Azure Network Watcher est une solution de surveillance et de journalisation pour les ressources IaaS des réseaux virtuels Azure. Azure déploie automatiquement Azure Network Watcher lorsque vous créez ou mettez à jour un réseau virtuel Azure dans votre abonnement. Toutefois, si vous n’êtes pas sûr de la ressource concernée, vous pourriez la supprimer malencontreusement, sans savoir que c’est une fonction essentielle. Dans cet article, vous en apprendrez plus sur Azure Network Watcher et ses composants pour le dépannage réseau. Vous apprendrez aussi comment recréer un Network Watcher que vous avez supprimé par erreur.

Qu’est-ce qu’Azure Network Watcher ?

Azure Network Watcher fournit plusieurs outils de surveillance et de réparation de la santé réseau de votre IaaS. Microsoft a conçu Network Watcher pour les machines virtuelles, les réseaux virtuels, les passerelles d’application et les répartiteurs de charge. Network Watcher n’est pas fait pour les offres PaaS (Platform-as-a-Server) ni l’analyse Web. Pour surveiller ces ressources PaaS, veuillez vous reporter à d’autres services Azure comme Application Insights, Azure Monitor et Log Analytics.

Les composants d’Azure Network Watcher

Network Monitor contient plusieurs outils permettant de gérer vos ressources IaaS. Ces outils comprennent la surveillance, le diagnostic et la journalisation.

Composants de surveillance

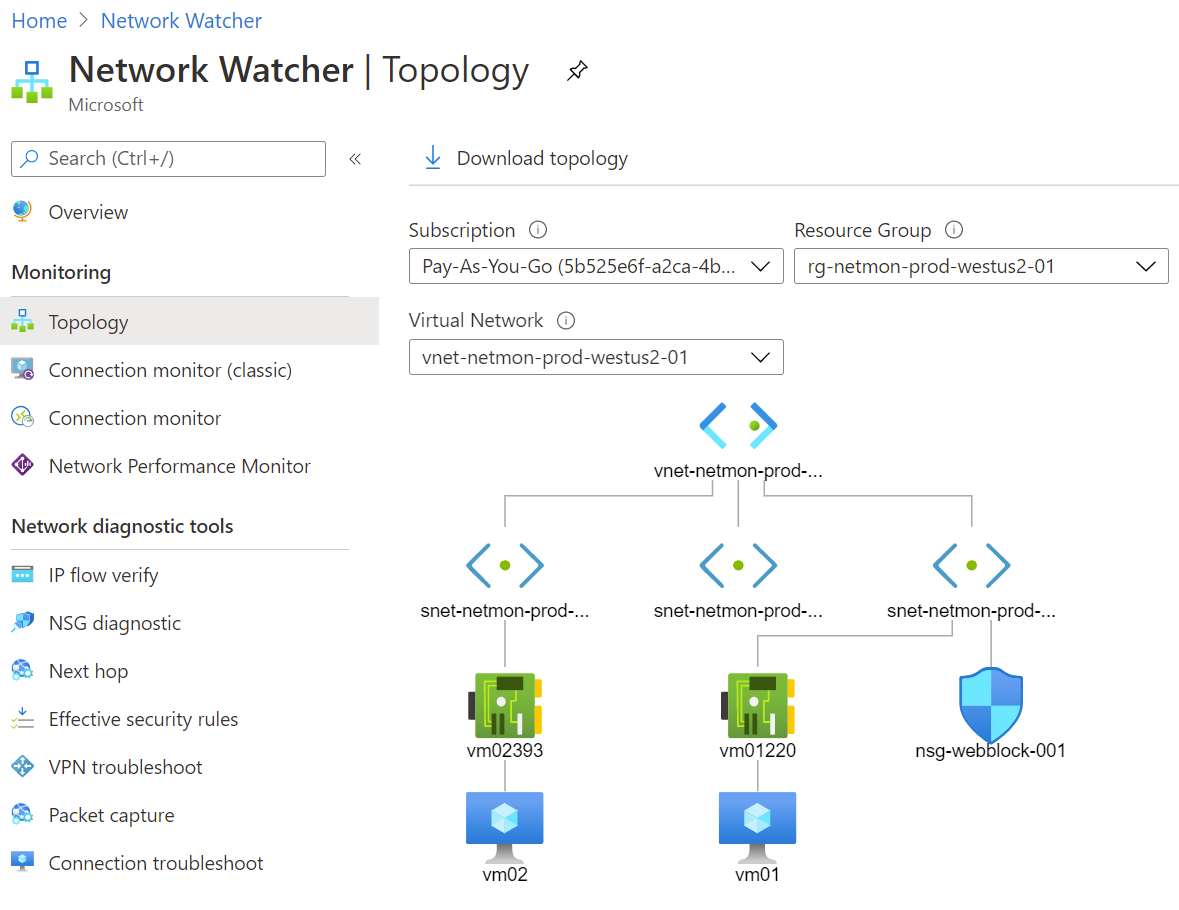

Network Watcher surveille différents terminaux comme les machines virtuelles (VM), les noms de domaine pleinement qualifiés (FQDN), les URI ou encore les adresses IPv4. L’outil de surveillance de la connexion observe les communications entre deux terminaux, comme la capacité à joindre l’autre terminal, la latence et les changements de topologie du réseau. Par exemple, imaginons que vous avez une VM qui héberge un site Web et qui doit communiquer avec une autre VM sur laquelle se trouve une base de données. Si quelqu’un applique une nouvelle règle de routage ou de sécurité réseau qui bloque cette communication, Connection Monitor vous informe que le terminal n’est pas joignable et vous dit pourquoi. Vous pouvez aussi utiliser Connection Monitor pour effectuer des tests de connexion à des moments donnés. L’outil de surveillance de la performance du réseau vérifie les performances entre plusieurs terminaux de l’infrastructure réseau et signale les résultats. Il surveille également les liens réseau vers l’infrastructure sur site, via un VPN ou Azure ExpressRoute. L’outil de surveillance de la performance du réseau détecte les problèmes comme le filtrage blackhole du trafic et les erreurs de routage. Lorsque les ressources dépassent la capacité d’un maillon du réseau, il peut envoyer des alertes sur le problème de performance. Le composant Surveillance de Network Watcher fournit également des diagrammes de topologie de l’infrastructure. Le diagramme décrit les réseaux virtuels, les subnets, les ressources et les groupes de sécurité réseau. Pour générer un diagramme :

- Dans le portail Azure, recherchez la ressource Network Watcher.

- Dans Network Watcher, sous Monitoring, sélectionnez Topology.

- Choisissez l’abonnement, le groupe de ressources et le réseau virtuel pour générer le diagramme.

- Sélectionnez Download topology pour enregistrer le diagramme au format SVG.

Outils de diagnostic du réseau

Les groupes de sécurité réseau (NSG) contiennent des règles qui déterminent si le trafic réseau fonctionne entre deux terminaux. Azure crée des NSG avec des règles par défaut pour permettre le trafic entre des subnets ou vers Internet. Vous pouvez créer des règles supplémentaires pour autoriser ou bloquer un autre trafic en fonction des exigences réseau de la machine virtuelle. Les règles contiennent des informations comme les adresses IPv4 source et destination, les ports, les protocoles et la direction du trafic. Vous pourriez créer une règle qui a pour effet de bloquer le trafic et d’impacter la charge d’une VM. Vous utiliseriez alors l’outil IP flow verify (vérification du flux IP) pour tester la communication entre les terminaux et vérifier que la connexion fonctionne. L’outil vous indique ensuite quelle règle est responsable de l’autorisation ou du blocage du trafic. Par exemple, dans l’exemple du diagramme de topologie ci-dessus, nsg-webblock-001 est lié à un subnet et bloque les connexions sortantes sur le port 80. Cette règle signifie que vm01 ne pourra pas se connecter à vm02 sur le port 80. Pour tester cette connexion, revenez dans Network Watcher et choisissez Network diagnostics tools > IP flow verify. Dans la fenêtre IP flow verify, saisissez l’abonnement, le groupe de ressource, le nom de la machine virtuelle et l’interface réseau à tester. Pour obtenir les détails sur les paquets, sélectionnez TCP et Outbound. L’adresse IP locale est déjà remplie d’après l’interface réseau. Saisissez un port éphémère (0-65535) comme port local pour tester la VM. Pour l’adresse IP à distance, saisissez l’adresse IP d’une VM sur un subnet différent du même réseau virtuel. Parce que le NSG bloque le port 80, saisissez 80 dans Remote port.

Une fois les informations de test confirmées, cliquez sur Check pour lancer le diagnostic. Azure affiche alors les résultats du test. Dans ce cas précis, le test a échoué. Azure indique quelle règle de sécurité et quel NSG sont responsables du blocage de la communication.

Une fois les informations de test confirmées, cliquez sur Check pour lancer le diagnostic. Azure affiche alors les résultats du test. Dans ce cas précis, le test a échoué. Azure indique quelle règle de sécurité et quel NSG sont responsables du blocage de la communication.

Network Watcher contient d’autres outils de diagnostic pour vérifier votre infrastructure IaaS.

Network Watcher contient d’autres outils de diagnostic pour vérifier votre infrastructure IaaS.

- NSG diagnostic : fournit des informations détaillées sur la configuration de sécurité du réseau notamment tous les NSG traversés par le trafic.

- Next hop : indique le prochain saut que fera une VM vers son adresse IP de destination. Très utile pour vérifier les tables de routage.

- Packet capture : créez des sessions de capture de paquets depuis et vers une VM pour diagnostiquer les problèmes de trafic réseau.

- Connection troubleshoot : vérifie les connexions TCP d’une VM à une autre VM, un FQDN, URI ou adresse IPv4 .

Capacités de journalisation

Network Monitor permet de créer des journaux pour différentes ressources Azure. Le NSG flow log (journaux de flux NSG) enregistre si le trafic a été autorisé ou refusé par un NSG. Vous analysez les journaux à l’aide de plusieurs outils, comme PowerBI de Microsoft et la capacité d’analyse du trafic. PowerBI affiche les données des journaux à l’aide de visualisations enrichies. Vous pouvez également activer la journalisation des diagnostics pour les NSG, les interfaces réseau de VM, les adresses IP publiques, les répartiteurs de charge, les passerelles de réseau virtuel et les passerelles d’application. Chaque ressource peut avoir jusqu’à 5 paramètres de diagnostic. Azure capture les journaux de diagnostic et les exporte vers le répertoire de données de votre choix, comme l’espace de travail Log Analytics, Event Hubs et Azure Storage.

Tarifs d’Azure Network Watcher

Lorsqu’Azure crée un Network Watcher, il n’y a aucun impact sur les autres ressources ou de frais supplémentaires pour son activation. Cependant, certains éléments décrits plus haut sont payants. Les tarifs varient selon la région et la disponibilité des services. Les unités et tarifs suivants sont un exemple pour la région East US Azure (côte est américaine). Par exemple, vous recueillez jusqu’à 5 Go par mois de journaux d’événements réseau mais Microsoft facture ensuite 0,50 $ par Go de journaux recueillis. Network Watcher stocke les journaux dans un compte de stockage où vous pouvez paramétrer une politique de conservation jusqu’à 365 jours. Si vous ne la paramétrez pas, Azure conservera les journaux à vie. Network Watcher comprend un millier de vérifications par mois dans l’outil de diagnostic réseau. Lorsque vous atteignez cette limite, Microsoft facture ensuite 1 $ par millier de vérifications. Connections Monitor comprend 10 tests par mois, puis comprend des niveaux de facturation en fonction du nombre de tests effectués. Plus le nombre de tests augmente, plus le prix par test diminue.

- De 10 à 240 010 tests : 0,30 $ par test par mois

- De 240 010 à 750 010 tests : 0,10 $ par test par mois

- De 750 010 à 1 000 010 tests : 0,05 $ par test par mois

- Plus de 1 000 010 tests : 0,02 $ par test par mois

Pour obtenir plus de renseignements sur votre région en particulier, veuillez consulter la page de tarifs de Microsoft Network Watcher ici.

Comment créer Network Watcher dans Azure

Microsoft crée automatiquement Azure Network Watcher lorsque vous créez ou mettez à jour un réseau virtuel Azure dans votre abonnement. Azure crée un groupe de ressources nommé NetworkWatcherRG qui contient des Network Watcher pour chaque région Azure dans laquelle il a déployé des réseaux virtuels.

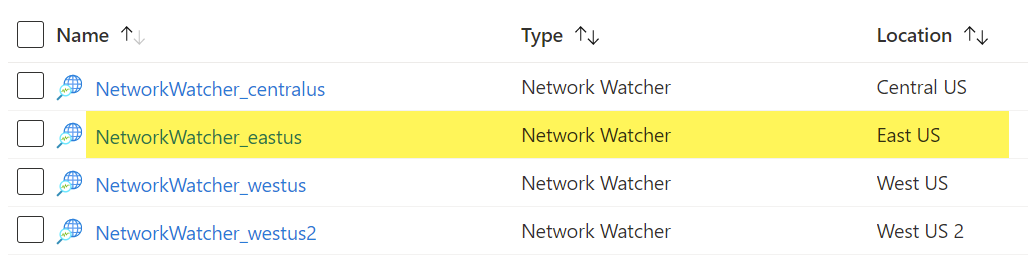

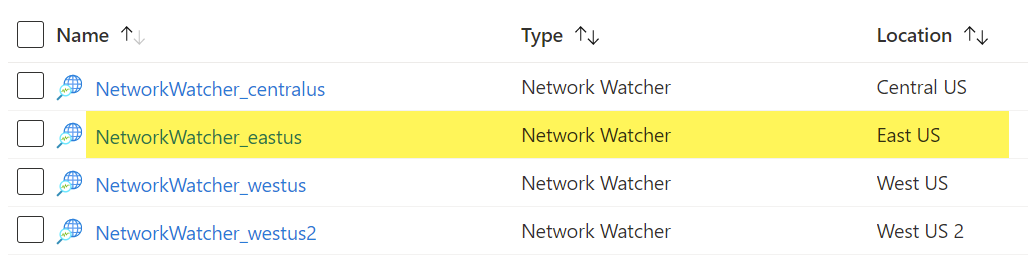

Si vous ne voyez rien dans le groupe de ressources, essayez de cocher la case Show hidden types. Étant donné qu’Azure gère ces ressources, il n’a pas affiché ces ressources auxiliaires dans le groupe de ressources. Si vous avez fait comme moi, vous avez obtenu un groupe de ressources vide que vous avez supprimé. Cette action supprime les ressources Network Watcher et vous perdez accès à cette fonctionnalité. Je suppose qu’à présent Microsoft affiche les ressources Network Watcher pour éviter ce problème. Peut-on réactiver Network Watcher après l’avoir malencontreusement supprimé ? Absolument. Pour le réactiver, rendez-vous dans la ressource Network Watcher. Pour cet exemple, supprimez une ressource Network Watcher existante qui représente une région Azure dans le groupe de ressources. Cochez la case près du nom de la ressource Network Watcher, puis cliquez sur Delete dans le menu (vous devrez peut-être cliquer sur les trois points More options pour voir l’option Delete).

Si vous ne voyez rien dans le groupe de ressources, essayez de cocher la case Show hidden types. Étant donné qu’Azure gère ces ressources, il n’a pas affiché ces ressources auxiliaires dans le groupe de ressources. Si vous avez fait comme moi, vous avez obtenu un groupe de ressources vide que vous avez supprimé. Cette action supprime les ressources Network Watcher et vous perdez accès à cette fonctionnalité. Je suppose qu’à présent Microsoft affiche les ressources Network Watcher pour éviter ce problème. Peut-on réactiver Network Watcher après l’avoir malencontreusement supprimé ? Absolument. Pour le réactiver, rendez-vous dans la ressource Network Watcher. Pour cet exemple, supprimez une ressource Network Watcher existante qui représente une région Azure dans le groupe de ressources. Cochez la case près du nom de la ressource Network Watcher, puis cliquez sur Delete dans le menu (vous devrez peut-être cliquer sur les trois points More options pour voir l’option Delete).

Pour recréer un Azure Network Watcher pour une région, suivez ces étapes :

Pour recréer un Azure Network Watcher pour une région, suivez ces étapes :

Étape n°1 : Retrouver la ressource Azure Network Watcher

Dans la zone de recherche en haut du portail Azure, saisissez « Network Watcher ». Sélectionnez Network Watcher dans la liste des services qui apparaît.

Étape n°2 : Choisir un abonnement Azure

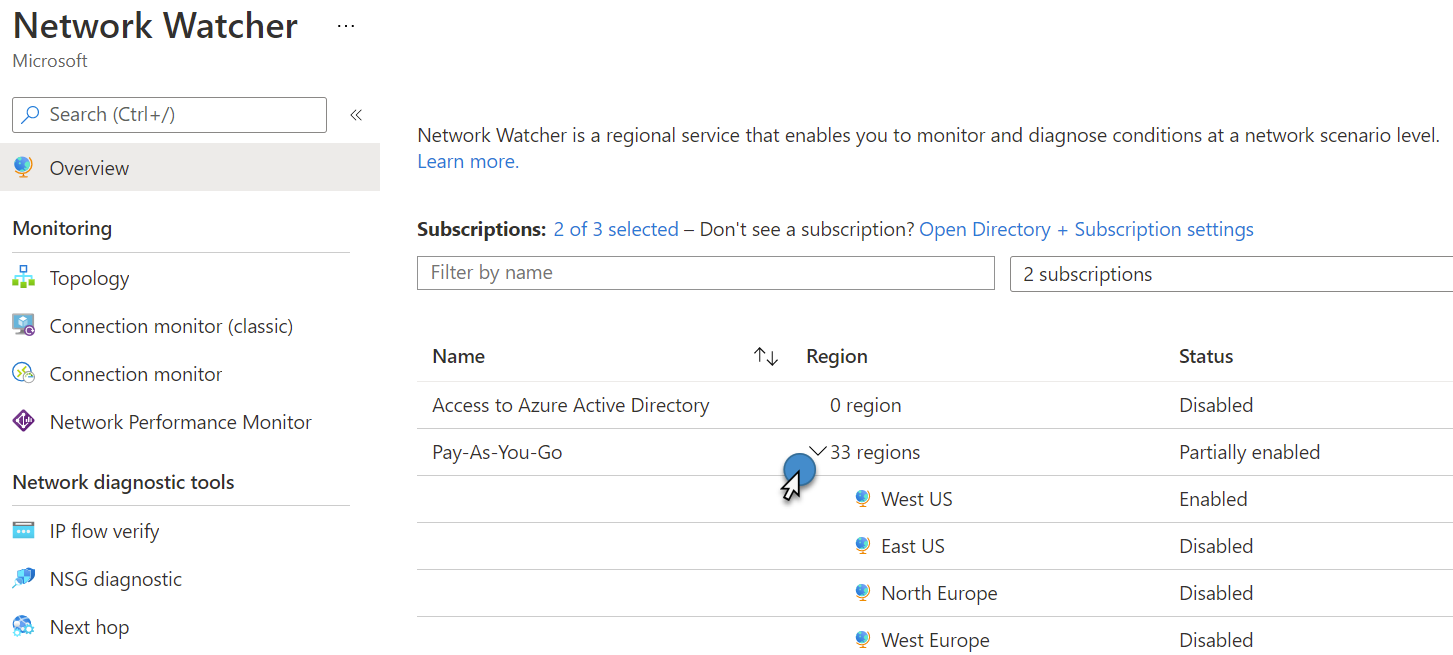

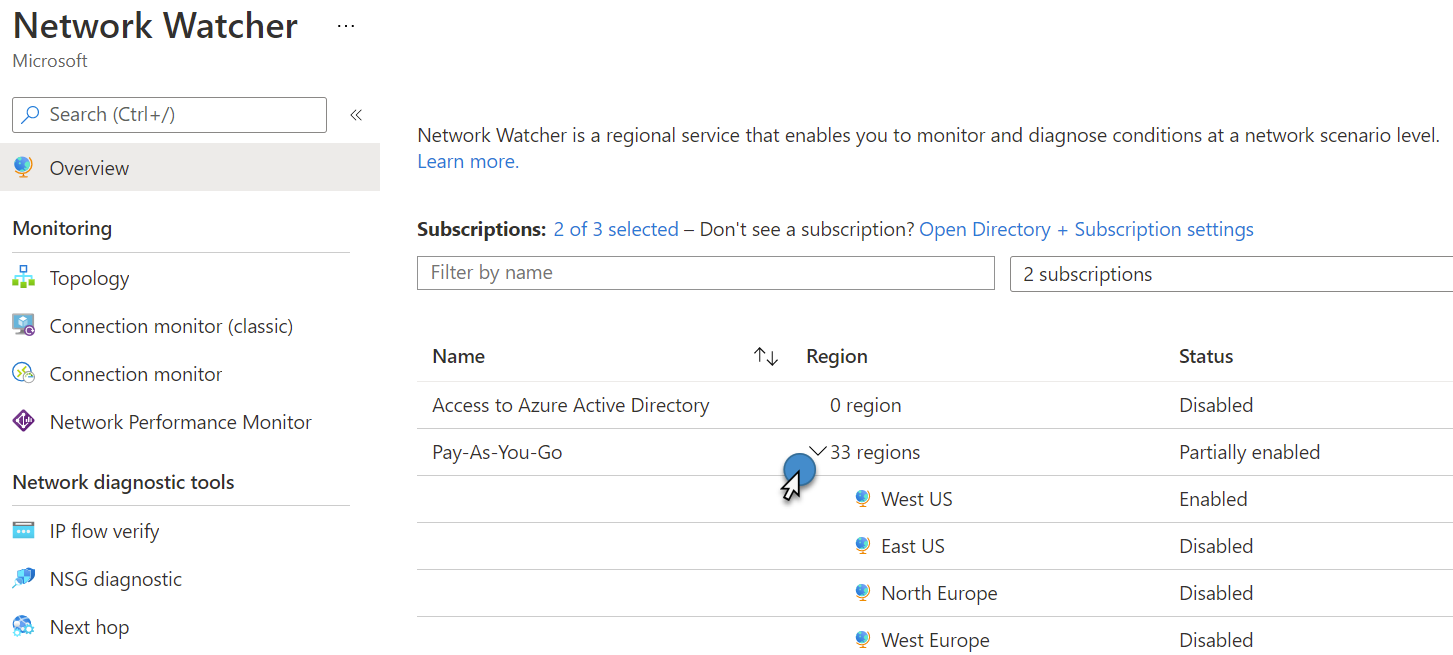

Dans la page de présentation Network Azure Overview, déroulez la liste des régions près de l’abonnement Azure, en cliquant sur la flèche. Dans cet exemple, mon abonnement est un Pay-As-You-Go. Cette action permet de dérouler la liste des régions et indique si Network Watcher est activé ou non.

Étape n°3 : Activer le Network Watcher pour la région voulue

Trouvez la région où vous voulez activer Network Watcher et sélectionnez les ellipses More Options. Sélectionnez Enable network watcher dans le menu.  Pour vérifier que le déploiement a bien fonctionné, revenez au groupe de ressources NetworkWatcherRG et vérifiez que Network Watcher est déployé pour la région en question.

Pour vérifier que le déploiement a bien fonctionné, revenez au groupe de ressources NetworkWatcherRG et vérifiez que Network Watcher est déployé pour la région en question.

Activer Network Watcher à l’aide de l’outil d’invite de commandes

Si vous devez activer un grand nombre de Network Watcher, utilisez l’invite de commandes pour le faire. Microsoft fournit des options pour cela dans Azure PowerShell et le module CLI. Découvrez comment se connecter à Azure AD et les autres modules Office 365. Pour activer Network Watcher à l’aide de PowerShell, utilisez la ligne de commande suivante en remplaçant « West US » par la région souhaitée.

New-AzNetworkWatcher -Name "NetworkWatcher_westcentralus" -ResourceGroupName "NetworkWatcherRG" -Location "West Central US"

- New-AzNetworkWatcher -Name "NetworkWatcher_westcentralus" -ResourceGroupName "NetworkWatcherRG" -Location "West Central US"

New-AzNetworkWatcher -Name "NetworkWatcher_westcentralus" -ResourceGroupName "NetworkWatcherRG" -Location "West Central US"

Utilisez cette commande dans Azure CLI pour activer Network Watcher, de même, en spécifiant la région souhaitée à la place de « westus » :

az network watcher configure --resource-group NetworkWatcherRG --locations westus --enabled

- az network watcher configure --resource-group NetworkWatcherRG --locations westus --enabled

az network watcher configure --resource-group NetworkWatcherRG --locations westus --enabled

Se désinscrire de l’activation automatique de Network Watcher

Microsoft fournit deux moyens pour désactiver l’activation automatique de Network Watcher. Premièrement, vous pouvez utiliser Azure PowerShell pour désactiver l’activation automatique à l’aide des commandes suivantes :

Register-AzProviderFeature -FeatureName DisableNetworkWatcherAutocreation -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

- Register-AzProviderFeature -FeatureName DisableNetworkWatcherAutocreation -ProviderNamespace Microsoft.Network

- Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Register-AzProviderFeature -FeatureName DisableNetworkWatcherAutocreation -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Si vous préférez Azure CLI, utilisez les commandes suivantes :

az feature register --name DisableNetworkWatcherAutocreation --namespace Microsoft.Network

az provider register -n Microsoft.Network

- az feature register --name DisableNetworkWatcherAutocreation --namespace Microsoft.Network

- az provider register -n Microsoft.Network

az feature register --name DisableNetworkWatcherAutocreation --namespace Microsoft.Network

az provider register -n Microsoft.Network

Toutefois, Microsoft met en garde contre la désactivation de l’activation automatique car il est impossible par la suite de la réactiver sans contacter le support technique.

Conclusion

Azure Network Watcher est une excellente ressource pour le dépannage et le diagnostic des problèmes réseau dans votre environnement. L’activation des ressources est gratuite, mais l’utilisation des différents composants est payante. Prévoyez votre maintenance des journaux ou le nombre de diagnostics à effectuer à l’avance, pour maîtriser vos coûts. Si vous avez accidentellement supprimé la ressource Network Watcher, vous savez maintenant comment la réactiver.

Comment créer et gérer la ressource Azure Network Watcher

Contents

Azure Network Watcher est une solution de surveillance et de journalisation pour les ressources IaaS des réseaux virtuels Azure. Azure déploie automatiquement Azure Network Watcher lorsque vous créez ou mettez à jour un réseau virtuel Azure dans votre abonnement. Toutefois, si vous n’êtes pas sûr de la ressource concernée, vous pourriez la supprimer malencontreusement, sans savoir que c’est une fonction essentielle. Dans cet article, vous en apprendrez plus sur Azure Network Watcher et ses composants pour le dépannage réseau. Vous apprendrez aussi comment recréer un Network Watcher que vous avez supprimé par erreur.

Qu’est-ce qu’Azure Network Watcher ?

Azure Network Watcher fournit plusieurs outils de surveillance et de réparation de la santé réseau de votre IaaS. Microsoft a conçu Network Watcher pour les machines virtuelles, les réseaux virtuels, les passerelles d’application et les répartiteurs de charge. Network Watcher n’est pas fait pour les offres PaaS (Platform-as-a-Server) ni l’analyse Web. Pour surveiller ces ressources PaaS, veuillez vous reporter à d’autres services Azure comme Application Insights, Azure Monitor et Log Analytics.

Les composants d’Azure Network Watcher

Network Monitor contient plusieurs outils permettant de gérer vos ressources IaaS. Ces outils comprennent la surveillance, le diagnostic et la journalisation.

Composants de surveillance

Network Watcher surveille différents terminaux comme les machines virtuelles (VM), les noms de domaine pleinement qualifiés (FQDN), les URI ou encore les adresses IPv4. L’outil de surveillance de la connexion observe les communications entre deux terminaux, comme la capacité à joindre l’autre terminal, la latence et les changements de topologie du réseau. Par exemple, imaginons que vous avez une VM qui héberge un site Web et qui doit communiquer avec une autre VM sur laquelle se trouve une base de données. Si quelqu’un applique une nouvelle règle de routage ou de sécurité réseau qui bloque cette communication, Connection Monitor vous informe que le terminal n’est pas joignable et vous dit pourquoi. Vous pouvez aussi utiliser Connection Monitor pour effectuer des tests de connexion à des moments donnés. L’outil de surveillance de la performance du réseau vérifie les performances entre plusieurs terminaux de l’infrastructure réseau et signale les résultats. Il surveille également les liens réseau vers l’infrastructure sur site, via un VPN ou Azure ExpressRoute. L’outil de surveillance de la performance du réseau détecte les problèmes comme le filtrage blackhole du trafic et les erreurs de routage. Lorsque les ressources dépassent la capacité d’un maillon du réseau, il peut envoyer des alertes sur le problème de performance. Le composant Surveillance de Network Watcher fournit également des diagrammes de topologie de l’infrastructure. Le diagramme décrit les réseaux virtuels, les subnets, les ressources et les groupes de sécurité réseau. Pour générer un diagramme :

Outils de diagnostic du réseau

Les groupes de sécurité réseau (NSG) contiennent des règles qui déterminent si le trafic réseau fonctionne entre deux terminaux. Azure crée des NSG avec des règles par défaut pour permettre le trafic entre des subnets ou vers Internet. Vous pouvez créer des règles supplémentaires pour autoriser ou bloquer un autre trafic en fonction des exigences réseau de la machine virtuelle. Les règles contiennent des informations comme les adresses IPv4 source et destination, les ports, les protocoles et la direction du trafic. Vous pourriez créer une règle qui a pour effet de bloquer le trafic et d’impacter la charge d’une VM. Vous utiliseriez alors l’outil IP flow verify (vérification du flux IP) pour tester la communication entre les terminaux et vérifier que la connexion fonctionne. L’outil vous indique ensuite quelle règle est responsable de l’autorisation ou du blocage du trafic. Par exemple, dans l’exemple du diagramme de topologie ci-dessus, nsg-webblock-001 est lié à un subnet et bloque les connexions sortantes sur le port 80. Cette règle signifie que vm01 ne pourra pas se connecter à vm02 sur le port 80. Pour tester cette connexion, revenez dans Network Watcher et choisissez Network diagnostics tools > IP flow verify. Dans la fenêtre IP flow verify, saisissez l’abonnement, le groupe de ressource, le nom de la machine virtuelle et l’interface réseau à tester. Pour obtenir les détails sur les paquets, sélectionnez TCP et Outbound. L’adresse IP locale est déjà remplie d’après l’interface réseau. Saisissez un port éphémère (0-65535) comme port local pour tester la VM. Pour l’adresse IP à distance, saisissez l’adresse IP d’une VM sur un subnet différent du même réseau virtuel. Parce que le NSG bloque le port 80, saisissez 80 dans Remote port.

Capacités de journalisation

Network Monitor permet de créer des journaux pour différentes ressources Azure. Le NSG flow log (journaux de flux NSG) enregistre si le trafic a été autorisé ou refusé par un NSG. Vous analysez les journaux à l’aide de plusieurs outils, comme PowerBI de Microsoft et la capacité d’analyse du trafic. PowerBI affiche les données des journaux à l’aide de visualisations enrichies. Vous pouvez également activer la journalisation des diagnostics pour les NSG, les interfaces réseau de VM, les adresses IP publiques, les répartiteurs de charge, les passerelles de réseau virtuel et les passerelles d’application. Chaque ressource peut avoir jusqu’à 5 paramètres de diagnostic. Azure capture les journaux de diagnostic et les exporte vers le répertoire de données de votre choix, comme l’espace de travail Log Analytics, Event Hubs et Azure Storage.

Tarifs d’Azure Network Watcher

Lorsqu’Azure crée un Network Watcher, il n’y a aucun impact sur les autres ressources ou de frais supplémentaires pour son activation. Cependant, certains éléments décrits plus haut sont payants. Les tarifs varient selon la région et la disponibilité des services. Les unités et tarifs suivants sont un exemple pour la région East US Azure (côte est américaine). Par exemple, vous recueillez jusqu’à 5 Go par mois de journaux d’événements réseau mais Microsoft facture ensuite 0,50 $ par Go de journaux recueillis. Network Watcher stocke les journaux dans un compte de stockage où vous pouvez paramétrer une politique de conservation jusqu’à 365 jours. Si vous ne la paramétrez pas, Azure conservera les journaux à vie. Network Watcher comprend un millier de vérifications par mois dans l’outil de diagnostic réseau. Lorsque vous atteignez cette limite, Microsoft facture ensuite 1 $ par millier de vérifications. Connections Monitor comprend 10 tests par mois, puis comprend des niveaux de facturation en fonction du nombre de tests effectués. Plus le nombre de tests augmente, plus le prix par test diminue.

Pour obtenir plus de renseignements sur votre région en particulier, veuillez consulter la page de tarifs de Microsoft Network Watcher ici.

Comment créer Network Watcher dans Azure

Microsoft crée automatiquement Azure Network Watcher lorsque vous créez ou mettez à jour un réseau virtuel Azure dans votre abonnement. Azure crée un groupe de ressources nommé NetworkWatcherRG qui contient des Network Watcher pour chaque région Azure dans laquelle il a déployé des réseaux virtuels.

Étape n°1 : Retrouver la ressource Azure Network Watcher

Dans la zone de recherche en haut du portail Azure, saisissez « Network Watcher ». Sélectionnez Network Watcher dans la liste des services qui apparaît.

Étape n°2 : Choisir un abonnement Azure

Dans la page de présentation Network Azure Overview, déroulez la liste des régions près de l’abonnement Azure, en cliquant sur la flèche. Dans cet exemple, mon abonnement est un Pay-As-You-Go. Cette action permet de dérouler la liste des régions et indique si Network Watcher est activé ou non.

Étape n°3 : Activer le Network Watcher pour la région voulue

Trouvez la région où vous voulez activer Network Watcher et sélectionnez les ellipses More Options. Sélectionnez Enable network watcher dans le menu. Pour vérifier que le déploiement a bien fonctionné, revenez au groupe de ressources NetworkWatcherRG et vérifiez que Network Watcher est déployé pour la région en question.

Pour vérifier que le déploiement a bien fonctionné, revenez au groupe de ressources NetworkWatcherRG et vérifiez que Network Watcher est déployé pour la région en question.

Activer Network Watcher à l’aide de l’outil d’invite de commandes

Si vous devez activer un grand nombre de Network Watcher, utilisez l’invite de commandes pour le faire. Microsoft fournit des options pour cela dans Azure PowerShell et le module CLI. Découvrez comment se connecter à Azure AD et les autres modules Office 365. Pour activer Network Watcher à l’aide de PowerShell, utilisez la ligne de commande suivante en remplaçant « West US » par la région souhaitée.

Utilisez cette commande dans Azure CLI pour activer Network Watcher, de même, en spécifiant la région souhaitée à la place de « westus » :

Se désinscrire de l’activation automatique de Network Watcher

Microsoft fournit deux moyens pour désactiver l’activation automatique de Network Watcher. Premièrement, vous pouvez utiliser Azure PowerShell pour désactiver l’activation automatique à l’aide des commandes suivantes :

Si vous préférez Azure CLI, utilisez les commandes suivantes :

Toutefois, Microsoft met en garde contre la désactivation de l’activation automatique car il est impossible par la suite de la réactiver sans contacter le support technique.

Conclusion

Azure Network Watcher est une excellente ressource pour le dépannage et le diagnostic des problèmes réseau dans votre environnement. L’activation des ressources est gratuite, mais l’utilisation des différents composants est payante. Prévoyez votre maintenance des journaux ou le nombre de diagnostics à effectuer à l’avance, pour maîtriser vos coûts. Si vous avez accidentellement supprimé la ressource Network Watcher, vous savez maintenant comment la réactiver.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

Essayez Varonis gratuitement.

Se déploie en quelques minutes.

Continuer à lire

Varonis s'attaque à des centaines de cas d'utilisation, ce qui en fait la plateforme idéale pour stopper les violations de données et garantir la conformité.