Michael Buckbee

Michael a travaillé en tant qu'administrateur système et développeur de logiciels pour des start-ups de la Silicon Valley, la marine américaine, et tout ce qui se trouve entre les deux.

-

Produits Varonis Sécurité des données Sécurité du Cloud

Produits Varonis Sécurité des données Sécurité du Cloudoct. 10, 2022

Varonis ajoute la découverte des secrets pour les dépôts de données sur site et dans le cloud

Varonis peut vous aider à analyser vos environnements à la recherche de secrets mal stockés et exposés dans des fichiers et du code stockés sur site et dans le cloud.

Michael Buckbee

6 min read

-

Sécurité des données

Sécurité des donnéesavr. 14, 2022

Qu’est-ce que la conformité ITAR ? Définition et réglementations

ITAR réglemente la fabrication, la vente et la distribution de matériel, de données et de documentation liés à l’armée, à la défense et à l’espace. Voici une liste des exigences de conformité ITAR et des sanctions que vous devez connaître.

Michael Buckbee

5 min read

-

PowerShell

PowerShellavr. 07, 2022

Guide sur les tableaux PowerShell : utilisation et création

Comment utiliser au mieux les tableaux PowerShell : nous allons aborder les bases et découvrir comment les créer, les utiliser, et nous explorerons également des techniques plus avancées.

Michael Buckbee

10 min read

-

Sécurité des données

Sécurité des donnéesavr. 01, 2022

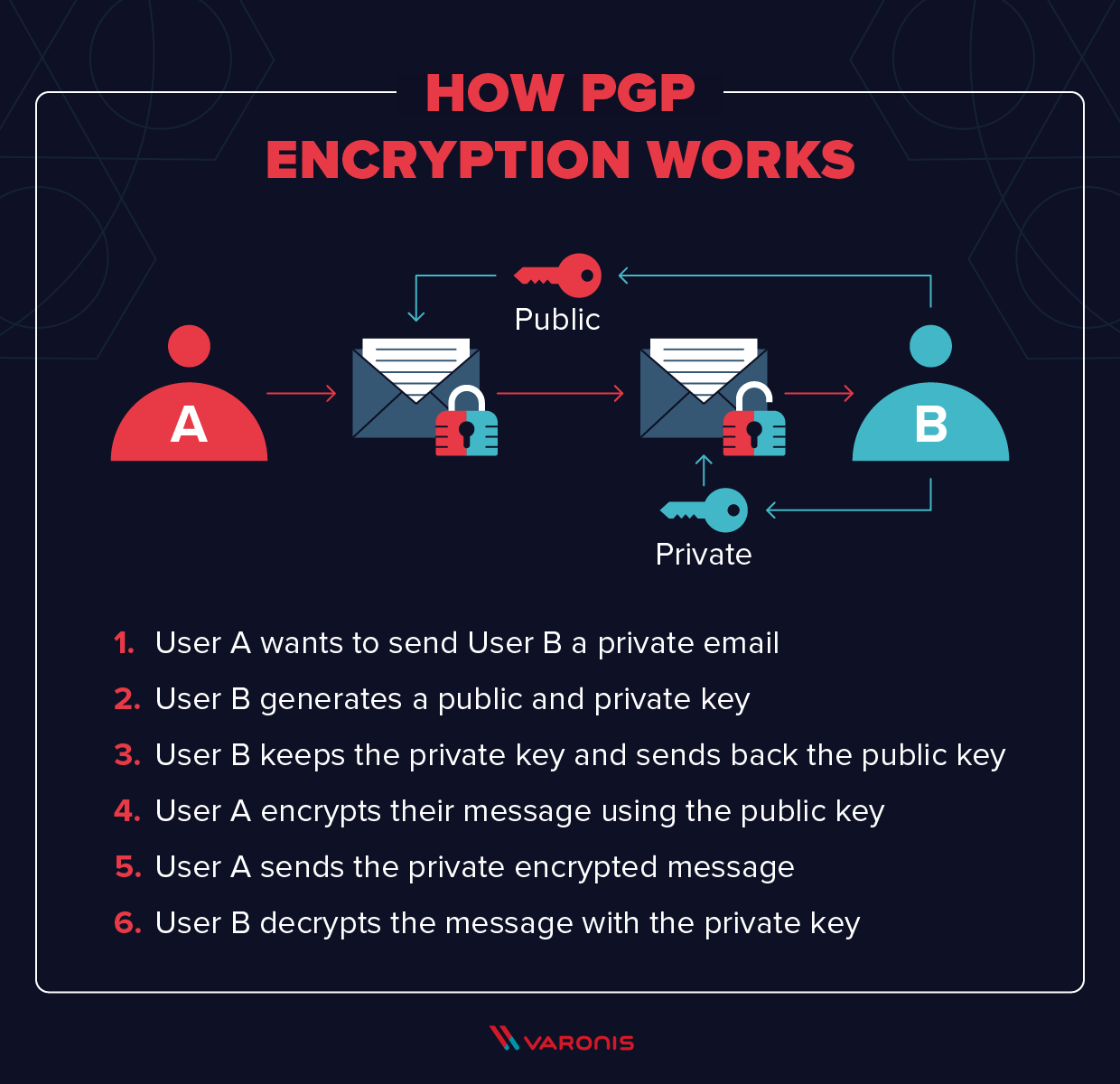

Chiffrement PGP : description et fonctionnement

La méthode de chiffrement PGP fournit sécurité et confidentialité aux communications en ligne. Nous allons découvrir son fonctionnement et son utilisation.

Michael Buckbee

10 min read

-

Recherche sur les menaces

Recherche sur les menacesfévr. 03, 2022

Bilan des ransomwares 2021

Dans cet article, nous analysons 5 tendances en lien avec les ransomwares qui ont marqué 2021.

Michael Buckbee

11 min read

-

Sécurité des données

Sécurité des donnéesnov. 08, 2021

Comprendre la vulnérabilité Zero-Day

Une vulnérabilité zero-day est une faille logicielle ou un exploit qui n’a pas fait l’objet d’un correctif. C’est un peu comme un trou dans la semelle de votre chaussure. Vous...

Michael Buckbee

9 min read

-

Sécurité des données

Sécurité des donnéesmai 31, 2021

Détection des accès aux honeypots avec Varonis

Les honeypots sont des pièges que les Blue Teams (équipes qui protègent les systèmes) posent partout dans le réseau pour intercepter d’éventuels hackers cherchant à exfiltrer des données ou à...

Michael Buckbee

3 min read

-

Sécurité des données

Sécurité des donnéesmai 22, 2021

Guide de l’Éditeur de stratégie de groupe locale : options d’accès et utilisation

L’Éditeur de stratégie de groupe locale (gpedit) est un outil essentiel des administrateurs système Active Directory. Consultez cet article de blog pour en savoir plus sur gpedit.

Michael Buckbee

5 min read

-

Sécurité des données

Sécurité des donnéesmai 21, 2021

Scanner de ports : description et fonctionnement techniques de balayage de ports

Les scanners de ports sont des outils essentiels pour les Red Team comme pour les Blue Team. Dans cet article de blog, nous allons nous pencher sur leur fonctionnement.

Michael Buckbee

8 min read

-

Sécurité des données

Sécurité des donnéesmai 12, 2021

Comment utiliser Wireshark: tutoriel complet + astuces

Si vous rencontrez des problèmes réseau et devez inspecter des paquets pour les résoudre, Wireshark pourra vous aider. Il s’agit en effet d’un outil de référence, absolument indispensable pour capturer...

Michael Buckbee

7 min read

-

Sécurité des données

Sécurité des donnéesmai 04, 2021

Technologie EDR : tout ce qu’il faut savoir sur la sécurité EDR

Ce guide traite des solutions de type Endpoint Detection and Response (EDR) qui permettent de détecter et contrer les activités suspectes sur les postes de travail, les ordinateurs portables et les terminaux mobiles.

Michael Buckbee

7 min read

-

Sécurité des données

Sécurité des donnéesmai 03, 2021

Utilisez AWS S3 en toute sécurité : Guide de configuration

Découvrez comment configurer AWS S3 de manière sécurisée Choisissez les commandes de chiffrement, de réplication et de sécurité adaptés à vos compartiments S3.

Michael Buckbee

11 min read

SECURITY STACK NEWSLETTER

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

«•Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux•: vos données.•»

Deborah Haworth, Directeur de la sécurité de l'information, Penguin Random House

«•L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur.•»

Al faella, DSI, Prospect capital