La période qui suit une violation de données n’est pas facile pour les entreprises. Gérer efficacement la crise exige beaucoup de temps et d’argent, et il en faut encore plus pour gérer les retombées de l’attaque. Parmi les dépenses subies, figurent la mise à niveau des solutions de sécurité par le service informatique et l’équipe de sécurité, la formation aux bonnes pratiques de sécurité, dispensée par l’équipe de direction et le service des ressources humaines, et les efforts déployés par l’équipe de communication de crise pour regagner la confiance des clients, des parties prenantes et du public général. La méthode utilisée par l’entreprise pour gérer un piratage a un impact direct sur sa réputation, une fois le calme revenu.

Pour nous faire une idée de l’impact subi, nous avons examiné différentes données quantitatives et qualitatives. Ainsi, nous serons mieux armés pour comprendre le discrédit auquel l’entreprise doit faire face au lendemain d’une violation de données.

Que pensent vraiment les Américains des entreprises après un piratage ?

Nous avons effectué un sondage auprès de 1000 Américains pour savoir auprès de quel type d’entreprise ils sont le plus susceptibles de continuer de faire leurs achats lorsqu’une entreprise a été piratée. Les résultats montrent que les personnes interrogées seront le plus enclines à faire leurs achats auprès d’un commerce de détail et le moins auprès d’un service de course partagée.

Il est à préciser que nous avons fait figurer dans chacune des questions les noms d’entreprises qui ont subi des piratages de grande envergure. Nous avons donc cité Target pour la proposition correspondant au commerce de détail (celle qui a reçu le plus de suffrages lors de l’enquête) et Uber pour la proposition correspondant au service de course partagée (celle qui a eu le moins de succès).

Les Américains accordent le plus leur confiance au commerce de détail

Le piratage de Target a duré du 27 novembre au 15 décembre 2013. L’entreprise a détecté la violation au bout de 16 jours et l’a communiquée au public 20 jours après.

Target a subi de nombreuses critiques pour le temps qu’elle a mis avant d’avertir le public du piratage. Cette attaque figure parmi les plus importantes de l’époque et elle a suscité de nombreux débats sur la sécurité des points de vente, la sécurité des données des consommateurs, et de nombreuses autres inquiétudes qui n’avaient jusqu’alors que peu alimenté les discussions. Grâce aux nombreux efforts déployés pour améliorer sa sécurité et regagner la confiance de sa clientèle, Target semble avoir réussi à renverser la vapeur et à recouvrer sa réputation.

Plusieurs mois après le piratage, Target a publié sur le site de son groupe une liste des améliorations apportées à sa sécurité et son infrastructure technologique. Parmi les améliorations apportées figuraient le renforcement de la surveillance et de la journalisation, l’examen et la limitation des accès fournisseurs et une sécurité plus stricte au niveau des comptes. Il est possible que la rapidité et l’efficacité avec lesquelles l’entreprise a mis en œuvre les améliorations, en particulier à une époque où les violations de données étaient moins répandues, a contribué à redorer son image aux yeux du public.

Target est également connu pour la fidélité de sa clientèle, ce qui a pu jouer un rôle dans la vitesse avec laquelle l’enseigne a su rebondir. Le Huffington Post attribue cette fidélité à des facteurs tels que la commodité, un marquage visuel fort et l’important sentiment de communauté apporté par Target à ses clients divers. Selon Forbes, l’investissement de l’entreprise dans un personnel offrant un service de qualité à la clientèle contribue aussi à sa très bonne réputation générale.

On peut voir que l’opinion de la clientèle de Target a plongé de 54,6 % dans l’année qui a suivi le piratage. Au cours des années qui ont suivi, cette opinion s’est améliorée de façon stable, enregistrant une augmentation de 84 % entre 2014 et 2018. La légère inflexion enregistrée en 2016 est probablement due à la prise de position de Target concernant sa clientèle transgenre, autorisée à utiliser les cabines d’essayage et toilettes du sexe auquel les personnes s’identifient.

Comme nous l’avons mentionné, l’importante fidélité à la marque et les efforts déployés par Target pour renforcer sa sécurité ont tous deux participé à ce redressement. Ce sondage a été réalisé six ans après le piratage de Target, ce qui en fait l’entreprise dont le piratage est le plus ancien. Ceci peut avoir joué sur l’opinion particulièrement favorable des participants au sondage concernant Target, puisque le piratage subi est moins récent et que l’entreprise a eu plus de temps pour s’en relever.

Les Américains accordent le moins leur confiance aux services de course partagée

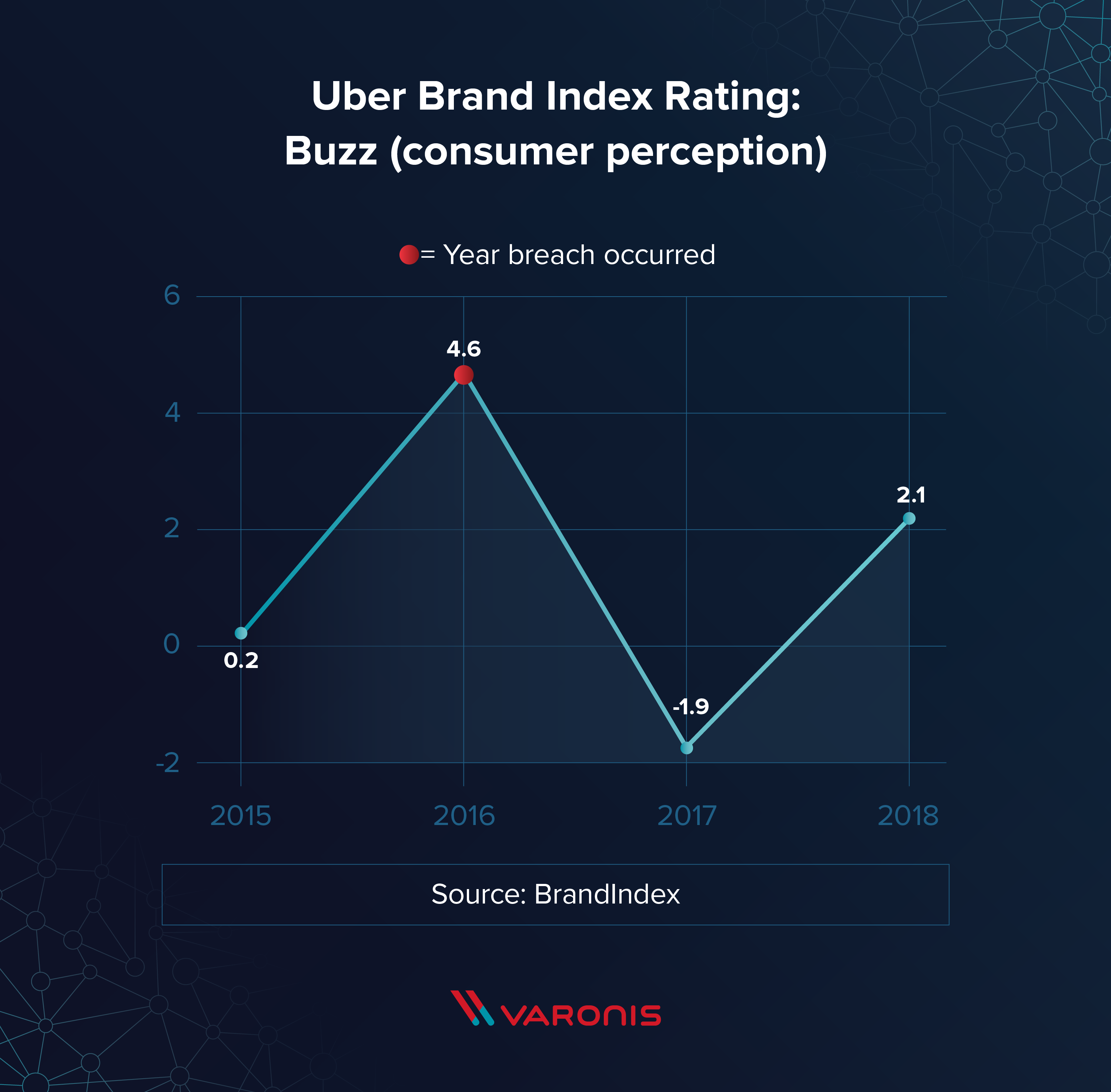

Le piratage dont Uber a été victime s’est produit en octobre 2016 et l’entreprise l’a découvert un mois plus tard. Au lieu de signaler la violation de données, Uber a versé 100 000 dollars aux hackers pour qu’ils suppriment les données et gardent le silence. Uber a fini par signaler le piratage en novembre 2017 et a subi de nombreuses répercussions, telles que des amendes, des protocoles de sécurité sanctionnés et une baisse de la confiance des consommateurs.

Uber a subi des critiques bien plus sévères que Target car il a enfreint les lois de notification des violations de données. De nombreux procureurs généraux des États ont critiqué virulemment le choix d’Uber de dissimuler le piratage ainsi que son mépris général pour la sécurité.

D’après notre sondage, les gens font davantage confiance à des secteurs plus anciens tels que le commerce de détail et l’hôtellerie qu’à des secteurs plus récents comme les réseaux sociaux et les courses partagées. Pour ce qui est des violations de données, les consommateurs semblent moins indulgents envers les entreprises des secteurs plus récents. En conséquence, elles doivent accorder encore plus d’attention à la façon dont elles traitent les données de leurs clients.

Il ne faut pas oublier que Target a été fondé en 1902 alors qu’Uber n’a démarré son activité qu’en 2009 (sous un nom différent). Le secteur des courses partagées est né en 2007 avec Zimride. Uber a donc eu moins de temps que Target pour asseoir sa réputation, moins de temps pour se relever de la violation de données subie et, de plus, appartient à un secteur relativement jeune.

Toutefois, Uber a fait l’objet de plusieurs autres polémiques durant sa courte histoire, notamment à cause de son logiciel « God’s View » utilisé semble-t-il pour suivre l’emplacement en temps réel des passagers (notamment des hommes politiques et de leurs ex-petites amies) ; de problèmes de rémunération faible de ses chauffeurs ; et d’un procès pour harcèlement sexuel, parmi d’autres accusations de sexisme au sein de l’entreprise. Cette accumulation de problèmes a probablement précipité la chute d’Uber dans l’estime des consommateurs.

On peut voir ici que l’opinion des consommateurs concernant Uber a chuté de 141,3 % l’année où le piratage a été divulgué. Même à un mois de la fin de l’année (la divulgation ayant eu lieu en novembre), la mauvaise image donnée par Uber et sa mauvaise gestion du piratage, ont probablement suffit pour que sa réputation s’effondre.

L’influence de l’âge et du sexe sur la réputation d’une entreprise après un piratage

Nous avons remarqué que l’âge et le sexe de la clientèle ont un impact sur son inclination à poursuivre ses achats auprès de l’entreprise après une violation de données. Jetez un œil aux résultats ci-dessous.

Durant notre sondage, nous avons constaté que les millennials, ou « génération Y » font globalement moins confiance aux différentes institutions après un piratage. Vous pouvez voir plus haut que même pour les commerces de détail (la réponse la plus donnée par les participants au sondage), les millennials accordent moins leur confiance à cette institution qu’aux autres

Plusieurs études et rapports montrent que les millennials ont du mal à accorder leur confiance. CIO a révélé que les millennials se montrent généralement méfiants vis à vis des entreprises, tandis que Forbes a indiqué que les millennials ont eu confiance à un moment donné mais que leur confiance générale s’est érodée face à la multiplication des violations de données de grande ampleur.

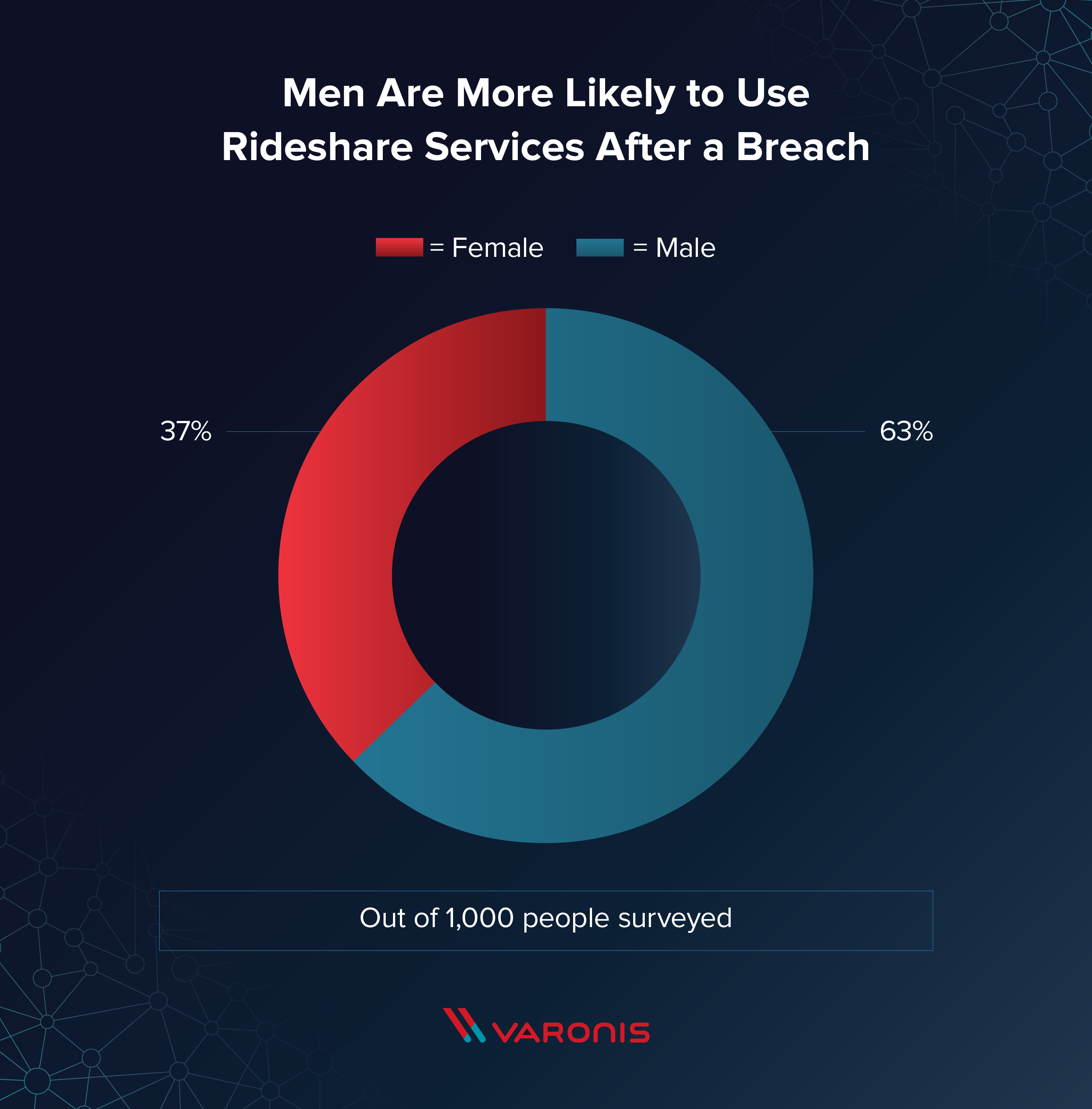

Si l’on examine d’un peu plus près les réponses données par les deux sexes, on peut s’apercevoir que les caractéristiques démographiques clés d’une entreprise peuvent influencer la rapidité avec laquelle les clients continueront de faire leurs achats auprès d’elle.

Nous avons ainsi découvert que les femmes sont le plus susceptibles de faire leurs achats auprès de commerces tels que Target après un piratage. La principale caractéristique démographique de Target est que sa clientèle est principalement féminine et les femmes ont davantage tendance que les hommes à faire leurs achats dans les mêmes commerces. Cela signifie qu’il pourrait y avoir un lien entre les deux. Nous avons aussi constaté que les services de course partagée obtenaient davantage la confiance des hommes ayant participé à notre enquête et que les hommes utilisent Uber légèrement plus que les femmes.

La relation entre violations de données et réputation

Nous voyons à présent que les consommateurs accordent une grande importance aux piratages et à la façon dont ils sont gérés par les entreprises. En fait, si une violation est mal gérée, les consommateurs risquent de perdre confiance, de se détacher de l’entreprise, de parler du piratage autour d’eux et d’acheter auprès d’un concurrent plus sûr.

Une étude Centrify a révélé que 65 % des victimes de piratage ont perdu confiance en une organisation après une violation. D’après IDC, 80 % des consommateurs des pays développés n’achèteront plus auprès d’une entreprise si leurs informations font l’objet d’une violation.

Outre la confiance perdue, les entreprises doivent se soucier des réseaux de clients directement affectés. Une étude Interactions Marketing a permis de déterminer que :

- 85 % des personnes parlent de leur expérience autour d’elles

- 33,5 % se plaignent de leur expérience sur les réseaux sociaux

- 20 % déposent des commentaires directement sur le site Web du vendeur

À cause d’Internet, l’impact d’une violation de données est colossal. La mauvaise réputation d’une entreprise due à un piratage peut porter atteinte bien plus gravement à son image qu’elle ne le réalise. Son chiffre d’affaires peut en souffrir. Security Magazine a signalé, dans le cadre d’une étude, que :

- 52 % des consommateurs envisageraient d’acheter les mêmes produits ou services auprès d’un fournisseur doté d’une meilleure sécurité

- 52 % des consommateurs ont déclaré que la sécurité constitue un critère important, voire essentiel, lors de l’achat de produits ou services.

Quelques conseils pour se relever d’une violation de données

Maintenant que nous connaissons les faits, que pouvons-nous faire ? Des piratages très médiatisés nous donnent l’exemple de ce qu’il faut faire et ne pas faire après une violation de données. Lisez ce qui suit pour savoir ce que vous pouvez faire pour gagner la confiance de votre clientèle et améliorer votre réputation de manière éthique après un piratage.

Que faire après une violation de données ?

Soyez le premier à annoncer le piratage. Cela montre que vous faites preuve de transparence vis à vis du public et cela vous permet de contrôler le discours entourant la violation. Le fait qu’une autre entité communique la nouvelle vous place automatiquement en position de défense et de faiblesse, selon Davia Temin, stratégiste des crises mondiales, des risques et de la réputation dans un article de Forbes analysant le piratage dont Target a fait l’objet. Mme Temin conseille également d’annoncer si possible toutes les mauvaises nouvelles en même temps, et de répondre consciencieusement et de manière détaillée à toute correspondance.

Participez à des activités de communication sur les menaces. Il existe plusieurs organisations et initiatives auxquelles votre entreprise peut participer après un piratage. Ces groupes partagent des informations sur leurs piratages afin d’aider le secteur de la sécurité à mieux connaître les menaces. Au final, chaque participant apprend à mieux se défendre contre les cybermenaces en constante évolution. Target est une des principales entreprises à avoir rejoint deux initiatives de communication sur les menaces suite à un piratage.

Mettez en place un plan de notification efficace. Avertir vos clients, vos employés, ainsi que les autres parties prenantes est tout aussi important que de gérer le piratage lui-même. De nombreuses personnes sont impliquées dans le processus de notification, notamment :

- Des professionnels en informatique et sécurité, qui expliquent ce qui s’est passé

- Des professionnels du droit qui contrôlent les communications et indiquent à l’entreprise les réglementations qu’elle est tenue de respecter

- Des experts en relations publiques et dirigeants, qui relaient ces informations auprès du public

Prévoir à l’avance la mission de chacun en cas de piratage apporte la garantie qu’un processus efficace sera en place le moment venu pour distribuer les informations de la façon la plus rapide et exacte possible.

Embauchez un directeur de la sécurité des informations (CISO) et d’autres professionnels de la sécurité. Des responsables et professionnels directement en charge de la cybersécurité peuvent faciliter le retour à la normal pour votre entreprise. Cela montre aussi au public qu’il est important pour vous de corriger vos erreurs et que vous prenez au sérieux le renforcement de votre stratégie de cybersécurité. Target et Sony ont embauché leurs premiers directeurs de la sécurité informatique après leurs piratages respectifs. Equifax a fait appel au directeur de la sécurité informatique de Home Depot pour piloter ses efforts de retour à la normale en raison de son rôle joué dans le rétablissement de la chaîne de magasins d’équipement pour la maison.

Soyez suffisamment transparent avec toutes les parties impliquées. Les informations requises doivent être portées à la connaissance de toute personne concernée par le piratage. Les clients doivent savoir que leurs informations ont été compromises et que vous allez remédier à la situation. Les autorités doivent savoir exactement quand et comment la violation s’est produite. Il convient toutefois de manœuvrer avec subtilité. Divulguer trop d’informations au mauvais moment peut apporter à d’autres hackers suffisamment d’éléments pour lancer une autre attaque pendant que vous tentez de remédier à la première.

Mesurez et produisez régulièrement des rapports sur les améliorations que vous avez apportées en matière de cybersécurité. Les répercussions d’une violation de données ne s’arrêtent pas automatiquement lorsque la pression médiatique retombe et que les choses commencent à se calmer. L’établissement d’une relation de confiance à long terme avec le public implique de procéder à une surveillance active et de prévenir toute attaque future.

Les piratages successifs subis par Yahoo au fil des ans illustrent parfaitement les raisons pour lesquelles les entreprises devraient accorder la priorité à leur stratégie de cybersécurité. Assurez-vous de disposer d’une solution de cybersécurité complète et efficace pour obtenir des rapports et avoir une vision globale de votre cybersécurité. Une étude Statista révèle étalement que 73 % des personnes interrogées considèrent comme extrêmement important de corriger le problème et de colmater la fuite de données lorsque des données clients ont été compromises.

Les erreurs à éviter après une violation de données

Ne payez pas les hackers. Non seulement cela altère directement la confiance des clients et du public, mais cela alimente le « marché » du piratage et encourage les hackers à poursuivre leurs activités pour gagner de l’argent. Comme nous l’avons déjà dit, Uber a versé de l’argent aux hackers pour qu’ils suppriment les informations et ne divulguent pas le piratage : à tous les niveaux, nombreuses ont été les voix à s’élever pour condamner ce choix de l’entreprise de course partagée.

N’attendez pas pour avertir le public. Plus vous attendez pour avertir les personnes concernées de la violation, pires pourraient être les conséquences en termes de réaction de la clientèle et des autorités. Uber, Equifax, et d’autres entreprises victimes de piratages de grande ampleur ont subi une pluie de critiques pour le temps qu’elles ont mis à rendre le piratage public. Outre le risque de voir votre image ternie, votre entreprise s’expose à des conséquences juridiques en cas de notification tardive. Le RGPD ne vous laisse que 72 heures pour signaler la violation de données. Tout manquement à cette règle ou à toute autre disposition du GDPR peut donner lieu à une amende pouvant atteindre 22,6 millions de dollars ou 4 % du chiffre d’affaires mondial annuel de l’entreprise pour l’année précédente.

Ne faites pas de déclaration définitive tant que vous n’avez pas vérifié les faits. En revenant sur votre déclaration, vous ne ferez qu’aggraver la situation. Les entreprises qui le font donnent l’image d’une entreprise non préparée et manquant de professionnalisme — un sentiment que vous voulez éviter à tout prix chez les clients dont vous venez de compromettre les informations. Au lieu de vous précipiter à communiquer, indiquez régulièrement quand vous serez en mesure d’apporter des informations complémentaires et faites preuve de transparence en ce qui concerne les raisons pour lesquelles vous ne pouvez pas communiquer d’informations spécifiques à un moment donné.

Demandez conseil à différents départements (relations publiques, juridique, informatique) pour vous assurer que le message et les informations sont corrects. Les rétractations successives d’Equifax après ses déclarations, et les différents couacs survenus après le piratage (notamment l’orientation accidentelle des utilisateurs vers un site de phishing) ont laissé une mauvaise impression aux consommateurs. Yahoo est également revenu sur ses déclarations concernant le nombre de comptes piratés. L’entreprise avait commencé par indiquer qu’un milliard de comptes avaient été compromis avant de se rétracter pour annoncer que tous les comptes (3 milliards) étaient concernés. Cette erreur, qui est venue s’ajouter à toute une succession piratages, a fait mauvais effet auprès du public.

La méthode utilisée par l’entreprise pour gérer un piratage a un impact sur sa réputation et la perception des consommateurs. Les entreprises doivent mobiliser les ressources et le temps nécessaires pour préparer, gérer et traiter les retombées d’un piratage. Cela les aidera à réparer l’atteinte portée à leur réputation et à leur relation avec leurs clients, leurs employés, les parties prenantes et le public en général. Le temps mis pour réagir à une violation de données et la contenir joue un rôle clé dans l’opinion du public concernant une entreprise.

La mise en place d’un plan de réponse aux incidents et l’application d’une stratégie efficace de modélisation des menaces sont des méthodes qui ont prouvé leur efficacité à limiter l’impact global d’une violation et à offrir les moyens de renforcer la confiance des clients. N’exposez pas votre entreprise au danger, et ne laissez pas votre réputation au hasard. Procédez à une évaluation des risques pour connaître le niveau de préparation de votre entreprise à une violation de données, et connaître la bonne méthode à utiliser pour limiter les menaces.

Sources:

CSO | CPO | Experian | Bank Info Security | Centrify | BrandIndex | CBS News | TechCrunch | Reuters | CNN Business | Washington Post | ZDNet 1, 2 | Morning Consult | WeLiveSecurity | Office of the Attorney General 1, 2, 3 | Boston Herald | FTC | The Guardian

Cette étude a été réalisée pour Varonis avec Google Consumer Surveys. L’échantillon est constitué de 1000 personnes et présente une marge d’erreur moyenne de 4,8 %. Cette étude a été réalisée en février 2019.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.