Im Kielwasser der massiven Verbreitung von WannaCry im letzten Monat sorgt gerade eine neue Variante von Ransomware für massive Störungen, dieses Mal unter der Bezeichnung „NotPetya“. Fast den gesamten Morgen lang waren die Experten der Meinung, dass es sich um eine Variante von Petya handelte. Aber inzwischen haben Kaspersky Labs und andere gemeldet, dass es zwar Ähnlichkeiten geben, es aber #NotPetya sei. Ganz gleich, wie die Malware heißt, hier finden Sie, was Sie jetzt wissen sollten.

Dieses Schadprogramm verschlüsselt nicht nur Daten, um Lösegeld zu erpressen, sondern übernimmt die Computer und verhindert jeden Zugriff auf sie, indem es den Master Boot Record (MBR) verschlüsselt.

Bei Petya handelt es sich um eine weitere Attacke mit extrem schneller Verbreitungsgeschwindigkeit, die wie WannaCry den NSA-Exploit ENTERNALBLUE nutzt. Anders als WannaCry kann sich Petya außerdem über Remote-WMI und PsExec verbreiten (mehr dazu in einer Minute). Diese neue Malware hat einige unangenehme Aspekte:

- Sie hat keinen aus der Ferne bedienbaren Killswitch wie WannaCry

- Sie ist technisch deutlich anspruchsvoller – mit mehreren Möglichkeiten für die automatische Verbreitung

- Sie macht Computer absolut unbrauchbar

Ein Vielzahl bekannter Organisationen und Unternehmen ist bereits massiv betroffen, wie z. B. die Regierung der Ukraine, die das ganze mit Galgenhumor nimmt:

Some of our gov agencies, private firms were hit by a virus. No need to panic, we’re putting utmost efforts to tackle the issue 👌 pic.twitter.com/RsDnwZD5Oj

— Ukraine / Україна (@Ukraine) June 27, 2017

Infektionen wurden weltweit gemeldet: Betroffen sind U-Bahnsysteme, nationale Versorgungsbetriebe, Banken und internationale Unternehmen. Das Ausmaß ist noch nicht genau bekannt, aber die Meldungen über befallene Computer und eingefrorene IT-Systeme aus diversen Branchen und Ländern der Welt brechen nicht ab.

Wie verbreitet Petya sich weiter?

Ursprünglich wurde davon ausgegangen, dass sich Petya durch E-Mails mit infizierten Word-Dokumenten im Anhang, die sich CVE-2017-0199 zunutze machen, einen Brückenkopf in Unternehmensnetzwerken verschafft. (Wenn Sie die Patches für Microsoft Office eingespielt haben, sollten Sie davor sicher sein.)

Phishing kommt zwar auch als Angriffsroute in Frage, einer der wichtigsten Einfallsvektoren ist jedoch MeDoc, ein Anbieter von Finanzsoftware aus der Ukraine. Die Update-Funktion der Software von MeDoc wurde gehackt und die Angreifer benutzten sie, um die Petya-Ransomware zu verteilen (Quelle). Das erklärt, warum die Ukraine am härtesten getroffen wurde.

Sobald ein einziger Computer befallen ist, verbreitet sich Petya über Peer-to-Peer-Verbindungen auf andere Windows-basierte Endgeräte und Server, die für MS17-010 anfällig sind. Anweisungen zum Patchen dieser SMB-Sicherheitslücke waren bereits bei WannaCry erteilt worden. Petya kann sich außerdem über PsExec auf admin$-Freigaben verbreiten, selbst wenn der Computer gepatcht wurde. Wir haben kürzlich eine ausführliche Anleitung über PsExec und Methoden zur Deaktivierung der PowerShell geschrieben. Die dürfte jetzt hilfreich sein.

Ein Hoffnungsstreif am Horizont ist im Augenblick, dass die Peer-to-Peer-Verbreitung anscheinend die Grenzen des lokalen Netzwerks nicht überschreiten kann. Petya kann ein ganzes LAN ziemlich effizient massakrieren, kann aber nicht auf andere Netzwerke überspringen. Wie @MalwareTechBlog, der Pizzaliebhaber und Surfer, der für das Aufspüren des WannaCry-Killswitches berühmt wurde, feststellt:

„Die aktuelle Petya-Attacke ist insofern anders, als dass die verwendeten Exploits nur für die Verbreitung im lokalen Netzwerk und nicht über das Internet genutzt werden. Das heißt, dass eine Ansteckung extrem unwahrscheinlich ist, wenn Sie nicht zum selben Netzwerk gehören wie jemand, der bereits infiziert war. Weil Netzwerke größenmäßig begrenzt und recht schnell zu scannen sind, war die Ausbreitung der Malware beendet, sobald sie das lokale Netzwerk gescant hatte. Die Infektionsrate ist also nicht annähernd so groß wie bei WannaCry, das sich immer verbreitet (auch wenn die Malware durch den „Killswitch“ an der Aktivierung gehindert wird).“

PsExec mit DatAlert erkennen

Wenn Sie über DatAlert Version 6.3.150 oder später haben, können Sie mit den folgenden Schritten feststellen, ob sich PsExec.exe auf einem Windows-Dateiserver befindet:

1. Select Tools –> DatAlert –> DatAlert

2. Nach „system admin“ suchen

3. Bei jeder ausgewählten Regel (Gruppen erweitern, um diese anzuzeigen) auf „Edit Rule“ klicken und „Enabled“ markieren

Wenn PsExec entdeckt wird, generiert DatAlert Systemadministrationstool-Benachrichtigungen der Benachrichtigungskategorie „Reconnaissance“, z. B. „System administration tool created or modified“ oder „An operation on a tool commonly used by system administrators failed.“.

Damit sollten Sie leichter erkennen können, ob sich Petya mithilfe von PsExec über ihre Dateiserver verbreitet. Lesen Sie weiter, denn es gibt weitere Möglichkeiten, wie Sie eine Erstinfektion und die Verbreitung von Petya auf Ihre Endgeräte verhindern können.

Was macht Petya?

Sobald NotPetya auf einen Computer gelangt ist, wartet die Schadsoftware 1,5 Stunden lang vor der wirklichen Attacke, wahrscheinlich um Zeit für die Infektion weiterer Rechner zu lassen und die genutzte Sicherheitslücke zu verschleiern.

Nach dieser Wartezeit:

- 1. verschlüsselt das Programm die Master File Table (MFT) lokal angeschlossener NFTS-Laufwerke

- 2. kopiert es sich in den Master Boot Record (MBR) des infizierten Rechners / Servers

- 3. erzwingt es einen Neustart des Rechner und sperrt Benutzer dabei aus

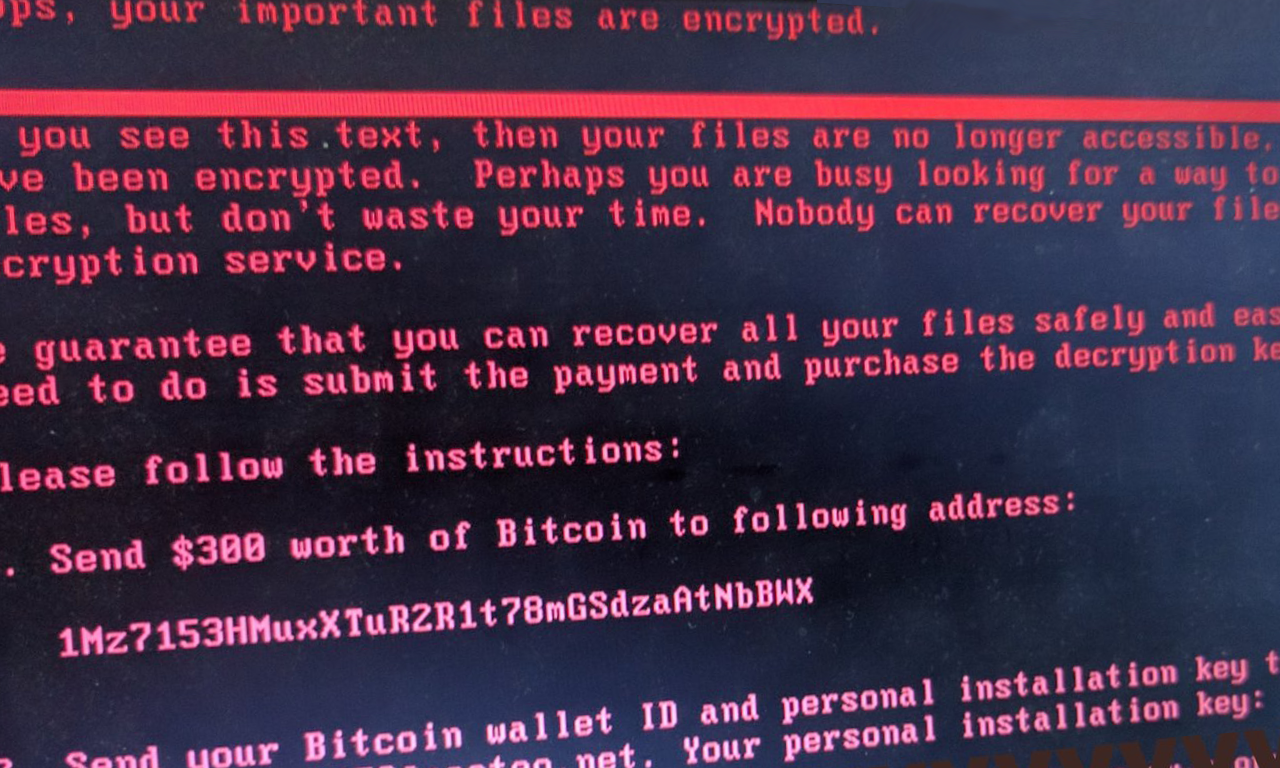

- 4. zeigt es beim Booten die Lösegeldforderung auf dem Sperrbildschirm an (siehe unten)

Durch das Verschlüsseln der MFT wird der einzelne Rechner oder Server bis zur Zahlung des Lösegelds außer Betrieb genommen. Dadurch kann eine Organisation erheblich stärker in ihrer Handlungsfähigkeit eingeschränkt werden, als ob einzelne Dateien auf einem Server verschlüsselt würden. In vielen Fällen muss sich die IT-Abteilung mit jedem einzelnen Rechner beschäftigen. Die übliche Reaktion auf Ransomware: „Wir stellen die Dateien einfach aus den Sicherungskopien wieder her.“ ist hier wirkungslos.

Wenn zur Wiederherstellung der infizierten Computer keine Möglichkeiten für einen Remote-Boot oder Spiegelungsverfahren vorgesehen sind, muss möglicherweise physisch an allen Computern gearbeitet werden, um sie zu reparieren. Das mag zwar in den meisten Fällen möglich sein, bei Unternehmen mit vielen ausgelagerten Systemkomponenten kann es sich aber als extrem schwierig und zeitraubend erweisen. Und für eine Reederei, für die zu jedem Zeitpunkt über 600 Frachtschiffe unterwegs sind, wäre es einfach unmöglich.

Microsoft hat festgestellt: „Nur wenn die Malware mit der höchsten Berechtigung (z. B. mit aktiviertem SeDebugPrivilege) ausgeführt wird, versucht sie den MBR-Code zu überschreiben.“ Wenn der befallene Anwender keine Administrationsberechtigung auf dem Computer hat, wird sie versuchen, die Dateien mit den folgenden Erweiterungen zu verschlüsseln:

Sie fügt keine eigene Erweiterung an die verschlüsselten Dateien an (wie z. B. .locky) – sie verschlüsselt die Inhalte und behält den ursprünglichen Dateinamen und die ursprüngliche Erweiterung bei.

Was ist zu tun?

Die Schritte zum Verhindern von Petya ähneln sehr stark den Schritten, die Sie eventuell bereits wegen WannaCry durchgeführt haben:

- SMBv1 deaktivieren, während der Patch durchgeführt wird

- Blockieren des TCP-Ports 445 von außen (oder zwischen Segmenten, wenn möglich)

- Den Patch anwenden!

Lokaler Killswitch

Es gibt auch so etwas wie einen lokalen Killswitch. Wenn auf einem Computer die Datei %WINDIR%\perfc (ohne Erweiterung) existiert, wird die Ransomware nicht ausgeführt. Sie können bei der Bereitstellung dieser Datei für alle Arbeitsplätze in Ihrem System kreativ werden.

Außerdem können Sie sich anschauen, welche AV-Produkte auf den Endgeräten Petya erkennen können, indem Sie sich die VirusTotal-Ergebnisse anzeigen lassen.

Ein von Virus-Experten isoliertes Muster von Petya wurde am 18. Juni kompiliert:

Sollten Sie zahlen?

In den Ransomware-Benachrichtigungen wird ein Konto bei Posteo (einem E-Mail-Anbieter) aufgeführt. Das Missbrauchs- und Sicherheitsteam von Posteo hat unter der folgenden Adresse eine Meldung veröffentlicht:

https://posteo.de/blog/info-zur-ransomware-petrwrappetya-betroffenes-postfach-bereits-seit-mittag-gesperrt

Das Team hat:

- 1. das Konto gesperrt

- 2. bestätigt, dass über dieses Konto keine Entschlüsselungscodes versendet wurden

- 3. den zuständigen Behörden die maximale Unterstützung von Posteo angeboten

Alle diese Punkte führen zu dem Schluss, dass Sie das Lösegeld nicht bezahlen sollten, weil Sie die gewünschten Entschlüsselungscodes nicht erhalten werden.

Diese Geschichte entwickelt sich weiter und wir werden diesen Post aktualisieren, sobald wir etwas neues erfahren.

Andere hilfreiche Links

- Alles, was wir bisher über den Petya/NotPetya-Ausbruch wissen

- Microsoft’s extremely thorough recap (probably the most informative resource to date)

- WannaCry Déjà Vu: Petya Ransomware Outbreak Wreaking Havoc Across the Globe

- PetrWrap: the new Petya-based ransomware used in targeted attacks

- Ukraine cyber attack: Chaos as national bank, state power provider and airport hit by hackers

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.