Dans la foulée de l’attaque massive de WannaCry le mois dernier, des entreprises du monde entier sont de nouveau victimes d’un piratage majeur par ransomware qui utilise une nouvelle variante (à présent) intitulée « NotPetya ». Pendant une grande partie de la matinée, les chercheurs ont pensé que ce ransomware était une variante de Petya, mais Kaspersky Labs et d’autres organismes ont signalé qu’en dépit des similitudes il ne s’agissait pas de Petya (#NotPetya). Son nom importe peu, mais voici ce que vous devez savoir.

Cette menace ne se contente pas de chiffrer les données pour réclamer une rançon : elle prend les ordinateurs en otage et les rend complètement inaccessibles en chiffrant leur zone d’amorçage, le Master Boot Record (MBR).

Comme WannaCry, Petya est une attaque qui se propage rapidement en exploitant la faille ENTERNALBLUE de la NSA. Par contre, contrairement à son prédécesseur, Petya se diffuse aussi par le biais des processus à distance WMI et PsExec (nous y reviendrons dans une minute). Quelques informations qui font froid dans le dos à propos de cette nouvelle menace :

- Elle n’a pas de « kill switch », c’est-à-dire de système d’autodestruction, comme c’était le cas de WannaCry

- Elle est bien plus sophistiquée — elle dispose de plusieurs moyens automatisés pour se propager

- Elle rend les machines totalement inutilisables

Plusieurs organisations et entreprises renommées ont déjà été durement touchées, comme c’est le cas du gouvernement ukrainien qui n’en a pas pour autant perdu son sens de l’humour :

Des infections ont été signalées dans le monde entier : elles ont touché des systèmes de métro, des services publics nationaux, des banques et des multinationales. On ne connaît pas encore l’ampleur de l’attaque, mais les signalements d’ordinateurs infectés et de systèmes informatiques à l’arrêt ne cessent d’arriver de tous les secteurs et des quatre coins du monde.

Comment Petya se propage-t-il ?

Au départ, on pensait que Petya s’était infiltré dans les réseaux d’entreprise par le biais d’e-mails contenant des pièces jointes Word infectés de la menace CVE-2017-0199. (Si vous avez appliqué le correctif Microsoft Office, vous devriez être à l’abri de ce vecteur d’attaque.)

Si le phishing constitue un axe d’attaque plausible, l’un des principaux vecteurs d’infection est en fait MeDoc, un éditeur de logiciels comptables basé en Ukraine. La fonction de mise à jour d’un logiciel de MeDoc a été piratée et exploitée pour distribuer le ransomware Petya (source). Ceci explique pourquoi l’Ukraine a été le pays le plus sévèrement touché.

Une fois qu’un poste est infecté, Petya se propage à d’autres terminaux et serveurs sous Windows vulnérables à MS17-010– la faille qui vise la version SMB et que nous vous avions fortement incités à corriger pendant l’attaque WannaCry. L’infection peut aussi se propager aux partitions admin$ via le processus PsExec, même sur les machines corrigées. Nous avons rédigé récemment un guide détaillé sur PsExec et sur la méthode de désactivation de PowerShell. Il vous sera utile dans la situation présente.

La bonne nouvelle, à ce stade tout au moins, c’est que l’infection qui se diffuse poste à poste ne semble pas s’étendre au-delà du réseau local. Petya peut assez facilement réduire à néant tout un réseau local, mais il est peu probable qu’il contamine d’autres réseaux. Comme le souligne @MalwareTechBlog, le surfeur amateur de pizzas qui a trouvé le « kill switch » de WannaCry :

« L’attaque Petya en cours est différente dans le sens où elle exploite les failles uniquement pour se propager sur un réseau local et non sur Internet (il est donc très peu probable que vous soyez infecté si vous n’appartenez pas au même réseau qu’une personne déjà touchée par l’attaque). Étant donné que les réseaux sont de taille limitée et assez rapides à analyser, la menace arrête de se propager lorsqu’elle a terminé de balayer le réseau local. Elle est donc loin d’être aussi contagieuse que WannaCry, qui continue de se répandre (même si le « kill switch » peut éviter son activation). »

Comment détecter PsExec avec DatAlert

Si vous utilisez la version 6.3.150 ou plus de DatAlert, vous pouvez appliquer la procédure ci-dessous pour détecter le processus PsExec.exe déposé sur les serveurs de fichiers Windows :

1. Sélectionnez Tools –> DatAlert –> DatAlert

2. Recherchez « system admin »

3. Pour chacune des règles sélectionnées (développez les groupes pour les voir), appuyez sur « Edit Rule » et cochez « Enabled »

Si PsExec est détecté, DatAlert générera des alertes d’outils sysadmin dans la catégorie d’alertes « Reconnaissance », telles que « System administration tool created or modified » ou « An operation on a tool commonly used by system administrators failed ».

Ceci devrait vous aider à déterminer si Petya utilise PsExec pour se propager sur vos serveurs de fichiers. Lisez aussi ce qui suit car il y a encore autre chose à faire pour éviter l’infection initiale par Petya et éviter que la menace ne contamine vos terminaux.

Que fait Petya ?

Une fois sur le poste, ce n’est qu’au bout d’une heure et demi que NotPetya lance son attaque, probablement pour laisser le temps à d’autres machines d’être infectées et pour dissimuler le point d’entrée.

Au bout de ce temps d’attente :

-

1. Il chiffre la Master File Table (MFT) des disques NTFS locaux

-

2. Il se copie tout seul sur le Master Boot Record (MBR) du poste/serveur infecté

-

3. Il contraint la machine à effectuer un redémarrage afin d’éjecter les utilisateurs

-

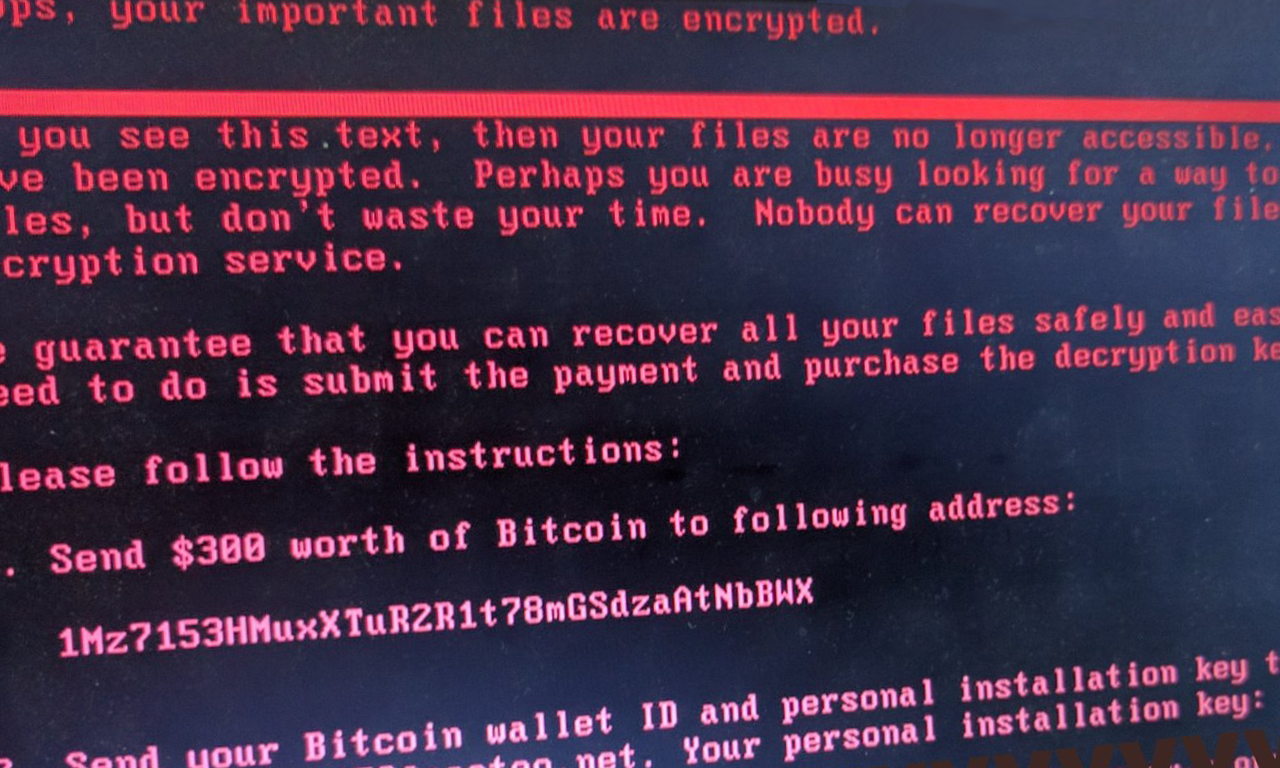

4. Au démarrage, il affiche un écran de demande de rançon dont on ne peut pas sortir (voir ci-dessous)

All computers in our office are down. Global #Ransomware attack. I’ve heard few other companies affected too. Backup and stay safe, guys. pic.twitter.com/YNctmvdW2I

— Mihir (@mihirmodi) June 27, 2017

En chiffrant la MFT, la menace met le poste ou le serveur hors ligne jusqu’à ce que la rançon soit payée. En utilisant un tel mode opératoire, elle a bien plus de chance de nuire à une organisation qu’en chiffrant quelques fichiers sur un serveur. Souvent, l’informatique doit prendre le problème en main machine par machine et, dans le cas présent, le fait de se dire « on restaure les fichiers depuis la sauvegarde et c’est reparti » ne suffit pas à s’en sortir.

Si aucun processus d’image / redémarrage à distance n’est en place pour restaurer les systèmes infectés, vous allez peut-être devoir intervenir sur les postes pour les réparer. Bien que ce soit possible dans la plupart des cas, la tâche peut être longue et complexe pour les entreprises qui possèdent de nombreux sites. Et c’est presque impossible si vous êtes à la tête d’une entreprise qui gère plus de 600 cargos constamment en déplacement.

Comme le fait remarquer Microsoft, « la menace tente d’écraser le code du MBR uniquement si elle est exécutée avec les droits les plus élevés (c’est-à-dire lorsque SeDebugPrivilege est activé) » — si l’utilisateur infecté ne possède pas de droits administrateur sur la machine, la menace tente de chiffrer les données utilisateur possédant les extensions suivantes :

Elle n’ajoute pas d’extension unique aux fichiers chiffrés (telle que .locky) — elle chiffre le contenu et conserve le nom de fichier et l’extension d’origine.

Que faire ?

À peu de choses près, la procédure est la même pour Petya que pour WannaCry :

- Désactivez SMBv1 lorsque vous appliquez le correctif

- Bloquez le port TCP 445 de l’extérieur (ou entre les segments si possible)

- Appliquez le correctif !

« Kill Switch » local

Il existe une sorte de système d’autodestruction local. Quelle que soit la machine, si le fichier %WINDIR%\perfc est présent (sans extension), le ransomware ne s’exécutera pas. Vous pouvez faire preuve de créativité dans les moyens utilisés pour déployer ce fichier sur tous les postes de travail de votre environnement.

Par ailleurs, vous pouvez voir sur quels terminaux les antivirus détectent Petya en consultant les résultats de VirusTotal.

Un échantillon de Petya obtenu par des chercheurs a été compilé le 18 juin :

Faut-il payer ?

Un compte Posteo (un fournisseur de messagerie électronique) était indiqué dans le message de ransomware. L’équipe de sécurité et gestion des infractions de Posteo a publié des informations dans l’article ci-dessous :

Elle a :

-

1. Bloqué le compte

-

2. Confirmé qu’aucune clé de déchiffrement n’était envoyée depuis le compte

-

3. Contacté les autorités pour proposer son aide

Au final, vous ne devez pas payer la rançon car vous ne recevrez pas les clés de chiffrement nécessaires.

L’histoire n’est pas terminée, nous vous tiendrons informés lorsque nous en saurons plus.

Autres liens utiles

- Microsoft’s extremely thorough recap (probably the most informative resource to date)

- Plus agressif, le ransomware Petya gagne aussi en efficacité

- Petya : un lien avec la France et un acte de guerre selon l’OTAN

- #NotPetya : la cyberattaque de trop contre l’Ukraine ?

- La réaction de Microsoft suite à l’attaque NotPetya

Rob Sobers

Rob Sobers est directeur de l'Inbound Marketing chez Varonis. Il écrit et conçoit des logiciels depuis plus de 20 ans et est co-auteur du livre "Learn Ruby the Hard Way", qui a été utilisé par des milliers d'étudiants pour apprendre le langage de programmation Ruby.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.