Erinnern wir uns: Der zentrale Punkt dieser Serie ist, die Befugnisse, die in den Administrator-Konten enthalten sind, zu begrenzen. Kurz gesagt: Verwenden Sie die Macht sparsam. Im letzten Post haben wir gezeigt, dass es möglich ist, das lokale Administratorkonto zu entfernen und zentral mit GPOs zu verwalten. Jetzt sehen wir uns ein paar Dinge an, die ich das letzte Mal etwas beschönigt habe, und wir besprechen zusätzliche Möglichkeiten, diese Konten zu sichern.

Eingeschränkte Gruppen: Mit Vorsicht behandeln.

In meiner Acme-Umgebung wird das GPO von Restricted Groups verwendet, um eine Domain-Level-Gruppe in die lokale Administrator-Gruppe in jeder der OUs auszudrücken: Eine Richtlinie für Masa und Pimiento, eine andere für Taco. Es ist ein netter Trick und bei größeren Domains erspart es der IT, dies durch Skripte oder den Zeitaufwand für die manuelle Durchführung zu tun.

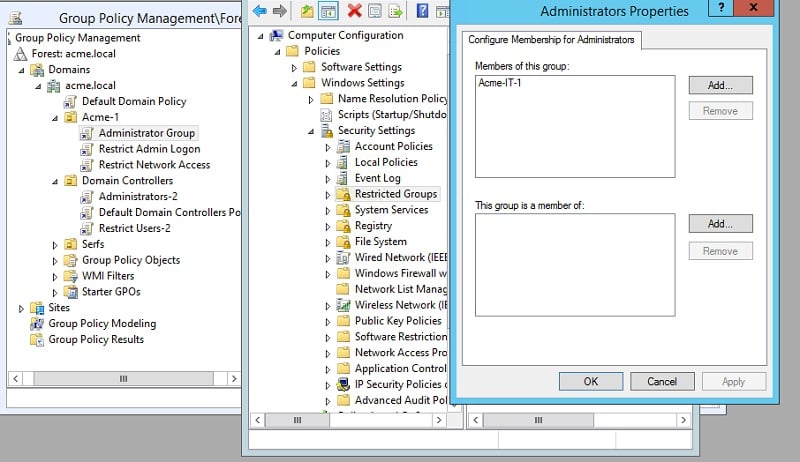

Um die Erinnerungen aufzufrischen, so sah mein GPO für eingeschränkte Gruppen aus:

Durch Verwendung des „Gruppenmitglied“-Abschnitts zwinge ich den Gruppenrichtlinienmanager dazu, Acme-IT-1 zu ersetzen und nicht jeder lokalen Adminstratorguppe in meiner OE hinzuzufügen. Das Problem ist, dass Sie bestehende Gruppenmitglieder überschreiben können, und Sie wissen nicht, welche Dienste oder Anwendungen von bestimmten dort vorhandenen lokalen Konten abhängen.

Sie werden diese Idee wahrscheinlich an einer kleinen Probe überprüfen wollen. Dies kann mehr Arbeit bedeuten – lokale Skripte, um diese Konten neu hinzuzufügen oder möglicherweise neue Domain-Level-Konten zu erstellen, die in die oben genannten Konten hinzugefügt werden können.

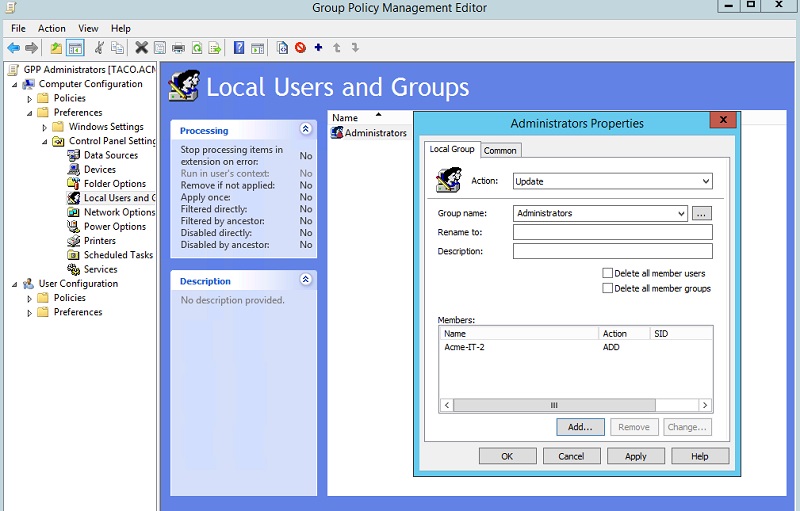

Oder Sie können die Gruppenrichtlinieneinstellungen (Group Policy Preferences, GPP) verwenden. Es hat eine Update-Option zum Hinzufügen einer neuen Gruppe (oder eines Benutzers) unter einem lokalen Administratorkonto (siehe unten). Wir wissen, dass wir GPP nicht verwenden, um lokale Administrator-Zugangspasswörter zurückzusetzen, richtig?

Sogar noch sicherer

Es gibt ein Problem bei der Verwendung von eingeschränkten Gruppen und zentral verwalteten Domänen-Administratorkonten. Da alle Benutzer standardmäßig unter Domänenbenutzer aufgeführt sind, bedeutet dies, dass lokale Administratoren über die Pass-the-Hash (PtH)-Techniken ausgenutzt werden können, um sich auf einem beliebigen anderen Rechner im Netzwerk anzumelden.

Das war das Rätsel, mit dem wir uns überhaupt erst beschäftigen wollten! Zur Erinnerung: Lokale Administratoren erhalten in der Regel einfache, leicht zu erratende oder hackbare Passwörter, die dazu genutzt werden können, sich auf anderen Rechnern anzumelden. Wir wollten vermeiden, ein lokales Konto auf Administratorebene zu haben, das potenziell global genutzt werden kann.

Wie ich im zweiten Post erwähnt habe, kann diese Sicherheitslücke durch die Erstellung eines GPO – unter Benutzerrechtevergabe – geschlossen werden, um den Netzwerkzugang insgesamt zu beschränken. Dies kann für Administratoren in einigen Fällen nicht praktikabel sein.

Eine weitere Möglichkeit besteht darin, die Maschinen zu begrenzen, auf die sich diese Domänen-Administrator-Konten anmelden können. Und wieder rettet uns die Benutzerrechtevergabe. Allerdings beteiligen wir dieses Mal die Eigenschaft „Lokale Anmeldung ermöglichen“, um die der Acme-IT-1 Administratorengruppe hinzuzufügen (siehe unten). Wir würden das gleiche für die andere OE in der Acme-Domäne tun, aber die Acme-IT-2 Gruppe hinzufügen.

Dieses Gruppenrichtlinienobjekt (GPO) verhindert, dass Konten sich bei Maschinen außerhalb der angegebenen Domäne anmelden. Also auch wenn ein cleverer Hacker in die Acme-Firma eindringt, könnte er beim Administratorkonto PtH anwenden, jedoch nur innerhalb der OE.

Dies ist eine vernünftige Lösung. Und ich denke, dass viele Firmen wahrscheinlich diese GPO-Eigenschaft für gewöhnliche Benutzerkonten aus den erwähnten Gründen bereits verwenden.

Abschließende Gedanken

Beim Verfassen dieser kurzen Serie wurde mir schnell das klar, was auch Millionen IT-Leute bereits wissen: Man versucht immer, Sicherheit gegen Bequemlichkeit abzuwägen. Es gibt keine perfekte Lösung und im Zweifelsfall tendiert man eher in Richtung Bequemlichkeit. Alleine schon, um sich nicht dem Zorn der User-Community aussetzen zu müssen.

Natürlich muss man sich mit seinem Umfeld und seinen Ressourcen arrangieren. Aber dann sollten Sie mögliche Sicherheitslücken durch ein intensives Monitoring ausgleichen!

Noch ein letzter Hinweis: In meiner Pen-Testing-Serie habe ich gezeigt, wie delegierte Administratorgruppen genutzt werden können, um es Hackern zu erlauben, sich freizügiger in einer Domain herumzutreiben — dies hat mit Konten zu tun, die sich in mehr als einer Active Directory Gruppe befinden. Werfen Sie hierauf (nochmals) einen Blick mit Ihrem neuerworbenen Wissen!

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.