注目を集めるデータ侵害の増加は、従来の境界重視のセキュリティでは、クラウドファーストの時代に直面するデータセキュリティの課題に対処できないことを示しています。最小限のデータはエンドポイントに存在し、エンドポイントは主に重要なデータが実際に存在する場所、つまり複雑なハイブリッドクラウド環境へのゲートウェイとして機能します。

ほとんどの企業は、Microsoft 365、Google Workspace、Salesforceなどの数十のコラボレーションアプリを使用しており、それらすべてに重要なデータが保存されています。ハイブリッドNASデバイス、オンプレミスのファイル共有、AWS、Azure、GCPを追加すると、企業が機密データの保存場所、誰がアクセスできるか、攻撃を受けているかどうかを可視化できなくなった理由が簡単にわかります。

DSPMの導入

DSPMは、機密データがどこにあるのか、誰がそのデータにアクセスできるのか、どのように使用されているのか、保存されているデータやアプリケーションのセキュリティポスチャがどのようなものかに関する可視性を提供します。

"

Gartner

DSPMは新しい頭字語ですが、データディスカバリー、データアクセス制御、およびデータモニタリングは新しい概念ではありません。DSPMが製品カテゴリとして登場したことで、データの拡散、複雑性、リスクがかつてないほど高まっている時代に、データセキュリティに対する注目が集まっています。

このガイドは、現在市場で入手可能なさまざまな種類のDSPM解決策を理解し、よくある落とし穴を回避し、独自の要件を満たすデータセキュリティ解決策を購入するための質問をするのに役立つように設計されています。

CISOからの3つの評価のヒント

1. 概念実証(POC)を実行します。

「新しいテクノロジーを評価する際の私の鉄則は、POCで主張を検証することです。POCを拒否するベンダーは、危険信号として注意すべきです。本番環境の規模を模倣した本番システムまたはサンドボックスでPOCを実行してみてください。DSPMの場合は、データ分類結果に誤検出がないかテストします」。

2. リスクアセスメントのサンプルを依頼してください。

「マーケティングパンフレットではなく、実際の顧客からの匿名化されたリスクレポートを提示するように依頼してください。これは、ベンダーがあなたが求めている粒度と深さのレベルを提供しているかどうかを理解するのに役立ちます。サンプルレポートは、POCが価値があるかどうかを判断するのに役立ちます」。

3. 実際のお客様のレビューを読みます。

「賞や報道内容に基づいてベンダーを判断する際には注意してください。その多くは有料です。GartnerやForresterなどの信頼できる情報源からの検証済みのDSPMレビューを探し、すでに利用中の顧客と話す機会を設ける、もしくは企業のウェブサイトに顧客事例が掲載されていることを確認してください。」

VaronisのDSPMソリューションは他社とは違います。

多くのベンダーがDSPMの波に乗ろうとしています。市場には、データセキュリティ態勢を実際に改善したり、情報漏洩を防いだりしないにもかかわらず、DSPMとして宣伝されている解決策がたくさんあります。

ここでは、注意すべきパッシブDSPMのような解決策をいくつか紹介します。

ディスカバリー専用DSPM

データプライバシーとガバナンスにルーツを持つベンダーがDSPMを装っています。こうしたベンダーでは、機密データが危険にさらされているかどうかを特定するために必要な文脈が欠けているため、情報が実用的ではありません。これらの製品は、機密データの調査結果をカウントすることでデータセキュリティ体制を測定し、エクスポージャーレベルの考慮、問題の修正、データへの脅威の検出は行いません。ディスカバリー専用のDSPMは基本的にデータカタログです。

IaaS専用のDSPM

多くのDSPMベンダーは、3大IaaSプラットフォーム(AWS、Azure、GCP)に重点を置き、クラウドファイルストレージ、オンプレミスのファイル共有、SaaSアプリ、電子メールなどの他の重要なデータドメインを無視しています。マルチクラウド環境において、データベースとバケットのセキュリティを確保することは重要です。すべてのデータドメインをカバーするDSPMベンダーを選ぶことで、一元的な可視性を得て、一貫したポリシーを全体に適用することが可能です。

サイバーセキュリティの専門知識を持たないDSPMベンダー

EDR/XDR ベンダーに強力な脅威インテリジェンスと調査能力が期待されるのと同様に、データセキュリティベンダーには、脆弱性の発見、脅威アクターの追跡、新しい脅威モデルの開発に重点を置いた調査チームが必要です。

DSPMで注目すべき5つのポイント

1. すべてのデータドメインとデータタイプを網羅

ほとんどの大規模組織は、重要なデータをファイル、SaaS、IaaSの3つの大きなドメインに保存しています。

単一のドメインしかカバーしないDSPMを購入するのは、Macでのみ動作する EDRを購入するようなものです。

企業が使用するすべてのデータストアをカバーする単一のDSPMを見つけるのは不可能かもしれません。その場合は、80/20の法則に従いましょう。最もミッションクリティカルなデータがどこにあるのかを自問し、それらのデータストアに優先順位を付けます。

2. 正確でスケーラブルなデータ分類。

データディスカバリーと分類は、DSPMの基礎的な要素です。多くの分類プロジェクトが失敗するのは、スキャンエンジンが大量のデータセットを処理できないか、誤検出が多すぎて信頼できないためです。

自社の規模やスケールに合った顧客を持つ DSPM を探します。POC中に、分類によって完全かつコンテキストに沿った最新の結果が得られるかどうかを確認します。

- データの分類は完了していますか?

DSPM はすべてのデータをスキャンしていますか、それともサンプリングや「予測」スキャンに過度に依存していますか?

サンプリングはデータベースには効果的ですが、NASアレイのような大規模なファイルストアや、S3やAzure Blobのようなオブジェクトストアでは機能しません。データベースとは異なり、S3アカウントの2TBをスキャンして機密コンテンツが見つからなかったからといって、残りの500TBのデータが機密でないと仮定することはできません。 - データ分類には文脈がありますか?

機密データを見つけたら、次に何が起こるのでしょうか?データは公開されていますか?

使用されていますか?データ所有者は誰ですか?

ほとんどの組織は、発見した機密ファイルや記録の数に驚いています。そして、そのリストは明日、明後日には異なるでしょう。DSPMが権限をマッピングせず、アクセスアクティビティを追跡しない場合、検出結果に基づいて行動することは事実上不可能です。 - データ分類は最新ですか?

DSPMは、データが作成および変更される際にスキャンおよび分類を行いますか?

DSPMがデータアクティビティのリアルタイム監査証跡を保持していない場合、分類エンジンは各オブジェクトの最終変更日を確認し、再スキャンが必要かどうかを判断するか、特定の間隔(通常は毎月または四半期ごと)で完全な再スキャンを実行する必要があります。

3. データ分類を超える深い分析

プラットフォームを「カバーする」とは、本当にはどういう意味でしょうか。

多くのDSPMベンダーは、実際のDSPM機能を提供しているかどうかに関係なく、接続できる任意のプラットフォームを「カバー」しているとします。一部のベンダーは、データストアをカバーするとすら主張していますが、実際には、単に開発者SDKを提供するだけで、ユーザーが独自のコネクタを構築する必要があります。

DSPMは、ファイルやオブジェクトが機密であるかどうかを判断するだけでなく、データが漏洩の危険にさらされているかどうかを考慮し、次のような質問にも答える必要があります。

- 当社のデータは使用されていますか?誰によって使用されていますか?侵害を示す可能性のある異常なアクセスパターンはありますか?

- 機密データはダウンストリームのDLP制御が機能するように正しくラベル付けされていますか?

- 機密データはすべての従業員、またはアクセスを必要としない人々に公開されていますか?

- 当社の機密データは未承認のリポジトリに保存されていますか?データ所在地の要件に違反していますか?

- 侵害を受けたユーザーが機密データを持ち出す可能性はどの程度ありますか?

- どのデータが古くなっており、アーカイブまたは削除できますか?

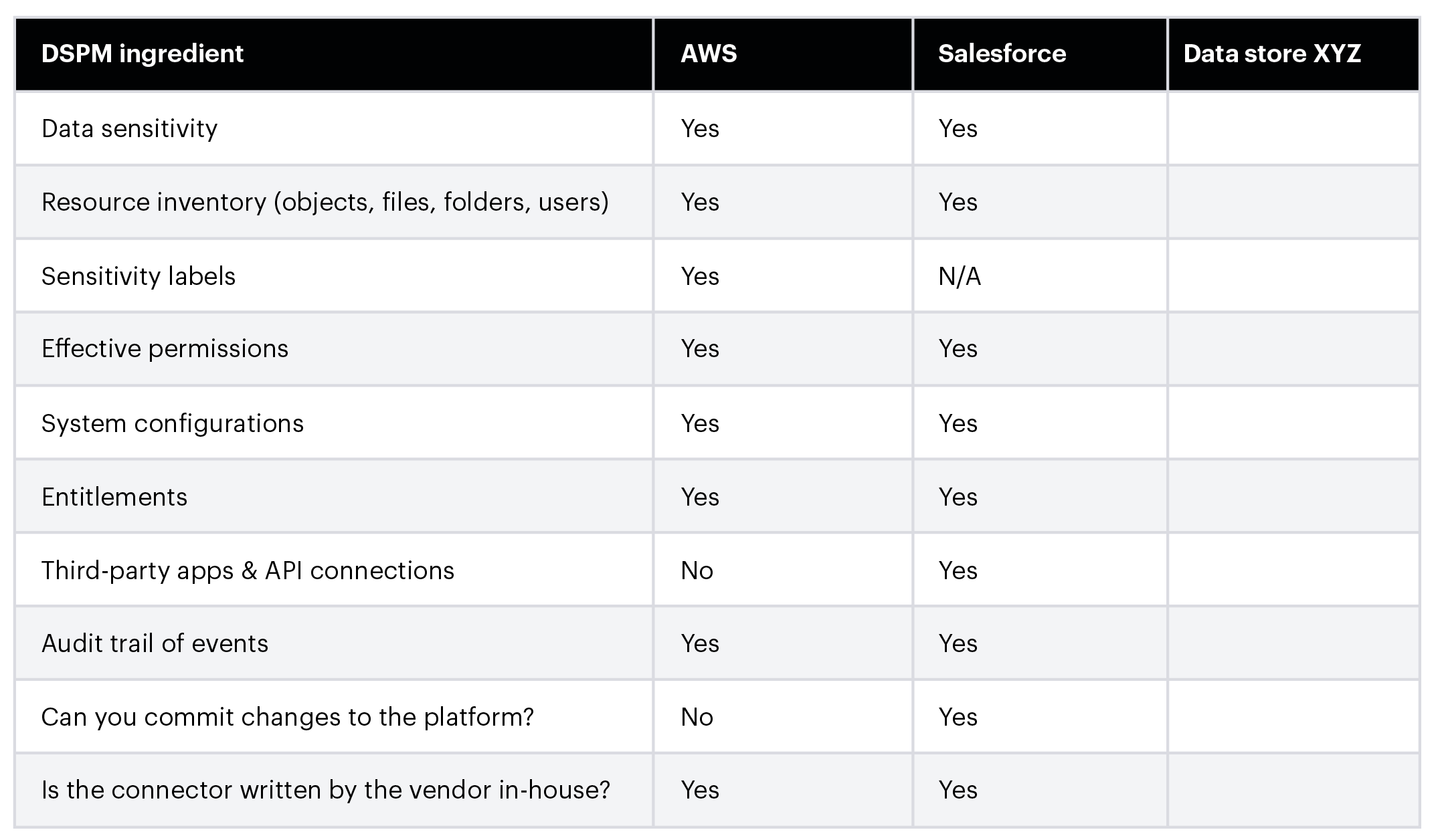

各プラットフォームのカバー範囲の深さをよりよく理解するために、ベンダーに提供できる8つの重要なDSPM要素と2つのボーナス質問を含む、役立つスコアカードをご紹介します。

組織のDSPMソリューションを評価する際には、次の質問をしてみましょう。

組織のDSPMソリューションを評価する際には、次の質問をしてみましょう。

エンタイトルメントと有効な権限の比較

データセキュリティに関する最も重要な問題の1つは、誰が機密データにアクセスできるかということです。

この質問に答えるのは必ずしも簡単ではありません。実際、ユーザーの真の有効権限をリアルタイムで計算することは、計算上の課題となり、単にユーザーの権利について報告することを超えています。このタスクは、Microsoft 365 や Salesforce のような複雑な権限モデルを持つプラットフォームにとって困難です。

エンタイトルメントとは、ユーザー、グループ、または団体に割り当てられた権限または権利です。

有効な権限は、リソースに対するユーザーまたはエンティティの権限を表します。継承、ミューティング権限、グループメンバーシップ、明示的な許可、グローバルアクセス、その他の動的な要因を含む、すべての資格とアクセス制御設定の累積的な影響を考慮に入れます。

DSPM の効果的な権限の視覚化能力は、侵害調査、コンプライアンス監査、その他のデータセキュリティのユースケースにおいて、絶対に重要です。この可視化は、各データストアとアプリケーションに特化したコネクタを構築しなければ不可能です。

4. 修正の自動化

CISOは、問題を自動的に解決する方法を提供せずに、問題があることを通知する別の製品を必要としません。可視性を超えて、監視しているデータプラットフォームの修正を自動化するDSPMソリューションを探してください。

ベンダーが自動修正を提供していると言う場合は次の質問をしてください。

- リスクを修復するために対象プラットフォームに変更をコミットしますか?

- コミットする前に変更をシミュレートできますか?

- 自動的に修復できる具体的なデータリスクにはどのようなものがありますか?

- 修正をネイティブで自動化できますか、それともボタンをクリックするか、自作のスクリプトを実行する必要がありますか?

多くの場合、ベンダーは、人間のデータ所有者が手動で調査、修正、クローズするためにServiceNowチケット(「調査結果」または「ケース」と呼ばれることが多い)を開くだけでも自動修正を主張します。

5. リアルタイムの行動アラートとインシデント対応

データは、ほぼすべてのサイバー攻撃や内部脅威の標的です。

機密データを見つけ、適切な人だけがアクセスできるようにすることは、強固なデータセキュリティ体制を維持するために不可欠です。ただし、DSPMには、データ アクセスを監視し、異常な動作を警告し、脅威をリアルタイムで阻止できる必要もあります。

前述したように、DSPMベンダーにインシデントレスポンス機能と、データ中心の脅威調査を定期的に公開するサイバーセキュリティ研究チームがない場合、それは危険信号です。

データ検出および対応(DDR)を組み込み、以下を実現できる DSPM ベンダーを探します。

- アラートだけでなく、データに対するすべてのアクションをログに記録する。

- 調査中には、DSPM内で完全に検索可能なフォレンジック監査証跡が必要です。特定のデータセットに関するすべてのアクションを確認するように求められたときに、SIEMに飛び込んで何も見つからないという状況は避けたいものです。

- 動作の異常を警告する。

- DSPMに静的なルールベースのアラート(ユーザーが1分以内に100を超えるファイルを変更した場合のアラートなど)しかない場合、ステルス攻撃やインサイダー脅威を見逃すリスクがあります。データ中心のユーザーおよびエンティティ行動分析(UEBA)機能を備えたDSPMを見つけてください。

- インシデントへの対応を支援する。

- DSPMベンダーには、インシデントの調査を支援できるチームがありますか?少なくとも、そのアラートをSIEM、SOC、SOARに送信して、自社のインシデント対応チームが機密データに対する脅威に対応できるようにすることはできますか?

VaronisがDSPMを実現する方法

Varonisは、どこに存在していても企業データを保護するために特別に設計されています。Varonisは、構造化データ、非構造化データ、半構造化データにわたって、深く統一されたカバレッジを提供します。Varonisはリスクを特定するだけでなく、自動化、深い文脈、リアルタイムの対応を通じてリスクを継続的に軽減します。

フルスタックデータ保護

Varonisは構造化データ、非構造化データ、半構造化データをすべてのDSPMドメイン(データ分類、アクセスインテリジェンス、リスク軽減)にわたってカバーしています。このプラットフォームは、ハイブリッド環境全体で機密データを保護し、Active DirectoryやEntra IDからVPN、プロキシ、API/OAuth接続に至るまで、機密データに到達する攻撃経路を理解します。

コンテキストを認識したデータ分類

Varonisは、完全なエンタープライズ規模のデータの発見と分類を提供します。当社は、大規模なマルチペタバイト環境をスキャンし、リアルタイムのアクティビティとアクセス権を用いて機密性を文脈化します。継続的な監査のおかげで、当社の分類は正確で最新の状態に保たれ、費用のかかる再スキャンや静的ファイルのメタデータへの依存が不要になります。

Varonisのデータ分類

より良い意思決定のための可視性

Varonisは150件を超える特許を保有し、8つの主要なソースからの豊富なメタデータを組み合わせて、最も重要なデータセキュリティの質問に答えます。

- 当社の機密性の高いデータはどこにありますか?

- 誰がアクセス権を持っていますか?

- それはリスクにさらされていますか、露出されていますか、それとも陳腐化していますか?

この深い洞察力により、ビジネスの継続性が損なわれることなく、未使用またはリスクのある権限を取り消すなど、大規模な自動化も実現できます。

組み込まれた自動修正機能

Varonisは、ニーズに合わせてカスタマイズ可能な即時使用可能なポリシーを用いて、危険なアクセス、誤った構成、ゴーストユーザー、公開リンクや過剰に共有されたリンクを継続的に修正します。手作業は必要ありません。

既製のポリシーをカスタマイズして、Varonisで修正アクションを自動的に有効化します。

データ中心のUEBAを用いたリアルタイムの脅威検出

Varonisは、クラウドおよびオンプレミス環境全体にわたるすべてのデータ活動の完全な監査証跡をセキュリティチームに提供します。何百もの専門家が構築した脅威モデルは、異常なアクセスパターン、地理的な移動、不審な権限変更などの異常な行動を検出します。さらに、データの検出とデータへの対応のマネージドサービス(MDDR)を使用して、Varonisは脅威がエスカレートする前に積極的に調査と対応を支援します。

次のステップ

- Varonisのデモを予約して、実際の動きを目でお確かめください。お客様の組織のデータセキュリティのニーズに合わせてセッションをカスタマイズし、ご質問にお答えいたします。

- データリスクアセスメントのサンプルをご覧になり、お客様の環境に潜んでいる可能性のあるリスクをご確認ください。LinkedIn、YouTube、X (Twitter) をフォローして、DSPM、脅威検出、AIセキュリティなど、データセキュリティに関するあらゆる情報を入手しましょう。

次にするべきこと

データリスクアセスメント(DRA) のサンプルを確認し、貴社環境内に潜んでいる可能性のあるリスクを把握してください。VaronisのDRAは、自動化された修正方法を無料で提供します。

.png)