UEBA centré sur les données

Protégez vos données contre les attaques subtiles et les menaces internes grâce à des centaines de modèles de menaces alimentés par l'apprentissage automatique et à une équipe de réponse aux incidents à l'expertise reconnue.

- En temps réel

- Multiplateforme

- Fiable

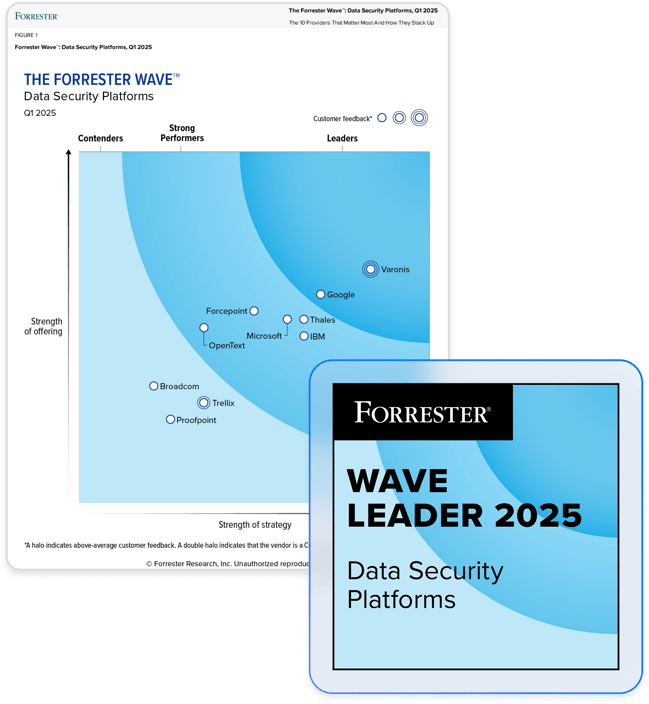

Collaborez avec le leader de la sécurité des données.

Détection en temps réel des menaces centrées sur les données.

Élargissez votre équipe avec le MDDR

- L'équipe d'experts de Varonis surveille vos données

- Détection des données et réponse aux incidents 24 heures sur 24, 7 jours sur 7 et 365 jours par an

- Accord de niveau de service (SLA) de 30 minutes sur les ransomwares, le meilleur du secteur

Stoppez les menaces internes, les ransomwares et les APTs

- Des centaines de modèles de menaces et d'analyses comportementales

- Surveillance complète des risques sur plusieurs plateformes

- Suivi des accès anormaux, des mouvements latéraux et de l'escalade des privilèges

Empêchez les exfiltrations de données

- Détection des imports/exports de fichiers, et le partage de liens

- Visibilité sur le trafic C2 dans les DNS, proxy web et VPN

- Blocage des acteurs malveillants et protection des données sensibles

Varonis a beaucoup apporté à notre entreprise. Il a été en mesure de détecter un incident qui s'est produit dans notre environnement contrairement aux autres outils à notre disposition.

Contrôle des données en continu

Varonis surveille en permanence vos données, vos activités et vos événements pour détecter les menaces telles que les APT, les acteurs malveillants et les expositions publiques, cela en verrouillant l'accès avant qu'une violation ne se produise. Notre télémétrie unique centrée sur les données et notre UEBA détectent les menaces avant qu'elles ne s'aggravent.

Détection des données et réponse aux incidents

Varonis associe des modèles de menaces sophistiqués à une équipe de réponse aux incidents à l'expertise reconnue pour détecter et répondre aux menaces internes et cyberattaques. Nous offrons également la possibilité d'étendre votre équipe grâce à notre service Managed Data and Detection (MDDR), disponible 24 heures sur 24, 7 jours sur 7 et 365 jours par an.

Analyse du comportement des utilisateurs et des entités (UEBA)

Varonis utilise l'apprentissage automatique pour développer des profils de comportement des utilisateurs et des lignes de base pour chaque utilisateur et chaque appareil dans votre environnement. Cela nous permet de détecter les activités anormales des utilisateurs, telles que les accès inhabituels aux fichiers, les actions d'envoi et de réception d'e-mails, les changements d'autorisations, le géo-hopping, etc.

Threat hunting

Notre équipe internationale d'experts en cybersécurité surveille vos données, l'activité des utilisateurs et votre réseau à la recherche de menaces et met en évidence les véritables incidents qui requièrent votre attention, ce qui permet à votre équipe de gagner du temps et de renforcer votre sécurité, le tout sans nécessiter de ressources supplémentaires de la part de votre équipe.

Managed data detection and response (MDDR)

Contrairement aux services traditionnels de MDR qui sont centrés sur les endpoints et les réseaux, le MDDR se concentre sur les menaces qui pèsent sur les données. Notre équipe mondiale composée de threat hunters, d'analystes Forensics et d'analystes sur les incidents enquête et répond à vos alertes 24 h/24, 7 j/7, 365 j/an.

Intégrations SIEM et SOAR

Configurez des actions de réponse automatique dans Varonis ou intégrez Varonis à votre SIEM/SOAR existant via l'un de nos connecteurs (Splunk, QRadar, Palo Alto Cortex XSOAR, Google Chronicle SOAR) ou via syslog/SNMP.

Nos clients se sont exprimés.

Consultez quelques-uns de nos derniers témoignages clients et découvrez comment notre plateforme de sécurité des données aide les entreprises à identifier et à classifier en permanence les données critiques, à éliminer les expositions et à stopper les menaces en temps réel grâce à l'automatisation alimentée par l'IA.

Une seule plateforme pour les données multicloud, SaaS et on-premises

DÉTECTION DES MENACES CENTRÉE SUR LES DONNÉES

Allez au-delà de la détection des menaces centrées sur les données.

Varonis s’adapte à des centaines de cas d’utilisation, ce qui en fait la plateforme idéale pour prévenir les fuites de données et assurer la conformité.

Êtes-vous prêt à voir la plateforme de sécurité des données n° 1 en action ?

Êtes-vous prêt à voir la plateforme de sécurité des données n° 1 en action ?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

« Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux : vos données. »

Deborah Haworth, Directeur de la sécurité de l'information, Penguin Random House

« L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur. »

Al faella, DSI, Prospect capital