Découvrez, cartographiez, surveillez et protégez les données où qu’elles se trouvent. La DSPM de Varonis, n° 1 au classement, est la seule solution qui corrige les risques, applique les politiques et détecte les menaces en temps réel de manière automatique.

- Cloud-native

- Automatisé

- Vaste couverture

Varonis est nommé Choix des clients dans le rapport 2025 Gartner Peer Insights™ Voice of the Customer pour la gestion de la sécurité des données.

Gartner® et Peer Insights™ sont des marques commerciales de Gartner, Inc. et/ou de ses filiales. Tous droits réservés. Le contenu de Gartner® Peer Insights™ reflète les opinions d'utilisateurs finaux individuels basées sur leurs propres expériences et ne doit pas être interprété comme des déclarations de fait, ni représenter les opinions de Gartner ou de ses filiales. Gartner ne cautionne aucun fournisseur, produit ou service décrit dans ce contenu et n'offre aucune garantie, expresse ou implicite, concernant ce contenu, son exactitude ou son exhaustivité, y compris toute garantie de qualité marchande ou d'adéquation à un usage particulier.

Vous avez détecté des données sensibles, et maintenant ?

Couverture complète

- Stockage de fichiers

- Applications SaaS et e-mails

- IaaS et bases de données

Remédiation automatisée

- Supprimez les autorisations excessives

- Corrigez les erreurs de configuration à risque

- Appliquez des labels et des politiques DLP

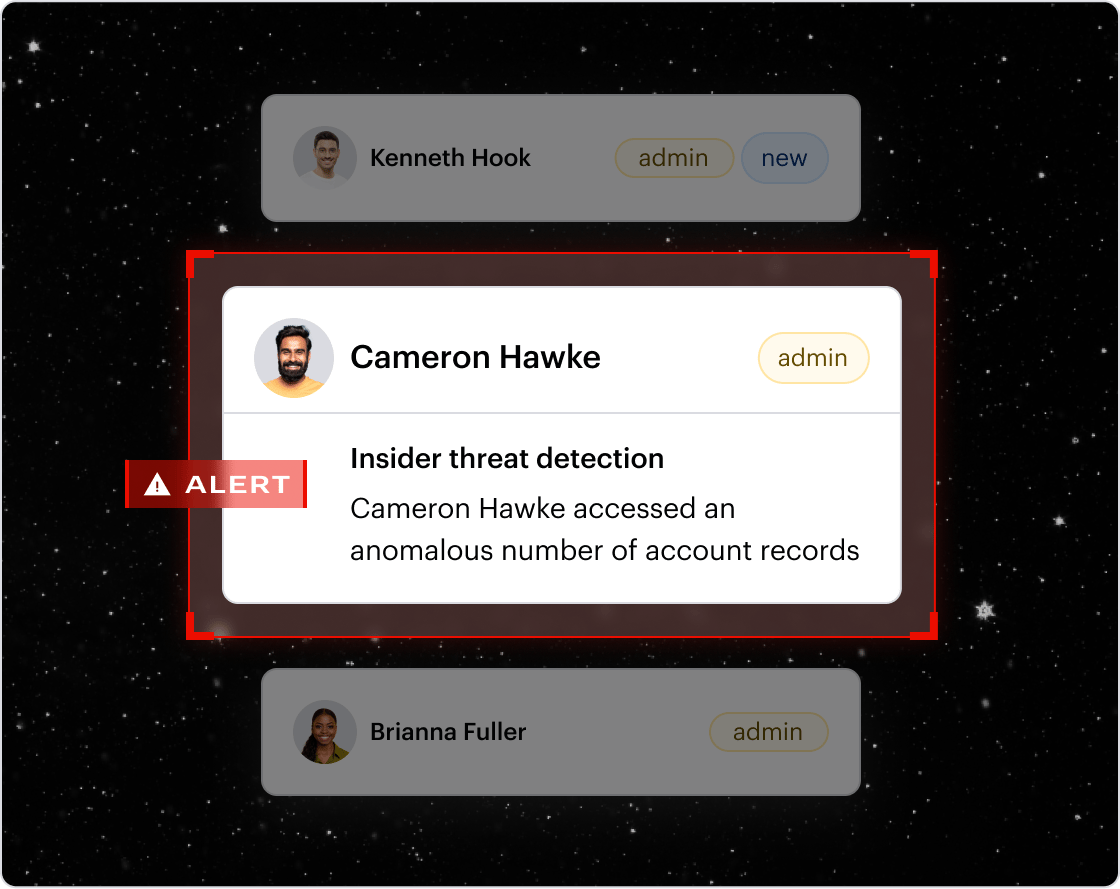

Récompensé pour la Détection des menaces

- Recevez une alerte en cas de comportement anormal

- Automatisez la réponse aux menaces

- Obtenez une couverture MDDR 24 x 7 x 365

L’automatisation a joué un rôle prépondérant. De manière globale, les risques liés à la sécurité sont 10 fois plus faibles qu’auparavant.

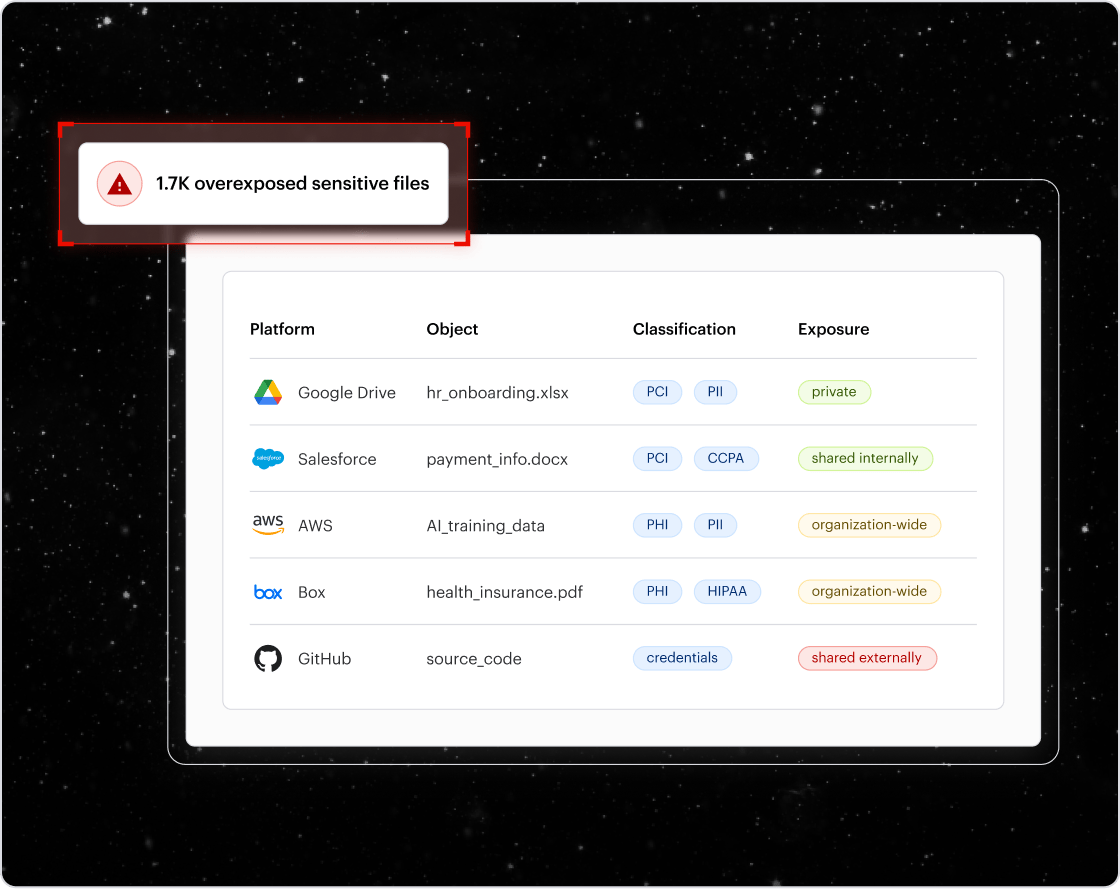

Recherche et classification des données

Testé sur le terrain dans des environnements complexes de plusieurs pétaoctets pour des organisations militaires et des entreprises du CAC 40, Varonis vous offre une classification complète, actualisée et contextuelle des données. Intégrez la solution à Microsoft Purview pour appliquer le labeling et la DLP.

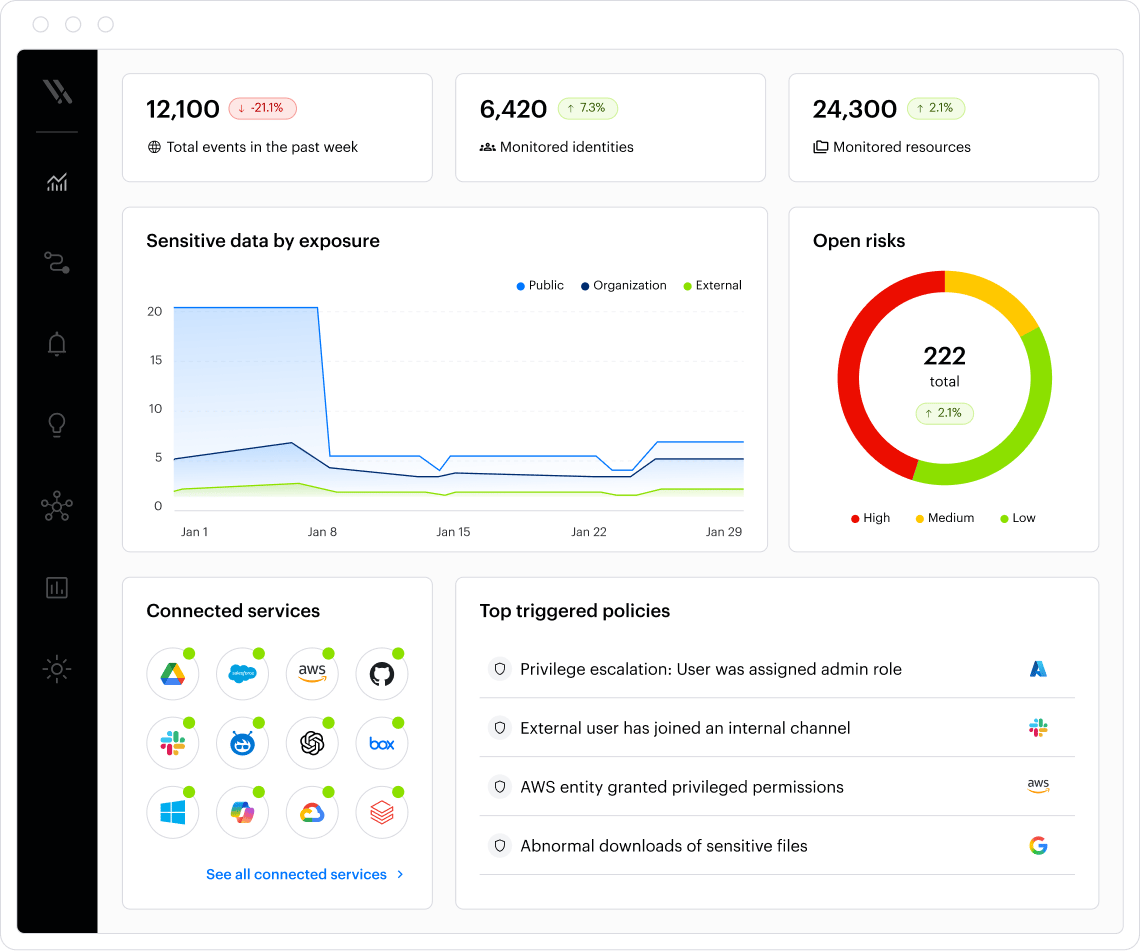

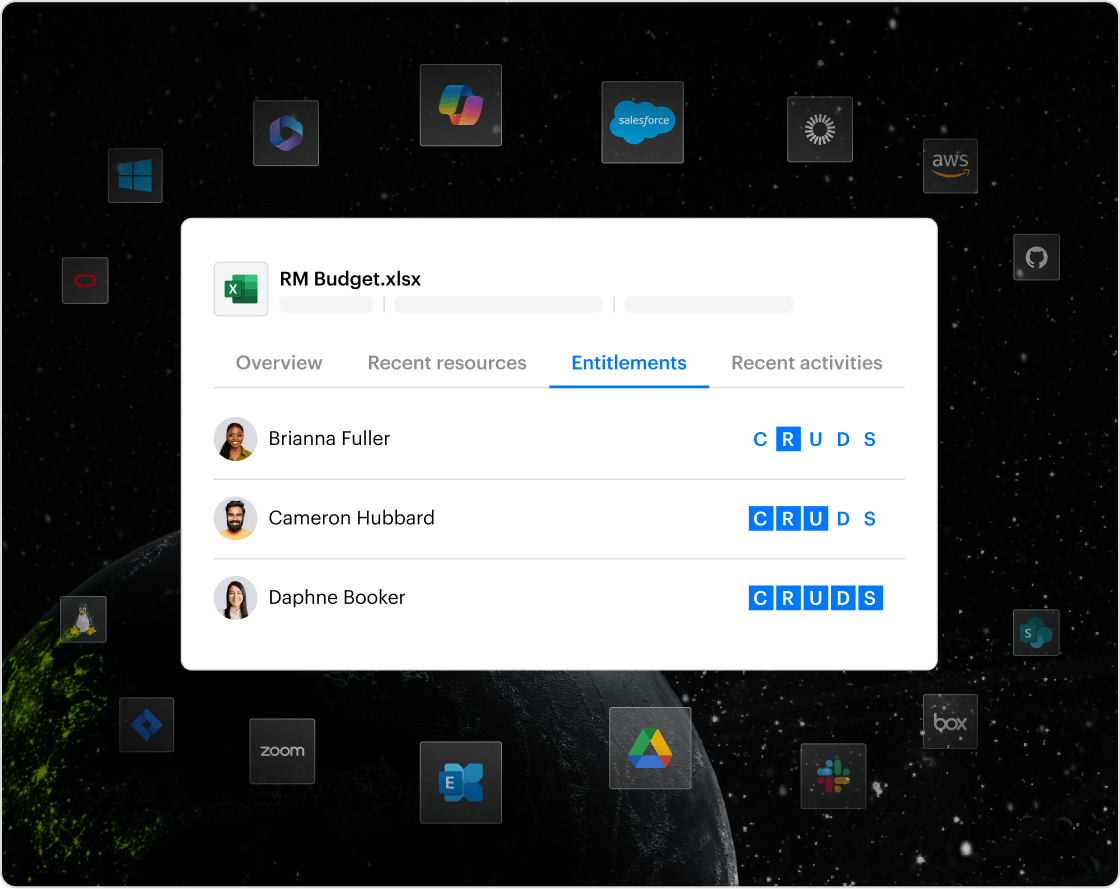

Informations sur les accès

Identifiez les utilisateurs en mesure d'accéder aux données sensibles à tout moment. Le graphe des accès de Varonis prend en compte les droits, les adhésions aux groupes, les liens de partage, la désactivation des autorisations et bien plus encore, ce qui vous donne une vue extrêmement précise des risques liés aux données.

Data detection and response (DDR)

Profitez d’une piste d’audit d’analyse consultable des activités d’accès aux données, des changements d’autorisations, du partage de liens, de l’envoi/de la réception d’e-mails, des événements d’authentification, et bien plus encore. Varonis établit une base de référence du comportement habituel de chaque utilisateur et répond aux menaces détectées.

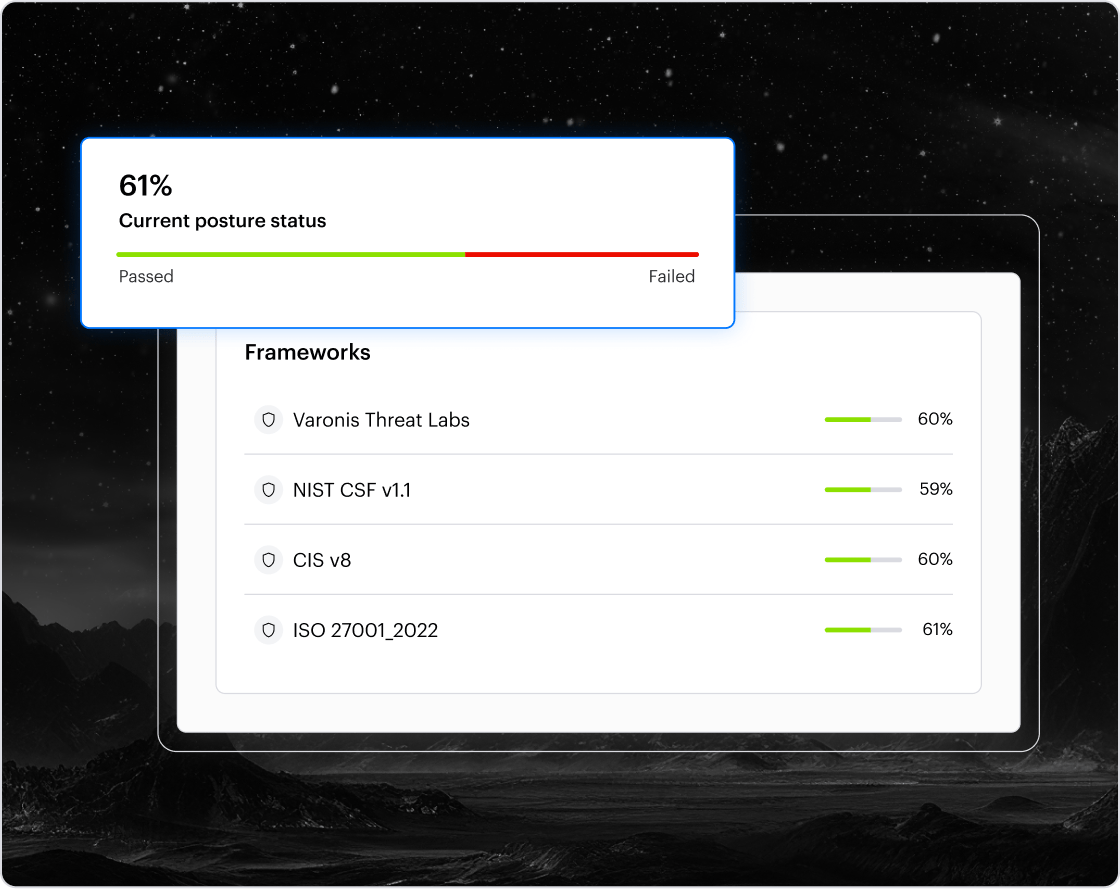

Gestion de la conformité

Comparez votre posture de sécurité des données aux réglementations et cadres courants : HIPAA, RGPD, CCPA, NIST et ITAR. Garantissez la conformité grâce à des règles de classification, des politiques, des audits d'activité et des rapports prêts à l'emploi.

Nos clients se sont exprimés.

Consultez quelques-uns de nos derniers témoignages clients et découvrez comment notre plateforme de sécurité des données aide les entreprises à identifier et à classifier en permanence les données critiques, à éliminer les expositions et à stopper les menaces en temps réel grâce à l'automatisation alimentée par l'IA.

Ressources sur la DSPM

Allez au-delà de la DSPM.

Êtes-vous prêt à voir la plateforme de sécurité des données n° 1 en action ?

Êtes-vous prêt à voir la plateforme de sécurité des données n° 1 en action ?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

« Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux : vos données. »

Deborah Haworth, Director of Information Security, Penguin Random House

« L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur. »

Al faella, DSI, Prospect capital