Le rapport de novembre 2020 sur les tendances des malwares est un bilan mensuel qui reprend la documentation établie par l’équipe d’enquête de Varonis dans le cadre de ses activités de réponse aux incidents, d’analyse de problèmes et d’ingénierie inverse de malwares. Il a pour but de vous aider à mieux comprendre les évolutions des menaces en circulation et à adapter vos défenses en fonction.

Jupyter

[1] Jupyter est un malware russe dont l’objectif est de voler des informations. Il a été découvert dès mai 2020, mais ses victimes semblent se multiplier depuis novembre, en particulier aux États-Unis.

Jupyter s’intéresse principalement aux données des navigateurs basés sur le moteur Chromium. Il dispose de fonctionnalités liées à divers maillons de la chaîne d’attaque : téléchargement du malware, contact d’un client C2 et utilisation de techniques de hollowing de shellcode sur des applications Windows légitimes.

Jupyter est très difficile à détecter, car il sait se faire discret. Sa charge utile n’exploite pas de techniques de persistance ou de propagation.

Les étapes de l’infection par ce malware sont les suivantes :

- La victime télécharge un fichier ZIP contenant le programme d’installation d’un logiciel qui semble légitime depuis une pièce jointe ou un lien d’un e-mail malveillant.

- Une fois installé, le malware injecte son loader dans la mémoire de l’ordinateur.

- Ce loader télécharge la charge utile sous la forme d’une commande PowerShell masquée qui doit s’exécuter en mémoire et communique avec les serveurs C2.

Ransomware RansomExx

[2] Le ransomware RansomExx, qui est probablement lié au ransomware Defray777, a ciblé plusieurs entreprises basées aux États-Unis, notamment « Tyler Technologies » et l’entreprise japonaise « Konica Minolta ».

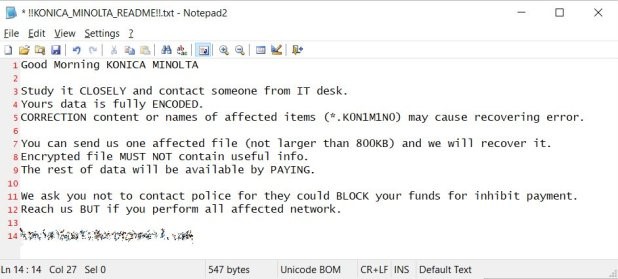

La demande de rançon envoyée à Konica Minolta se présentait comme suit :

Une des caractéristiques qui différencie RansomExx des autres est sa capacité à chiffrer des ordinateurs sous Linux. En effet, alors que la plupart des ransomwares se concentrent sur les machines Windows, RansomExx est capable de paralyser les entreprises indépendamment de leur système d’exploitation et demande une rançon plus élevée que la moyenne.

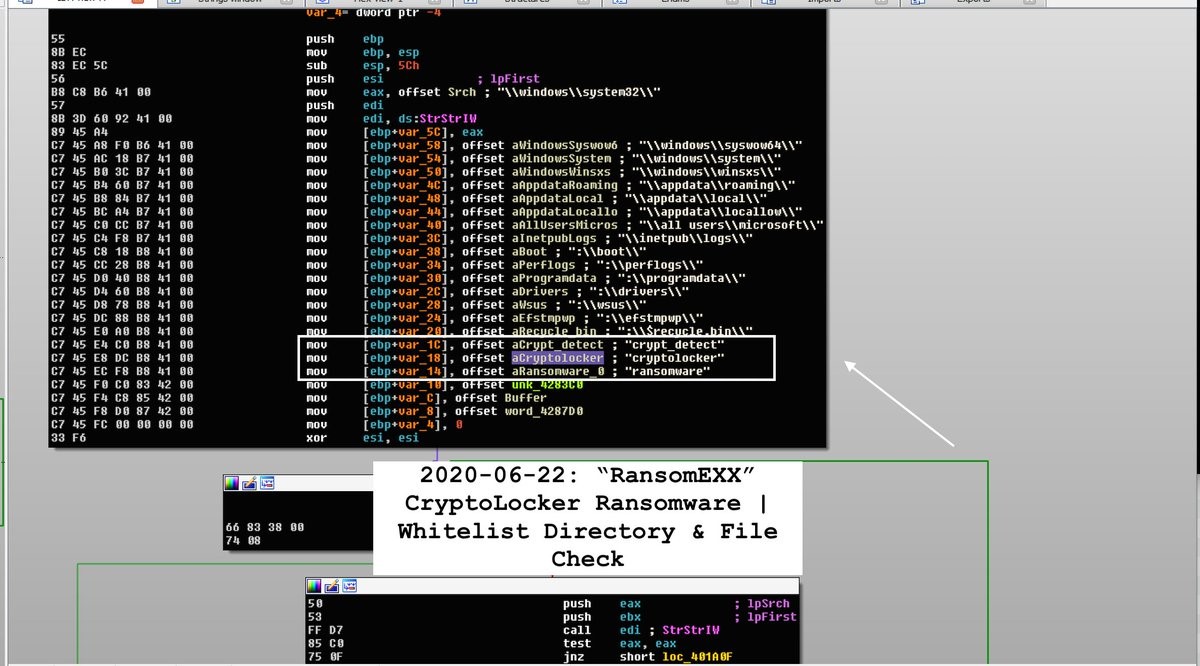

RansomExx inclut des répertoires liés à cryptolocker sur la machine de ses victimes, ce qui renseigne sur les origines et intentions de ses créateurs :

En observant la source du ransomware, nous pouvons comprendre qu’il utilise un chiffrement par bloc, plus lent qu’un chiffrement de flux. Nous voyons également qu’il utilise un mutex pour verrouiller et déverrouiller le chiffrement :

FakeUpdates

[3] FakeUpdates est une campagne visant à faire croire aux utilisateurs de Microsoft Teams qu’ils téléchargent une mise à jour du logiciel. Cette mise à jour est en réalité une porte dérobée exploitant Cobalt Strike pour diffuser un malware sur les réseaux des entreprises.

Cette campagne cible depuis peu le secteur de l’éducation des États-Unis, très dépendant des outils comme Microsoft Teams qui permettent de réaliser des vidéoconférences et offrent d’autres fonctions utiles pour les cours à distance.

Pour que les utilisateurs téléchargent ces fausses mises à jour, les attaquants ont recours à des publicités sur des moteurs de recherche. Pour attirer des victimes potentielles, ils placent leurs liens en tête des résultats affichés pour différentes recherches. Un clic sur ce lien lance le téléchargement d’une charge utile qui exécute un script PowerShell permettant la mise en place de la porte dérobée. Le lien télécharge également une version légitime de Microsoft Teams pour éviter toute suspicion.

Exemple de résultat malveillant dans une recherche :

Cette publicité mène à la page suivante :

Les attaquants ont également profité de cette campagne pour commencer à exploiter la vulnérabilité ZeroLogon. ZeroLogon (CVE-2020-1472) est une vulnérabilité critique permettant à un attaquant d’élever ses privilèges sur le domaine.

Détections réalisées par Varonis

Les produits de détection des menaces de Varonis disposent de plusieurs modèles de menaces permettant d’identifier les variantes de malwares mentionnées à différents moments :

- « Activité de chiffrement détectée » : détecte la création de demandes de rançon sur un serveur de fichiers.

- « Schéma immédiat détecté : les actions de l’utilisateur ressemblent à du ransomware » : détecte le processus de chiffrement de fichiers sur un serveur de fichiers sans avoir besoin de liste des noms ou extensions de fichier de ransomware connus, ce qui permet de détecter de nouvelles variantes des ransomwares/destructeurs de données.

- « Comportement anormal : quantité inhabituelle de données envoyées à des sites Web externes » : détecte l’envoi des données collectées à un site Web ne faisant pas partie du domaine de l’organisation en examinant la quantité d’informations envoyées.

- « Attaque de phishing potentielle : accès à un site risqué dont le nom de domaine inclut des caractères inhabituels » : détecte l’accès par un utilisateur à un site Web pouvant contenir un malware en s’appuyant sur la présence de caractères inhabituels dans son URL.

- « E-mail suspect : réception d’un e-mail suspect comportant une pièce jointe potentiellement malveillante » : détecte les cas où une pièce jointe à un e-mail peut contenir du code malveillant ou un lien vers un site Web malveillant.

- « Téléchargement d’un fichier potentiellement malveillant détecté » : détecte le téléchargement d’un fichier potentiellement malveillant.

- « Infection potentielle par malware : injecteur identifié » : détecte une infection potentielle de l’environnement par un injecteur, qui peut être utilisé pour télécharger les formes suivantes du malware.

- « Attaque par pulvérisation de mots de passe contre plusieurs comptes d’administrateur depuis un seul appareil » : détecte une attaque par force brute contre des utilisateurs du domaine de l’entreprise.

Témoignage du mois

Un des clients de Varonis, une entreprise de taille moyenne du secteur financier basée aux États-Unis, a été victime d’un incident lié au malware Z-Loader.

Il a appelé l’équipe d’enquête de Varonis pour lui demander d’étudier un fichier Excel suspect, de déterminer s’il était malveillant et de lui fournir un rapport détaillé sur ses fonctionnalités.

L’équipe a découvert un fichier MS Office suspect joint à l’un des e-mails de phishing.

Le fichier Excel contenait une macro laissant penser qu’il pouvait s’agir d’une attaque de malware.

L’équipe d’enquête a découvert les points suivants :

- Le malware cache ses principales actions en ajoutant de nombreuses commandes non utilisées dans les cellules de la feuille de calcul.

- Le fichier Excel était capable de modifier des valeurs du Registre de sorte à permettre l’exécution du code de macro de documents Office sans l’approbation de l’utilisateur.

- Une fois le code exécuté, le malware essaie de communiquer avec un serveur C2 en envoyant des requêtes (contenant l’identification de l’appareil infecté et le type de requête) et en recevant des réponses via le protocole HTTPS afin de télécharger la phase suivante de l’attaque.

- Nous savons que les victimes de Z-Loader sont gérées par le biais d’un panneau de contrôle permettant de visualiser leur nombre (en ligne ou non), leur architecture (32/4 bits) et leur pays. Le malware récupère également la liste des processus des appareils des victimes et peut y lancer différentes tâches.

Notre équipe a aidé le client en :

- fournissant les indices d’infection par Z-Loader à intégrer dans les solutions de sécurité de l’entreprise ;

- effectuant une ingénierie inverse d’un échantillon du malware et établissant un rapport complet comprenant des explications sur l’ensemble des capacités et fonctions du malware ;

- utilisant l’interface Web de Varonis pour analyser les alertes avec le client afin de s’assurer que rien n’a été oublié ;

- associant les étapes connues de l’attaque aux éléments apparaissant dans Varonis.

Nouvelles variantes analysées en novembre

| Nom de la variante | Popularité | Indicateurs de compromission basés sur les données |

| Dharma | 3 | Extension : .zimba |

| GlobeImposter | 3 | Demande de rançon : .CC4H |

| Jigsaw | 3 | Extension : .v315 |

| Pethya | 3 | Extension : .pethya zaplat zasifrovano |

| STOP | 3 | Extension : .vpsh |

| CONTI | 2 | Extension : .ITTZN |

| LuckyDay | 2 | Extension : .luckyday |

| VoidCrypt | 2 | Extension : .hidden |

| WastedLocker | 2 | Extension : .hard2decrypt |

| WastedLocker | 2 | Extension : .3ncrypt3d |

| .V3JS | 1 | Extension : .V3JS |

| Bondy | 1 | Extension : .bondy |

| CCE | 1 | Extension: .aieou |

| DCRTR | 1 | Extension : .termit |

| Fusion Nefilim | 1 | Extension : .FUSION |

| Lalaland | 1 | Extension : .lalaland |

| LockDown | 1 | Extension : .sext |

| RegretLocker | 1 | Extension : .mouse |

| RexCrypt | 1 | Extension : .RexCrypt |

| SnapDragon | 1 | Extension : .SNPDRGN |

| ThunderCrypt | 1 | Extension : .sz40 |

Principaux vecteurs d’attaques en novembre 2020

Merci à Ben Zion Lavi, Spécialiste Sécurité à la R&D de Varonis pour ce rapport.

Bibliographie

[1] – https://blog.morphisec.com/jupyter-infostealer-backdoor-introduction

[2] – https://security.netenrich.com/blog/ransomexx-do-you-know-this-malware/

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.