Ce rapport mensuel reprend la documentation établie par l’équipe d’enquête de Varonis dans le cadre de ses activités de réponse aux incidents, d’analyse de problèmes et d’ingénierie inverse de malwares. Il a pour but de vous aider à mieux comprendre les évolutions des menaces en circulation et à adapter vos défenses en fonction.

Présentation du malware EvilQuest

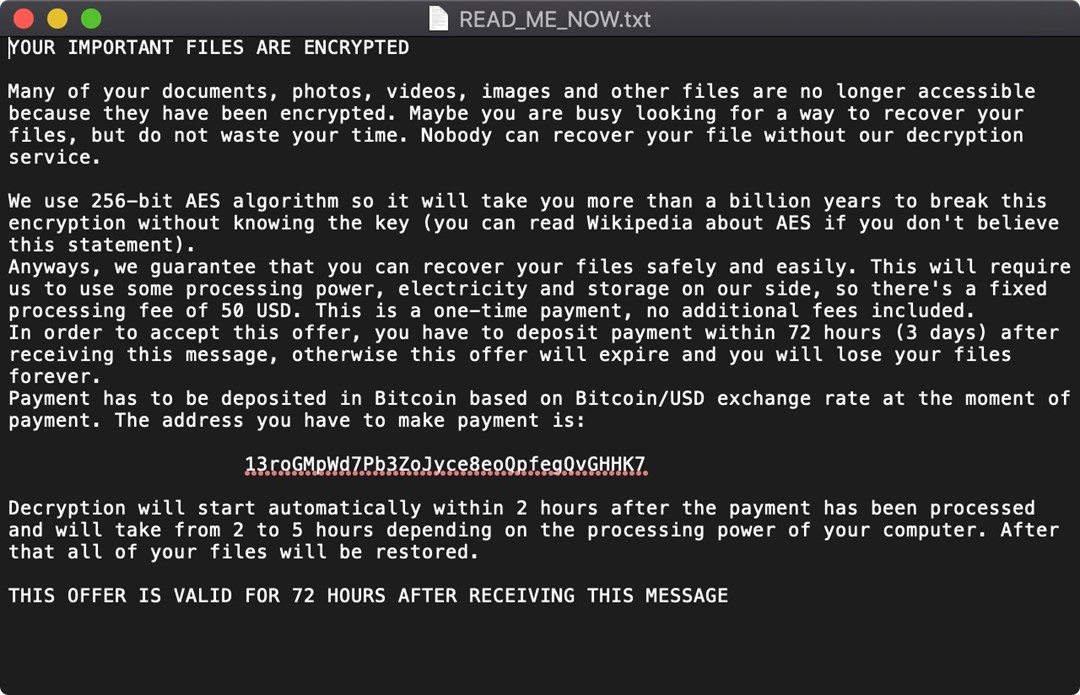

EvilQuest, aussi connu sous les noms de ThiefQuest et Mac.Ransom.K, est un ransomware qui cherche à chiffrer les appareils sous macOS, habituellement moins concernés par ce type de menace.[i]

Il s’agit du troisième ransomware s’attaquant aux appareils sous macOS retrouvé dans la nature.

Autre détail inhabituel : il utilise un chiffrement symétrique de bout en bout, contrairement aux autres ransomwares, qui utilisent une clé asymétrique à au moins une étape du chiffrement.

Cette particularité a une conséquence très concrète : la clé utilisée pour chiffrer les fichiers peut aussi être utilisée pour les déchiffrer, ce qui facilite grandement l’opération.

Ce ransomware intègre également des fonctions d’exfiltration de donnée basée sur trois scripts Python capables d’envoyer des requêtes HTTP POST :

Il inclut par ailleurs de nombreuses autres fonctionnalités que l’on ne retrouve habituellement pas chez ses homologues. Par exemple, il recherche des clés SSH susceptibles de permettre à l’attaquant de se connecter de manière interactive sur l’appareil de sa victime. Il s’intéresse également aux certificats de confiance grâce auxquels le hacker peut accéder à des sites sans générer d’avertissements de sécurité.

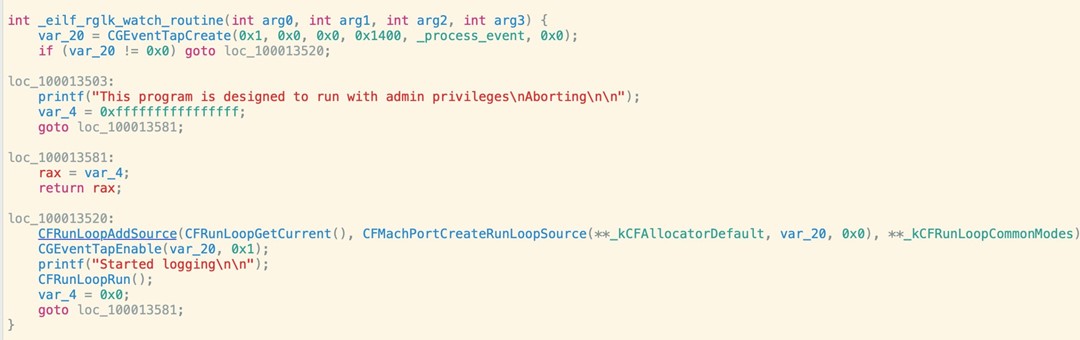

Des indices suggèrent également qu’il est capable d’enregistrer la frappe. En effet, certaines parties du code appellent des fonctions d’API avec des noms du type « klgr » dont l’objectif est de localiser des événements matériels de bas niveau et qui affichent des chaînes comme « started logging » :

Certains éléments montrent que ce ransomware est encore en cours de développement : il ne s’agit pas encore de sa forme finale. La fonction de déchiffrement, par exemple, n’est pas encore totalement opérationnelle. La routine de déchiffrement n’était appelée nulle part dans le code, les victimes n’ont aucune chance de déchiffrer leurs fichiers, même si elles s’acquittent de la rançon.

Présentation du malware Agent Tesla

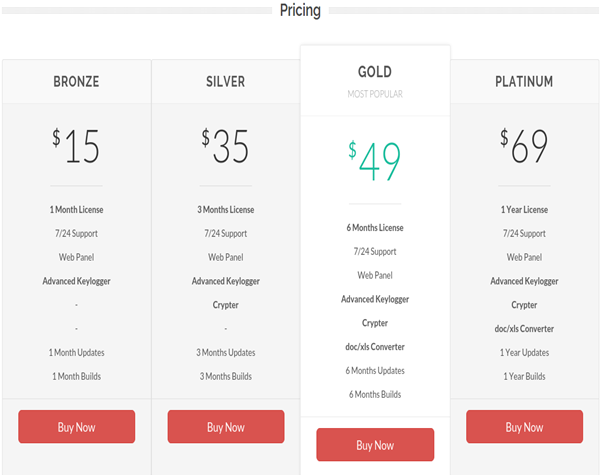

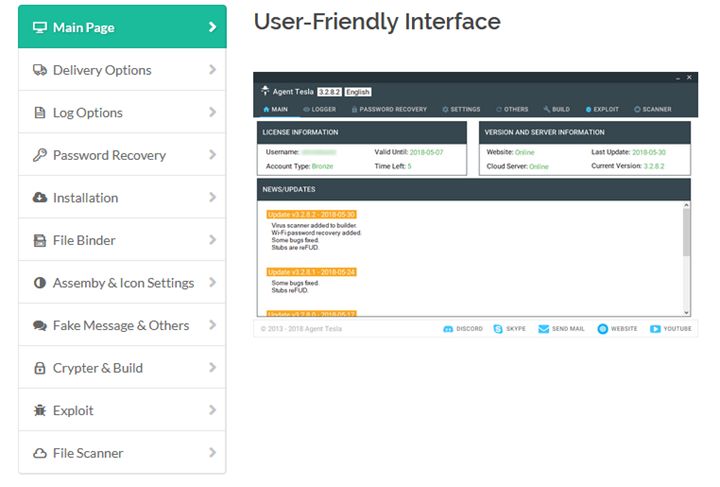

Agent Tesla est un spyware/keylogger permettant d’exfiltrer les données recueillies sur les appareils de ses victimes.[ii] Il vise principalement des Indiens et des FAI. Observé pour la première fois en 2014, il a été distribué à de nombreux groupes malveillants sous forme de « malware as a service ». Ces groupes ont ainsi la possibilité de souscrire une licence d’utilisation du malware depuis son site Web officiel.

De manière générale, le malware Agent Tesla se diffusait principalement par des e-mails de phishing dans l’objectif de dérober des données sur les appareils compromis. Toutefois, les versions plus récentes de ce malware s’intéressent aux identifiants enregistrés, et plus particulièrement aux mots de passe des VPN et services de messagerie. Cette évolution traduit potentiellement un intérêt accru pour ce type de données, peut-être lié à une hausse de l’utilisation de ces outils en raison du télétravail.

La nouvelle version détourne aussi des services légitimes et fiables, comme Telegram, pour s’en servir de plateformes d’exfiltration. Le recours à Telegram Messenger pourrait permettre de contourner les détections réseau classiques.

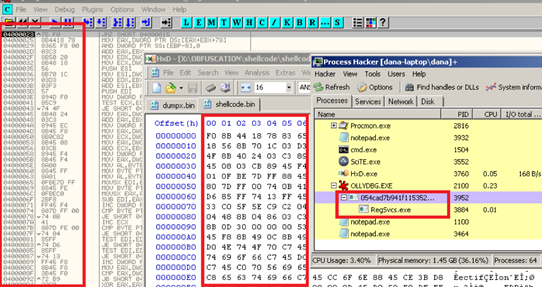

L’injecteur, écrit en AutoIt, contient une fonctionnalité d’injection dans les processus permettant au malware d’insérer son shellcode dans un processus et d’en confier le contrôle à un programme nommé « RegSvcs.exe ».[iii]

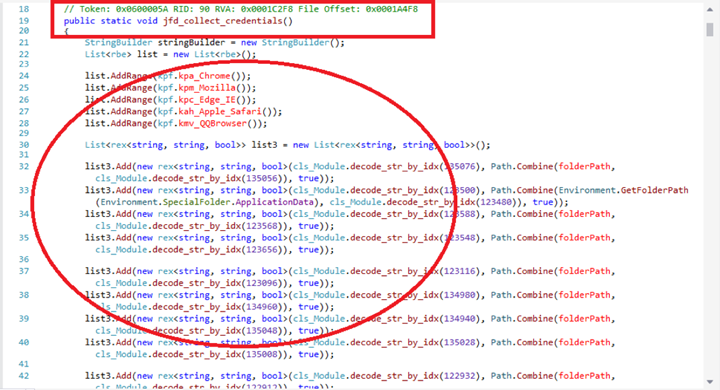

Ce programme, écrit en .NET, permet quant à lui de collecter les identifiants enregistrés par les logiciels installés sur l’appareil de la victime (par exemple, des navigateurs populaires comme ceux illustrés dans la capture d’écran) et de les exfiltrer vers un serveur C&C :

Présentation de l’APT Foudre

« Foudre » est le nom donné à une APT iranienne découverte en 2017.[iv] Sa lignée remonte jusqu’en 2007, avec Infy, aussi connu sous le nom de « Prince of Persia ». Objectif principal : exfiltrer des données d’entreprises ou de personnes de premier plan.

Cette APT, dont les cibles étaient majoritairement localisées en Europe et en Amérique du Nord, se déroule en plusieurs étapes. Première étape : l’ouverture par la victime d’un document contenant une macro qui extrait automatiquement les composants de Foudre. Exemple de document envoyé aux victimes :

Deuxième étape : l’établissement d’une connexion HTTP à un serveur C2 afin de valider sa conformité et de télécharger « Tonnerre », un malware utilisé au cours de la troisième étape.

Troisième étape : exécution de « Tonnerre », qui a deux responsabilités : se mettre à jour via une connexion HTTP au serveur C2 et exfiltrer des données par l’intermédiaire du protocole FTP.

Le nom de domaine et l’adresse IP du serveur C2 n’étaient pas codés en tant que chaînes dans le malware à proprement parler, car il utilise des algorithmes de génération de domaines (DGA). Cette technique consiste à générer de nombreux noms de domaine et à essayer de communiquer avec eux, alors qu’un seul est le véritable nom de domaine du serveur C2. Elle peut permettre à l’attaquant de cacher son identité et de préserver la réputation de son serveur C2 plus longtemps.

Présentation du malware Drovorub

Drovorub est un malware qui s’attaque au système d’exploitation Linux et a été créé par le groupe russe « Fancy Bear », aussi nommé « APT28 » et « Stronium » par le FBI et la NSA.[v]

Ce malware combine trois utilitaires : un rootkit destiné au noyau du système d’exploitation, un composant de redirection de ports et de transfert de fichiers, et un utilitaire de communication C2.

L’objectif du rootkit du noyau est de cacher l’activité du malware en masquant des processus des appels système et du système de fichiers, en masquant des fichiers à l’aide de fonctions spécifiques, en retirant des sockets réseau de différentes vues et en masquant les paquets à l’aide de diverses techniques.

« Fancy Bear » serait aussi derrière plusieurs autres campagnes, comme les attaques contre les ambassades et ministères en Asie et en Europe détectées en août 2019, ainsi qu’une attaque contre diverses organisations sportives le mois suivant. Ces deux campagnes intégraient des tentatives de phishing, mais la première attaque reposait également sur plusieurs niveaux de downloaders, certains étant codés dans des langages de niche.

Une autre opération attribuée au groupe s’est étendue sur environ 18 mois, de décembre 2018 à mai 2020, et a compromis les serveurs de messagerie et services VPN de plusieurs agences gouvernementales aux États-Unis.

Présentation du malware StrongPity

StrongPity, aussi connu sous le nom d’APT-C-41 et de « Promethium », est un backdoor créé par un groupe turc qui cherche à espionner spécifiquement des organisations du secteur financier, industriel et éducatif basées en Europe.[vi] Le malware a été vu pour la première fois dans la nature en 2012 et sa dernière activité enregistrée remonte à novembre 2020.

Il se propage à l’aide d’une technique appelée l’« attaque de point d’eau » qui consiste à s’associer à un logiciel normalement légitime, comme WinRAR ou TrueCrypt, en mettant en ligne des sites Web diffusant des versions de ces logiciels infectées par un cheval de Troie.[vii]

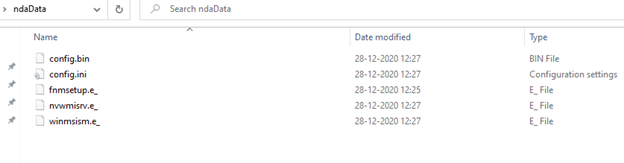

L’exécution du malware suit plusieurs étapes. Le malware commence par infecter la victime à l’aide de la technique mentionnée précédemment. Ensuite, il injecte des fichiers contenant sa configuration à l’emplacement %temp%\ndaData.

Il recherche alors des fichiers, par exemple des fichiers dotés d’une extension spécifique, à l’aide d’une fonction de recherche. Les types de fichiers recherchés sont configurés dans sa charge utile.

Les fichiers trouvés sont ensuite compressés dans un fichier ZIP, qui est alors chiffré, découpé en plusieurs parties et marqué comme caché. Ces différentes parties sont envoyées à l’attaquant via des requêtes Web POST à destination du serveur C2. Cette technique a pour but d’aider l’attaquant à rester invisible, car une requête POST accompagnée d’une petite charge utile constitue une activité tout à fait normale dans la plupart des organisations.

Une fois les fichiers découpés envoyés, ils sont effacés du disque de la victime.

Détections réalisées par Varonis

Les produits de détection des menaces de Varonis disposent de plusieurs modèles de menaces permettant d’identifier les variantes de malwares mentionnées à différents moments :

- « Activité de chiffrement détectée» : détecte la création de demandes de rançon sur un serveur de fichiers.

- « Schéma immédiat détecté : les actions de l’utilisateur ressemblent à du ransomware» : détecte le processus de chiffrement de fichiers sur un serveur de fichiers sans avoir besoin de liste des noms ou extensions de fichier de ransomware connus, ce qui permet de détecter de nouvelles variantes des ransomwares/destructeurs de données.

- « Comportement anormal : quantité inhabituelle de données envoyées à des sites Web externes» : détecte l’envoi des données collectées à un site Web ne faisant pas partie du domaine de l’organisation en examinant la quantité d’informations envoyées.

- « Attaque de phishing potentielle : accès à un site risqué dont le nom de domaine inclut des caractères inhabituels» : détecte l’accès par un utilisateur à un site Web pouvant contenir un malware en s’appuyant sur la présence de caractères inhabituels dans son URL.

- « E-mail suspect : réception d’un e-mail suspect comportant une pièce jointe potentiellement malveillante» : détecte les cas où une pièce jointe à un e-mail peut contenir du code malveillant ou un lien vers un site Web malveillant.

- « Téléchargement d’un fichier potentiellement malveillant détecté »: détecte le téléchargement d’un fichier potentiellement malveillant.

- « Infection potentielle par malware : injecteur identifié » : détecte une infection potentielle de l’environnement par un injecteur, qui peut être utilisé pour télécharger les formes suivantes du malware.

- « Algorithmes de génération de domaine (DGA) » : détecte les variantes de malwares qui génèrent des noms de domaine et communiquent avec le serveur DNS pour résoudre leurs noms afin de localiser leur serveur C2.

Témoignage du mois

Au cours des dernières semaines, nous avons observé une hausse des attaques par ransomware, principalement contre des organisations de santé.

Nous avons identifié des APT utilisant CobaltStrike comme serveur C2 principal et collectant des données sur plusieurs terminaux tout en exploitant, par exemple, les accès de comptes de sous-traitants sans authentification multifacteur.

Un des clients de Varonis, une compagnie d’assurance canadienne de taille moyenne, a vu plusieurs de ses serveurs infectés par un malware.

Il a appelé l’équipe d’enquête de Varonis pour lui demander d’étudier ces serveurs, de localiser les fichiers infectés et de contribuer à la création d’un calendrier et d’un rapport sur l’activité malveillante dont il était victime.

L’équipe a trouvé plusieurs fichiers suspects et a exporté le résultat de la commande USN ReadJournal, ainsi que la Master File Table (MFT) des serveurs infectés.

Elle a découvert que certains des fichiers suspects étaient bel et bien malveillants :

- Le malware utilisait deux fichiers malveillants : un exécutable pour communiquer avec un serveur C2 et un fichier de configuration.

- Le fichier de configuration se camouflait en prenant l’apparence d’un fichier audio « WAV » et disposait même des en-têtes appropriés.

- Pour s’exécuter, le malware a besoin de deux paramètres : le fichier de configuration et un deuxième exécutable qui se trouvait par défaut sur l’appareil de la victime.

- Il utilisait ensuite « rundll32.exe » pour exécuter son code malveillant et essayer de communiquer avec son serveur C2.

- Avec le résultat de la commande USN ReadJournal, nous avons pu déterminer que les attaquants avaient supprimé certains fichiers malveillants utilisés tout au long de l’attaque pour brouiller les pistes.

Notre équipe a aidé le client en :

- fournissant les indices d’infection des fichiers malveillants à intégrer dans les solutions de sécurité de l’entreprise ;

- effectuant une ingénierie inverse d’un échantillon du malware et établissant un rapport complet comprenant des explications sur l’ensemble des capacités et fonctions du malware ;

- utilisant l’interface Web de Varonis pour analyser les alertes avec le client afin de s’assurer que rien n’a été oublié ;

- associant les étapes connues de l’attaque aux éléments apparaissant dans Varonis.

Nouvelles variantes analysées en février

| Nom de la variante | Popularité | Indicateurs de compromission basés sur les données |

| Ransomware JohnBorn | 3 | Extension : .johnborn@cock_li |

| Xorist | 2 | Extension : .@LyDarkr |

| Xorist | 2 | Extension : .ZoToN |

| Xorist | 2 | Extension : .CryptPethya |

| Xorist | 2 | Extension : .zaplat.za klic 2021 |

| Xorist | 2 | Extension : .EnCryp13d |

| Ransomware Namaste | 3 | Extension : ._enc |

| Ransomware POLA STOP | 3 | Extension : .pola |

| Ransomware Paradise | 2 | Extension : .Cukiesi |

| Ransomware : SUMMON | 2 | Extension : .SUMMON |

| Ransomware 0l0lqq | 3 | Extension : .0l0lqq |

| Ransomware Cring | 3 | Extension : .cring Demande de rançon : deReadMe!!!.txt |

| Ransomware PAYMENT | 3 | Extension : .PAYMENT |

| Ransomware DEcovid19bot | 3 | Extension : .covid19 |

| Ransomware DeroHE | 3 | Extension : .DeroHE |

| Ransomware Judge | 3 | Extension : .[judgemebackup@tutanota.com].judge |

| Matrix | 1 | Extension : .JJLF Demande de rançon : #README_JJLF#.rtf |

| Ransomware Scarab | 1 | Extension : .nginxhole |

| Snatch | 2 | Extension : .aulmhwpbpz |

| Ransomware Bonsoir | 3 | Extension : .bonsoir |

| Xorist | 2 | Extension : .lockerxxs |

| Ransomware Solaso | 3 | Extension : .solaso Demande de rançon : __READ_ME_TO_RECOVER_YOUR_FILES.txt |

| Matrix | 1 | Extension : .CTRM Demande de rançon : #README_CTRM#.rtf |

| Ransomware HiddenTear | 1 | Extension : .ZIEBF_4561drgf |

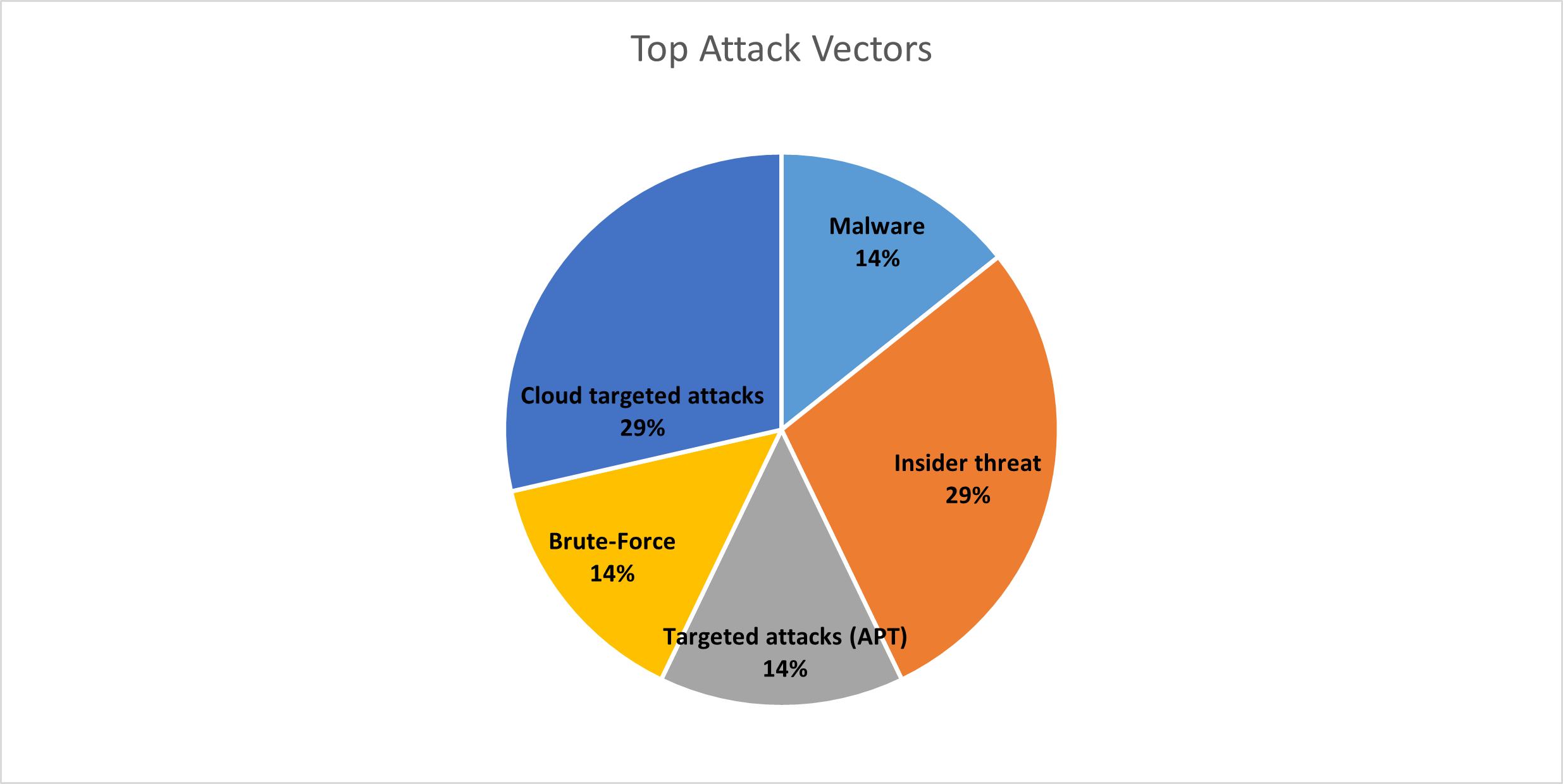

Principaux vecteurs d’attaques en février 2021

Merci à Ben Zion-Lavi, Expert sécurité dans l’Équipe d’analyse forensique de Varonis pour la rédaction de cet article.

–

[ii] https://cofense.com/strategic-analysis-agent-tesla-expands-targeting-and-networking-capabilities/

[iii] https://www.fortinet.com/blog/threat-research/new-agent-tesla-variant-spreading-by-phishing

[iv] https://research.checkpoint.com/2021/after-lightning-comes-thunder/

[v] https://securityintelligence.com/news/malware-russian-fancy-bear-identified-drovorub/

[vi] https://0xthreatintel.medium.com/uncovering-apt-c-41-strongpity-backdoor-e7f9a7a076f4

[vii] https://cybleinc.com/2020/12/31/strongpity-apt-extends-global-reach-with-new-infrastructure/

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.