Un nouveau kit de phishing baptisé Spiderman permet aux attaquants de tisser facilement une vaste toile d’attaques visant les clients de dizaines de banques européennes et de fournisseurs de services financiers en ligne.

Ce kit se distingue par sa structure très professionnelle et l’étendue de ses cibles, couvrant plusieurs pays et même des plateformes de cryptomonnaies. Son interface organisée offre aux cybercriminels une plateforme tout-en-un pour lancer des campagnes de phishing, capturer des identifiants et gérer en temps réel les données de session volées.

Ce niveau d’automatisation signifie que les attaquants n’ont plus besoin de compétences en développement web ni d’expertise spécifique en phishing. Il s’inscrit dans une tendance préoccupante que nous observons de plus en plus : des outils riches en fonctionnalités (SpamGPT, MatrixPDF, Atroposia) qui rendent les attaques à grande échelle plus faciles que jamais. Concrètement, le phishing bancaire européen est réduit à quelques clics : choisir une banque, déployer un clone pixel-perfect, puis envoyer un leurre clé en main qui semble provenir de l’institution légitime.

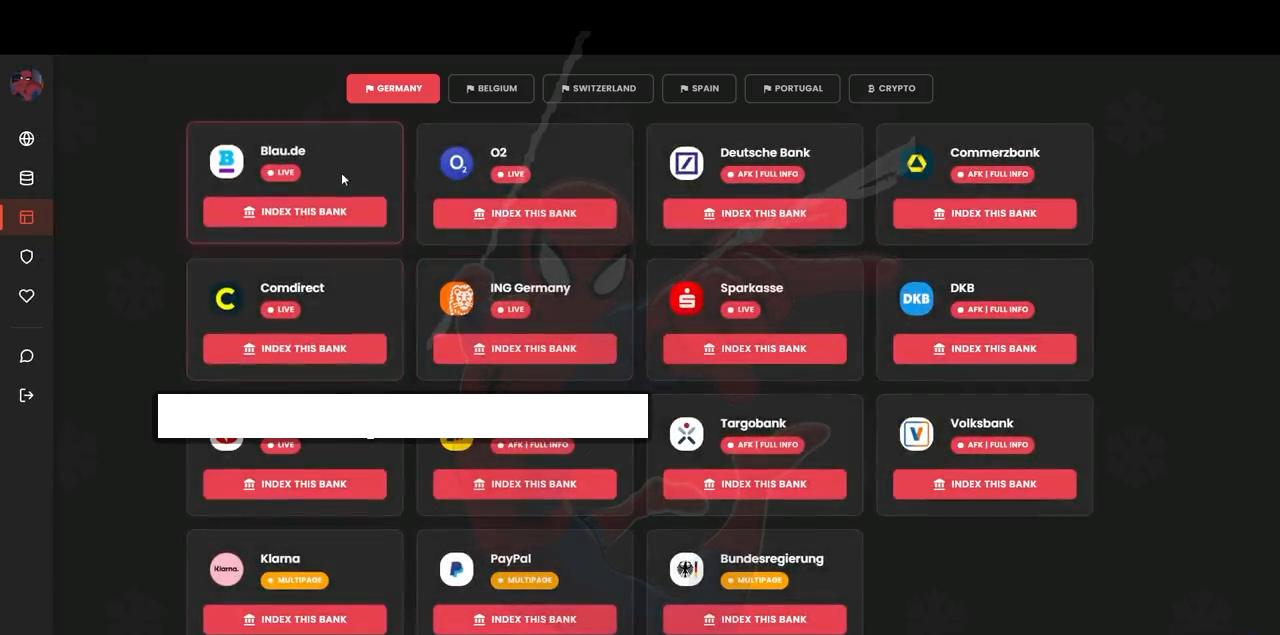

Spiderman est un framework de phishing « full-stack » qui réplique les pages de connexion de dizaines de banques européennes, ainsi que certains portails gouvernementaux. Alors que les kits de phishing ciblant une seule banque sont largement disponibles à la vente, Spiderman regroupe plusieurs marques financières européennes dans un seul kit, permettant un ciblage transfrontalier à grande échelle. Il inclut des modules pour des banques telles que Deutsche Bank, Commerzbank, ING (Allemagne et Belgique), CaixaBank, ainsi que plusieurs fournisseurs de portefeuilles crypto.

Pris dans leur ensemble, ces éléments indiquent un framework déjà utilisé à grande échelle. Un groupe Signal lié au vendeur derrière Spiderman compte environ 750 membres, ce qui suggère une communauté d’utilisateurs importante et active, ainsi qu’une circulation continue du kit.

Une menace multinationale aux implications sur plusieurs années

Spiderman n’est pas le premier kit de phishing bancaire européen, mais son ampleur, son niveau de finition et sa couverture transfrontalière en font l’un des plus dangereux que nous ayons analysés cette année dans le secteur financier.

1. Consolidation des cibles en une seule interface

La plupart des kits de phishing se concentrent sur une seule banque ou une seule région. Spiderman regroupe des dizaines d’institutions réparties sur cinq pays. Cela accroît l’efficacité des attaques et permet aux acteurs malveillants de basculer rapidement d’une région à l’autre.

2. Ciblage qui contourne la détection traditionnelle

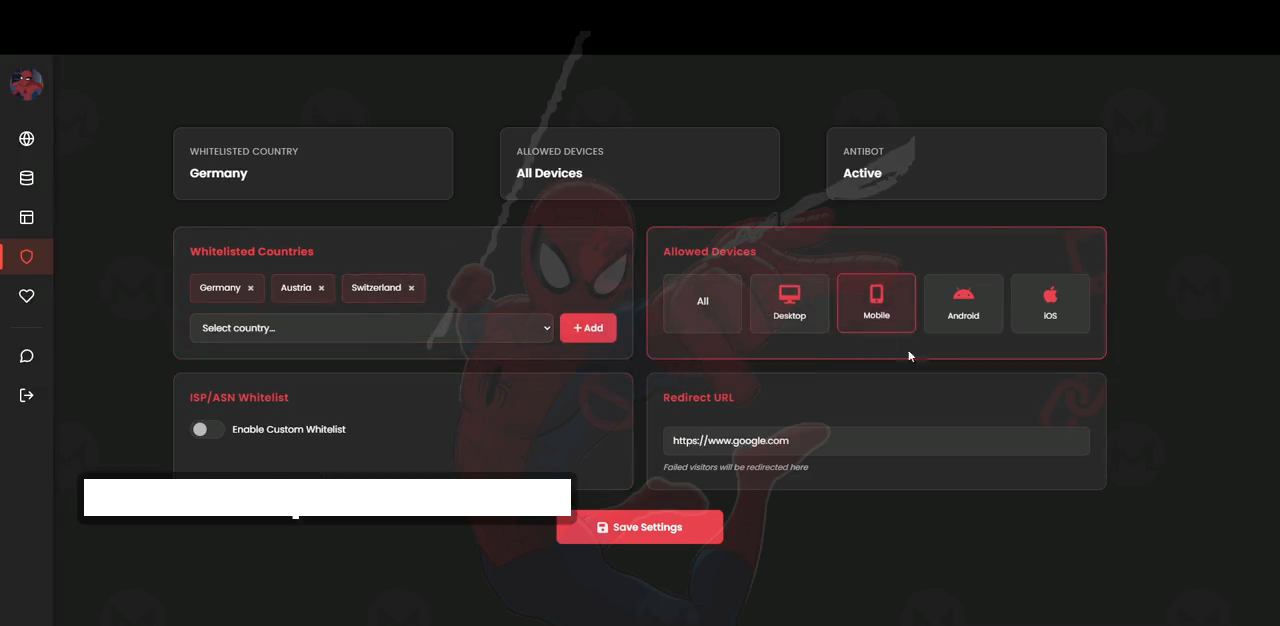

Grâce au whitelisting des FAI, au géoblocage et au filtrage par type d’appareil, Spiderman réduit considérablement sa visibilité pour les experts en cybersécurité. De nombreux produits de détection du phishing sont conçus pour analyser des infrastructures que ce kit filtre explicitement.

3. Un fort soutien au vol de cryptomonnaies

Les modules de capture de phrases de récupération crypto (« Ledger Seedphrase », « Metamask Seedphrase », « Exodus Seedphrase ») signalent une évolution vers des opérations hybrides combinant fraude bancaire et fraude crypto.

4. L’interception des OTP en temps réel va devenir la norme

L’intégration de la capture Phototan et OTP témoigne d’un haut niveau de sophistication générale. Les banques européennes qui utilisent l’authentification TAN restent particulièrement vulnérables.

5. L'évolution à long terme est inévitable

Spiderman étant modulaire, de nouvelles banques, de nouveaux portails et de nouvelles méthodes d’authentification peuvent y être ajoutés. Alors que les pays européens déploient des parcours d’e-banking mis à jour, ce kit évoluera probablement en parallèle.

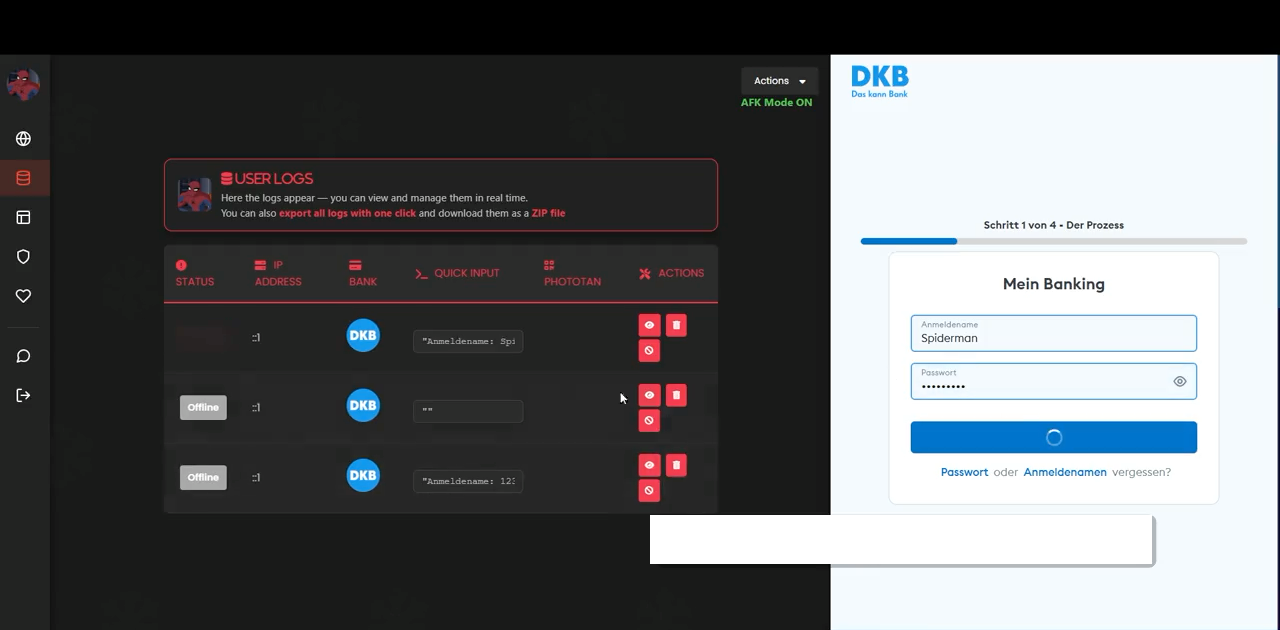

Les attaquants utilisant Spiderman sélectionnent la banque ou le service à usurper, cliquent sur « Index This Bank », et le kit prépare automatiquement un clone de page de phishing incluant les formulaires de connexion, de mot de passe, les invites PhotoTAN/2FA et les formulaires de saisie des informations de carte bancaire.

Dans le panneau de contrôle Spiderman

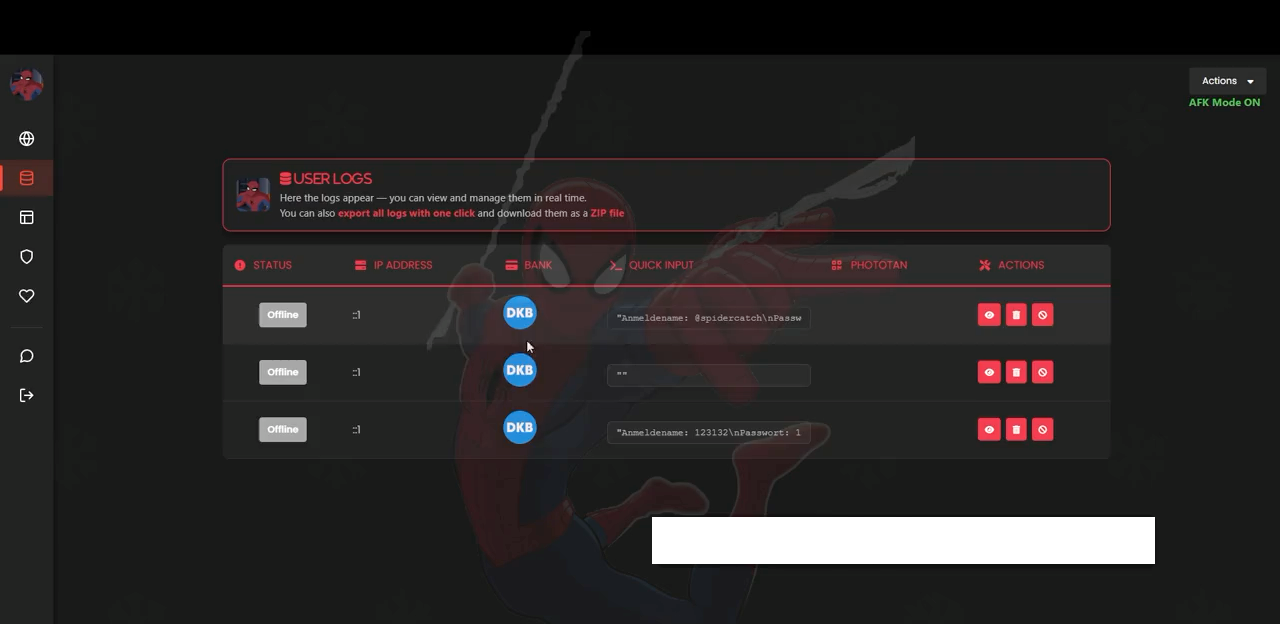

Le tableau de bord de l’opérateur affiche les sessions des victimes en temps réel, en suivant le statut de chaque cible, la banque choisie, les données saisies par l’utilisateur et les informations sur la machine utilisée. L’interface prend en charge plusieurs fonctionnalités destinées à optimiser les attaques, notamment :

- Surveillance en direct de la session

- Exportation des identifiants en un clic

- Capture PhotoTAN (interception des OTP en temps réel)

- Collecte complète des données de carte bancaire et d’identité

L’interface révèle qu’une fois que la victime a saisi ses identifiants de connexion, l’opérateur peut déclencher des invites supplémentaires, comme la saisie d’un numéro de carte bancaire, d’une date d’expiration, d’un numéro de téléphone ou d’un code PhotoTAN.

Cette approche flexible en plusieurs étapes est particulièrement efficace dans la fraude bancaire européenne, où les seuls identifiants de connexion ne suffisent souvent pas à autoriser des transactions. Après la capture des identifiants, Spiderman enregistre chaque session avec un identifiant unique, permettant à l’attaquant de maintenir la continuité tout au long du workflow de phishing.

Fonctionnalités avancées de ciblage et de filtrage

Spiderman intègre un module de contrôle d’accès exceptionnellement détaillé, permettant aux attaquants de restreindre les utilisateurs autorisés à charger la page de phishing. Ce module est conçu pour minimiser l’exposition, bloquer les chercheurs en sécurité et s’assurer que seules les cibles légitimes accèdent au site malveillant. Ses capacités incluent notamment :

- Liste d’autorisation par pays : autoriser uniquement le trafic provenant de pays spécifiques (Allemagne, Autriche, Suisse, Belgique, etc.).

- Liste d’autorisation des FAI/ASN : exclure les visites provenant de centres d’hébergement de données connus, de VPN ou de réseaux indésirables.

- Filtrage par type d’appareil : présenter la page de phishing uniquement à certains types d’appareils (ordinateur, mobile, Android, iOS).

- Contrôle personnalisé des redirections : rediriger les visiteurs indésirables vers Google ou une autre page bénigne au lieu du site de phishing.

Ces mécanismes anti-analyses permettent au kit d’échapper aux crawlers automatisés, aux scanners de sécurité et aux outils de renseignement sur les menaces, rendant la détection globale plus difficile.

Comment Spiderman vole des identifiants en temps réel

Une fois que la victime saisit son identifiant et son mot de passe bancaires, le kit transmet instantanément ces données au panneau de contrôle de l’opérateur. Les opérateurs peuvent ensuite déclencher d’autres requêtes en temps réel.

L’exemple ci-dessous montre comment le kit capture un paquet d’identité complet à partir d’une seule session victime, comprenant notamment :

- Nom d'utilisateur et mot de passe

- Nom complet

- Numéro de téléphone

- Date de naissance

- Les informations de carte bancaire

- Agent utilisateur et métadonnées IP

Ces données sont largement suffisantes pour mener des prises de contrôle de comptes, des attaques par échange SIM, des fraudes à la carte bancaire et des vols d’identité. Les opérateurs peuvent également marquer les sessions comme « Terminées » une fois le processus achevé, afin de conserver les données volées de manière organisée pour une exploitation ultérieure.

Comment Varonis Interceptor peut aider

Varonis Interceptor est conçu pour détecter et bloquer des kits de phishing comme Spiderman avant qu’ils ne piègent vos employés. Cette solution de sécurité des e-mails basée sur l’IA excelle dans l’identification des e-mails de phishing que les filtres traditionnels peuvent manquer.

Interceptor analyse les messages à plusieurs niveaux, en examinant le langage, le ton, les logos et même les URL dissimulées derrière des liens de type « cliquer ici », afin de détecter les signes subtils de tromperie. Les leurres de phishing usurpant des portails bancaires ou simulant des demandes de virement urgentes sont signalés et mis en quarantaine, les empêchant d’atteindre les boîtes de réception.

Veuillez noter que cet article a été traduit avec l'aide de l'IA et révisé par un traducteur humain.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.