Les applications de gestion des événements et informations de sécurité (SIEM) sont un pan important de votre écosystème de sécurité des données : elles agrègent les données de plusieurs systèmes, normalisent ces données puis les analysent pour identifier tout comportement anormal ou attaque mettant à mal leur sécurité. La SIEM apporte un lieu centralisé où collecter événements et alertes afin que vous puissiez déclencher une enquête sur la sécurité.

Et ensuite ?

La principale difficulté signalée par les clients qui utilisent la SIEM est qu’il est extrêmement difficile de procéder au diagnostic et à la recherche des événements de sécurité. Face au volume de données de bas niveau et au nombre élevé d’alertes, cela revient pour les utilisateurs à trouver une « aiguille dans une botte de foin » : ils reçoivent une alerte mais ne disposent pas de la clarté et du contexte nécessaires pour réagir immédiatement à cette alerte.

Et c’est là que Varonis entre en scène, en apportant un contexte supplémentaire aux données connectées dans le cadre d’une SIEM. Celle-ci devient plus fructueuse grâce à la création d’un contexte détaillé, de connaissances et de renseignements sur les menaces utilisés pour mettre en place des enquêtes de sécurité et des systèmes de défense.

Les limites des applications de SIEM en tant qu’écosystème complet de sécurité des données

Les applications SIEM fournissent des informations contextuelles limitées sur leurs événements natifs et sont connues pour présenter des angles morts au niveau des données non structurées et e-mails. Par exemple, vous pourrez constater une augmentation de l’activité réseau depuis une adresse IP, mais sans voir l’utilisateur qui a généré ce trafic ou quels fichiers ont été consultés.

Dans ce cas, le contexte fait toute la différence.

Ce qui a tout l’air d’être un important transfert de données pourrait être un comportement totalement anodin et justifié ou un vol de plusieurs pétaoctets de données sensibles et critiques. Le manque de contexte dans les alertes de sécurité donnera à votre équipe de sécurité l’impression que le système de surveillance « crie au loup » à tout bout de champ et finira par ne plus faire attention aux alertes qui seront émises.

Les applications SIEM ne sont pas capables de faire la différence entre les données sensibles et non sensibles et donc de faire la distinction entre une activité de fichier autorisée et une activité suspecte pouvant entraîner un risque pour les données des clients, la propriété intellectuelle ou la sécurité de l’entreprise.

Au final, ce sont les données que les applications SIEM reçoivent qui déterminent leur degré d’efficacité. Faute de disposer de contexte pour ces données, l’équipe informatique gaspille souvent du temps à suivre la piste de fausses alarmes ou d’autres problèmes insignifiants. Dans le domaine de la sécurité des données, le contexte est l’élément clé qui permet de déterminer les batailles qui doivent être livrées.

Comment Varonis complète la SIEM

Le contexte apporté par Varonis à la SIEM peut faire la différence entre un jeu de colin-maillard et le blocage d’un piratage de données de grande ampleur.

Varonis recueille des données sur les événements des fichiers à partir de différents dépôts de données (sur site et dans le cloud), afin de répondre aux questions qui, quoi, quand et où pour chaque fichier du réseau. Avec la surveillance Varonis Edge, Varonis collectera également les activités de DNS, VPN et de proxy Web. Vous pourrez établir une correspondance entre l’activité du réseau et celle du dépôt de données afin de dresser le tableau complet d’une attaque, depuis l’infiltration jusqu’à l’accès aux fichiers et l’exfiltration.

Varonis classifie les fichiers non structurés à partir de centaines de correspondances de schémas possibles, notamment les données à caractère personnel, numéros d’identification délivrés par l’État, numéros de carte de crédit, adresses, etc. Cette classification peut être étendue pour rechercher de la propriété intellectuelle spécifique à l’entreprise, découvrir des informations sensibles vulnérables et aider à répondre aux besoins de conformité concernant les données réglementées – et Varonis lit les fichiers sans occasionner la moindre gêne aux utilisateurs.

Varonis analyse également le comportement des utilisateurs pour fournir des alertes pertinentes basées sur les schémas comportementaux identifiés pour les utilisateurs. Il procède également à une analyse avancée des données par rapport à des modèles de menace qui inspectent les schémas de menaces internes (exfiltration, déplacement latéral, augmentation des droits des comptes) et de menaces externes (ransomware).

Comment Varonis travaille avec la SIEM

Varonis s’intègre aux applications SIEM pour apporter une capacité d’analyse de la sécurité renforcée par l’identification du contexte précis des données afin que les organisations puissent avoir toute confiance en leur stratégie de sécurité des données.

Points clés de l’intégration :

- Analyse prête à l’emploi

- Tableaux de bord et alertes Varonis intégrés pour une investigation simplifiée

- Pages d’investigation spécifiques aux alertes

- Récapitulatif des informations critiques, avec renseignements exploitables et contexte

- Intégration à votre workflow SIEM

Enquête sur une attaque avec Varonis et la SIEM

Ces données contextuelles fournies par Varonis apportent aux équipes de sécurité des capacités d’analyse et d’alerte pertinentes concernant l’infrastructure, sans pour autant surcharger ou parasiter la SIEM. Les équipes du centre d’opérations de sécurité (SOC) peuvent enquêter plus rapidement en exploitant la SIEM avec Varonis et obtenir des informations sur les actifs les plus critiques qu’elles doivent protéger : les données non structurées et les e-mails.

À titre d’exemple, enquêter sur une attaque de ransomware avec Varonis DatAlert va bien plus vite qu’en examinant les journaux de la SIEM pour essayer d’assembler les pièces du puzzle et comprendre ce qui s’est passé.

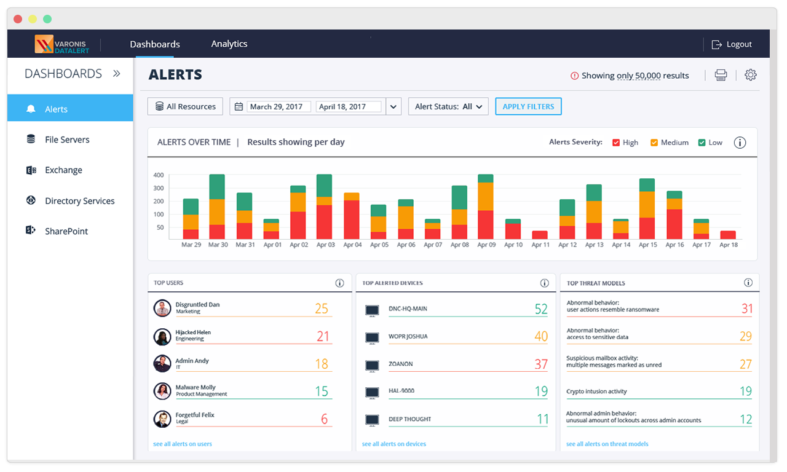

Grâce à la visibilité supplémentaire apportée par DatAlert, vous disposez d’une vue d’ensemble de ce qui se passe dans vos dépôts de données centraux, aussi bien sur site que dans le cloud. Vous pouvez facilement enquêter sur les utilisateurs, les menaces et les appareils, et même automatiser les réponses.

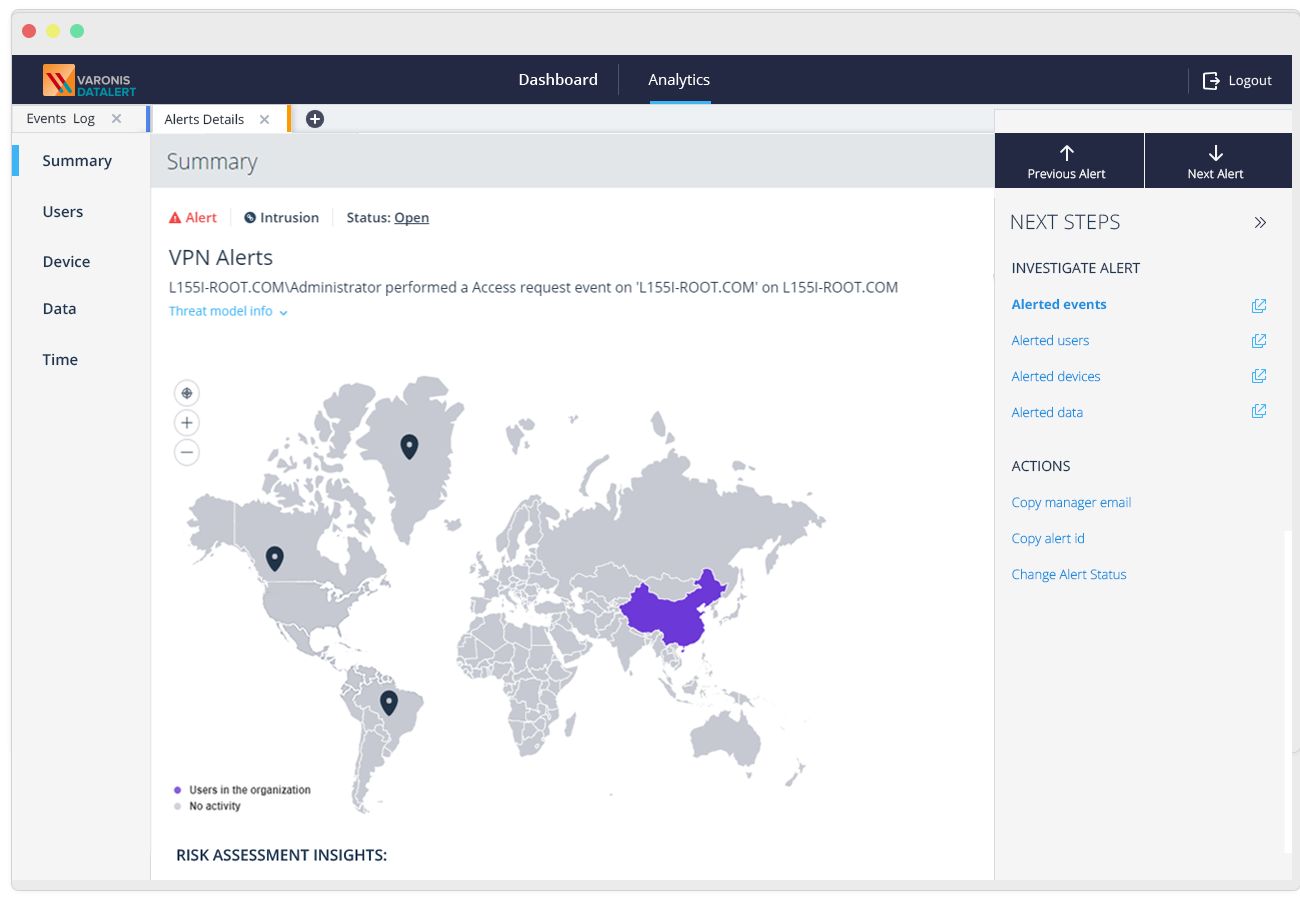

En examinant cette capture d’écran, on voit que Hijacked Helen a 21 alertes, ce qui paraît suspect. Il suffit de cliquer sur les alertes d’Helen pour savoir de quoi il retourne : elle est peut-être victime d’un malware.

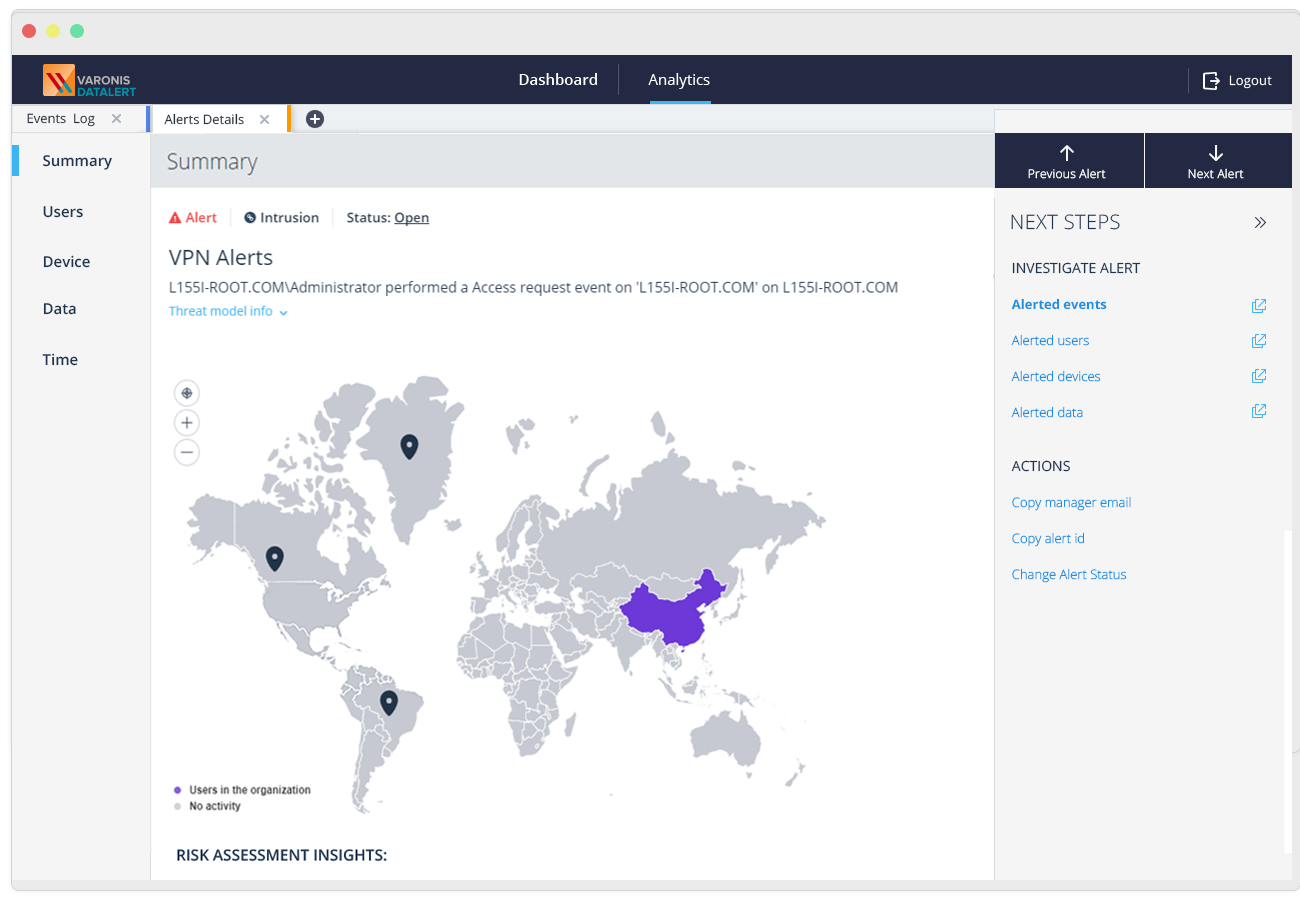

Vous pouvez explorer chacune de ces alertes plus en détail pour comprendre et enquêter sur la situation. D’après les détails de l’alerte, il semblerait que les événements à l’origine des alertes émanent de l’extérieur de notre entreprise.

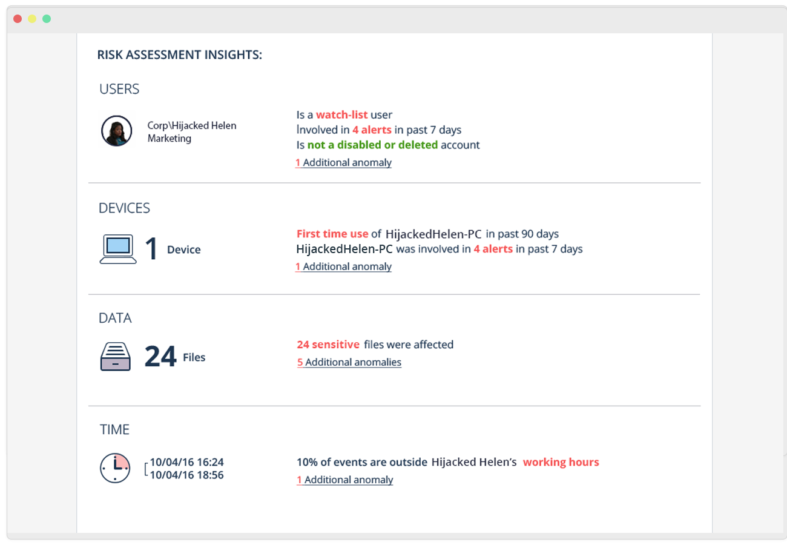

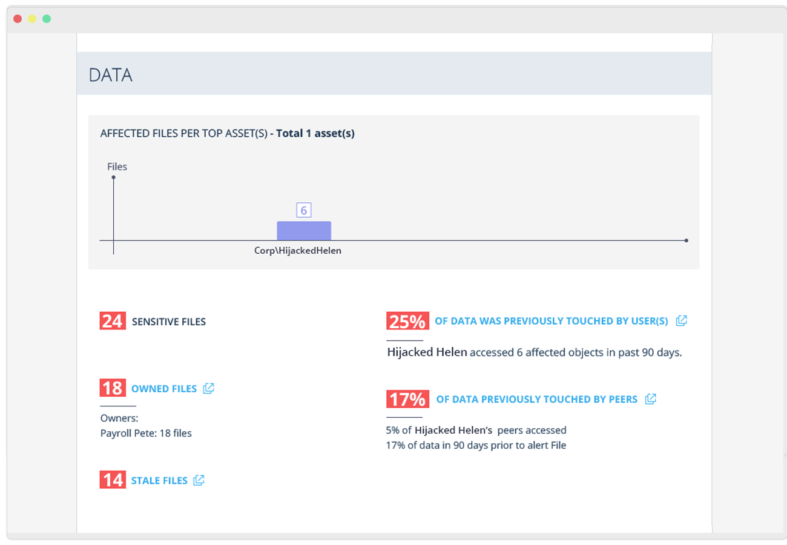

En faisant défiler la page des alertes, vous pouvez voir qu’un ordinateur est impliqué et que 24 fichiers sensibles ont été consultés. En outre, 10 % de tous les événements de cet ordinateur ont eu lieu en dehors des heures de travail habituelles d’Helen. Tout semble indiquer que l’ordinateur d’Helen est utilisé par une personne extérieure pour accéder à des fichiers du réseau.

Sur cette même page d’alerte, vous pouvez voir que les fichiers consultés depuis l’ordinateur d’Helen appartiennent à Payroll Pete – on dirait qu’un hacker tente d’accéder aux données de fiches de paie.

Ce n’est que le début de l’enquête menée par Varonis et votre SIEM pour élucider les activités et comportements suspects identifiés. DatAlert peut déclencher un script pour désactiver le compte utilisateur et bloquer l’attaque immédiatement après sa détection – dans ce cas, le hacker pourrait bien ne pas accéder du tout aux fichiers de paie !

Grâce au contexte dont vous disposez, vous pouvez facilement et rapidement répondre aux alertes que vous recevez de votre SIEM (et les gérer). Les analystes en sécurité passent un nombre incalculable d’heures pour obtenir des alertes pertinentes de la part de la SIEM : affinement des cas d’utilisation, création de règles et ajout de sources de données. Varonis vous donne une longueur d’avance avec 120 modèles d’analyse prêts à l’emploi, tableaux de bord intuitifs et alertes intelligentes.

OK, je suis prêt à me lancer !

Si vous utilisez déjà une SIEM, rien de plus simple que d’ajouter Varonis pour optimiser votre investissement dans votre SIEM. Si vous souhaitez mettre en place un plan de sécurité des données, commencez par Varonis et ajoutez ensuite une SIEM.

Une fois Varonis en place, vous pouvez ajouter votre SIEM pour procéder à l’agrégation des données et bénéficier d’autres capacités de surveillance et d’alerte. Varonis vous apporte une meilleure protection initiale des données et l’ajout d’une SIEM facilitera la mise en correspondance et le stockage des données à des fins d’analyse et d’audit.

Vous voulez en savoir plus ? Cliquez ici pour obtenir une démonstration personnalisée et voir comment Varonis et la SIEM travaillent de concert.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

-1.png)