Bei einem Whaling-Angriff handelt es sich im Grunde genommen um einen Spear-Phishing-Angriff, allerdings mit einem größeren Ziel – daher der Verweis auf den Wal. Während das Ziel eines Spear-Phishing-Angriffs jede natürliche Person sein kann, ist die Zielsetzung bei Whaling-Angriffen spezifischer: Sie konzentrieren sich auf eine bestimmte hochrangige Führungskraft oder eine Person mit größerem Einfluss auf eine größere Gruppe potenzieller Opfer.

Cyberkriminelle versuchen mit Whaling-Angriffen, sich als Personen des leitenden Managements auszugeben, z. B. den CEO, CFO oder eine andere Führungskraft, und deren Autorität zu nutzen, um Zugriff auf sensible Daten oder Geld zu erlangen. Sie nutzen Informationen, die sie im Internet (und häufig in sozialen Netzwerken) finden, um Mitarbeiter – oder einen anderen „Wal“ – so zu manipulieren, dass sie ihnen Finanzdaten oder personenbezogene Daten übermitteln.

Diese Angreifer wollen so die Autorität und den Einfluss nutzen, um Menschen dazu zu bringen, die betrügerische Anfrage nicht genauer zu untersuchen oder zu hinterfragen. Wenn sich die Mitarbeiter die E-Mail-Adresse oder Website nicht allzu genau betrachten und einfach die Anweisungen befolgen, kommen die Cyberkriminellen mit ihrem Bluff durch.

Statistiken über Whaling-Angriffe

Das FBI hat gemeldet, dass Unternehmen im Jahr 2014 Schäden von nahezu 215 Mio. USD infolge von Phishing-Angriffen erlitten haben. 2016 berichtete der DBIR von Verizon von 61 Phishing-Angriffen auf Finanzteams. Diese Zahl stiegt 2017 auf 170 Fälle an – ein Zuwachs um nahezu 200 Prozent!

Wir funktionieren Whaling-Angriffe und warum haben sie Erfolg?

Für Whaling-Angriff sind aufwendigere Untersuchungen und Planungen erforderlich als für normale Phishing- oder Spear-Phishing-Angriffe. Um ein hochwertiges Ziel imitieren zu können, muss der Angreifer sicherstellen, dass er wie der vermeintliche Absender klingt, eine Methode zum Ansprechen des Ziels ermitteln und herausfinden, welche Art von Informationen er von seinen Opfern verlangen kann.

Cyber-Kriminelle werten soziale Medien und öffentliche Unternehmensinformationen aus, um ein Profil und einen Angriffsplan zu erstellen. Sie können auch Malware und Rootkits verwenden, um das Netzwerk zu infiltrieren: Eine E-Mail vom Konto des CEO ist wahrscheinlich sehr viel effektiver als eine von einer gefälschten E-Mail-Adresse. Und wenn diese E-Mails Angaben enthalten, die den Eindruck erwecken, dass sie von einer vertrauenswürdigen Quelle stammen? Umso besser.

E-Mails sind mit Abstand die effektivste Methode für Phishing (inklusive Whaling): 98 % aller Phishing-Angriffe nutzen E-Mails. In der Vergangenheit konzentrierten sich Phishing-E-Mails auf die Übermittlung von Links oder Anhängen mit Malware. In jüngerer Zeit enthalten erfolgreiche Whaling-Angriffe eine einzige Anfrage, die dem Ziel plausibel erscheint.

Beispiele für Whaling-Angriffe

Im Jahr 2016 gab ein Mitarbeiter bei Snapchat die gesamten Gehaltsdaten des Unternehmen an einen Scammer heraus – er hatte auf eine E-Mail geantwortet, die dem Anschein nach vom CEO kam. Die Personal- und Gehaltsabteilungen sind häufig das Ziel von Whaling-Angriffen, weil sie auf sensible personenbezogene Daten zugreifen können.

Bei einem anderen Whaling-Angriff überwies ein Mitarbeiter einer Rohstofffirma 17,2 Mio. USD in mehreren Tranchen auf ein Bankkonto in China, wozu er in E-Mails aufgefordert wurde, die so aussahen, als hätte der CEO sie geschickt. Das Unternehmen plante zu diesem Zeitpunkt, nach China zu expandieren, weshalb die Anfrage ausreichend plausibel wirkte.

In beiden Fällen erkannten die Opfer den Whaling-Angriff nicht und versäumten, die Anfrage durch eine Rückfrage zu überprüfen. Führungskräfte und Mitarbeiter müssen also unbedingt darin geschult werden, wachsam zu sein.

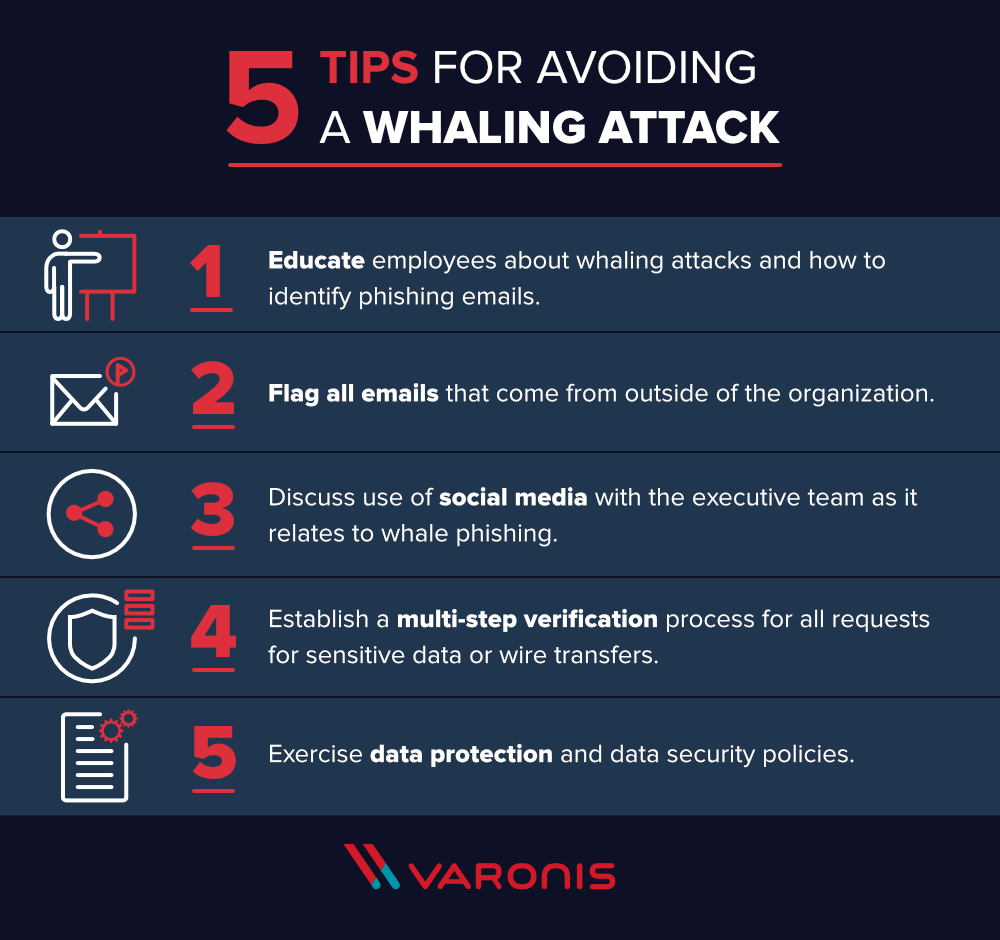

Tipps, mit denen sich Whaling-Angriffe vermeiden lassen

Bei der Abwehr von Whaling-Angriffen kommen dieselben Taktiken zum Einsatz wie bei einem normalen Phishing-Angriff. Der einzige Unterschied besteht im hohen Stellenwert des Ziels.

- Klären Sie die Mitarbeiter über Whaling-Angriffe und Methoden zur Identifizierung von Phishing-E-Mails auf.

- Schulen Sie Mitarbeiter und Führungskräfte darin, sicherheitsorientiert zu denken und absichernde Fragen zu stellen.

- Überprüfen Sie die Antwort-E-Mail-Adresse auf Rechtmäßigkeit.

- Lassen Sie sich ungewöhnliche oder dringende Anfragen in einem Telefonat bestätigen.

- Markieren Sie alle E-Mails, die von Absendern außerhalb des Unternehmens stammen – so lassen sich potenzielle Scam-E-Mails einfacher hervorheben.

- Besprechen Sie die Verwendung von sozialen Netzwerken mit der Führungsebene, wobei Sie Whale-Phishing thematisieren.

- Soziale Medien sind eine Goldgrube von Informationen, die Cyberkriminelle für ihre Whale-Phishing-Versuche nutzen können.

- Sicherheitsexperten raten dazu, dass Mitglieder der Führungsebene die Datenschutzbeschränkungen in ihren persönlichen Konten in sozialen Netzwerken aktivieren, um die Verbreitung von Informationen zu verringern, die für Social Engineering missbraucht werden könnten.

- Führen Sie einen mehrstufigen Verifikationsprozess für interne und externe Anfragen ein, die mit sensiblen Daten oder Überweisungen verbunden sind.

- Setzen Sie Datenschutz und Datensicherheitsrichtlinien um: Überwachen Sie Datei- und E-Mail-Aktivitäten, um verdächtiges Verhalten zu verfolgen und zu melden, und führen sie eine mehrstufige Sicherheitsarchitektur ein, um Ihr Unternehmen gegen Whale-Phishing – oder jede Art des Phishing – zu schützen.

Möchten Sie mehr erfahren? Finden Sie heraus, wie Varonis Ihnen helfen kann, Whaling-Angriffe zu verhindern und abzuwehren – um Ihre Daten und Ihr Geld vor Diebstahl zu schützen.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.