Datensicherheit ist ein allumfassender Begriff. Er bezieht sich auf Prozesse und Technologien zum Schutz von Dateien, Datenbanken, Anwendungen, Benutzerkonten, Servern, Netzwerk-Logins und natürlich auch dem Netzwerk selbst. Aber wenn Sie etwas genauer darüber nachdenken, wird ihnen schnell klar, dass Datensicherheit letztendlich im Schutz einer Datei irgendwo in Ihrem System besteht – egal ob sich sich auf Ihren Desktops oder Servern befindet. Datensicherheit ist also zwar ein guter Oberbegriff, wir müssen aber ins Detail gehen, um die Dateisicherheit zu verstehen.

Dateisicherheit und Berechtigungen

Wie Microsoft immer wieder betont, sind Dateien (und Ordner oder Verzeichnisse) Objekte, die gesichert werden können. Sie sind mit Zugriffs- oder anderen Berechtigungen verbunden, mit denen über Access Control Lists (ACL) sehr fein gesteuert werden kann, wer sie lesen, schreiben, löschen oder ausführen darf. Und in der Linux-Welt haben wir ein ähnliches, wenn auch weitaus weniger granulares System der Berechtigungen.

Aber warum gibt es das Konzept von Berechtigungen überhaupt?

Stellen Sie sich eine Enterprise-Computerumgebung als halböffentlichen Ort vor – in dem Sie sich einen Datenraum zwar nicht mit jedem, aber mit den anderen Mitarbeitern teilen. Eine Datei ist also nicht gleichbedeutend mit einem Kasten mit einem Schloss, das jeden daran hindert, darauf zuzugreifen, der keine Kombination oder keinen Schlüssel hat. Nun ja, es gibt schon Verschlüsselung, aber darauf gehen wir später ein. Stattdessen wird in einer Windows-, Linux- oder anderen Betriebssystemumgebung davon ausgegangen, dass Sie Ressourcen gemeinsam nutzen möchten.

Die Dateisystemberechtigungen des Betriebssystems sollen eine Möglichkeit bieten, grob zu steuern, was getan werden kann: Zum Beispiel wenn ich möchte, dass Mitarbeiter einer anderen Gruppe unsere Präsentationen lesen aber nicht bearbeiten können. In diesem Fall würden wir – wie unten gezeigt – Lese- und Schreibrechte für Benutzer unserer Gruppe und nur Leserechte für alle anderen festlegen.

Am Anfang war das Unix-Linux-Berechtigungsystem

Betrachten wir ein sehr einfaches Berechtigungssystem. Es ist das klassische Unix-Linux-Modell, das grundlegende Berechtigungen zum Lesen, Schreiben und Ausführen vorsieht und eine sehr einfache Methode bietet, um zu entscheiden, für wen diese Berechtigungen gelten. : Ein user-group-other-Modell. Im Endeffekt unterteilt es die Benutzergemeinschaft in drei Klassen: den Eigentümer der Datei (user), alle Benutzer, die zu Gruppen gehören, in denen der Eigentümer Mitglied ist (group), und schließlich alle anderen (other). Sie können sich diese Berechtigungsstruktur anzeigen lassen, indem Sie den Befehl ls -l ausführen:

Wie legt man eine Berechtigung fest, um sie in die user-group-other hinzuzufügen oder zu entfernen? Das wäre der Linux-Befehl chmod. Angenommen, ich habe beschlossen, dass andere Benutzer in Gruppen, denen ich angehöre, Zugriff auf meine Datei: mein-zeug-2.doc haben sollen, die bisher privat waren. Dann könnte ich es so machen:

chmod g+r mein-zeug-2.doc

Wenn ich jetzt die Freigabe der Datei praesentation-geheim.doc, die ich anderen Gruppen zur Ansicht und Aktualisierung überlassen hatte, zurücknehmen und sie wieder privat machen möchte:

chmod g-rw praesentation-geheim.doc

Das Unix-Linux-Berechtigungsmodell ist einfach und eignet sich gut für die Steuerung der Sicherheit auf Servern, wo es Anwendungen auf Systemebene gibt, auf die einige wenige privilegierte Benutzer zugreifen. Es ist nicht für eine allgemeine Benutzerumgebung gedacht. Dafür benötigen Sie ACL.

Was ist sind Access-Control-Listen (ACL)?

Windows hat ein weitaus komplexeres Berechtigungssystem als Linux. Mit ihm können Benutzer eine Berechtigung für jeden Active Directory-Benutzer oder jede Gruppe festlegen, die intern durch eine eindeutige als SID (Sicherheitskennung) bezeichnete Nummer repräsentiert wird. Windows ACL bestehen aus einer SID und einer weiteren Nummer, die die zugehörige Berechtigung darstellt – Lesen, Schreiben, Ausführen usw. Das ist die sogenannte Zugriffsmaske. Die SID und die Maske zusammen werden als Access Control Entry oder ACE bezeichnet.

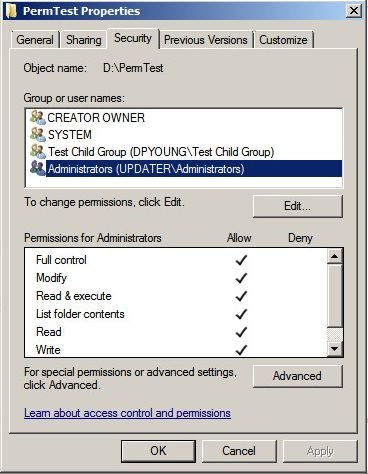

Wir alle haben beim Betrachten der Eigenschaften einer Datei oder eines Ordners schon die benutzerfreundliche Darstellung des ACE gesehen:

Natürlich können ACL die Berechtigungszuteilung recht komplex machen. Theoretisch kann es ACEs für jeden Benutzer geben, der auf eine Datei oder einen Ordner zugreifen muss. Und nein: Das empfiehlt sich nicht! Stattdessen gibt es die bevorzugte Methode, Benutzer einer Gruppe zuzuordnen und dann alle Gruppen, die Zugriff auf einen Ordner benötigen, in einer größeren Gruppe zusammenzufassen. Diese Dachgruppe wird dann in der ACL verwendet. Ich habe gerade etwas beschrieben, das AGLP (kurz für Account, Global, Local Permissioning) genannt wird und eine von Windows zugelassene Methode zur effizienten Rechteverwaltung für Dateien und Ordner ist.

Wenn also ein Mitarbeiter in ein anderes Projekt wechselt (oder das Unternehmen verlässt) und daher keinen Zugriff mehr benötigt, entfernen Sie einfach diesen Benutzer aus der Active Directory-Gruppe, ohne den ACE im jeweiligen Ordner oder der Datei anpassen zu müssen.

Ein Kinderspiel in Sachen Dateisicherheitsmanagement. Und ein sinnvoller Weg, um Sicherheitsrisiken in der IT-Umgebung eines Unternehmens zu reduzieren.

Und dann kam die Dateiverschlüsselung

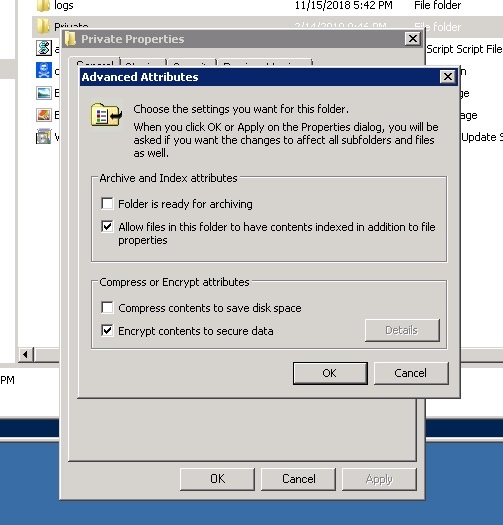

Wenn Sie ein wenig paranoid sind, ist Verschlüsselung eine Option. Sie ist eine valide, wenn auch extreme Technik zur Lösung von Problemen in der Dateisicherung. Sie ist zwar sicher, aber auf jeden Fall auch eine sehr unpraktische Lösung zur Sicherung von Dateidaten. Windows unterstützt Verschlüsselung, und Sie können sie selektiv für Ordner einschalten.

Technisch gesehen verwendet Windows sowohl asymmetrische als auch symmetrische Verschlüsselung. Der asymmetrische Teil entschlüsselt den symmetrischen Schlüssel, der die eigentliche Blockverschlüsselung und -entschlüsselung der Datei durchführt. Der Benutzer hat Zugriff auf den privaten Teil des asymmetrischen Schlüsselpaares, der den gesamten Prozess zum laufen bringt. Und nur der Eigentümer des Ordners kann die unverschlüsselten Dateien sehen.

Diese Methode, bei der ein einziger Benutzer die Kontrolle über die Verschlüsselung hat, eignet sich offensichtlich nicht, wenn mehrere Benutzern auf Dateien und Ordner zugreifen können sollen. Hinzu kommt das Risiko, den Zugang zum asymmetrischen Verschlüsselungsschlüssel zu verlieren, der in einem Zertifikat aufbewahrt wird. Dann hätten Sie einen selbst gemachten Ransomware-Angriff zu bewältigen. Und ja, Sie sollten Sicherungskopien von Ihren Verschlüsselungszertifikaten anfertigen!

Wie ich schon die ganze Zeit betone, ist das Dateisystem der Ort, an dem die Mitarbeiter die Inhalte (Tabellenkalkulationen, Dokumente, Präsentationen), an denen sie jetzt arbeiten, aufbewahren und teilen. Es sind ihre virtuellen Schreibtische, und das Hinzufügen einer Verschlüsselungsebene ist ungefähr gleichbedeutend damit, die Sachen auf ihrem Schreibtisch zu verschieben und noch mehr Unordnung zu machen. Das gefällt niemandem – und ist zudem administrativ schwer zu handhaben.

Pseudonymisierung: Selektive Dateiverschlüsselung

Und das führt uns zur Pseudonymisierung.

Dabei handelt es sich um eine gemäß DSGVO zugelassene Technik für die Verschlüsselung personenbezogener Daten, mit der sich die Belastung durch dieseGesetze etwas reduzieren lässt.

Der Gedanke dabei ist, persönliche Identifikatoren durch einen Zufallscode zu ersetzen. Das ist der gleiche Ansatz, mit dem Schriftsteller Pseudonyme verwenden, um ihre Identitäten zu verbergen. Die DSGVO sieht vor, dass Sie dies auf übergeordneter Ebene tun dürfen, um einige Auflagen der DSGVO zu erleichtern.

Im Allgemeinen müsste es ein Erfassungssystem geben, das die Rohdatenkennzeichen verarbeitet und in diese speziellen Codes umwandelt. Und es müsste eine Master-Tabelle geben, mit der die Codes für die Prozesse, in denen die ursprünglichen Informationen benötigt werden, wieder auf die ursprünglichen Identifikatoren zurückgeführt werden können.

Auf diese Weise könnten die Mitarbeiter dann mit pseudonymisierten Dateien arbeiten, in denen die Identitäten der betroffenen Personen verborgen bleiben. Der Rest der Datei wäre natürlich lesbar.

Man könnte sich diese Technik auch als partielle Verschlüsselung vorstellen.

Wie die Verschlüsselung gilt auch die Pseudonymisierung als Sicherheitsmaßnahme (siehe Artikel 32 DSGVO) und wird auch explizit als Technik für den „Datenschutz durch Technikgestaltung und durch datenschutzfreundliche Voreinstellungen“ (siehe Artikel 25) genannt. Sie gilt auch als Technik zur Minimierung personenbezogener Daten – was sehr wichtig für die DSGVO ist.

Wird sich die Pseudonymisierung auch über die EU-DSGVO hinaus verbreiten und von den USA in ihrem angekündigten Gesetz für Datenschutz und -sicherheit übernommen? Wir werden sehen!

Bewährte Verfahren für Datei-Sicherheit

IT-Umgebungen in Unternehmen sind so konzipiert, dass sie den Mitarbeitern helfen, ihre Arbeit zu erledigen. Es gibt natürlich von Grund auf einen sicheren Betrieb ausgelegte Betriebssysteme, aber sie sind für streng geheime Regierungsprojekte gedacht (oder woran Apple als nächstes arbeitet). Der Rest von uns muss lernen, mit den vorhanden marktüblichen Betriebssystemen zu arbeiten und Wege finden, um das Risiko von Datenschutzverletzungen zu minimieren.

Hier sind drei einfach zu implementierende Tipps zur Erhöhung der Sicherheit Ihres Dateisystems.

- Eliminieren Sie „Jeder“ – Die Standardgruppe „Jeder“ im Windows-System lässt den globalen Zugriff auf einen Ordner oder eine Datei zu. Man sollte annehmen, dass Unternehmen diese Gruppe auf jeden Fall aus der ACL eines Ordners entfernen würden. Aber in unserem letzten jährlichen Datenrisikobericht haben wir herausgefunden, dass 58 % der von uns befragten Unternehmen über 10.000 Ordner für jeden Mitarbeiter offen gelassen hatten! Sie müssen der Gruppe „Jeder“ natürlich Rechte einräumen, wenn Sie den Ordner über ein Netzwerk teilen. Stellen Sie aber sicher, dass Sie ihn aus der ACL entfernen und dann die folgende RBAC-Analyse durchführen.

- Roll Your Own Role-based Access Controls (RBAC) – Jeder hat einen Job oder eine Rolle in einem Unternehmen, und jede Rolle hat einen zugehörigen Satz von Berechtigungen für den Zugriff auf Ressourcen. Weisen Sie ähnliche Rollen derselben Gruppe zu, der Sie dann die entsprechenden Berechtigungen zuteilen, und folgen Sie dann der vorstehend beschriebenen AGLP-Methode. Bei richtiger Umsetzung ist das einfach zu pflegen und verringert gleichzeitig die Sicherheitsrisiken. Der Verwaltungsaufwand für die Pflege ist allerdings etwas größer.

- Prinzip der notwendigsten Berechtigung – Dieses Prinzip ist mit dem RBAC-Verfahren verwandt, konzentriert sich aber vor allem das Erteilen „angemessener“ Berechtigungen. Mit einem Modell nach dem Prinzip der notwendigsten Berechtigung reduzieren Sie Zugriffsberechtigung auf das Minimum, das für die jeweilige Rolle benötigt wird. Das Marketing benötigt möglicherweise Lesezugriff auf einen von der Finanzabteilung kontrollierten Ordner, aber es sollte aber nicht in der Lage sein, dort eine Datei zu aktualisieren oder vielleicht eine spezielle Finanzsoftware auszuführen. Administratoren müssen bei der Vergabe von Berechtigungen nach diesem Ansatz radikal geizig sein.

Ich habe gelogen. Diese Tipps sind superleicht zu verstehen, aber nicht superleicht zu implementieren! Sie werden Hilfe brauchen…

Wir haben aber ganz zufällig eine Lösung, die Ihnen die Umsetzung dieser tollen Tipps in die Praxis erleichtern wird….

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.