Sam Altman hat kürzlich eine eindringliche Warnung ausgesprochen: KI-gestützte Identitätsfälschung ist keine zukünftige Bedrohung mehr – sie ist bereits Realität.

Der CEO von OpenAI prognostizierte, dass KI-generierte Sprach- und Videoimitationen bald dazu verwendet werden, um Banken zu überfallen und Betrug in großem Stil zu begehen, und bezeichnete dies als ein Risiko für das Finanzsystem, das „Krisenausmaße“ annehme.

Und er ist nicht allein. Ein kürzlich erschienener Axios-Bericht hob die zunehmende Besorgnis der Gesetzgeber über die Verwendung von KI zum Klonen von Stimmen und Gesichtern für Betrug, Schwindel und Identitätsdiebstahl hervor. Die Kosten der Untätigkeit? Katastrophal.

Da Angreifer zunehmend in der Lage sind, Stimmen, Gesichter und sogar Verhaltensmuster mit verblüffender Genauigkeit nachzuahmen, werden herkömmliche Methoden zur Identitätsprüfung – wie Passwörter, Sicherheitsfragen oder sogar Gesichtserkennung – rasch überholt.

Lesen Sie weiter, um mehr über den Missbrauch von KI zu erfahren und zu sehen, wie Varonis Unternehmen dabei hilft, sich zu wehren, indem es die Aktivitäten von KI-gesteuerten Identitätsversuchen erkennt, Identitätskompromittierungen blockiert und sensitive Daten sichert, bevor ein getäuschter Benutzer Zugriff gewährt oder Anmeldedaten preisgibt.

KI-Betrug wird immer intelligenter. Wir auch?

Laut dem IBM-Bericht 2025 zu den Kosten eines Datenlecks sind 16 % der Sicherheitsvorfälle mittlerweile auf Angreifer zurückzuführen, die KI einsetzen, am häufigsten für Phishing (37 %) und Deepfake-Identitätswechsel (35 %).

Diese Angriffe sind nicht nur überzeugender – sie lassen sich auch schneller und kostengünstiger ausführen. Generative KI hat die Zeit zur Erstellung einer Phishing-E-Mail oder eines Anrufskripts von 16 Stunden auf nur fünf Minuten verkürzt.

Die finanziellen Auswirkungen sind erheblich. Durch KI verursachte Sicherheitsverletzungen kosten Organisationen durchschnittlich 4,49 Millionen US-Dollar. Diese Angriffe umgehen häufig traditionelle Erkennungssysteme, indem sie das Vertrauen der Menschen ausnutzen, was sie schwerer erkennbar und bei Erfolg schädlicher macht.

Die jüngste Welle von Salesforce-bezogenen Sicherheitsverletzungen, die von Scattered Spider (UNC3944) und UNC6040 (auch bekannt als ShinyHunters) orchestriert wurden, ist ein erschreckendes Beispiel für diesen Wandel. Diese Gruppen mussten die Tür nicht aufbrechen – sie überzeugten jemanden, sie für sie zu öffnen.

Identitäts- und Datensicherheit: Ihre letzte Verteidigungslinie

Prävention allein ist nicht ausreichend. Es wird immer Benutzer geben, die überzeugenden Video- und Audio-Fälschungen erliegen, und Sicherheitsteams müssen von einem Sicherheitsvorfall ausgehen.

Unternehmen müssen in der Lage sein, KI-bezogene Risiken zu erkennen und einzudämmen, um Schäden und die Auswirkungen einer Sicherheitsverletzung schnell zu minimieren. Dies erfordert einen mehrschichtigen Ansatz:

- Moderne Identitätssicherheit: Implementieren Sie eine phishing-resistente Authentifizierung (z. B. Passkeys), erzwingen Sie das Lebenszyklusmanagement von Anmeldedaten und überwachen Sie sowohl menschliche als auch nicht-menschliche Identitäten. Wenn ein Benutzer versehentlich seine Anmeldedaten oder Informationen am Telefon angibt, kann ein Angreifer diese Maßnahmen theoretisch nicht umgehen.

- Grundlagen der Datensicherheit: Sensitive Daten sollten durch Verschlüsselung, Zugriffskontrollen und Schlüsselverwaltung geschützt werden. KI-gestützte Datensicherheitslösungen können anomale Zugriffsmuster erkennen und Datenexfiltration verhindern. Benutzer sollten keine sensitive Daten per E-Mail an externe Benutzer weitergeben dürfen, selbst wenn sie glauben, dass sie auf eine Anfrage des CEO antworten.

- Kontrolle des Explosionsradius: 90 % der Organisationen haben sensible M365-Dateien offengelegt, die für alle Mitarbeiter zugänglich sind. Deep Fakes und Stimmklonangriffe sind erfolgreich, wenn sie Zugriff auf ein Konto mit umfassenden und tiefgehenden Berechtigungen erhalten. Durch die Automatisierung der Berechtigungssanierung werden Angreifer nicht den weitreichenden Zugriff erhalten, den sie sich nach dem Erlangen eines Brückenkopfs wünschen.

Während Verstöße unvermeidlich sind, muss der Schaden nicht zwangsläufig eintreten. Organisationen, die KI und Automatisierung umfassend in ihrem Sicherheitslebenszyklus einsetzen, sparen durchschnittlich 1,9 Millionen USD pro Sicherheitsverstoß und lösen Vorfälle 80 Tage schneller.

Diese Lösungen beschleunigen die Erkennung, reduzieren die „Alert-Müdigkeit“ und ermöglichen schnellere und präzisere Reaktionen. Sie helfen Sicherheitsteams auch dabei, ihre Bemühungen ohne Personalaufstockung zu skalieren, was in einer Branche mit anhaltendem Fachkräftemangel entscheidend ist.

Wie Varonis hilft, KI-gestützten Identitätsbetrug zu stoppen, bevor er sich ausbreitet

Da Angreifer KI verwenden, um sich als leitende Führungskräfte oder andere Autoritäten auszugeben und sensitive Daten zu exfiltrieren, benötigen Organisationen mehr als nur Firewalls und MFA. Sie benötigen Echtzeiteinsicht darüber, wer auf was zugreift – und ob dies erlaubt sein sollte.

Hier kommt Varonis ins Spiel:

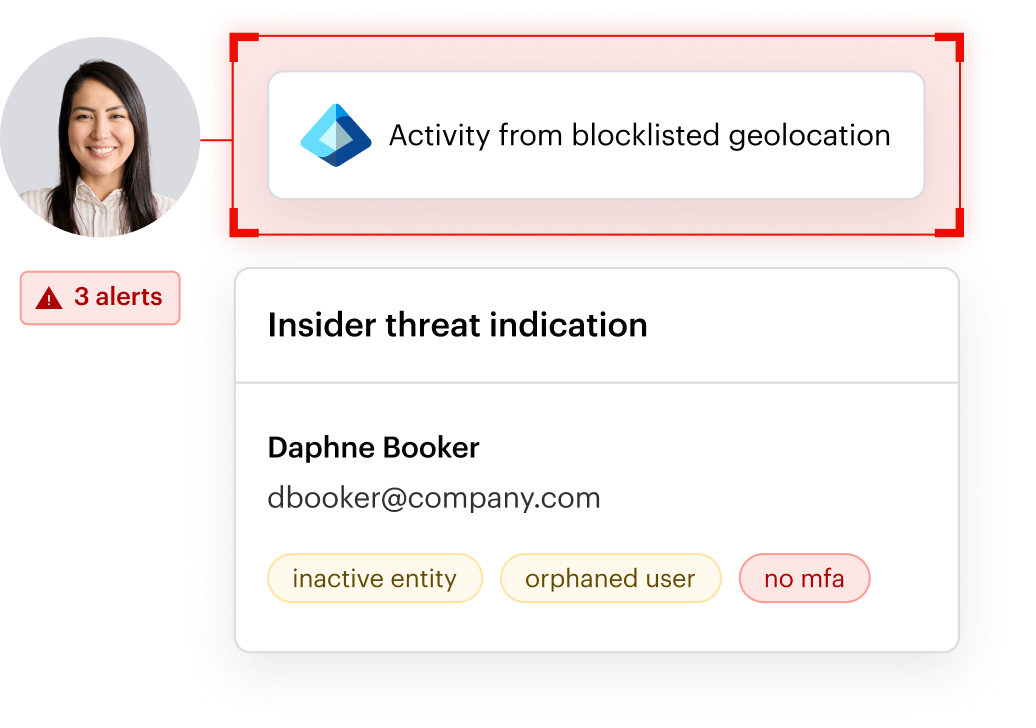

- Erkennung und Reaktion auf Identitätsbedrohungen (ITDR): Varonis überwacht kontinuierlich das Benutzerverhalten und kennzeichnet verdächtige Aktivitäten, wie wenn ein Benutzer plötzlich auf große Mengen vertraulicher Dateien zugreift oder sich von ungewöhnlichen Standorten aus anmeldet. Dies ist entscheidend, wenn Angreifer Deepfakes verwenden, um sich mit gestohlenen Anmeldedaten „anzumelden“ statt „einzubrechen“.

Erkennen Sie ein kompromittiertes Konto durch Vishing oder Deepfake-Täuschung mit einer zuverlässigen ITDR-Lösung.

Erkennen Sie ein kompromittiertes Konto durch Vishing oder Deepfake-Täuschung mit einer zuverlässigen ITDR-Lösung.

- Datenzentrierte Sicherheit: Unsere branchenführende Datensicherheitsplattform entdeckt und klassifiziert automatisch sensitive Daten und kartiert, wer darauf zugreift und wie sie genutzt werden. Wenn ein Benutzer kompromittiert ist und seine Aktivität zeigt, dass er auf etwas zugreift, auf das er keinen Zugriff haben sollte, blockiert Varonis die Bedrohung in Echtzeit und alerts Sie.

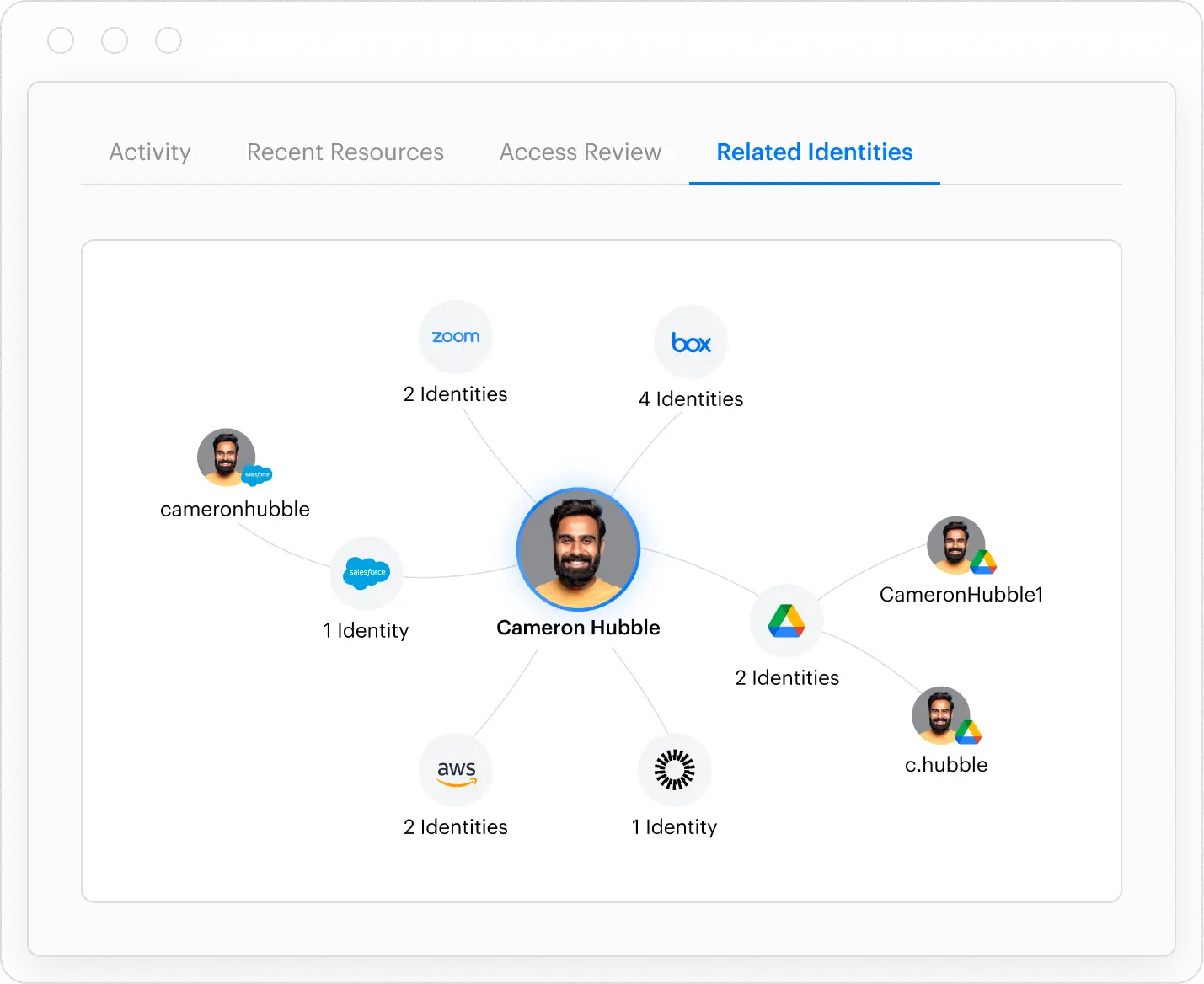

- Identitätsauflösung: Varonis ordnet Konten im gesamten Ökosystem eines Unternehmens nahtlos einer einzelnen Person zu und korreliert darüber hinaus Rollen, Mitgliedschaften und Berechtigungen. Die Sichtbarkeit wird dann durch bewährte maschinelle Lerntechniken verbessert, um zu klassifizieren, welche Konten mit diesem Benutzer verbunden sind: privilegiert, leitend, Service, extern oder nicht menschlich und maschinell. Sicherheitsteams können dann den Zugriff auf Dutzende von Cloud-Ressourcen leicht nachvollziehen und abschalten, wenn ein Benutzer Opfer eines Vishing-Angriffs wird.

Ordnen Sie Identitäten und Benutzer nahtlos über mehrere Cloud- und On-Premise-Umgebungen hinweg zu.

Ordnen Sie Identitäten und Benutzer nahtlos über mehrere Cloud- und On-Premise-Umgebungen hinweg zu.

- Automatisierte Reaktion: Wenn eine Bedrohung erkannt wird, isoliert Varonis automatisch Benutzer, entzieht ihnen den Zugriff oder kann Workflows zur Reaktion auf Vorfälle auslösen – um Schäden zu minimieren, bevor sie sich ausbreiten.

In einer Welt, in der Angreifer Ihre Stimme, Ihr Gesicht und Ihre Anmeldedaten fälschen können, gibt Ihnen Varonis die Sichtbarkeit und Kontrolle, um sie zu stoppen, bevor sie überhaupt auf Play drücken.

Warten Sie nicht, bis der Deepfake auf Ihrem Schreibtisch landet.

Angreifer verwenden generative KI-Tools, um Stimmen zu klonen, Videos zu fälschen und Vertrauen in großem Maßstab zu manipulieren. Die Frage ist nicht, ob Ihr Unternehmen ins Visier genommen wird – sondern wann.

Jetzt ist es Zeit zu handeln. Überprüfen Sie Ihre Exposure, stärken Sie Ihre Identität und Sicherheitslage und bauen Sie Resilienz in Ihre Strategie zur Reaktion auf Sicherheitsverletzungen ein.

Beginnen Sie mit einer kostenlosen Data Risk Assessment. In weniger als 24 Stunden haben Sie einen klaren, risikobasierten Überblick über Ihre wichtigsten Daten und einen klaren Weg zur automatischen Sanierung.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.

-1.png)