Sicherheitsteams sehen einen Wandel bei den Phishing-Taktiken, und zwar nicht nur technischer, sondern auch strategischer Natur.

E-Mail ist der häufigste Ausgangspunkt für Sicherheitsverletzungen. Angreifer werden immer raffinierter in ihren Methoden, trügerische Nachrichten – nicht nur Links oder Anhänge – zu erstellen, um Benutzer dazu zu verleiten, ihre Anmeldedaten, Identitäten oder Daten zu kompromittieren. Was früher unbeholfene, mit Tippfehlern behaftete Nachrichten waren, sind heute hyper-personalisierte, von KI generierte E-Mails, die herkömmliche Filter umgehen und das Vertrauen der Menschen ausnutzen.

Laut einem neuen Bericht von Gartner über E-Mail-Sicherheit verwenden Angreifer Large Language Models (LLMs), um die Angriffskosten um über 95 % zu senken, was den ROI von Phishing erhöht und zu ausgefeilteren, vielfältigeren und häufigeren Angriffen führt. Gleichzeitig sind herkömmliche E-Mail-Sicherheitstools nicht in der Lage, Unternehmen vor der zunehmenden Raffinesse von Phishing zu schützen.

Angreifer verwenden große Sprachmodelle (LLMs), um die Angriffskosten um über 95 % zu senken, was den ROI von Phishing erhöht und zu ausgefeilteren, vielfältigeren und häufigeren Angriffen führt.

Gartner, Überwinden Sie KI-gesteuerte Angriffe, indem Sie Ihre E-Mail-Sicherheitsplattform aufrüsten

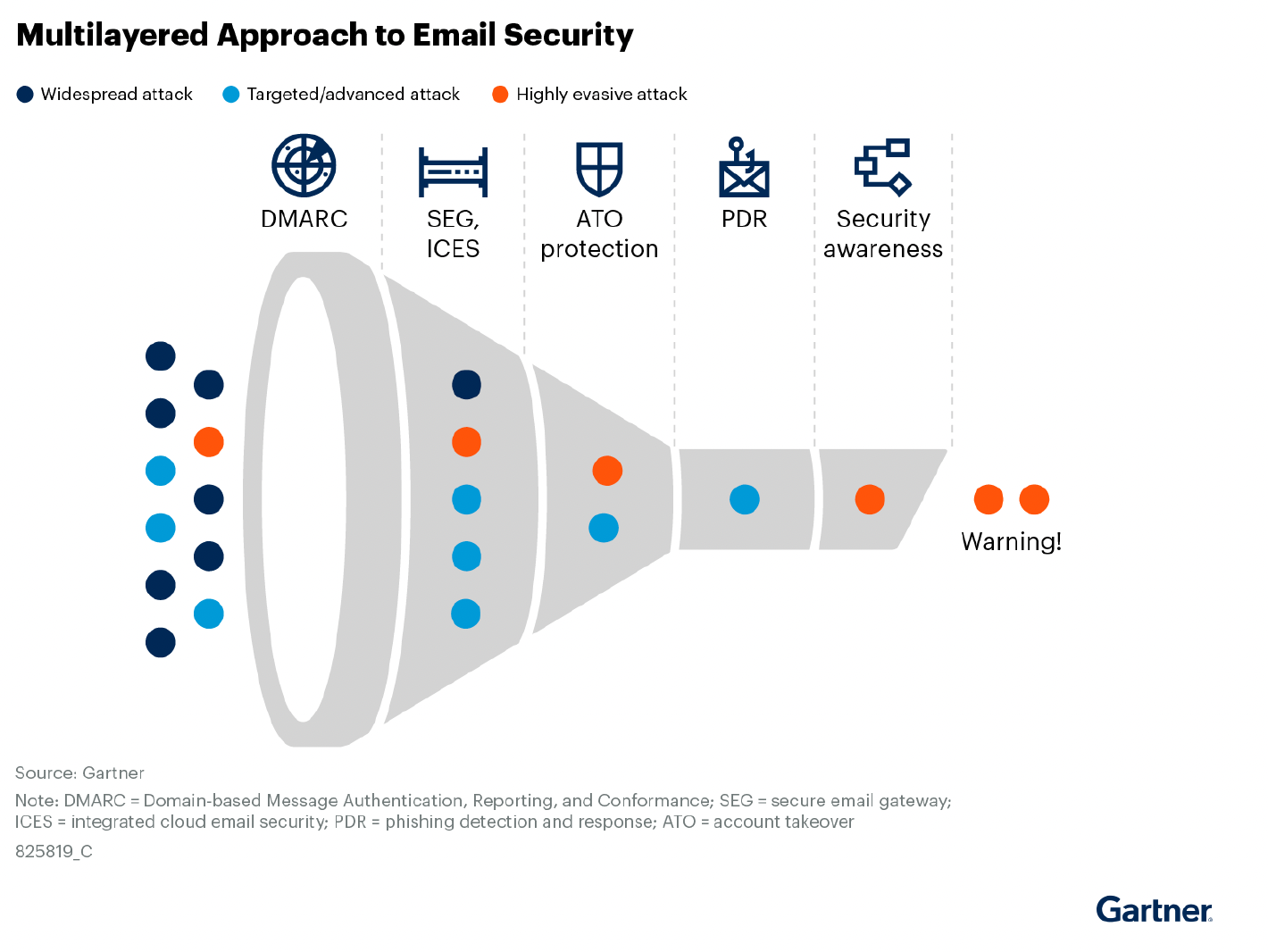

Zur Bekämpfung von Bedrohungen, die auf Posteingänge abzielen, empfiehlt Gartner eine mehrschichtige E-Mail-Sicherheitsstrategie, um die Angriffsfläche insgesamt zu verringern. In diesem Blog beantworten wir Fragen zur E-Mail-Sicherheit, stellen einen mehrschichtigen Ansatz vor und erläutern, wie Varonis Interceptor Ihrem Unternehmen helfen kann, das Vertrauen in Ihren Posteingang wiederherzustellen.

Herkömmliche E-Mail-Sicherheitslösungen sind unzureichend.

Trotz der Aufrüstung von E-Mail-Sicherheitsplattformen haben Unternehmen immer noch Schwierigkeiten, die Kompromittierung von Geschäfts-E-Mails (BEC), die Kompromittierung von Anbieter-E-Mails (VEC) und die Übernahme von Konten (ATO) zu verhindern. Laut Gartner bleibt der fehlende Schutz vor semantischen Angriffen eine kritische Lücke in der E-Mail-Sicherheit.

Um BEC-, VEC- und ATO-Bedrohungen zu bekämpfen, müssen CISOs planen, ihren E-Mail-Sicherheits-Stack zu ersetzen oder zu erweitern. Der moderne Ansatz umfasst die traditionelle Filterung durch DMARC und sichere E-Mail-Gateways (SEG) und integriert mehrere KI-gestützte Phishing-Erkennungs- und Reaktionsfunktionen. Der Gartner-Reporte hebt auch die Bedeutung hervor, Bereiche zu erforschen, die an die E-Mail-Infrastruktur angrenzen, wie zum Beispiel den Identitätsschutz.

"Anstatt die gesamte Aufmerksamkeit und alle Ressourcen auf die Feinabstimmung der Wirksamkeit des ESP zu konzentrieren, sollten Unternehmen Bereiche neben der E-Mail-Infrastruktur untersuchen, um ihre Abwehr zu verbessern (siehe Abbildung 4)." Die Synchronisierung von Aspekten, die sich mit der Infrastruktur und dem Betrieb, dem Sicherheitsbetrieb, der Verwaltung von Sicherheitsprogrammen und der Identitätsverwaltung überschneiden, wird zu besseren Ergebnissen bei der Abwehr moderner E-Mail-Sicherheitsangriffe führen.

Abbildung 4, auf die im obigen Gartner-Zitat verwiesen wird.

Abbildung 4, auf die im obigen Gartner-Zitat verwiesen wird.

Wie sieht ein mehrschichtiger Ansatz für die E-Mail-Sicherheit aus?

Gartner empfiehlt Sicherheitsverantwortlichen, einen mehrschichtigen Ansatz zu verfolgen, da eine einzelne Lösung zu falsch negativen Ergebnissen führen kann. Die Kombination von Technologien erhöht die Erkennungsrate von Bedrohungen und verkürzt die Zeit zur Entfernung der bösartigen Nachricht. Je länger eine Phishing-Kampagne unbemerkt bleibt, desto größer ist der Schaden, den sie anrichten kann.

Bei Varonis nehmen wir die einheitliche Sicherheit ernst. Hier sind drei kritische Bereiche des mehrschichtigen Ansatzes von Gartner, die unserer Meinung nach hervorzuheben sind.

Identitätsschutz und ATO

Egal ob durch gezieltes Spear Phishing und Social Engineering oder groß angelegte E-Mail-Versendungen, die mit Schadnutzlasten wie bösartigen Links beladen sind, das Endziel ist für E-Mail-Bedrohungen immer dasselbe – eine Identität zu erlangen und dann das Vertrauen auszunutzen oder wertvolle Daten zu sammeln.

Sobald ein Angreifer die Kontrolle über ein Konto hat, kann er E-Mail-Nachrichten, Teams-Chats und mehr senden, um sich Privilegien zu verschaffen oder die nächste Phase eines Angriffs einzuleiten. Viele Lösungen haben Schwierigkeiten, diese Bedrohungen zu erkennen, da die Kommunikation von einer scheinbar vertrauenswürdigen Quelle kommt.

Indem Sie den Überblick über die in Ihrem Unternehmen existierenden Identitäten und die Veränderungen in deren Verhalten verbessern, können Sie diese Informationen über Ihre E-Mail-Plattformen hinweg nutzen, um Konten zu schließen, bevor diese aktiv werden können.

Moderne E-Mail-Sicherheitslösungen können auch KI nutzen, um abnormale Kommunikationsmuster auf der Grundlage von angereicherten Beziehungsdiagrammen zu erkennen und Angriffe zu blockieren, die möglicherweise die bestehenden Gateway-Lösungen umgangen haben.

"Phishing-Erkennung und -Reaktion"

Um die Zunahme von Phishing-Versuchen zu bekämpfen, sollte die E-Mail-Sicherheitslösung Ihres Unternehmens über robuste Funktionen verfügen, die Bedrohungen abfangen, bevor ein Mitarbeiter die Nachricht überhaupt in seinem Posteingang sieht.

Gartner empfiehlt, nach KI-nativen Lösungen zu suchen, die dazu beitragen, die Alarmierung und die Suche nach Phishing-Vorfällen zu verbessern und gleichzeitig einen Menschen auf dem Laufenden zu halten, um die Genauigkeit zu gewährleisten. Herkömmliche SEG-Lösungen behaupten, dass sie die heutige Bedrohungslandschaft bewältigen können, aber ohne die Möglichkeit, Bedrohungen zu beheben und sich in Identitätsschutz-Tools zu integrieren, ist das Risiko, dass Benutzer auf den falschen Anhang klicken oder einen bösartigen QR-Code scannen, immer noch extrem hoch.

CISOs müssen nach Lösungen suchen, die Automatisierung bieten, um Phishing-Angriffe in der Minute zu bekämpfen, in der sie entstehen. Dies gilt insbesondere, da der Verizon 2024 Datenleck Investigations Report ergab, dass Benutzer im Durchschnitt weniger als 60 Sekunden auf Phishing-E-Mails hereinfallen.

Sicherheitsbewusstsein

Ihr Sicherheitsteam darüber zu informieren, wie raffiniert Phishing geworden ist, ist der erste Schritt. Schritt zwei besteht darin, sicherzustellen, dass Ihr gesamtes Unternehmen versteht, wie fortschrittliche Bedrohungen E-Mails und andere Methoden nutzen, um ihr Vertrauen zu gewinnen.

Während typische Sicherheitsschulungen eine jährliche Anforderung sind, bei der die Mitarbeiter eine Liste abhaken müssen, schlägt Gartner vor, das Bewusstsein durch lehrreiche Momente und Echtzeit-Anstöße zu schärfen, wenn Benutzer auf potenzielle Phishing-E-Mails stoßen, da dies ein effektiverer Weg für die Mitarbeiter ist, eine sicherheitsorientierte Einstellung zu entwickeln. Es ist von größter Bedeutung, dass die Mitarbeiter wissen, dass Sicherheit zu den Grundprinzipien des Unternehmens gehört.

Binden Sie Stakeholder im Bereich Sicherheit und Endbenutzer ein, die für ihre Produktivität auf E-Mails angewiesen sind.

Damit die E-Mail-Sicherheit nahtlos funktioniert, sollten alle Beteiligten in die Auswahl der Tools, die Pilotprogramme und die Schulung des Unternehmens einbezogen werden. Gartner berichtet jedoch, dass mangelnde Koordination zwischen CISOs und den für Infrastruktur und Betrieb, Sicherheitsprogrammverwaltung und Sicherheitsoperationen verantwortlichen Teams zu Lücken bei der Prävention, dem Schutz und den Reaktionsmaßnahmen zur E-Mail-Sicherheit führen kann, was zu blinden Flecken führt.

Die frühzeitige Einbeziehung aller Beteiligten in die Toolauswahl, Pilotprogramme und unternehmensweite Schulungen wird die Kultur des Sicherheitsbewusstseins in Ihrer Organisation erhöhen und dazu beitragen, ein starkes Argument für ein Upgrade auf eine neue Lösung zu schaffen, falls erforderlich.

Wie Varonis Interceptor die E-Mail-Sicherheit automatisiert

Varonis Interceptor ist eine KI-native E-Mail-Sicherheitslösung mit der besten Erkennungsrate der Welt. Sie fängt fortschrittliche BEC-, Social-Engineering- und Phishing-Angriffe ab, die andere Produkte einfach nicht erkennen können.

Durch die Kombination von Signalen aus visuellen, linguistischen und verhaltensbezogenen Analysen kann Interceptor KI-generierte Bedrohungen präziser identifizieren und blockieren. Sicherheitsteams erfahren dadurch weniger falsche Negativ- und Positivmeldungen und vermeiden unnötigen Arbeitsaufwand und Lärm.

Zu den wichtigsten Funktionen von Varonis Interceptor gehören:

- Weltklasse-Erkennungsgenauigkeit und -Geschwindigkeit: Eine Erkennungsrate von 99,9 %, 2X zuverlässiger als führende E-Mail-Sicherheitslösungen

- Multimodale KI: Identifizieren und blockieren Sie KI-generierte Bedrohungen, sodass Ihre Sicherheitsteams weniger Alerts erhalten und nicht mehr so viel Arbeit und Lärm haben.

- Phishing-Sandbox: Prädiktive KI analysiert und fängt verdächtige URLs und Websites ab, sobald Angreifer sie veröffentlichen.

- Browser-Sicherheit: Blockieren Sie Phishing-Seiten direkt an der Quelle mit einer leichtgewichtigen Browser-Erweiterung

Entdecken Sie alles, was Varonis Interceptor zu bieten hat.

Vertrauen Sie Ihrem Posteingang mit Varonis.

Gartner beschreibt es am besten: „Die sich schnell ändernde Natur der Phishing-Taktiken erfordert eine kontinuierliche Aktualisierung der Sicherheitsmaßnahmen, um neuen Bedrohungen immer einen Schritt voraus zu sein.“

Indem Sie Varonis hinzufügen, um bestehende Lösungen zu erweitern oder zu ersetzen, können Sie sich darauf verlassen, dass Interceptor jede E-Mail-Bedrohung und jeden ausgeklügelten Phishing-Versuch abwehrt, der sich Zugriff auf die vertraulichen Informationen Ihres Unternehmens verschaffen könnte. CISOs können blinde Flecken beseitigen und Sicherheitsfunktionen einfach in jeden Aspekt des Posteingangs integrieren.

Fordern Sie noch heute an, Interceptor in Aktion zu sehen.

Lesen Sie den vollständigen Gartner-Report, Gartner, Überwinden Sie KI-gestützte Angriffe, indem Sie Ihre E-Mail-Sicherheitsplattform aufrüsten, von Nikul Patel, Deepak Mishra, Max Taggett, um mehr zu erfahren.

Hinweis: Dieser Blog wurde mit Hilfe von KI übersetzt und von unserem Team überprüft.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.

-1.png)