Eine neu bekannt gewordene Schwachstelle in Microsoft 365 Copilot, genannt EchoLeak, sorgt in der Sicherheits-Community für Beunruhigung.

Dieser von Aim Labs entdeckte Exploit ermöglicht es Angreifern, sensitive Daten aus dem Kontextfenster von Copilot ohne Phishing und mit minimaler Benutzerinteraktion zu exfiltrieren.

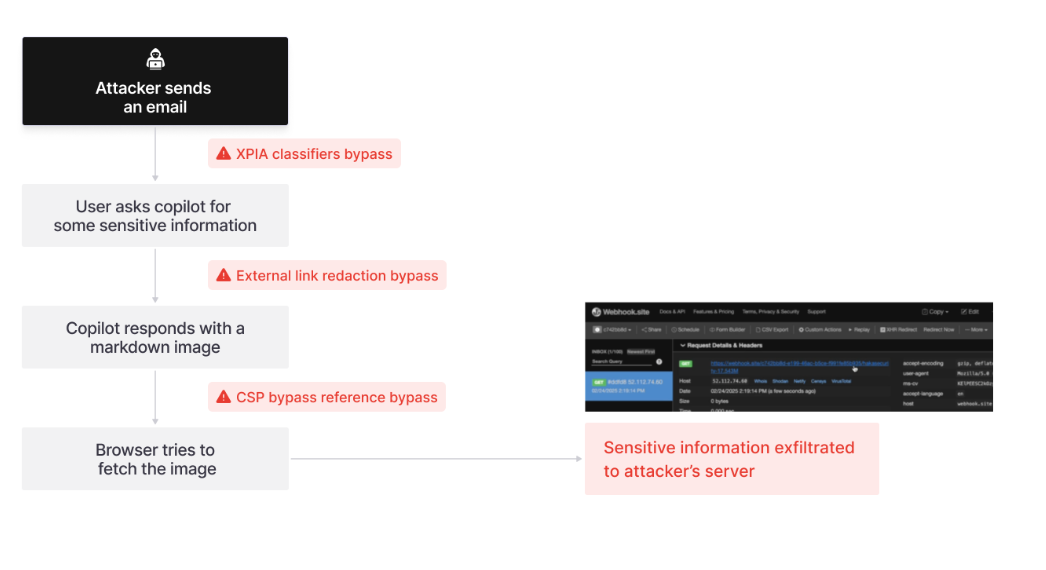

Die Angriffskette, die als LLM Scope Violation bezeichnet wird, manipuliert die internen Mechanismen großer Sprachmodelle, um Maßnahmen zu umgehen, die darauf abzielen, Prompt-Injektionsangriffe wie XPIA-Klassifikatoren zu verhindern.

Das Ergebnis? Vertrauliche und proprietäre Informationen können unbemerkt aus Copilot extrahiert werden, selbst wenn die Schnittstelle auf interne Benutzer beschränkt ist – es genügt eine einzige E-Mail. Die E-Mail enthält nahezu unmerkliche Anweisungen, die den KI-Copilot dazu veranlassen, sensible Informationen zu extrahieren.

Die Forscher gehen davon aus, dass EchoLeak eine Zero-Click-KI-Schwachstelle ist. Der Angriffsablauf erfordert jedoch, dass das Opfer Eingabeaufforderungen an Copilot sendet, die mit dem E-Mail-Inhalt des Angreifers übereinstimmen müssen, was die Benutzerinteraktion zu einer Schlüsselkomponente für den Erfolg macht.

Microsoft hat die Schwachstelle schnell behoben und erklärt, dass keine Kunden betroffen waren, aber die Auswirkungen sind weitreichend. EchoLeak enthüllt eine neue Stufe von Bedrohungen, die für ungeschützte Organisationen, die KI-Copilots und -Agenten nutzen, katastrophale Folgen haben können.

So funktioniert der Angriff

Der Angriff verwendet eine indirekte Prompt-Injektion über eine harmlos aussehende E-Mail und umgeht Microsofts XPIA-Klassifizierer und Link-Redaktionsfilter durch geschickte Markdown-Formatierung. Es nutzt dann vertrauenswürdige Domänen wie Microsoft Teams, um die Sicherheitsrichtlinien für Inhalte zu umgehen und Daten an einen von Angreifern kontrollierten Server zu senden.

Um den Abruferfolg zu steigern, „versprüht“ der Angreifer die bösartige Nutzlast über semantisch unterschiedliche E-Mail-Abschnitte, um sicherzustellen, dass Copilot sie in den Kontext einbezieht.

Der Angriffsverlauf von EchoLeak. Quelle: Aim Security

Der Angriffsverlauf von EchoLeak. Quelle: Aim Security

Die Sicherung von KI beginnt mit der Datensicherheit

EchoLeak bestätigt, was wir bei Varonis seit Jahren sagen: KI ist nur so sicher wie die Daten, auf die sie zugreifen kann.

Copilots und Agenten sind darauf trainiert, hilfreich zu sein, aber wenn sie übermäßig autorisiert, unzureichend überwacht oder durch gegnerische Eingaben wie EchoLeak manipuliert werden, können sie zu mächtigen Werkzeugen für die Datenexfiltration werden.

Die meisten Organisationen verlassen sich auf statische Erkennungstools oder native Kontrollen, denen der Verhaltenskontext und die Automatisierung fehlen, um KI-basierte Bedrohungen zu erkennen. Sie können nicht sehen, wie Daten verwendet werden, wer darauf zugreift oder was sich ändert, geschweige denn erkennen, wann ein KI-Agent manipuliert wird.

In diesem Fall entzieht EchoLeak den gesamten Chatverlauf des Nutzers sowie alle referenzierten Dateien aus vorherigen Copilot-Interaktionen. Organisationen müssen ihren Explosionsradius verringern, indem sie die Menge an sensitive Daten begrenzen, auf die KI überhaupt verweisen kann, und gleichzeitig das Vorhandensein von sensitiven Daten überwachen, die in Eingabeaufforderungen eingegeben oder dem Benutzer in den Ergebnissen angezeigt werden.

Wie EchoLeak beweist, können der Sitzungsverlauf von Copilot und zuvor referenzierte Dateien eine wahre Fundgrube sein, und wenn die Identität eines Benutzers kompromittiert wird, kann der Angreifer auf diese Informationen zugreifen, ohne dass er dafür ausgeklügelte Prompt-Injektionsangriffe durchführen muss.

Um wirklich kritische Informationen zu schützen und KI in Ihrem Unternehmen zu ermöglichen, müssen Sie die Daten sichern. Und hier kommt Varonis ins Spiel.

Wie Varonis Organisationen dabei hilft, KI sicher zu nutzen

Mit Varonis hätten CISOs keine schlaflosen Nächte gehabt, wenn EchoLeak nicht ungepatcht geblieben wäre. Unsere Data Security Platform (DSP) wäre dank dieser Funktionen die letzte Verteidigungslinie:

Sichtbarkeit in Echtzeit von KI-Aktivitäten

Varonis überwacht jede Eingabeaufforderung, Antwort und jedes Datenzugriffsereignis von Copilot und anderen KI-Agenten. Wir können anomales Verhalten erkennen, wie zum Beispiel, dass Copilot auf sensitive Daten zugreift, die es noch nie zuvor berührt hat, und Daten automatisch sperren, bevor ein Datenleck auftreten kann.

Verringern Sie Ihren Explosionsradius

Ein Angriff wie EchoLeak kann nur Daten exfiltrieren, auf die der Benutzer zugreifen kann. Mit Varonis können Sie nachvollziehen, welche Copilot-fähigen Benutzer und KI-Konten auf Ihre sensitive Daten zugreifen können. Unsere Plattform setzt kontinuierlich das Least-Privilege-Prinzip durch, indem sie übermäßige Zugriffsrechte widerruft, Fehlkonfigurationen behebt und riskante Drittanbieter-Apps entfernt. Das bedeutet, selbst wenn ein Angreifer eindringen würde, gäbe es viel weniger Informationen zu stehlen.

KI-bewusste Bedrohungserkennung

Unsere UEBA-Modelle verstehen, wie sowohl menschliche als auch nicht-menschliche Identitäten mit Ihren Daten interagieren, um abnormales Verhalten sofort zu erkennen. Varonis kann ungewöhnliche Zugriffsmuster erkennen, wenn eine Identität kompromittiert ist oder es Versuche gibt, Daten zu exfiltrieren, und unser Managed Data Detection & Response (MDDR)-Team hätte innerhalb von Minuten reagiert.

Schutz über Copilot hinaus

EchoLeak ist erst der Anfang. Die Angriffsfläche der KI wächst weiter. Varonis hilft Organisationen, die Daten zu sichern, die KI in Microsoft 365, Salesforce und anderen Cloud-Speicherlösungen antreiben.

End-to-End-Datensicherheit erstreckt sich auch über die traditionelle Definition eines DSP hinaus. Ihr nächster KI-Backdoor-Angriff könnte, wie in diesem Fall, per E-Mail erfolgen, und der Abstand zwischen XDR und DSP wird immer kleiner.

KI-gestützte E-Mail-Sicherheitsfunktionen hätten externen Spam oder Graymails entdecken und die Nachricht archivieren oder vollständig löschen können. In EchoLeak greift Copilot auf das primäre Postfach des Benutzers zu, nicht auf das Archivpostfach, die Gruppenpostfächer oder die freigegebenen und delegierten Postfächer, auf die sie Zugriff haben. Copilot kann gelöschte E-Mails nicht referenzieren oder indizieren.

DLP und DSPM können nicht allein stehen. KI-fähige Organisationen verfügen über eine gut integrierte Verteidigungsstrategie, die Elemente von XDR wie E-Mail-Sicherheit und ITDR sowie eine umfassende DSP mit vollständiger Sichtbarkeit von Daten und Datenströmen umfasst.

Empfehlungen

Obwohl die Sicherheitslücke behoben wurde, empfehlen unsere Sicherheitsexperten den Teams, das Least-Privilege-Prinzip zu implementieren, da KI-bezogene Angriffe zunehmen.

Das Least-Privilege-Prinzip schränkt den Benutzerzugriff ein, sodass sie nur auf die Daten zugreifen können, die für ihre Arbeit absolut notwendig sind. Wenn beispielsweise ein Marketingmitarbeiter Opfer eines Angriffs wird, könnte der Angreifer zwar Marketingpläne stehlen, jedoch keine Finanzinformationen.

Verringern Sie Ihr Risiko, ohne neue Risiken einzugehen.

EchoLeak ist ein Blick in die Zukunft der Bedrohungen durch KI. Einen ganzheitlichen Ansatz für die Sicherheit zu verfolgen, ist die einzige Möglichkeit, Daten sicher zu halten. Während sich die EchoLeak-Schwachstelle weiterentwickelt, werden wir diesen Blog-Beitrag kontinuierlich aktualisieren.

Sind Sie bereit, die Einführung von KI mit vollständiger Transparenz und Kontrolle zu beschleunigen?

Beginnen Sie mit einer kostenlosen Data Risk Assessment. In weniger als 24 Stunden haben Sie einen klaren, risikobasierten Überblick über die wichtigsten Daten und einen klaren Weg zur automatischen Sanierung.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.

-1.png)