De nombreuses applications en mode SaaS proposent ce que l'on appelle des Vanity URL, des adresses Web personnalisables pour les pages de renvoi, les liens de partage de fichiers, etc. Elles vous permettent de créer un lien personnalisé qui ressemble à ceci :

https://varonis.exemple.com/s/1234

Au lieu d’un lien plus générique comme celui-ci :

https://app.exemple.com/s/1234

Bien que les Vanity URL offrent un lien personnalisé facile à mémoriser, le laboratoire de détection des menaces de Varonis a découvert que certaines applications ne valident pas la légitimité de leur sous-domaine (par exemple, votreentreprise.exemple.com), mais uniquement l’URI (par exemple, /s/1234). Par conséquent, les pirates peuvent utiliser leurs propres comptes SaaS pour générer des liens vers des contenus malveillants (fichiers, dossiers, pages de renvoi, formulaires, etc.) qui semblent être hébergés par le compte SaaS autorisé de votre entreprise. Pour y parvenir, il suffit de modifier le sous-domaine dans le lien.

Ces URL usurpées peuvent être utilisées pour mener des campagnes de phishing, des attaques d’ingénierie sociale, des atteintes à la réputation et diffuser des logiciels malveillants.

Dans cet article, nous allons présenter deux types de liens Box, deux types de liens Zoom et deux types de liens Google que nous sommes parvenus à usurper. Bien entendu, nous avons rapidement signalé ces problèmes aux trois fournisseurs (voir la chronologie ci-dessous).

- Exemple n° 1 : URL de partage de fichiers Box

- Exemple n° 2 : URL de demande de partage public de fichiers Box

- Exemple n° 3 : URL d’enregistrement Zoom

- Exemple n° 4 : URL d'enregistrement des webinaires dans Zoom

- Exemple n° 5 : URL Google Forms

- Exemple n° 6 : URL Google Docs

Pourquoi utiliser des Vanity URL ?

Elles ont à la fois une apparence plus professionnelle et procurent un sentiment de sécurité aux utilisateurs. En effet, la plupart d’entre eux sont plus susceptibles de faire confiance à un lien varonis.box.com qu’à une adresse générique de type app.box.com. Cependant, si ce sous-domaine a été usurpé, faire confiance à cette URL peut se retourner contre vous.

Exemple n° 1 : URL de partage de fichiers Box

Box, la populaire application de gestion de contenu dans le cloud, propose des abonnements qui donnent la possibilité d’utiliser un sous-domaine personnalisé (par exemple, votreentreprise.box.com) pour accéder aux documents et les partager. Lorsqu’un fichier est partagé dans Box, un lien générique est créé pour celui-ci. Il ressemble à ceci : app.box.com/s/<ID de lien partagé>.

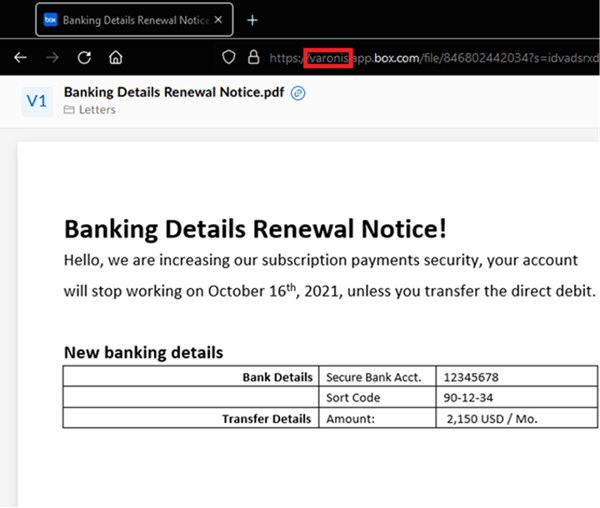

Nous avons constaté que, dans certains cas, un hacker peut ajouter n’importe quel nom d’entreprise à l’URL générique et le lien fonctionnera toujours. Il s’ouvrira comme le lien d’origine, mais pour l’utilisateur final, l’URL apparaîtra dans son navigateur comme votreentreprise.app.box.com/s/<ID de lien partagé>, ce qui donnera l’impression que l’URL est légitime.

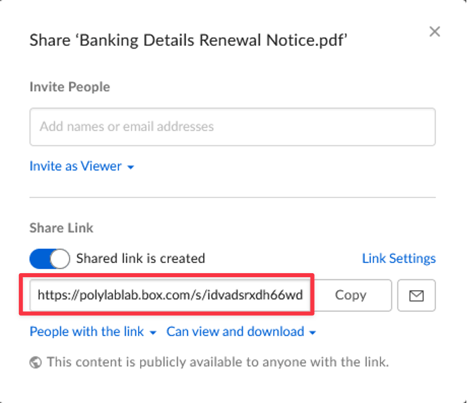

Dans ce cas précis, nous avons ajouté un PDF malveillant à notre compte Box de test (intitulé « polylablab ») et créé un lien partagé :

Lorsque nous utilisons ce lien dans notre campagne de phishing, nous pouvons changer le sous-domaine de polylablab en Varonis (ou tout autre nom de société). Non seulement le lien fonctionnera toujours, mais il aura également beaucoup plus de chances d’être perçu comme fiable par la victime.

Le risque

Il est beaucoup plus probable qu’un document, une image ou un fichier binaire réussisse à infecter un utilisateur ou l’incite à saisir des informations sensibles lorsqu’il est hébergé sur le compte Box « officiel » de sa propre entreprise, plutôt que s’il est distribué via une URL de partage de fichiers générique inconnue pour l’utilisateur. Si une entreprise a approuvé l’utilisation de Box au sein de son organisation, les filtres Web et les cloud access security brokers (CASB) ne pourront pas bloquer ce lien de phishing.

Pour renforcer la tromperie, le pirate peut également ajouter une protection par mot de passe au fichier pour qu’il paraisse plus sûr pour la victime, ou charger un logo personnalisé et modifier la palette de couleurs dans son compte Box malveillant pour qu’il corresponde aux codes de l’entreprise qu’il usurpe.

Mesures d'atténuation

Note laboratoire de détection des menaces est parvenu à usurper les liens de fichiers Box avec des schémas d’URL /s/ et /file/. L’équipe de Box a appliqué un correctif afin que les URL /file/ ne puissent plus être usurpées. Box permettra cependant à certains comptes d’entreprise de conserver la possibilité d’usurper arbitrairement des liens /s/.

Une procédure de fusion ou d’acquisition constitue une des raisons valables pour motiver une usurpation. Box a mis en place une fonctionnalité permettant d’usurper des sous-domaines pour chaque déploiement afin que les liens partagés restent valides, même après la fusion d’environnements Box. Cette solution permet de réduire considérablement les risques de violation lorsque des fichiers Box sont partagés.

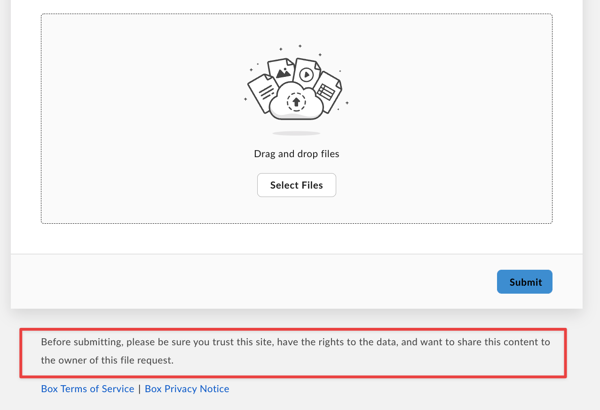

Exemple n° 2 : URL de demande de partage public de fichiers Box

Box vous permet également de créer un formulaire public pour demander des fichiers et des informations associées à n’importe qui, sans leur donner accès à votre compte. À titre d’exemple, un organisme de soins de santé peut vouloir recueillir des informations auprès d’un nouveau patient ou une entreprise de fabrication peut vouloir récupérer des fichiers CAO auprès d’un fournisseur. L’avantage de cette méthode : la personne qui soumet les informations n’a pas besoin d’un compte Box pour accéder au formulaire et charger du contenu.

Les liens de demande de fichiers utilisent le format app.box.com/f/abcd1234. Notre laboratoire de détection des menaces a pu modifier arbitrairement le sous-domaine de notre formulaire de demande de fichiers malveillants de app.box.com en varonis.app.box.com et le lien fonctionnait toujours. Malheureusement, ces derniers ne peuvent pas être personnalisés avec une image de marque ; il est donc encore plus difficile de vérifier leur légitimité.

Le risque

Un cybercriminel peut facilement modifier l’URL pour faire croire que le formulaire a été créé par votre entreprise, ce qui incite la victime à communiquer des informations sensibles. En outre, les liens publics de demande de fichiers peuvent être détectés via Google (à l’aide de l’opérateur de recherche inurl:box.com/f/), ce qui signifie que les cybercriminels peuvent identifier ces pages et tenter de charger du contenu malveillant ou de saturer votre espace de stockage Box, ce qui aura pour conséquence un déni de service.

Mesures d'atténuation

Box a corrigé ce problème d’usurpation des Vanity URL, il n’est donc plus possible de créer son propre formulaire de demande de fichiers et de changer l’URL en un sous-domaine arbitraire.

Les utilisateurs doivent néanmoins rester prudents lorsqu’ils soumettent des informations sensibles via des formulaires génériques de demande de fichiers Box. Pour éviter cette situation, Box affiche également un message d’avertissement sous chaque formulaire :

« Avant de soumettre ce formulaire, veuillez vous assurer qu’il s’agit d’un site de confiance, que vous disposez de droits sur les données et que vous souhaitez partager ce contenu avec le propriétaire de cette demande de fichiers. »

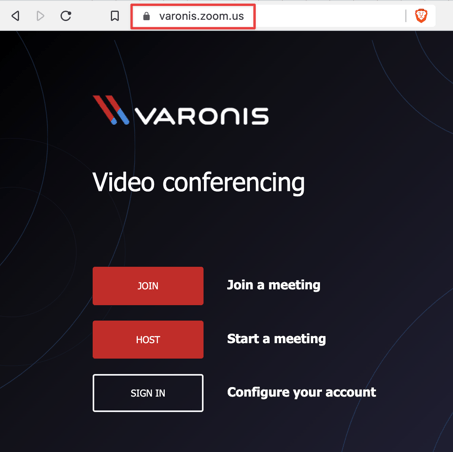

Exemple n° 3 : enregistrements Zoom

Zoom permet aux entreprises d’enregistrer une Vanity URL, comme votreentreprise.zoom.us, pour héberger leurs formulaires d’inscription aux webinaires, pages de connexion des employés, réunions ou encore enregistrements. Cette fonctionnalité permet à une entreprise de charger son logo et de personnaliser la palette de couleurs.

Le risque

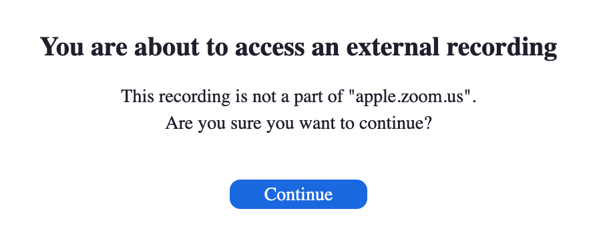

Un pirate peut modifier l’URL de ses propres enregistrements de réunion dans le domaine de votre entreprise afin de faire croire que le contenu est hébergé par cette dernière. Contrairement à nos exemples avec Box, cette manipulation génère habituellement un message d’avertissement qui vous informe que vous êtes sur le point d’accéder à un contenu externe qui ne fait pas partie de votre domaine :

Si l’utilisateur poursuit, le contenu externe sera alors présenté comme étant le vôtre. Or, sans la formation idoine, cette méthode reste une technique de phishing efficace.

Remarque : cette méthode fonctionne pour enregistrer des URL commençant par votreentreprise.zoom.us/rec/share/ et votreentreprise.zoom.us/rec/play/.

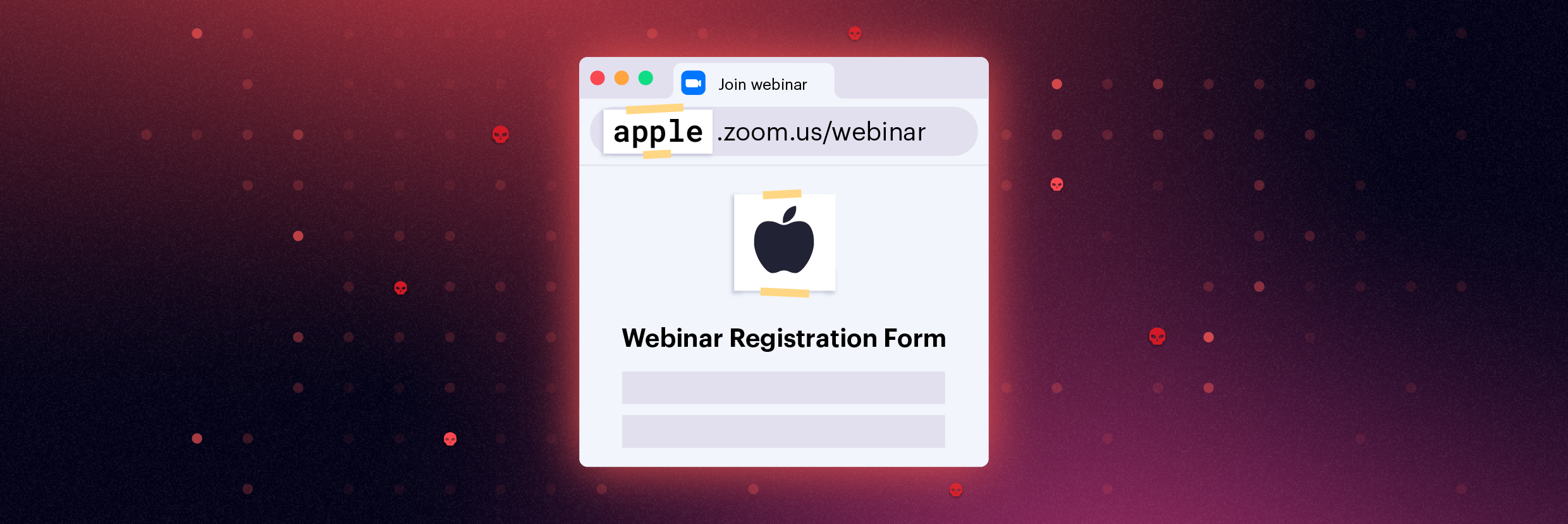

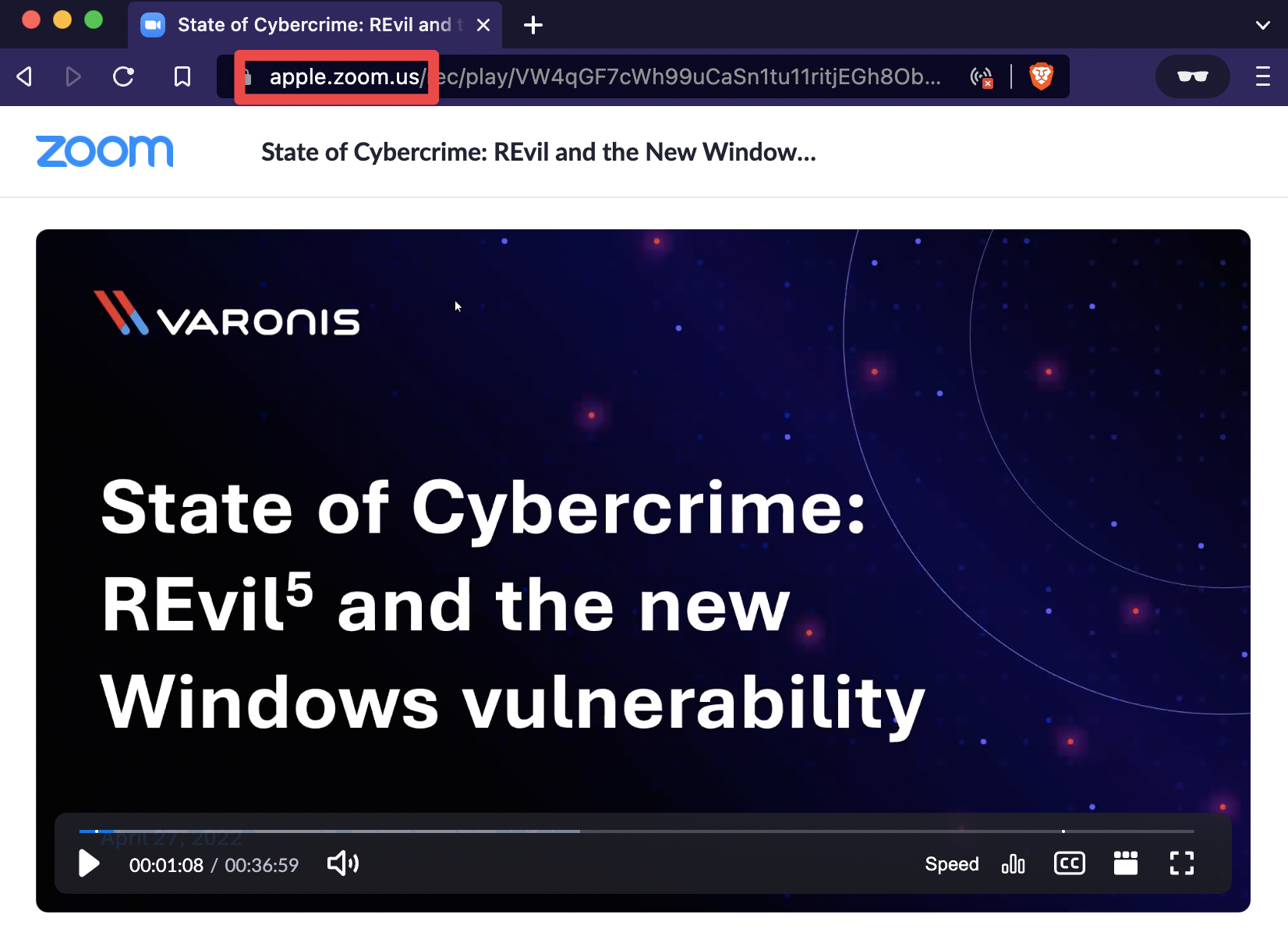

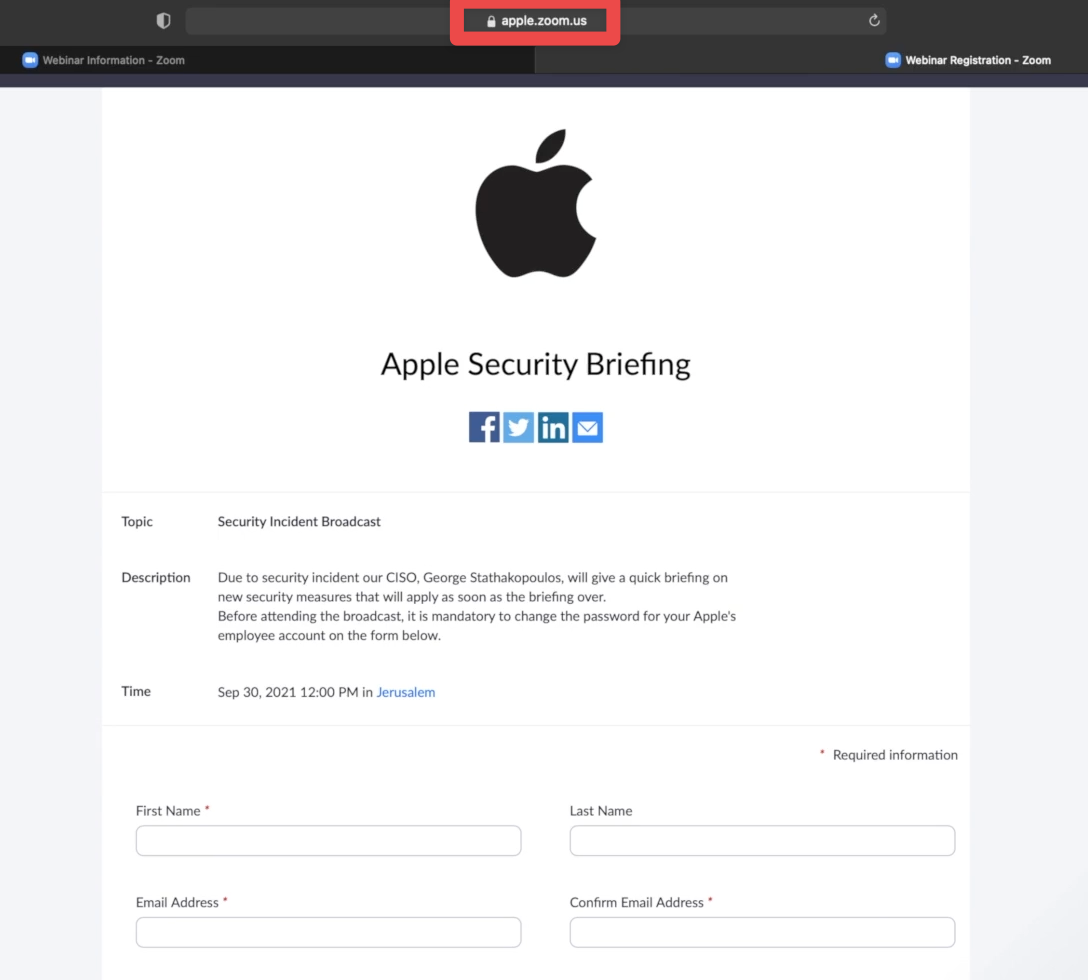

Exemple n° 4 : URL d'enregistrement des webinaires dans Zoom

Exemple n° 4 : URL d'enregistrement des webinaires dans Zoom

Pour certains webinaires organisés dans Zoom nous avons pu modifier l’URL d’enregistrement pour inclure le sous-domaine de n’importe quelle entreprise sans déclencher de message d’avertissement avant l’envoi du formulaire. Cela signifie qu’un formulaire d’inscription à un webinaire malveillant pourrait être utilisé pour pirater les informations personnelles ou les mots de passe de vos employés ou clients.

Voici un webinaire que nous avons créé dans notre propre compte Zoom. Nous avons personnalisé notre compte en utilisant le logo d’Apple et avons modifié le sous-domaine de l’URL de la page d’enregistrement de varonis.zoom.us en apple.zoom.us, puis nous avons chargé notre formulaire :

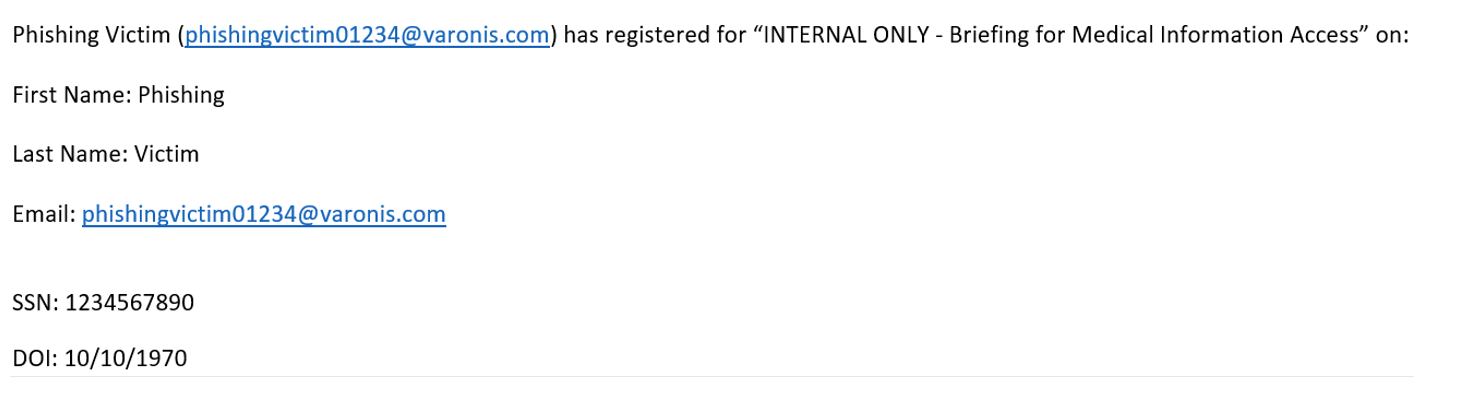

Lorsque les utilisateurs remplissent le formulaire en pensant qu’il s’agit d’un événement officiel organisé par Apple, nous recevons un e-mail contenant leurs informations personnelles :

Mesures d'atténuation

Les utilisateurs peuvent recevoir un message d’avertissement lorsqu’ils cliquent sur une URL Zoom usurpée. Cependant, étant donné qu’ils cliquent souvent sur des messages d’avertissement non critiques, nous vous recommandons d’être extrêmement prudent lorsque vous accédez à des liens Zoom associés à des entreprises et d’éviter de saisir des informations personnelles sensibles dans les formulaires d’inscription aux réunions, même si le formulaire semble être hébergé par votre entreprise sur un sous-domaine officiel avec le logo et la marque associés.

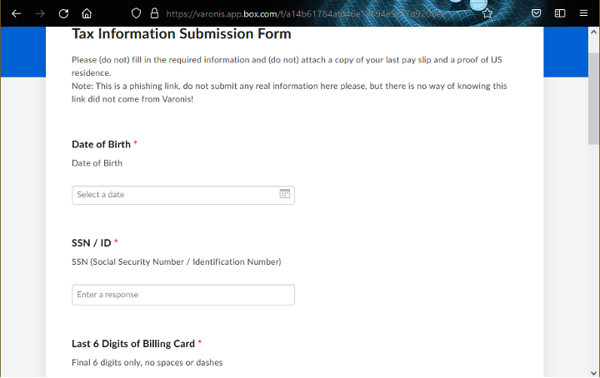

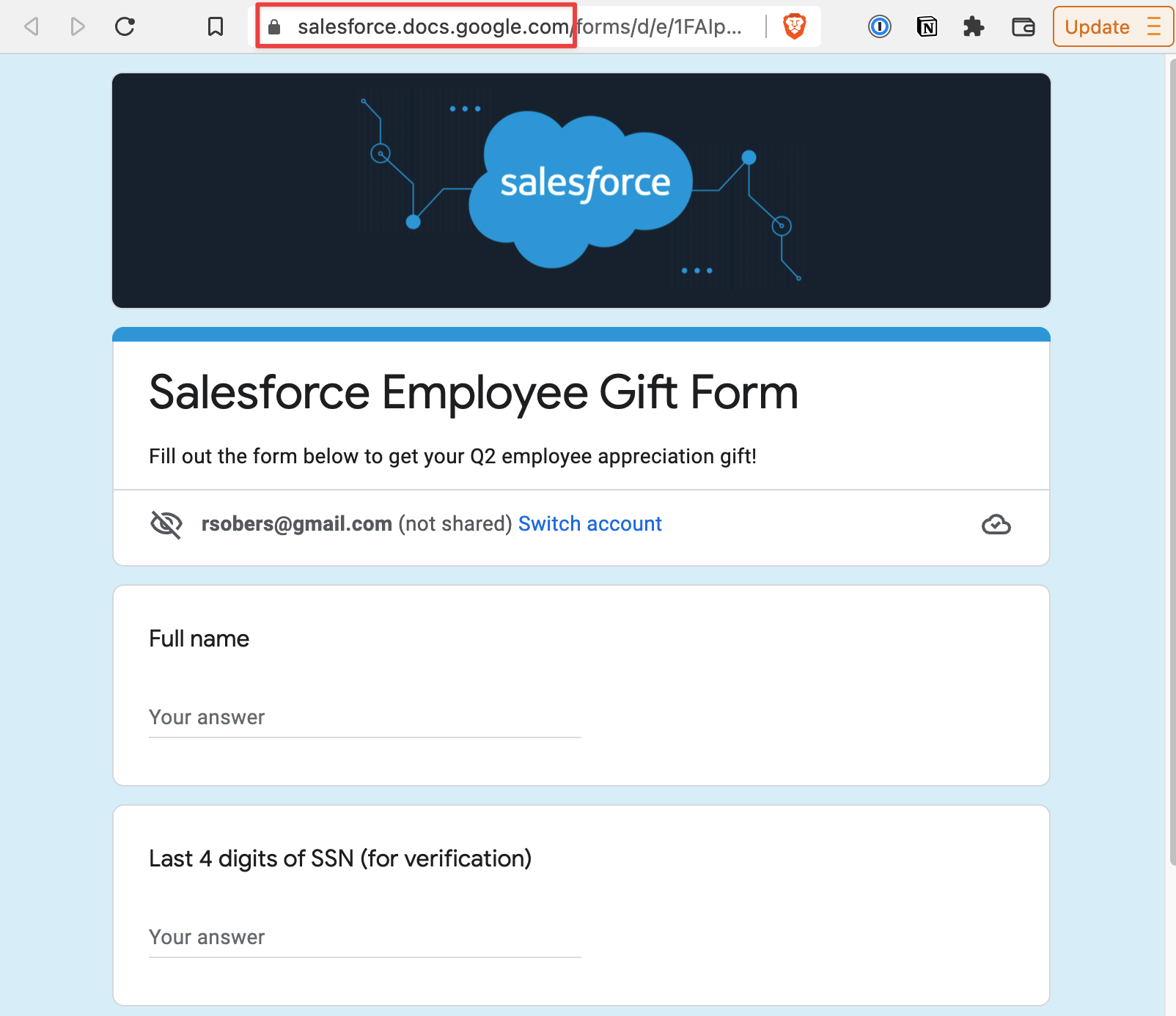

Exemple n° 5 : Google Forms

Même les applications Web qui ne disposent pas d’une fonctionnalité Vanity URL peuvent être utilisées de manière frauduleuse. Par exemple, un formulaire Google demandant des données confidentielles sensibles pourrait contenir le logo de votre entreprise et être distribué à vos clients et vos employés sous l’adresse domainedevotreentreprise.docs.google.com/forms/d/e/:form_id/viewform pour faire croire qu’il provient de votre entreprise. Le formulaire peut nécessiter l’enregistrement d’une adresse e-mail provenant du domaine de votre entreprise, ce qui le rend d’autant plus fiable aux yeux de vos employés.

Ce formulaire Google n’a pas été créé par Salesforce, pourtant, nous pouvons ajouter arbitrairement son sous-domaine.

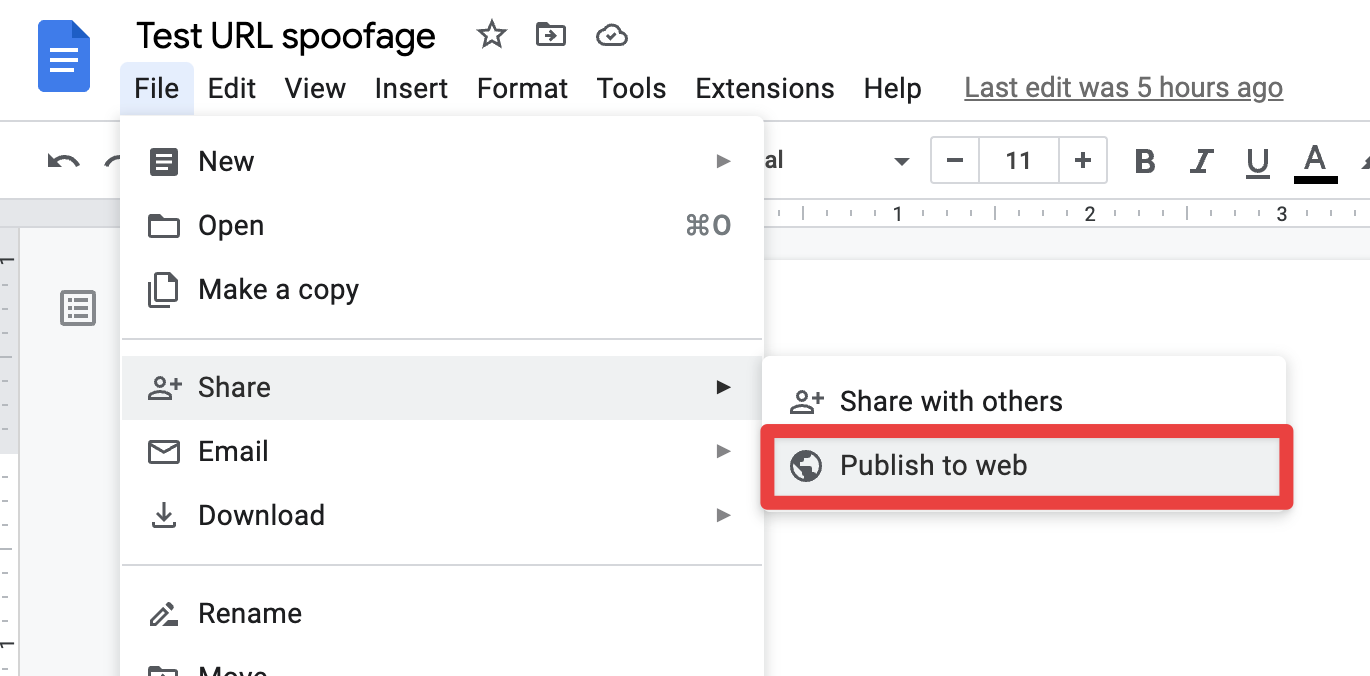

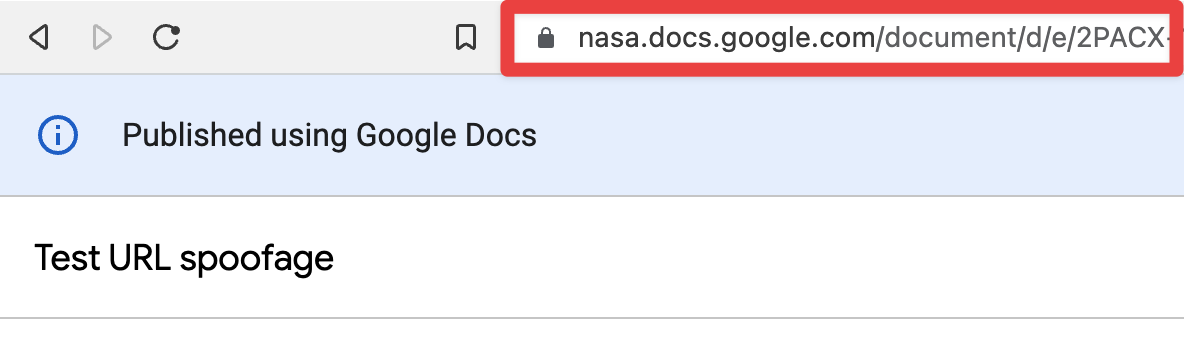

Exemple n° 6 : Google Docs

De même, tout document Google partagé via l’option « Publier sur le Web » peut être usurpé.

Les documents Google Docs partagés via cette fonctionnalité apparaîtront sous le format docs.google.com/document/d/e/:doc_id/pub et peuvent être usurpés en ajoutant un sous-domaine arbitraire.

Google a reconnu l’existence de ce bug et l’a corrigé (voir la chronologie ci-dessous).

Récapitulatif

Les Vanity URL des applications SaaS sont très intéressantes car elles offrent aux clients une expérience plus personnalisée. De plus, lorsqu’elles sont mises en œuvre de manière sécurisée, elles peuvent contribuer à protéger les utilisateurs contre les tentatives de phishing. Cependant, comme nous l’avons démontré, ces URL peuvent être usurpées et doivent faire l’objet d’une attention toute particulière, comme toute autre URL.

Les Vanity URL existent dans de nombreuses applications SaaS et ne se limitent pas à Box ou à Zoom. Nous vous recommandons d’informer vos collaborateurs des risques associés au fait de cliquer sur ces liens, et en particulier au fait de soumettre des informations personnelles et d’autres données sensibles par le biais de formulaires, même s’ils semblent être hébergés par les comptes SaaS autorisés de votre entreprise.

Chronologie de divulgation

Box :

- 23 septembre 2021 : première annonce

- 25 septembre 2021 première réponse de HackerOne

- 1er octobre 2021 : correction des bugs

- 5 octobre 2021 : première réponse de Box demandant de plus amples informations

- 11 octobre 2021 : Varonis transmet des informations supplémentaires et effectue des démonstrations vidéo.

- 8 février 2022 : Box met à jour les correctifs.

- 22 avril 2022 : Box confirme que tous les problèmes ont été résolus.

État actuel : tous les bugs sont corrigés.

Zoom :

- 23 septembre 2021 : première annonce

- 23 septembre 2021 : première réponse non automatisée de Zoom

- 19 octobre 2021 : Zoom confirme que les problèmes ont été transmis aux ingénieurs.

- 4 novembre 2021 : Zoom accorde une récompense.

- 3 mars 2022 : Zoom signale que le problème est résolu.

- 23 mars 2022 : nous informons Zoom que nous sommes toujours en mesure de démontrer partiellement le problème.

- 9 mai 2022 : Zoom confirme que l’état actuel est conforme à la conception initiale.

État actuel : l’usurpation est toujours possible, mais l’utilisateur reçoit un message d’alerte.

Google :

- 1er novembre 2021 : première annonce

- 1er novembre 2021 : première réponse non automatisée de Google

- 3 novembre 2021 : Google reconnaît l’existence du bug.

- 23 novembre 2021 : Google accorde une récompense.

État actuel : des bugs existent toujours pour Google Forms et Google Docs qui utilisent la fonctionnalité « Publier sur le Web ».

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.