Nmap é um mapeador de rede que se tornou uma das ferramentas gratuitas de descoberta de rede mais populares do mercado. Hoje, o Nmap é uma das principais ferramentas usadas por administradores de rede para mapear suas redes. O programa pode ser usado para encontrar live hosts em uma rede, fazer varreduras de portas, varreduras de ping, detecção de sistema operacional e detecção de versão.

Graças a diversos ataques cibernéticos recentes, as atenções se voltaram novamente para o tipo de auditoria de rede que o Nmap oferece. Os analistas têm apontado que o recente hack ao Capital One, por exemplo, poderia ter sido detectado antes se os administradores do sistema estivessem monitorando os dispositivos conectados. Neste guia, vamos ver o que é o Nmap, o que ele faz, e vamos explicar como usar os comandos mais comuns.

Baixe a ficha técnica completa do Netcat

Idealmente, o Nmap deve ser usado como parte de uma Plataforma de segurança de dados integrada. Uma vez que o Nmap tenha sido usado para mapear uma rede, uma plataforma como o Datadvantage da Varonis pode ser usada para implementar o controle de acesso avançado.

O que é Nmap?

Em sua essência, o Nmap é uma ferramenta de varredura de rede que usa pacotes IP para identificar todos os dispositivos conectados a uma rede e fornecer informações sobre os serviços e sistemas operacionais que eles estão executando.

O programa é mais comumente usado através de uma interface de linha de comando (embora também estejam disponíveis front-ends de interface gráfica do usuário) e está disponível para diversos sistemas operacionais, como Linux, Free BSD e Gentoo. Sua popularidade também foi ampliada por uma comunidade de suporte ao usuário ativa e animada.

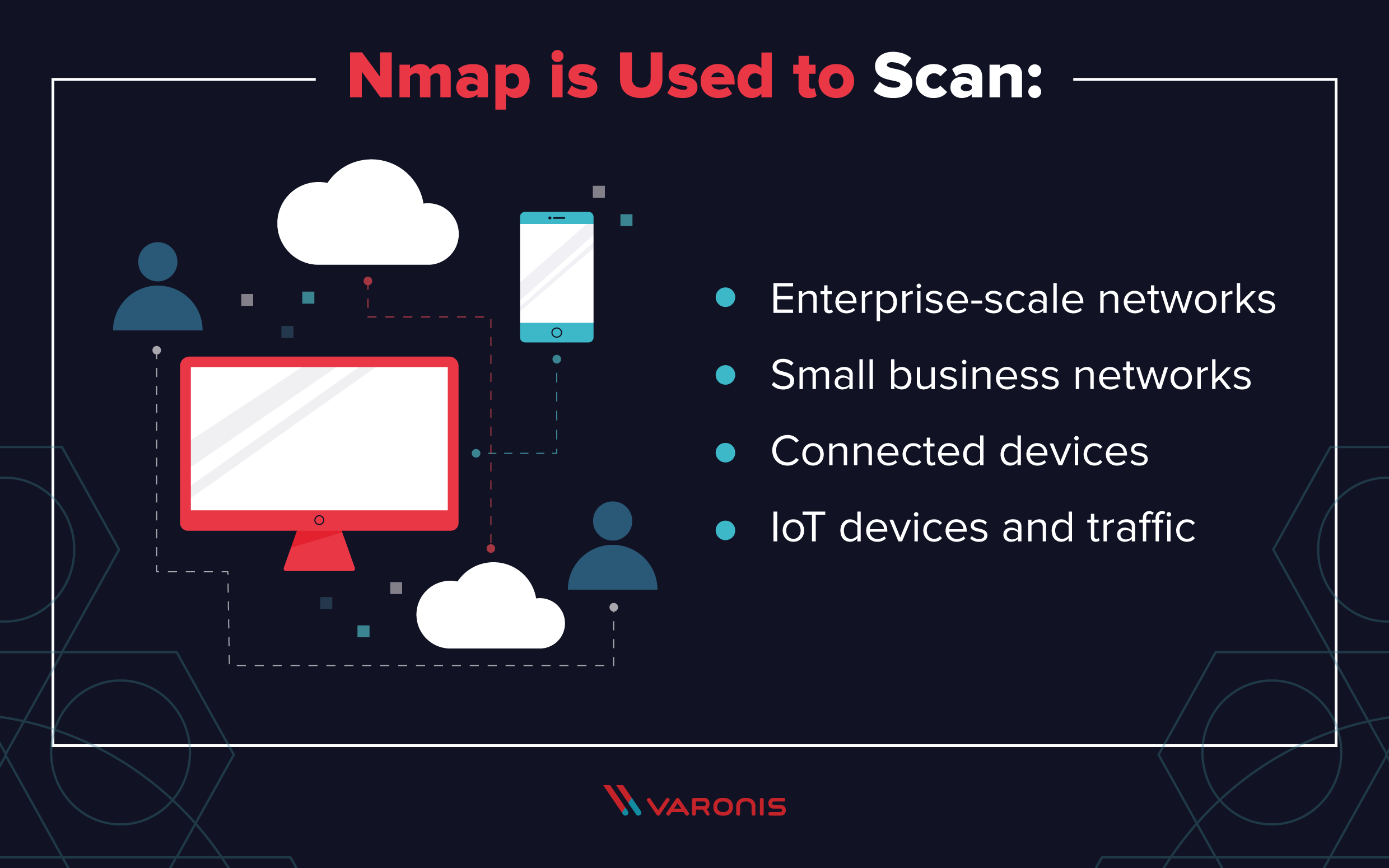

O Nmap foi desenvolvido para redes de escala empresarial e pode varrer milhares de dispositivos conectados. No entanto, nos últimos anos o Nmap tem sido usado cada vez mais por empresas menores. O crescimento da Internet das Coisas (IoT), em particular, fez com que as redes usadas por essas empresas se tornassem mais complexas e portanto mais difíceis de proteger.

Com isso, o Nmap hoje é usado em muitas ferramentas de monitoramento de sites para auditar o tráfego entre os servidores da web e os dispositivos IoT. O surgimento recente de botnets IoT, como o Mirai, também estimulou o interesse pelo Nmap, principalmente graças à sua capacidade de interrogar dispositivos conectados por meio do protocolo UPnP e de destacar qualquer dispositivo que possa ser malicioso.

O que o Nmap faz?

Em um nível prático, o Nmap é usado para fornecer informações detalhadas em tempo real sobre suas redes e sobre os dispositivos conectados a elas.

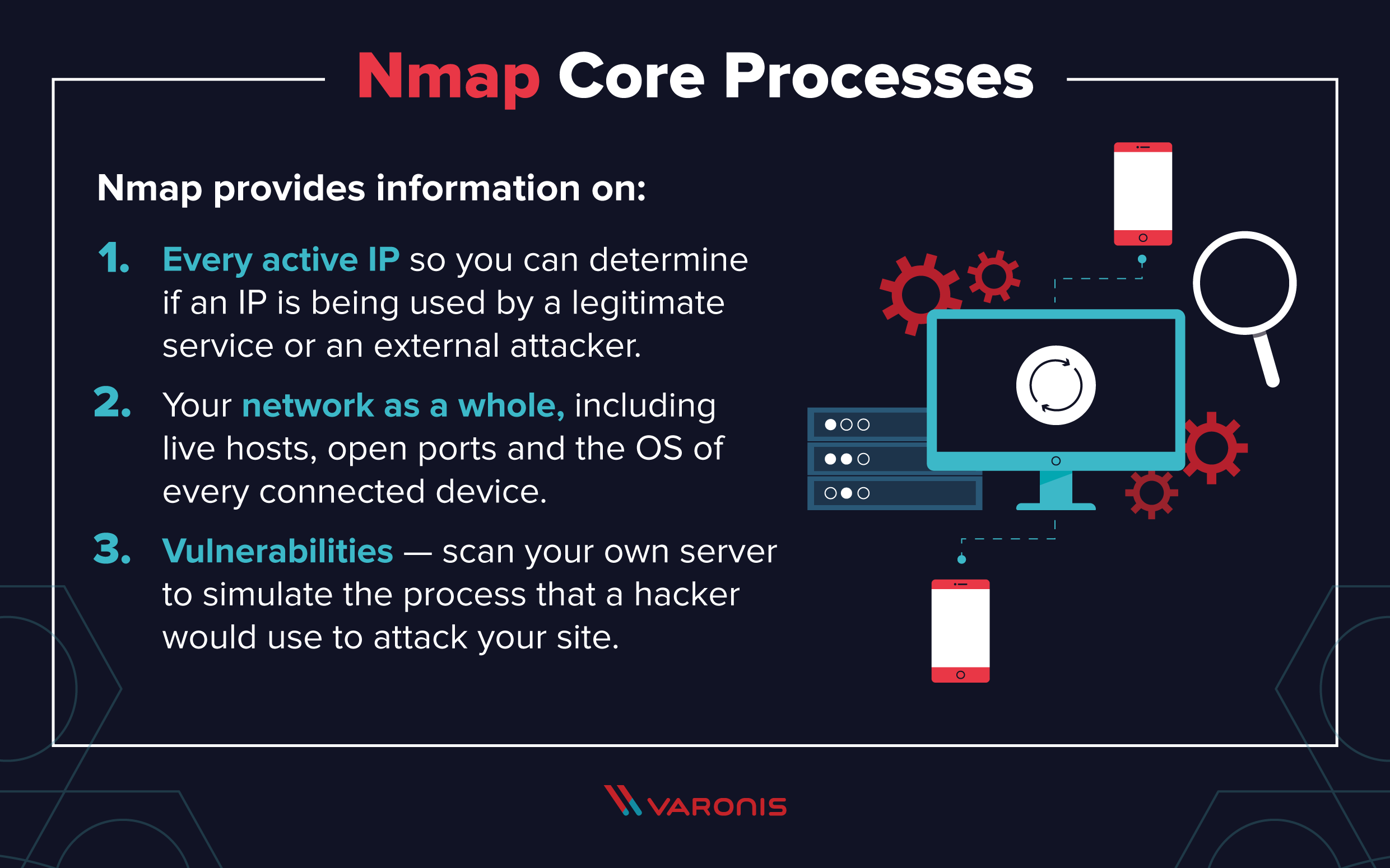

Os principais usos do Nmap podem ser divididos em três processos principais. Primeiro, o programa fornece informações detalhadas sobre todos os IPs ativos nas suas redes, e então cada IP pode ser verificado. Isso permite que os administradores verifiquem se um IP está sendo usado por um serviço legítimo ou por um invasor externo.

Depois, o Nmap fornece informações sobre a sua rede como um todo. Ele pode ser usado para fornecer uma lista de live hosts e portas abertas, bem como para identificar o sistema operacional de cada dispositivo conectado. Isso o torna uma ferramenta valiosa no monitoramento contínuo do sistema, bem como uma parte crítica do teste de intrusão (pentesting). O Nmap pode ser usado em conjunto com a estrutura Metasploit, por exemplo, para investigar e reparar as vulnerabilidades da rede.

Em terceiro lugar, o Nmap também se tornou uma ferramenta valiosa para os usuários que buscam proteger sites pessoais e comerciais. Usar o Nmap para varrer o servidor do seu próprio site, especialmente se você estiver hospedando seu site de casa, é basicamente simular o processo que um hacker usaria para atacar o seu site. "Atacar" o seu próprio site dessa forma é uma maneira poderosa de identificar vulnerabilidades de segurança.

Como usar o Nmap

O Nmap é simples de usar, e a maioria das ferramentas que ele oferece são familiares para os administradores de sistema de outros programas. A vantagem do Nmap é que ele traz uma grande variedade dessas ferramentas em um único programa, em vez de forçar você a usar diferentes ferramentas de monitoramento de rede separadas.

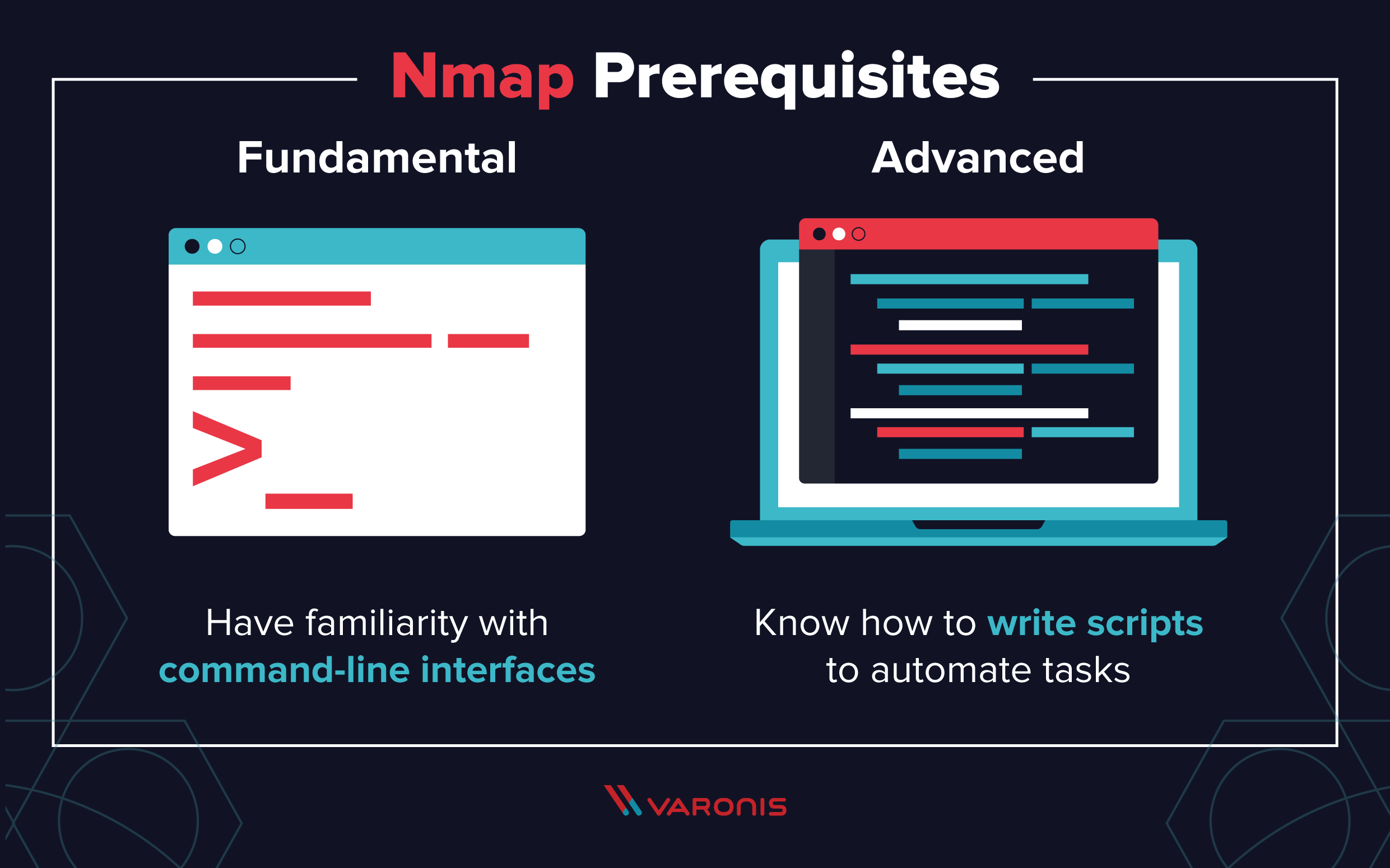

Para usar o Nmap, você precisa ter familiaridade com interfaces de linha de comando. A maioria dos usuários avançados é capaz de escrever scripts para automatizar tarefas comuns, mas isso não é necessário para o monitoramento de rede básico.

Como instalar o Nmap

O processo de instalação do Nmap é fácil, mas varia de acordo com o seu sistema operacional. As versões para Windows, Mac e Linux do programa podem ser baixadas aqui.

- Para Windows, o Nmap vem com um instalador personalizado (namp<versão>setup.exe). Baixe e execute esse instalador para que ele configure automaticamente o Nmap no seu sistema.

- No Mac, o Nmap também vem com um instalador dedicado. Execute o arquivo Nmap-<versão>mpkg para iniciar o instalador. Em algumas versões recentes do macOS, pode ser exibido um aviso de que o Nmap é um "desenvolvedor não identificado", mas você pode ignorá-lo.

- Os usuários do Linux podem compilar o Nmap a partir do código-fonte ou usar o gerenciador de pacotes escolhido. Para usar o apt, por exemplo, você pode executar o Nmap –versão para verificar se o Nmap está instalado e fazer sudo da instalação do Nmap no apt-get para instalá-lo.

Tutorial e exemplos do Nmap

Depois de instalar o Nmap, a melhor maneira de aprender a usá-lo é realizar algumas varreduras básicas de rede.

Como executar uma varredura de ping

Uma das funções mais básicas do Nmap é identificar hosts ativos na sua rede. O Nmap faz isso usando uma varredura de ping. Assim, ele identifica todos os endereços de IP que estão online atualmente sem enviar nenhum packer para esses hosts.

Para executar uma varredura de ping, execute o comando a seguir:

# nmap -sp 192.100.1.1/24

Esse comando retorna uma lista de hosts da sua rede e o número total de endereços IP atribuídos. Se você detectar hosts ou endereços IP nessa lista que não possa explicar, poderá executar outros comandos (veja abaixo) para investigá-los mais a fundo.

Como executar uma varredura de host

Uma forma mais poderosa de varrer suas redes é usar o Nmap para realizar uma varredura de hosts. Diferente da varredura de ping, uma varredura de host envia ativamente pacotes de solicitação ARP para todos os hosts conectados à sua rede. Então, cada host responde ao pacote com outro pacote ARP contendo seu status e endereço MAC.

Para executar uma varredura de hosts, use o comando a seguir:

# nmap -sp <target IP range>

São retornadas informações sobre cada host, sua latência, endereço MAC e qualquer descrição associadas a esse endereço. Essa pode ser uma forma poderosa de detectar hosts suspeitos conectados à sua rede.

Se você encontrar algo incomum nessa lista, pode executar uma consulta DNS sobre um host específico, usando:

# namp -sL <IP address>

Será retornada uma lista de nomes associados ao IP verificado. A descrição fornece informações sobre o que o IP representa de fato.

Como usar o Nmap no Kali Linux

Usar o Nmap no Kali Linux pode ser feito de modo idêntico à execução do programa em qualquer outra versão do Linux.

Dito isso, há vantagens em usar o Kali ao executar varreduras no Nmap. A maioria das distros modernas do Kali agora vem com um pacote Nmap completo, que inclui uma GUI avançada e um visualizador de resultados (Zenmap), uma ferramenta flexível de transferência, redirecionamento e depuração de dados (Ncat), um utilitário para comparar resultados de varredura (Ndiff) e uma ferramenta de geração e análise de resposta de pacotes (Nping).

Comandos do Nmap

A maioria das funções comuns do Nmap pode ser executada usando um único comando, e o programa também usa vários comandos de 'atalho' que podem ser usados para automatizar tarefas comuns.

Eis um resumo rápido:

1. Varredura de ping

Como mencionado acima, uma varredura de ping retorna informações sobre cada IP ativo em sua rede. A varredura de ping pode ser executada usando este comando:

# nmap -sp 192.100.1.1/24

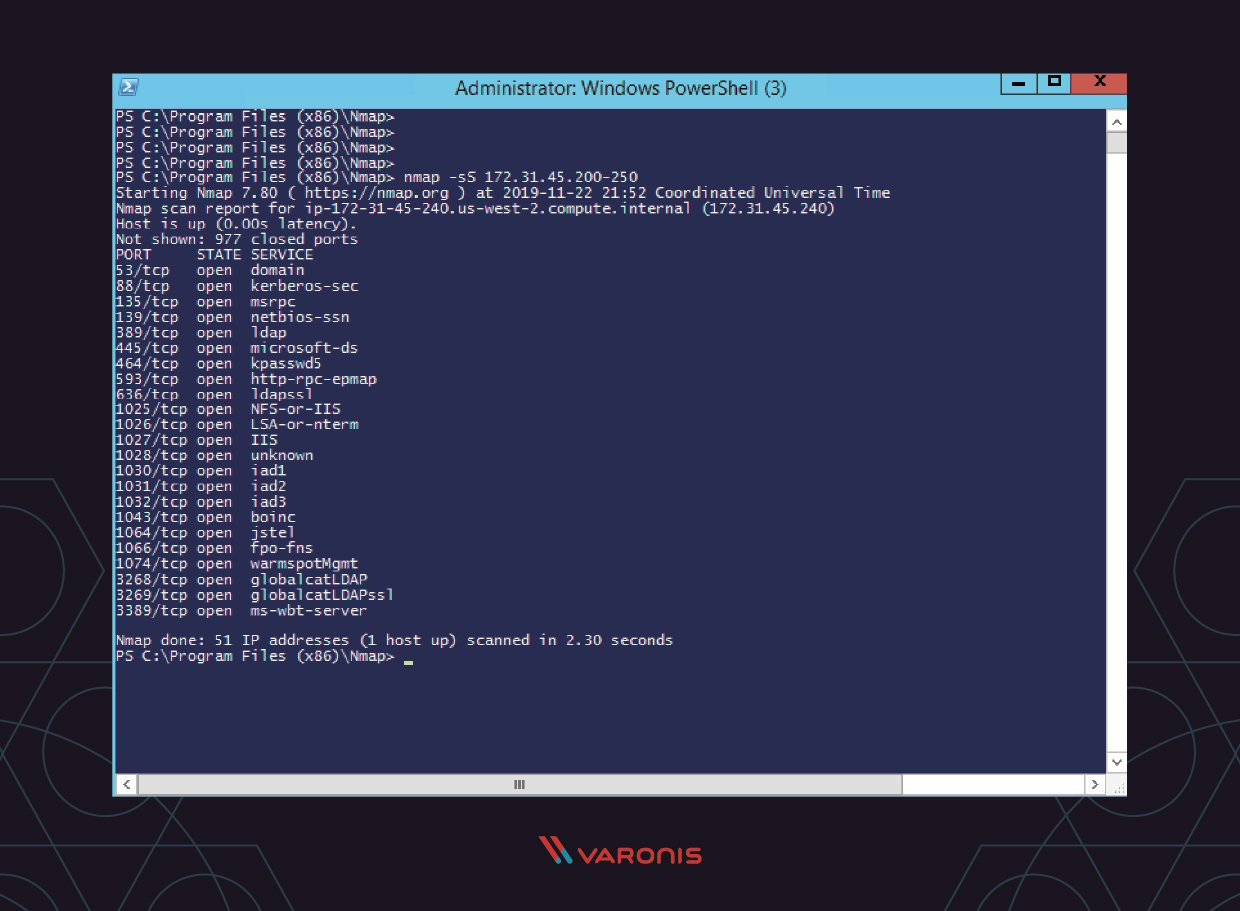

2. Varredura de portas

Há diversas formas de executar a varredura de portas usando o Nmap. As mais usadas são:

# sS TCP SYN scan # sT TCP connect scan # sU UDP scans # sY SCTP INIT scan # sN TCP NULL

As principais diferenças entre esses tipos de varreduras são se incluem portas TCP ou UDP e se executam uma conexão TCP. Eis as diferenças básicas:

- A mais básica dessas varreduras é a varredura sS TCP SYN, que fornece à maioria dos usuários todas as informações de que precisam. Ela verifica milhares de portas por segundo e, como não completa uma conexão TCP, não levanta suspeitas.

- A principal alternativa a esse tipo de varredura é a verificação TCP Connect, que consulta ativamente cada host e solicita uma resposta. Esse tipo de verificação leva mais tempo do que uma varredura SYN, mas pode retornar informações mais confiáveis.

- A varredura UDP funciona de maneira semelhante à verificação de conexão TCP, mas usa pacotes UDP para verificar portas DNS, SNMP e DHCP. Essas são as portas mais frequentemente visadas pelos hackers e, portanto, esse tipo de varredura é uma ferramenta útil para verificar vulnerabilidades.

- A varredura SCTP INIT abrange um conjunto diferente de serviços: SS7 e SIGTRAN. Esse tipo de varredura também pode ser usado para evitar suspeitas ao verificar uma rede externa porque não conclui o processo SCTP completo.

- A varredura TOP NULL também é uma técnica de verificação muito produtiva. Ela usa uma brecha no sistema TCP que pode revelar o status das portas sem consultá-las diretamente, o que significa que você pode ver seu status mesmo quando elas estão protegidas por um firewall.

3. Varredura de host

A varredura de host retorna informações mais detalhadas sobre um host específico ou um conjunto de endereços IP. Como mencionado acima, você pode executar uma varredura de host usando o seguinte comando:

# nmap -sp <target IP range>

4. Varredura de sistema operacional

A varredura de sistema operacional é um dos recursos mais poderosos do Nmap. Ao usar esse tipo de varredura, o Nmap envia pacotes TCP e UDP para uma porta específica e, em seguida, analisa sua resposta. Ele compara essa resposta a um banco de dados de 2600 sistemas operacionais e retorna informações sobre o sistema operacional (e versão) de um host.

Para executar uma varredura de sistema operacional, use o comando a seguir:

# nmap -O <target IP>

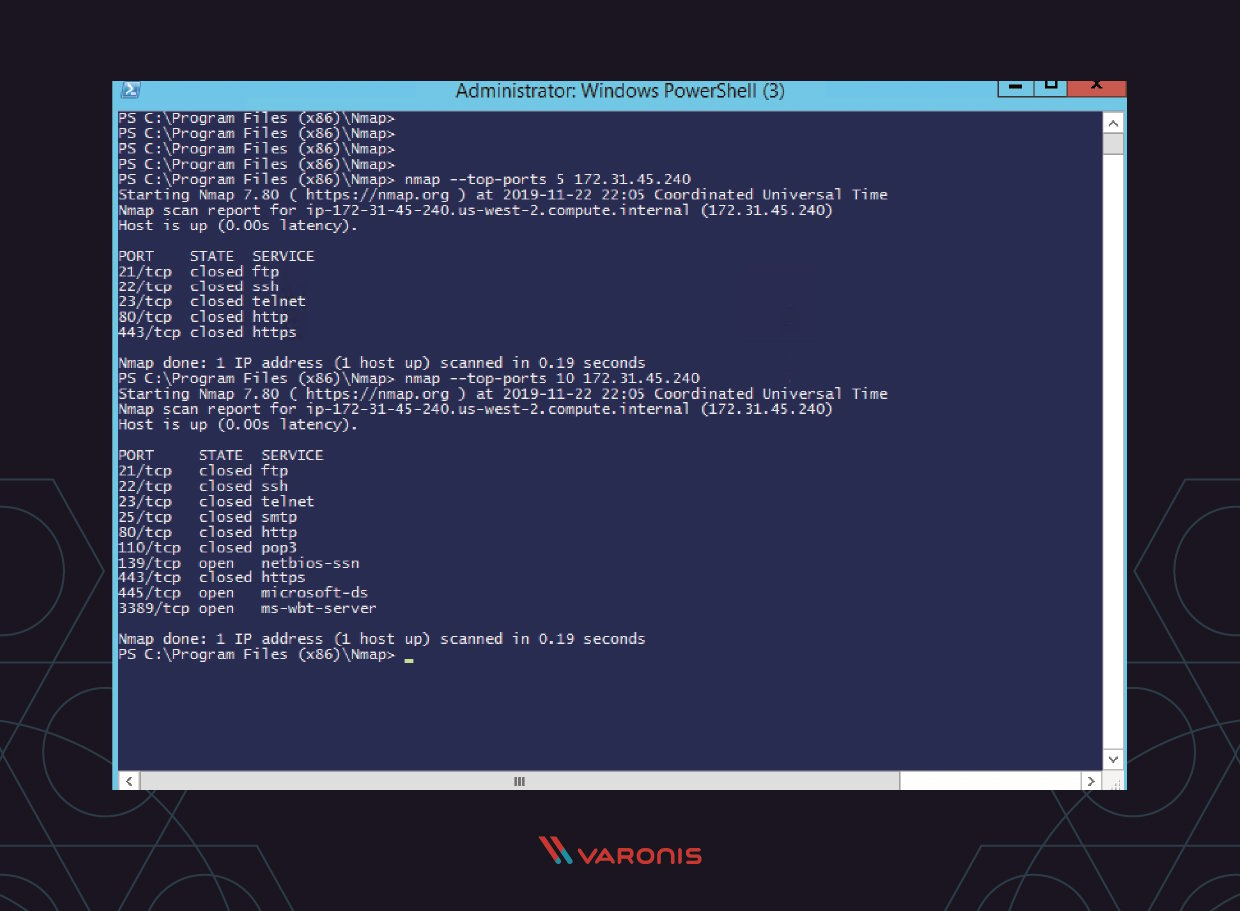

5. Verificar as portas mais populares

Se você estiver executando o Nmap em um servidor doméstico, este comando é muito útil. Ele verifica automaticamente várias das portas mais “populares” de um host. Esse comando pode ser executado usando:

nmap --top-ports 20 192.168.1.106

Substitua “20” pelo número de portas a serem verificadas e o Nmap verifica rapidamente esse número de portas. Ele retorna uma saída concisa que detalha o status das portas mais comuns, permitindo que você veja rapidamente se há portas abertas desnecessariamente.

6. Saída para um arquivo

Se quiser exibir os resultados de suas varreduras do Nmap em um arquivo, é possível adicionar uma extensão aos seus comandos para fazê-lo. Basta adicionar:

-oN output.txt

Ao seu comando para enviar os resultados para um arquivo de texto ou:

-oX output.xml

Para enviá-los para um arquivo XML.

7. Desativar resolução de nome do DNS

Por fim, é possível acelerar suas varreduras do Nmap usando o parâmetro -n para desativar a resolução DNS reversa. Isso pode ser extremamente útil se você quiser verificar uma rede grande. Por exemplo, para desativar a resolução de DNS para a varredura de ping básica mencionada acima, adicione -n:

# nmap -sp -n 192.100.1.1/24

FAQ sobre o Nmap

Os comandos acima cobrem a maioria das funcionalidades básicas do Nmap. Pode ser que você ainda tenha algumas dúvidas, então vamos examinar as mais comuns.

Quais são algumas alternativas ao Nmap?

Existem algumas alternativas ao Nmap, mas a maioria delas está focada em fornecer funcionalidades específicas e de nicho que o administrador de sistema médio precisa com frequência. O MASSCAN, por exemplo, é muito mais rápido que o Nmap, mas fornece menos detalhes. O Umit, por outro lado, permite que você execute várias varreduras ao mesmo tempo.

Entretanto, na realidade, o Nmap fornece toda a funcionalidade e velocidade que o usuário médio requer, especialmente quando usado junto com outras ferramentas igualmente populares, como NetCat (que pode ser usado para gerenciar e controlar o tráfego de rede) e ZenMap (que fornece uma GUI para o Nmap)

Como o Nmap funciona?

O Nmap se baseia em ferramentas de auditoria de rede anteriores para fornecer varreduras rápidas e detalhadas do tráfego de rede. Ele funciona usando pacotes IP para identificar os hosts e IPs ativos em uma rede e, em seguida, analisar esses pacotes para fornecer informações sobre cada host e IP, bem como os sistemas operacionais que eles estão executando.

O Nmap é legal?

Sim. Se usado corretamente, o Nmap ajuda a proteger sua rede contra hackers, pois permite que você detecte rapidamente quaisquer vulnerabilidades de segurança em seus sistemas.

Outra questão é se a verificação de portas em servidores externos é legal. A legislação nessa área é complexa e varia de acordo com o território. Usar o Nmap para verificar portas externas pode fazer com que você seja banido pelo seu ISP, então você deve pesquisar as implicações legais do uso do programa antes de começar a usá-lo de forma mais ampla.

Conclusão

Dedicar um tempo para aprender a usar o Nmap pode aumentar drasticamente a segurança de suas redes, porque o programa oferece uma forma rápida e eficiente de auditar os seus sistemas. Até mesmo os recursos básicos oferecidos pelo programa, como a capacidade de realizar a varredura de portas, revelam rapidamente todos os dispositivos suspeitos que estão ativos em sua rede.

Usar o Nmap para realizar auditorias de rede frequentes pode ajudar a não se tornar uma presa fácil para hackers, além de melhorar seu conhecimento da sua própria rede. Além disso, o Nmap oferece funcionalidades que complementam plataformas de segurança de dados mais completas, como a oferecida pela Varonis e, quando usado junto com essas ferramentas, pode melhorar drasticamente sua cibersegurança.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco: Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados: Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube e X (Twitter): Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.