Tuttavia, i problemi di sicurezza e privacy rendono le aziende riluttanti a implementare Copilot. Esistono rischi operativi, normativi e di reputazione che ogni organizzazione deve superare prima di potersi avvalere di Copilot.

In questa guida parleremo dei passaggi che i team di sicurezza possono eseguire per garantire che la tua organizzazione sia pronta per Microsoft Copilot prima e dopo la distribuzione; inoltre, spiegheremo come Varonis può aiutarti.

Prima di farlo, è importante capire come funziona Microsoft Copilot.

Come funziona Microsoft Copilot

Secondo quanto scrive Microsoft, "Copilot combina la potenza dei modelli linguistici di grandi dimensioni (LLM) con i dati della tua organizzazione, il tutto nel flusso di lavoro, per trasformare le tue parole in uno degli strumenti di produttività più potenti del pianeta. Funziona insieme alle app Microsoft 365 (M365) più diffuse come Word, Excel, PowerPoint, Outlook, Teams e altre. Copilot fornisce assistenza intelligente in tempo reale, che consente agli utenti di migliorare creatività, produttività e competenze".

Sembra tutto fantastico, vero? Utilizza la potenza degli LLM e dell'AI generativa per indicizzare e imparare dai tuoi dati aziendali, per rendere i dipendenti più produttivi e ricavare più valore da tutti i dati creati per anni, se non decenni.

Probabilmente hai già implementato M365 e i tuoi utenti stanno già creando e collaborando sui dati pertinenti nell'ecosistema Microsoft. L'attivazione di Copilot li renderà ancora più produttivi. Che cosa potrebbe andare storto?

Beh, due cose.

Innanzitutto, Copilot utilizza le autorizzazioni utente esistenti per determinare a quali dati può accedere un utente.

Se un utente chiede a Copilot informazioni su un progetto o un'azienda, quest'ultimo analizzerà tutti i contenuti (file, e-mail, chat, note, ecc.) a cui ha accesso per produrre risultati. Poiché questo utente ha tecnicamente accesso al file, Copilot non sa che non dovrei poter vedere i dati dei dipendenti al suo interno.

In secondo luogo, Copilot semplifica enormemente la creazione di nuovi contenuti con informazioni sensibili. Posso chiedere a Copilot di riassumere tutto ciò che riguarda Project Mango, ad esempio, e la soluzione lo farà suggerendo documenti e altri contenuti pertinenti a cui ho accesso. All'improvviso, ho creato un documento nuovo di zecca con altre informazioni sensibili da proteggere.

Microsoft dispone di alcune linee guida su come prepararsi per Copilot di cui dovresti essere a conoscenza, soprattutto quando si tratta di sicurezza.

Secondo Microsoft, "Copilot utilizza le autorizzazioni e le policy esistenti per fornire le informazioni più pertinenti, basandosi sui nostri impegni esistenti per la sicurezza e la privacy dei dati nell'azienda."

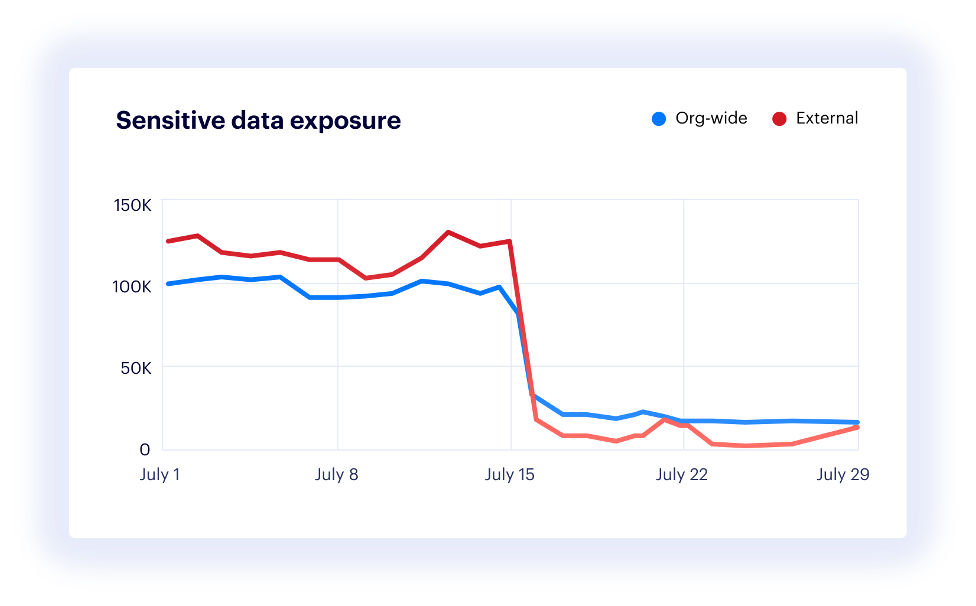

Se intendi offrire alle persone nuovi strumenti per accedere e sfruttare i dati, devi assicurarti che i dati siano protetti. La sfida, ovviamente, è che, con le piattaforme di dati collaborative e non strutturate come M365, la gestione delle autorizzazioni è un incubo per tutti. Ecco un esempio di ciò che capita di solito quando eseguiamo una valutazione del rischio dei dati Varonis in un ambiente M365:

Un esempio di come appaiono i tipici livelli di esposizione a M365 senza potenziare Varonis con Microsoft. Se questi livelli di esposizione non vengono affrontati prima di implementare gli strumenti di AI generativa, il rischio di esposizione dei dati aumenta.

Un esempio di come appaiono i tipici livelli di esposizione a M365 senza potenziare Varonis con Microsoft. Se questi livelli di esposizione non vengono affrontati prima di implementare gli strumenti di AI generativa, il rischio di esposizione dei dati aumenta.

Cosa vedi? Dati sensibili dove probabilmente non dovrebbero essere, come nelle condivisioni personali di OneDrive. Le informazioni critiche sono a disposizione di tutti i membri dell'organizzazione, degli ospiti e degli utenti esterni.

Queste esposizioni erano praticamente la norma con i file system on-premise, ma il problema si ingigantisce con M365. La collaborazione senza attriti significa che gli utenti possono condividere documenti con chiunque, rendendo i dati disponibili a persone che non dovrebbero avervi accesso.

Come puoi implementare Copilot in modo sicuro e ridurre al minimo i rischi che ne seguono? La buona notizia è che esistono passaggi specifici da eseguire prima e dopo la distribuzione di Copilot che si riveleranno utili.

Prima di implementare Copilot nella tua organizzazione, diamo un'occhiata a cosa è in grado di fare.

Fase uno: prima di Copilot

Prima di attivare Copilot, i dati devono essere protetti in modo adeguato. Copilot utilizza le autorizzazioni utente esistenti per determinare cosa analizzerà e presenterà. I risultati da ottenere sono visibilità, privilegi minimi, monitoraggio continuo e utilizzo sicuro della prevenzione della perdita di dati (DLP) a valle come Purview: Varonis può aiutarti a farlo.

Passaggio uno: migliora la visibilità.

Non puoi proteggere i dati senza sapere quali possiedi, dove sono archiviati, quali informazioni sono importanti, dove i controlli non sono applicati correttamente, come vengono utilizzati i tuoi dati e da chi.

Quali app di terze parti sono collegate e a quali dati hanno accesso? Dove vengono condivisi i dati sensibili a livello di organizzazione o con terze parti esterne? Quali dati non vengono più utilizzati? I nostri dati sono etichettati in modo accurato oppure non sono etichettati affatto?

La scansione di tutte le identità, gli account, i diritti, i file, le cartelle, le autorizzazioni del sito, i link condivisi, la sensibilità dei dati e le etichette esistenti (o meno) per tutti i dati può rispondere a queste domande.

Varonis mostrerà la postura di sicurezza dei dati complessiva, i dati sensibili esposti, le configurazioni errate aperte e altro ancora.

Varonis si installa rapidamente e consente di individuare facilmente non solo la posizione dei dati sensibili e regolamentati, ma esattamente chi vi ha accesso, dove sono esposti, se è presente un'etichetta (o se quell'etichetta è corretta) e come viene utilizzata.

In base alla nostra esperienza, probabilmente troverai dati in posizioni inusuali, come dati dei clienti nel OneDrive di qualcuno o segreti digitali come le chiavi private in Teams. Troverai anche dati accessibili a tutta l'azienda e link che possono essere utilizzati da utenti esterni o, peggio ancora, da qualsiasi utente su Internet.

Senza visibilità non è possibile misurare il rischio e, senza misurarlo, non è possibile ridurlo in modo sicuro. È un primo passo importante per proteggere i dati prima di implementare Copilot.

Passaggio due: aggiungere e correggere le etichette.

Microsoft fornisce funzionalità per la protezione dei dati tramite Purview, ma i controlli richiedono che i file stessi siano dotati di etichette di sensibilità precise. Il problema è: come si applicano?

Se si utilizza una classificazione elementare o imprecisa e la si applica automaticamente, i dati possono essere "sovraetichettati" ovvero troppi dati vengono contrassegnati come sensibili e i controlli diventano troppo restrittivi. La collaborazione ne risentirà, i processi aziendali potrebbero non riuscire o risultare compromessi e gli utenti saranno incentivati ad applicare etichette meno restrittive per evitare controlli.

Il risultato è spesso la disabilitazione dei controlli DLP a valle per evitare un impatto sul business. Se conti sui tuoi utenti, la maggior parte dei tuoi dati non verrà mai esaminata e se i file non hanno etichette, i controlli non saranno affatto applicati.

Con una scansione accurata e automatica e l'integrazione con Microsoft Purview, puoi risolvere la maggior parte di questi problemi.

Etichette utilizzate per le informazioni disponibili in Purview.

Etichette utilizzate per le informazioni disponibili in Purview.

Molti di noi hanno avuto a che fare con questo dilemma. Impedire agli utenti di etichettare tutto? Quanti dei dati saranno effettivamente etichettati in modo accurato in questo modo? E che dire di tutti i dati già creati: nessuno tornerà indietro per vagliarli tutti. Che dire degli utenti che commettono errori o etichettano intenzionalmente i file in modo errato per aggirare i controlli?

In tal caso l'automazione è fondamentale.

Se riesci a scansionare tutti i file in modo accurato per individuare contenuti sensibili come PII, informazioni sulle carte di pagamento, segreti digitali come password, chiavi e token e proprietà intellettuale come il codice, puoi applicare automaticamente un'etichetta o correggerne una applicata in modo errato.

La chiave in questo caso è che devi scansionare tutti i file, anche quando i file vengono modificati, e utilizzare un motore di classificazione automatico con regole accurate.

Non è necessariamente un compito facile da realizzare su larga scala. I falsi positivi renderanno inutili le etichette, poiché se i file sono "sovra-etichettati" e contrassegnati come sensibili o interni quando non lo sono, gli utenti potrebbero non riuscire a lavorare. Ciò impedisce a molte aziende di attivare la DLP poiché non vogliono creare problemi.

Con le etichette corrette, si è in una posizione molto migliore per sfruttare i controlli DLP a valle che si ottengono con Purview.

Passaggio tre: correggi l'esposizione ad alto rischio.

Varonis individua non solo quali dati sono sensibili, ma scansiona anche tutti i file alla ricerca di un'etichetta. Varonis si integra con Purview in modo da poter applicare etichette a file che non le hanno, oltre a correggere etichette applicate in modo errato o declassate da un utente.

Secondo Microsoft, la metà delle autorizzazioni nel cloud sono ad alto rischio e il 99% delle autorizzazioni concesse non viene utilizzato.

Molte organizzazioni si stanno muovendo verso un modello Zero-Trust, rendendo i dati disponibili solo a coloro che ne hanno bisogno, non all'intera azienda o a tutti gli utenti di Internet.

Questo grafico evidenzia i rischi connessi quando la maggior parte dei file viene condivisa con autorizzazioni esterne o a livello di organizzazione. Abilitando Varonis, il rischio si riduce drasticamente.

Questo grafico evidenzia i rischi connessi quando la maggior parte dei file viene condivisa con autorizzazioni esterne o a livello di organizzazione. Abilitando Varonis, il rischio si riduce drasticamente.

È fondamentale rimuovere le autorizzazioni ad alto rischio come i collegamenti "a livello di organizzazione" e "chiunque su Internet" per mantenere le informazioni protette, soprattutto per i dati sensibili. Varonis rende tutto questo semplice e automatico: è sufficiente abilitare la policy pertinente, scegliere l'ambito e lasciare che sia il robot a gestire la soluzione del problema.

Esempio di aggiunta di un criterio per rimuovere i tipi di collegamento di collaborazione.

Esempio di aggiunta di un criterio per rimuovere i tipi di collegamento di collaborazione.

Passaggio quattro: esamina l'accesso ai dati critici.

Molte organizzazioni esitano ad automatizzare la bonifica dei dati perché temono di danneggiare qualcosa. Inoltre, non tutti gli accessi sono così ampi da comprendere qualsiasi utente su Internet: tuttavia, ciò non significa che le informazioni siano sicure.

Per i tuoi dati più importanti, come la proprietà intellettuale top-secret o le informazioni personali altamente riservate su clienti o pazienti, è fondamentale esaminare ciò che possiedi e stabilire se l'accesso è appropriato. Ad esempio, gli utenti nel trading floor non dovrebbero vedere il contenuto dei dipendenti relativo ai piani pensionistici, ad esempio.

Varonis può individuare agevolmente la collocazione dei tuoi dati più critici, vedere chi (e cosa) vi ha accesso, chi li utilizza e ne è il proprietario e garantire che non siano a disposizione di persone che potrebbero utilizzare Copilot per esporli o, sfruttandoli, creare nuovi file.

Athena AI di Varonis ti consente di utilizzare la ricerca in linguaggio naturale per individuare agevolmente i problemi in pochi minuti e garantire la protezione dei dati.

Athena AI di Varonis ti consente di utilizzare la ricerca in linguaggio naturale per individuare agevolmente i problemi in pochi minuti e garantire la protezione dei dati.

Questo processo è ora ancora più semplice con Athena AI, il nuovo livello di AI generativa di Varonis integrato nella nostra Data Security Platform. Puoi utilizzare Athena AI per individuare facilmente le risorse e i comportamenti di cui hai bisogno semplicemente chiedendo. Individua i tuoi dati più critici e assicurati che non siano ampiamente esposti o nel posto sbagliato, il tutto in pochi minuti.

Passaggio cinque: correggere l'ulteriore accesso rischioso.

Dopo aver concluso le prime quattro fasi, utilizza l'automazione per assicurarti che gli accessi a rischio o obsoleti vengano eliminati agevolmente.

Decidere le policy di autorizzazione è auspicabile, ma senza il potere dell'automazione si corre il rischio che nessuno le rispetti effettivamente.

Ecco un esempio di come Varonis può eliminare automaticamente i link e le autorizzazioni obsoleti o rischiosi in base alle policy messe in atto dalla tua organizzazione.

Ecco un esempio di come Varonis può eliminare automaticamente i link e le autorizzazioni obsoleti o rischiosi in base alle policy messe in atto dalla tua organizzazione.

I nostri robot integrati in Varonis eliminano i collegamenti e le autorizzazioni obsoleti o rischiosi non più necessari e rimuovono gli accessi che espongono ampiamente i dati sensibili.

Queste automazioni possono essere configurate agevolmente per essere applicate a determinati dati in luoghi specifici, consentendoti di apportare correzioni in modo continuo, secondo una pianificazione o chiedendo la tua approvazione in anticipo. Esegui la configurazione facilmente e non pensarci più, assicurandoti al contempo che le tue politiche vengano applicate senza dover coinvolgere parecchi collaboratori per implementarle.

Passaggio sei: abilita DLP a valle con Purview.

Abilita i controlli preventivi forniti da Microsoft in Purview.

Abilita i controlli preventivi forniti da Microsoft in Purview.

Ora che i tuoi file sono etichettati con precisione e che si sono affrontati i principali rischi, puoi abilitare in tutta sicurezza i controlli preventivi forniti da Microsoft tramite Purview.

Purview protegge i dati applicando azioni di protezione flessibili come crittografia, restrizioni di accesso e contrassegni visivi ai dati etichettati, offrendoti ulteriori controlli per garantire che i dati non vengano esposti.

Distribuisci Copilot.

Ora che hai bloccato i processi, taggato i file, eliminato i link ad alto rischio e attivato l'automazione, è arrivato il momento di attivare Copilot. Ora puoi ottenere in tutta sicurezza i guadagni di produttività della generazione AI e ottenere più valore dai tuoi dati.

È così? Non proprio.

Fase due: dopo Copilot

Una volta implementato Copilot, occorre assicurarsi di non ampliare la portata dei potenziali danni e di garantire un utilizzo sicuro dei dati.

È possibile adottare misure specifiche per assicurarsi che un comportamento dannoso o rischioso venga rapidamente identificato e corretto e che il raggio d'azione di eventuali aggressori non sia nuovamente fuori controllo. Vediamo in che cosa consistono questi passaggi.

Passaggio sette: monitoraggio e invio di alert continui

Poiché Copilot può semplificare la ricerca e l'utilizzo di informazioni sensibili, è fondamentale monitorare come vengono utilizzati tutti i tuoi dati in modo da ridurre i tempi di rilevamento (TTD) e di risposta (TTR) per qualsiasi minaccia a tali dati.

Varonis monitora tutti i tocchi di dati, gli eventi di autenticazione, le variazioni della postura, la creazione e l'utilizzo di collegamenti e le modifiche degli oggetti nel contesto determinato dalle caratteristiche dei dati e dal loro utilizzo consueto.

Quando un utente accede improvvisamente a una quantità anomala di informazioni sensibili a cui non ha mai avuto accesso o quando un dispositivo o un account viene utilizzato da una terza parte malintenzionata, ne verrai a conoscenza rapidamente e potrai rispondere agevolmente.

Il comportamento di Amy Johnson ha attivato un alert in base ai dispositivi utilizzati, ai dati a cui ha effettuato l'accesso e alla data e ora e al comportamento utente anomale.

Il nostro team di risposta proattiva agli incidenti monitorerà gli alert per te e quando nota qualcosa di sospetto, come un account che condivide grandi quantità di dati sensibili o un utente che sembra malintenzionato, ti chiameremo e te lo comunicheremo.

Il TTD e il TTR diminuiscono notevolmente e così l'impegno da parte tua.

Passaggio otto: automatizzare le policy per il controllo degli accessi.

Bloccare automaticamente l'accesso è un po' come tagliare il prato: solo perché lo si fa una volta, non significa che non lo si debba fare più.

Gli utenti creano continuamente più dati e collaborano con altri. La portata dei danni ai quali gli strumenti di AI potrebbero esporre un'azienda aumenterà sempre, a meno che non si disponga di automazione per correggerla.

I robot Varonis monitorano i tuoi dati, chi vi accede, dove sono esposti i dati critici e come vengono utilizzati mantenendo le informazioni protette in modo sicuro e intelligente.

Ciò significa che tutta la preparazione attuata prima di distribuire Copilot rimane intatta e puoi continuare a utilizzare Copilot in modo sicuro ed efficiente.

Varonis mantiene costantemente protetti i tuoi dati sfruttando la potenza dell'automazione.

Non aspettare che si verifichi una violazione.

Basato sulla potenza dei LLM e dell'AI generativa, Microsoft Copilot può rendere i dipendenti più produttivi e aumentare il valore dell'enorme quantità di contenuti che il tuo team ha generato per anni.

Ma da un grande potere derivano grandi rischi. Se la tua organizzazione trascura di seguire i passaggi delineati in questa guida, gli strumenti di AI generativa possono esporre i tuoi dati sensibili e crearne facilmente altri, mettendo a rischio per quanto riguarda perdita, furto e uso improprio dei dati.

Grazie alla visibilità e all'automazione, Varonis può consentire alla tua organizzazione di proteggere automaticamente i dati in M365 e di implementare Copilot in sicurezza senza causare interruzioni.

Guarda Varonis in azione e pianifica subito una rapida demo di 30 minuti.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube et X (Twitter) Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.