Vous êtes prêt à migrer votre centre d’hébergement de données dans le cloud ? Peut-être travaillez-vous déjà sur la gestion des identités, la gouvernance et la sécurité, mais vous ne devez pas pour autant oublier un aspect essentiel de votre migration : la mise en réseau. Comment allez-vous connecter vos ressources dans le cloud ? La réponse est simple : avec des réseaux virtuels Azure.

La mise en réseau est un point fondamental de la migration de charges de travail vers le cloud. Vos ressources doivent en effet pouvoir communiquer les unes avec les autres, mais aussi être protégées des menaces venues de l’extérieur.

Dans cet article, nous découvrirons les notions de base liées aux réseaux virtuels Azure, puis nous verrons comment créer de tels réseaux en suivant trois méthodes : avec le portail Azure, avec Azure PowerShell et avec l’interface de ligne de commande Azure.

Présentation rapide des réseaux virtuels Azure

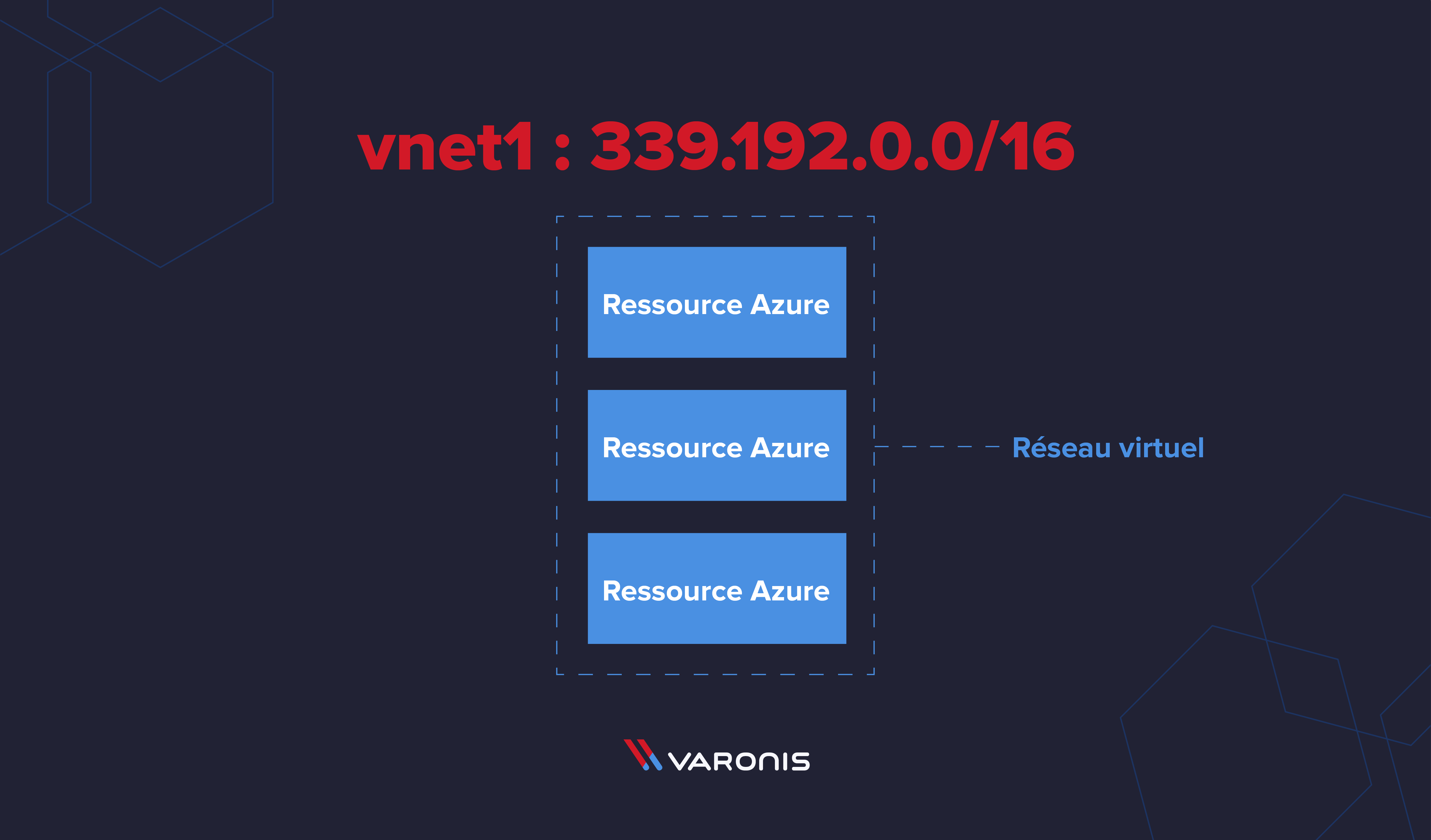

Un réseau virtuel Azure correspond à votre réseau privé au sein d’Azure. Il est souvent abrégé sous la forme « vnet ». Tout comme les serveurs sur site, les machines virtuelles Azure doivent disposer d’un accès réseau pour communiquer avec d’autres ressources, qu’il s’agisse de machines virtuelles ou de comptes de stockage.

Les réseaux virtuels définis dans le cloud Azure peuvent aussi communiquer avec des ressources Internet et sur site. Par défaut, toutes les ressources des réseaux virtuels peuvent ouvrir un flux sortant vers Internet. Pour autoriser les flux entrants, vous devez en revanche créer des règles autorisant le trafic Internet ou ajouter une adresse IP publique ou encore un équilibreur de charge.

Vous pouvez créer un VPN point à site qui permet à votre ordinateur personnel de se connecter au réseau. Pour configurer une connexion à votre réseau sur site, vous pouvez déployer un VPN site à site. Le réseau virtuel Azure devient alors une extension de votre centre d’hébergement de données sur site. Si vous avez besoin d’une connexion plus sécurisée au cloud Azure, vous pouvez envisager de mettre en place une connexion ExpressRoute de sorte que votre trafic ne passe pas par Internet.

Composants d’un réseau virtuel Azure

Les réseaux virtuels Azure fournissent de nombreux services et fonctionnalités, destinés à connecter des ressources Azure. Microsoft a conçu ces services de sorte que les organisations disposent de tous les outils nécessaires pour mener à bien leurs déploiements dans le cloud. Dans les sections suivantes, nous allons présenter quelques concepts clés du déploiement des réseaux virtuels Azure.

Espace d’adressage

Lorsque vous créez un réseau virtuel, vous devez commencer par indiquer un espace d’adressage IP privé appartenant à la plage définie par la RFC 1918. Cet espace englobe des adresses que vous connaissez bien, par exemple 10.0.0.0, 192.168.0.0 et 172.16.0.0. Un réseau virtuel peut contenir plusieurs de ces plages d’adresses, au sein desquelles vous pouvez créer des subnets.

Les espaces d’adressage des réseaux virtuels Azure ne peuvent pas se chevaucher. Azure affiche un avertissement si vous essayez de créer un réseau virtuel qui utilise un espace d’adressage existant. Vous pouvez passer outre cet avertissement si vous ne prévoyez pas de mettre en peering les deux réseaux virtuels. Il est recommandé de ne pas utiliser d’espaces d’adressage qui chevauchent ceux de votre centre d’hébergement de données sur site si vous comptez créer un réseau hybride.

Subnets

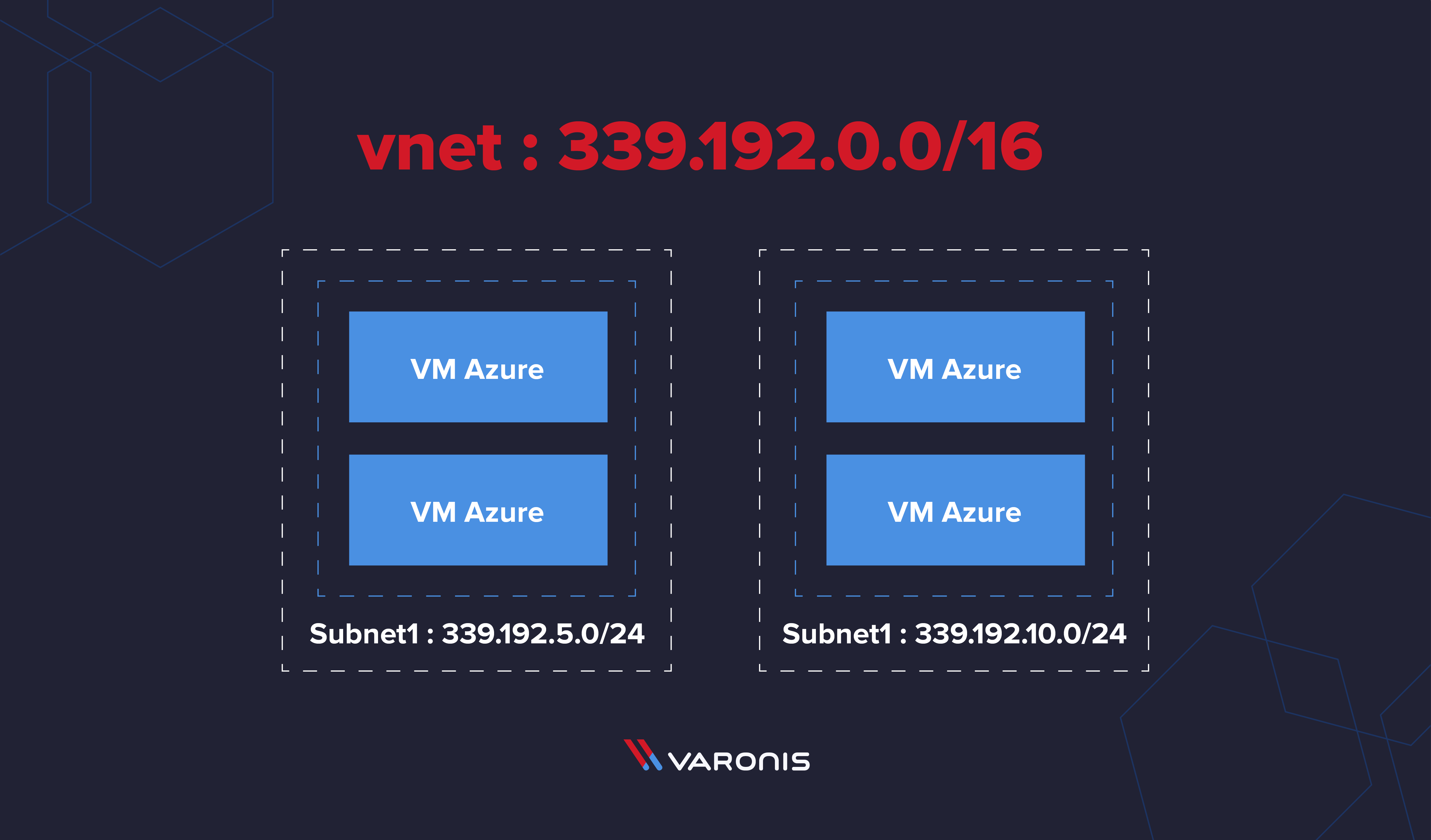

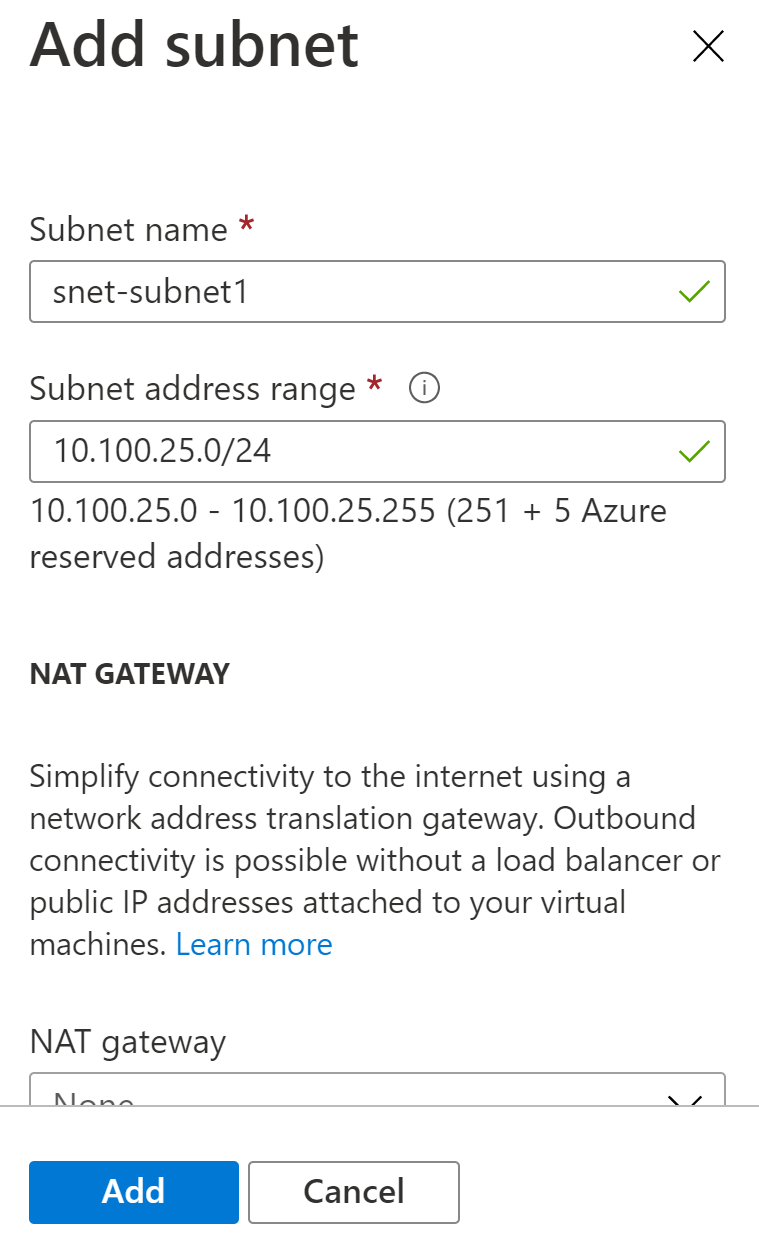

Les subnets sont des segmentations plus petites d’un réseau virtuel. Ils vous permettent d’allouer une partie réduite de son espace d’adressage à des ressources spécifiques. Les subnets optimisent l’allocation des adresses IP en définissant moins d’adresses dans l’espace utilisable des réseaux virtuels.

Groupes de sécurité réseau

Au sein d’un réseau virtuel, les groupes de sécurité réseau protègent chaque subnet en filtrant le trafic entrant et sortant d’un réseau virtuel. Pour chaque règle, vous devez définir une source et une destination, un port et un protocole afin d’identifier le trafic concerné. Un groupe de sécurité réseau contient des règles de sécurité par défaut qui sécurisent automatiquement les ressources en bloquant le trafic Internet, mais autorisent le trafic provenant d’autres réseaux virtuels.

Routage et peering

Azure crée automatiquement des itinéraires entre les subnets, les réseaux virtuels, les réseaux sur site et Internet. Toutefois, vous pouvez utiliser des tables de routage pour déterminer où le trafic est routé par Azure pour chaque subnet. Par exemple, vous pouvez déployer un réseau en étoile et forcer l’ensemble du trafic des subnets à d’abord passer par un nœud central.

Vous pouvez également utiliser vos routes BGP sur site avec vos réseaux virtuels Azure. Elles vous permettent de connecter votre centre d’hébergement de données sur site au cloud Azure par l’intermédiaire d’une passerelle VPN Azure ou d’une connexion ExpressRoute.

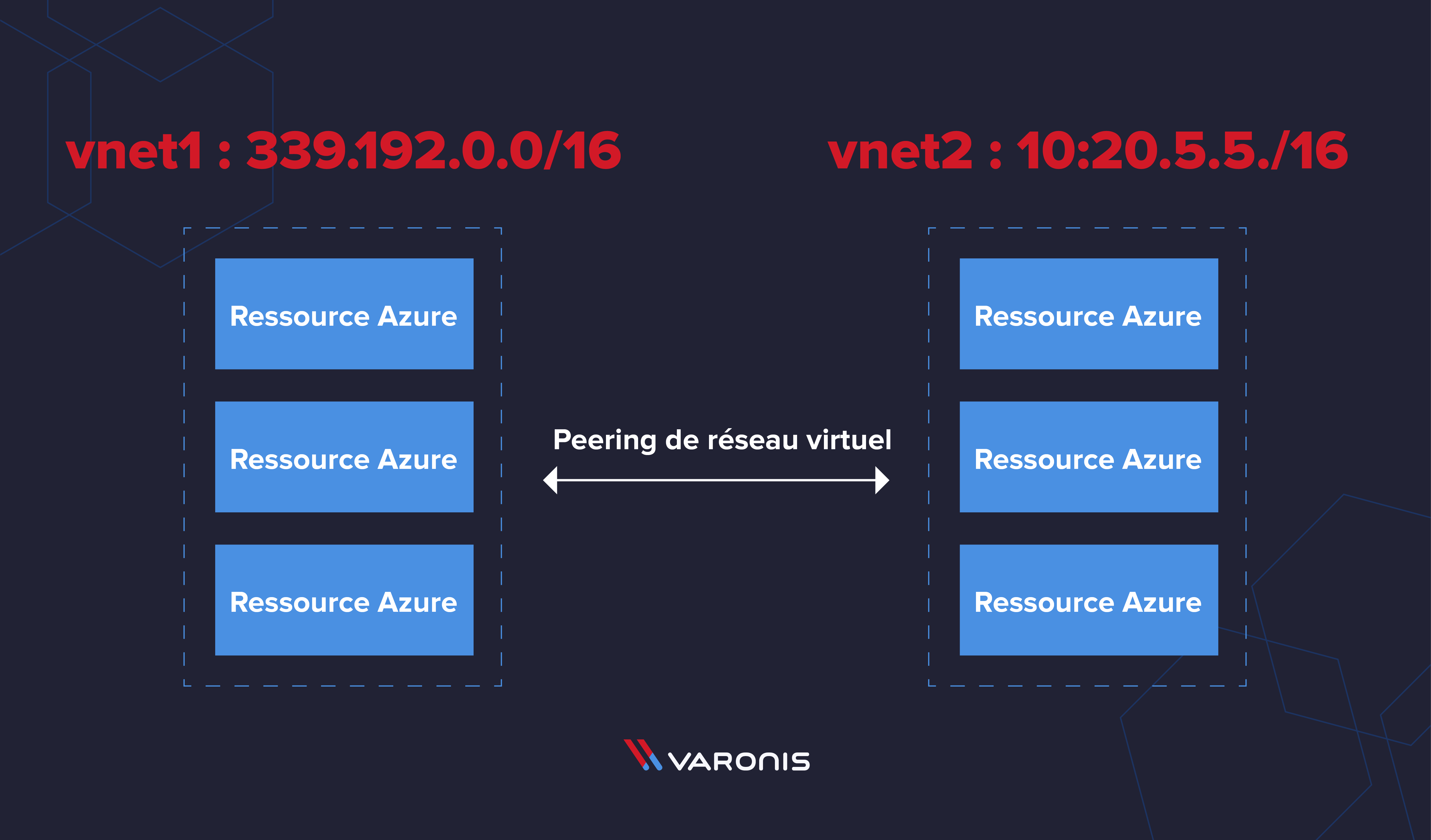

Azure connecte automatiquement les subnets dans un même réseau virtuel, mais le routage de réseaux virtuels distincts impose de recourir au peering de réseaux. Le peering de réseaux virtuels connecte plusieurs réseaux virtuels, qui semblent alors ne former qu’un pour tout ce qui a trait à la connectivité. Le trafic entre les réseaux virtuels passe par l’infrastructure principale de Microsoft et non pas par Internet.

Comment créer des réseaux virtuels Azure

Microsoft propose différentes façons de créer des réseaux virtuels Azure. Dans ce tutoriel, nous allons en voir 3 :

Dans ce tutoriel, nous nous appuyons sur un groupe de ressources nommé virtualNetworks-rg pour héberger chaque réseau virtuel. Vous allez créer chaque réseau dans une région différente. Pour suivre ce tutoriel, vous avez besoin des éléments suivants :

Portail Azure

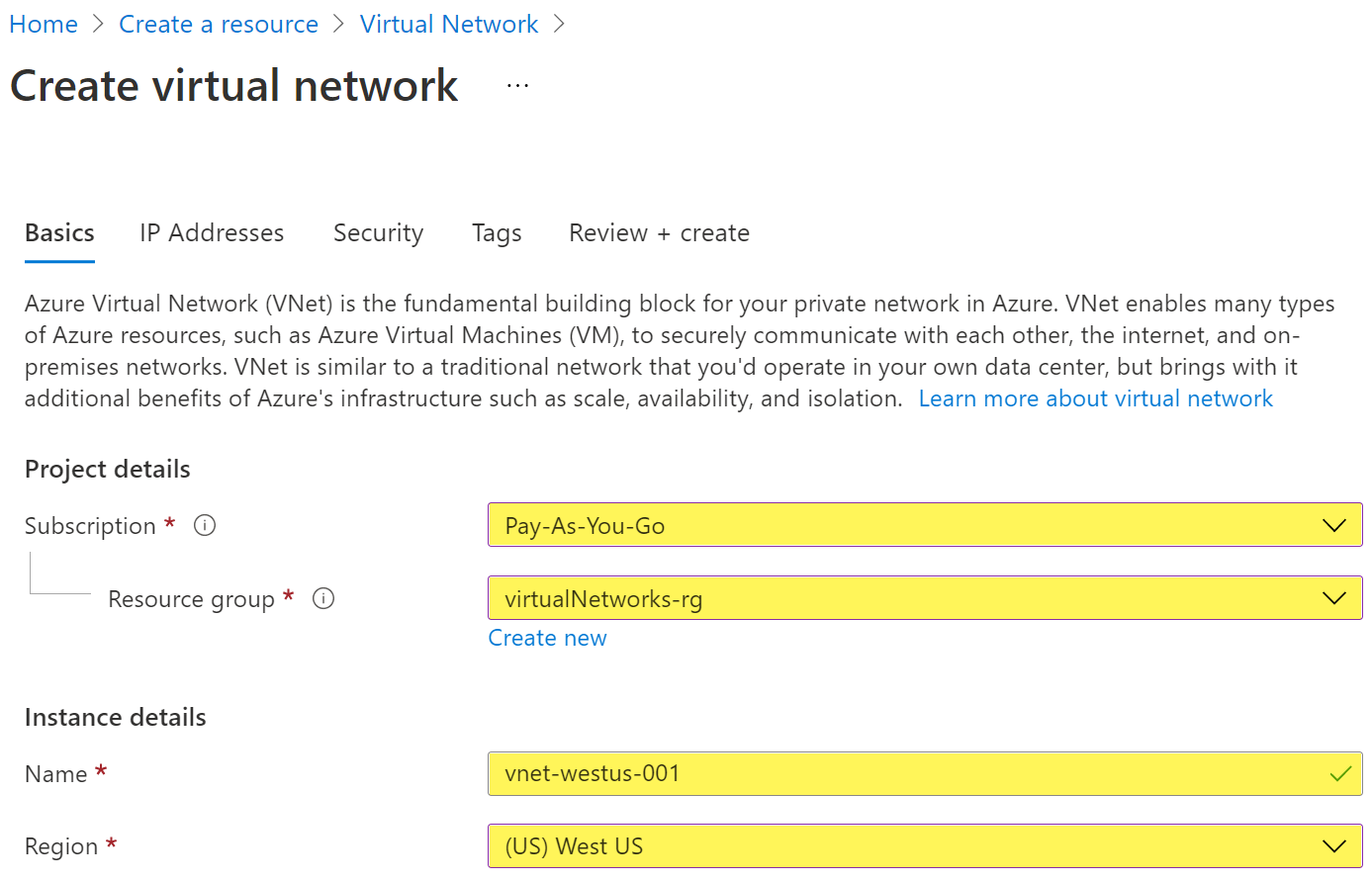

Pour créer un réseau virtuel Azure depuis le portail Azure :

- Accédez au portail Azure et connectez-vous.

- Sélectionnez Créer une ressource sur la page d’accueil du portail Azure.

- Sur la page Créer une ressource, recherchez réseau virtuel dans la place de marché et sélectionnez Réseau virtuel.

- Sur la page Réseau virtuel, sélectionnez Créer.

- Sur la page Créer un réseau virtuel, configurez les informations sous l’onglet Général.

- Abonnement : sélectionnez l’abonnement sur lequel facturer la ressource.

- Groupe de ressources : créez un groupe de ressources ou choisissez-en un.

- Nom : saisissez vnet-westus-001.

- Région : sélectionnez la région USA Ouest.

- Cliquez ensuite sur le bouton Suivant : Adresses IP en bas de la page.

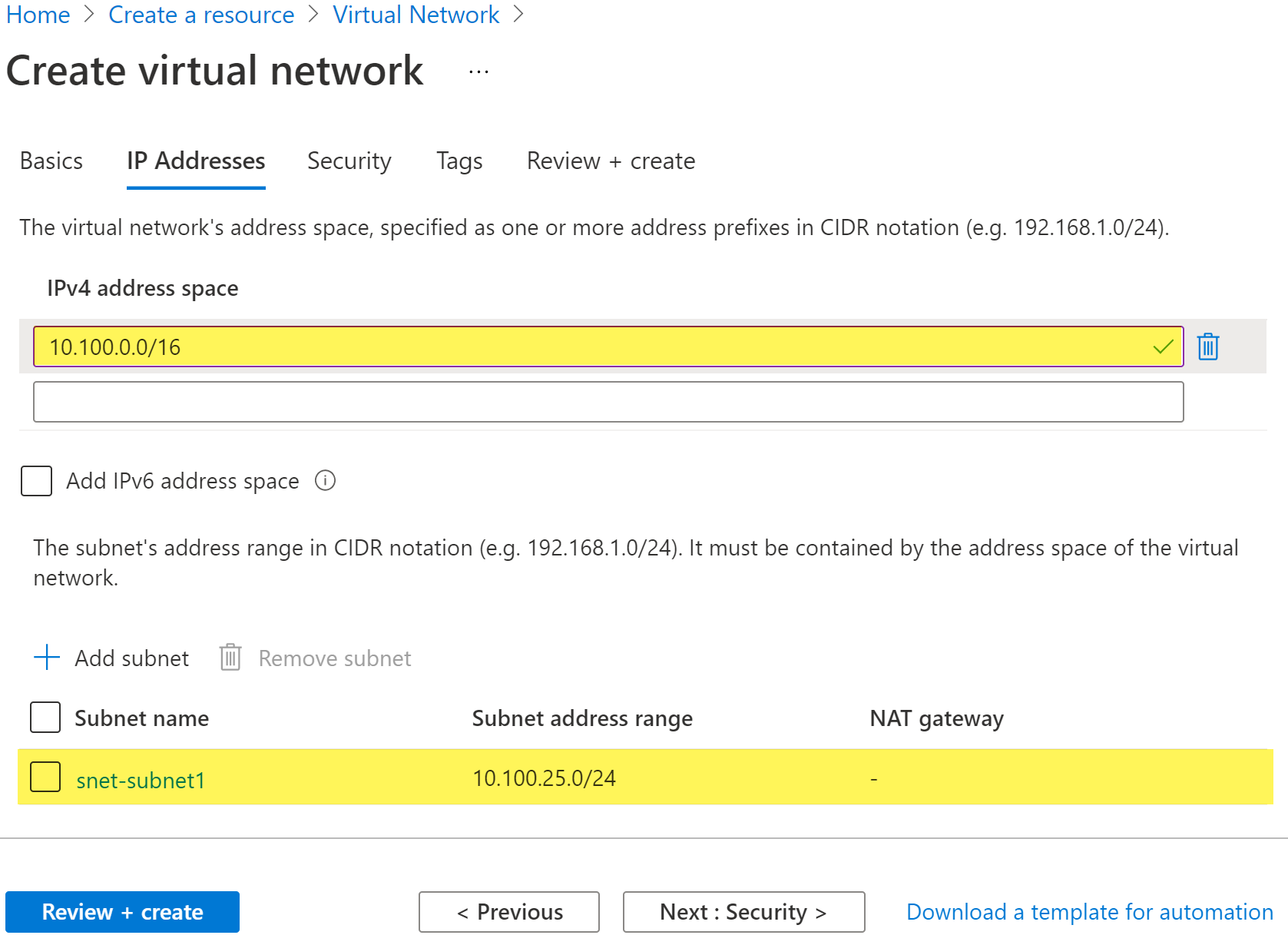

- Dans la section Espace d’adressage IPv4, Azure a prérempli l’espace 10.1.0.0/16. Sélectionnez-le et remplacez-le par 10.100.0.0/16.

- Pour ajouter des subnets, sélectionnez + Ajouter un sous-réseau, puis saisissez snet-subnet1 pour le nom et 10.50.25.0/24 pour la plage d’adresses.

- Passez en revue l’espace d’adressage et les subnets, puis sélectionnez Vérifier + créer et Créer une fois que le portail a validé la configuration.

Azure PowerShell

Pour créer un réseau virtuel et des subnets avec Azure PowerShell :

- Créez un réseau virtuel à l’aide de la commande New-AzVirtualNetwork, en spécifiant les éléments suivants :

- Nom du réseau virtuel (vnet-eastus-001)

- Groupe de ressources (virtualNetworks-rg)

- Emplacement (eastus)

- Préfixe d’adresse (172.16.0.0/16).

Enregistrez le nouveau réseau virtuel dans une variable nommée $vnet.

- $vnet = New-AzVirtualNetwork `

- -Name ‘vnet-eastus-001’ `

- -AddressPrefix 172.16.0.0/16 `

- -Location eastus `

- -ResourceGroupName ‘virtualNetworks-rg’

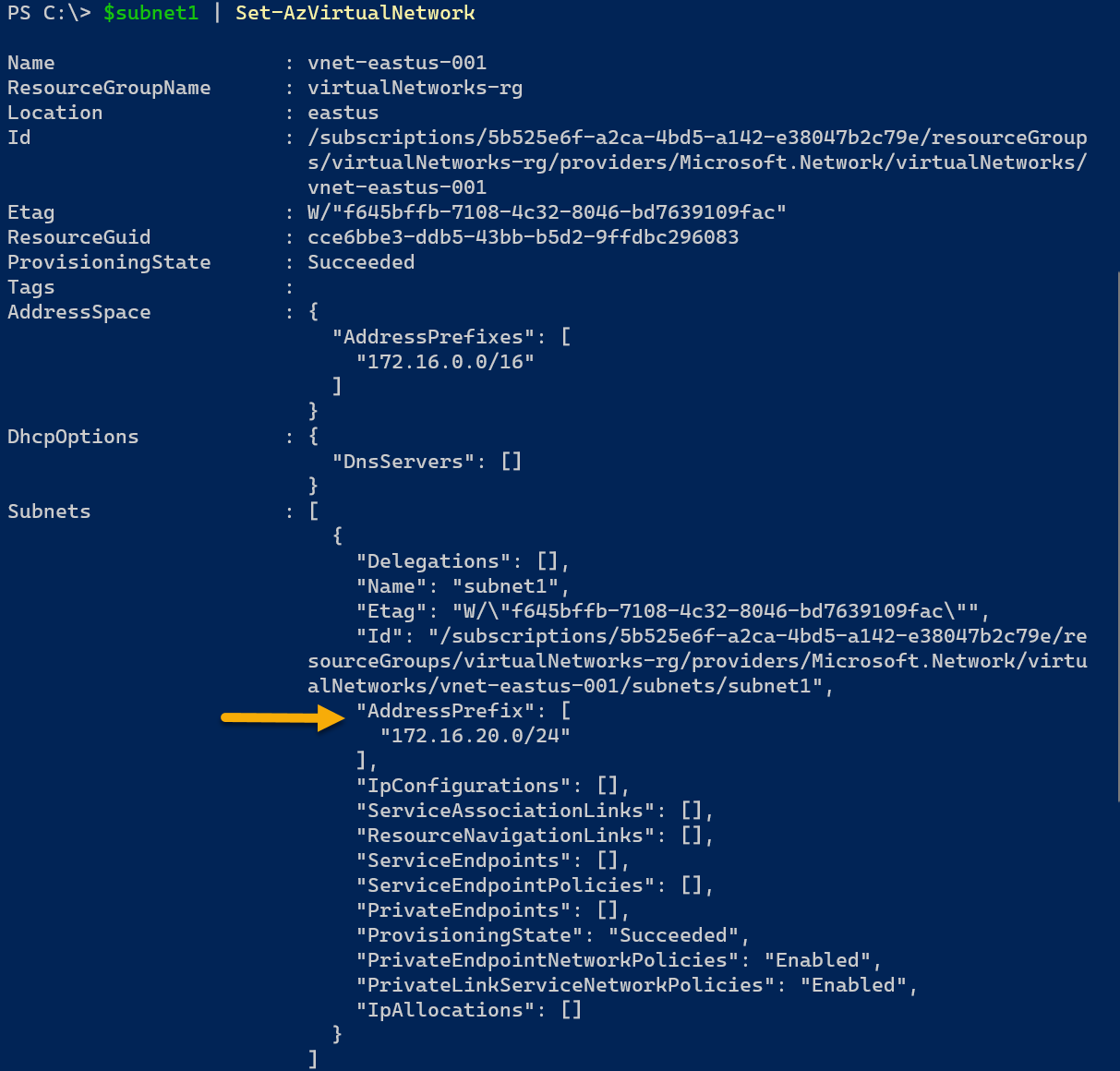

- Créez un subnet pour le nouveau réseau virtuel à l’aide de la commande Add-AzVirtualNetworkSubnetConfig. Vous devrez spécifier les éléments suivants :

- Nom du subnet (subnet1)

- Préfixe d’adresse du subnet (172.16.20.0/24)

- Réseau virtuel avec la variable $vnet

Enregistrez le nouveau subnet dans une variable nommée $subnet1.

- $subnet1 = Add-AzVirtualNetworkSubnetConfig `

- -Name ‘subnet1’ `

- -AddressPrefix 172.16.20.0/24 `

- -VirtualNetwork $vnet

- Associez le nouveau subnet au réseau virtuel en ajoutant la variable $subnet1 à la commande Set-AzVirtualNetwork avec le signe |. PowerShell produira l’objet réseau actualisé avec les informations du subnet.

- $subnet1 | Set-AzVirtualNetwork

Pour créer simultanément un réseau virtuel et des subnets, vous devez commencer par créer l’objet subnet. En effet, il est nécessaire de spécifier les objets subnet lors de la création du réseau virtuel.

- Créez une configuration de subnet à l’aide de la commande New-AzVirtualNetworkSubnetConfig, en spécifiant les éléments suivants :

- Nom du subnet (subnet1)

- Préfixe d’adresse (172.16.20.0/24)

- $subnet1 = New-AzVirtualNetworkSubnetConfig `

- -Name ‘subnet1’ `

- -AddressPrefix 172.16.20.0/24

- Répétez l’étape 1 avec un nouveau nom de variable, un nouveau nom de subnet et un nouveau préfixe d’adresse pour chaque subnet à ajouter au réseau virtuel.

- Utilisez la commande New-AzVirtualNetwork pour créer un réseau virtuel. Précisez le paramètre -Subnet pour spécifier chaque variable de subnet enregistrée, en les séparant par des virgules. L’exemple suivant comporte trois subnets.

- $vnet = New-AzVirtualNetwork `

- -Name ‘vnet-eastus-001’ `

- -ResourceGroupName ‘virtualNetworks-rg’ `

- -Location ‘eastus’ `

- -AddressPrefix 172.16.0.0/16 `

- -Subnet $subnet1,$subnet2,$subnet3

Interface de ligne de commande Azure

Pour créer un réseau virtuel et des subnets avec l’interface de ligne de commande Azure :

- Utilisez la commande az network vnet create et spécifiez les propriétés du réseau virtuel, notamment un subnet :

- Nom (vnet-centralus-001)

- Groupe de ressources (virtualNetworks-rg)

- Emplacement (centralus)

- Préfixe d’adresse (192.168.0.0/16)

- Nom du subnet (subnet1)

- Préfixe d’adresse du subnet (192.168.10.0/24)

- az network vnet create \

- –name ‘vnet-centralus-001’ \

- –resource-group ‘virtualNetworks-rg’ \

- –location ‘centralus’ \

- –address-prefixes 192.168.0.0/16 \

- –subnet-name ‘subnet1’ \

- –subnet-prefixes 192.168.10.0/24

- Pour ajouter d’autres subnets au réseau virtuel, utilisez la commande az network vnet subnet create en spécifiant les éléments suivants :

- Préfixe d’adresse (192.168.20.0/24)

- Nom du subnet (subnet2)

- Groupe de ressources (virtualNetworks-rg)

- Nom du réseau virtuel (vnet-centralus-001)

- az network vnet subnet create \

- –address-prefixes 192.168.20.0/24 \

- –name ‘subnet2’ \

- –resource-group ‘virtualNetworks-rg’ \

- –vnet-name ‘vnet-centralus-001’

Informations supplémentaires concernant les réseaux virtuels Azure

Maintenant que vous avez créé vos premiers réseaux virtuels Azure, voici quelques informations supplémentaires à prendre en compte. Les réseaux virtuels Azure ouvrent des possibilités avancées, allant au-delà des services réseau centraux.

Tarifs

À la différence d’une machine virtuelle ou d’autres ressources Azure, la création des réseaux virtuels est gratuite. Vous pouvez par ailleurs créer jusqu’à 50 réseaux virtuels par abonnement. En revanche, la mise en place d’une connexion de peering entre différents réseaux virtuels entraîne la facturation par Azure des transferts de données entrants et sortants.

Par exemple, le peering entre deux réseaux virtuels de la région USA Est revient à 0,01 $ par Go entrant ou sortant transféré. La mise en place d’une connexion de peering entre des régions différentes engendre des frais supplémentaires. Pour en savoir plus sur la tarification associée aux régions qui vous intéressent, consultez la page dédiée à la tarification des réseaux virtuels.

Protection des ressources

Azure propose également différentes fonctionnalités pensées pour protéger vos ressources réseau. La première est le pare-feu Azure, un service de sécurité réseau dans le cloud. Le pare-feu Azure protège vos ressources en appliquant des règles de connectivité aux applications et aux réseaux. Il allie haute disponibilité et évolutivité sans limites du cloud.

En plus du pare-feu Azure, le pare-feu d’applications Web Azure (WAF) a été spécifiquement pensé pour les applications Web. Il les protège contre les exploits et vulnérabilités que l’on retrouve fréquemment dans les applications Web, notamment ceux définis dans la liste OWASP Top 10.

Azure inclut également, sans frais supplémentaires, une protection distribuée de base contre les attaques par déni de service (DDoS). Ces services de base comprennent aussi la surveillance du trafic et l’atténuation automatique des attaques. Vous avez la possibilité d’opter pour une protection standard avec assistance rapide, politiques d’atténuation, indicateurs et alertes.

FAQ sur les réseaux virtuels Azure

Qu’est-ce qu’un réseau virtuel dans Azure ?

Un réseau virtuel Azure est un espace d’adressage IP dans lequel vous pouvez déployer des ressources comme des machines virtuelles. Il utilise des adresses IP comprises dans les plages de la RFC 1918.

Quelle est la différence entre un réseau virtuel et un subnet ?

Un réseau virtuel englobe un espace d’adressage IP vaste, comme 10.10.0.0/16. Un subnet représente un plus petit sous-ensemble de cet espace, par exemple 10.10.5.0/24. Les subnets permettent de répartir les ressources du réseau en groupes logiques, comme un groupe Web ou de serveurs de bases de données.

Comment puis-je créer un réseau virtuel Azure ?

Vous pouvez créer des réseaux virtuels Azure par le biais du portail Azure, d’Azure PowerShell ou de l’interface de ligne de commande Azure. De nombreux langages d’infrastructure en tant que code sont capables de créer des réseaux virtuels, comme les modèles ARM, Ansible, Terraform et Azure Bicep.

Combien coûtent les réseaux virtuels Azure ?

La création de réseaux virtuels Azure est gratuite. Toutefois, si vous mettez en place des réseaux virtuels en peering, le trafic entrant et sortant du réseau vous est facturé. Les options supplémentaires, comme les passerelles et pare-feu de réseaux virtuels sont eux aussi soumis à des frais.

Conclusion

Maintenant que vous avez créé votre premier réseau virtuel Azure, vous devriez réfléchir à la sécurisation et à la protection des ressources placées sur ces réseaux. Que vous adoptiez une approche hybride ou 100 % cloud avec un centre d’hébergement de données sur site, les concepts de réseau ne changent pas. Vous devez identifier et sécuriser les ressources qui peuvent accéder à d’autres ressources et vous protéger des menaces externes.

Pour en savoir plus sur la surveillance et la résolution des problèmes liés aux réseaux virtuels, consultez l’article Comment créer et gérer la ressource Azure Network Watcher.

Comment créer un réseau virtuel Azure

Contents

Vous êtes prêt à migrer votre centre d’hébergement de données dans le cloud ? Peut-être travaillez-vous déjà sur la gestion des identités, la gouvernance et la sécurité, mais vous ne devez pas pour autant oublier un aspect essentiel de votre migration : la mise en réseau. Comment allez-vous connecter vos ressources dans le cloud ? La réponse est simple : avec des réseaux virtuels Azure.

La mise en réseau est un point fondamental de la migration de charges de travail vers le cloud. Vos ressources doivent en effet pouvoir communiquer les unes avec les autres, mais aussi être protégées des menaces venues de l’extérieur.

Dans cet article, nous découvrirons les notions de base liées aux réseaux virtuels Azure, puis nous verrons comment créer de tels réseaux en suivant trois méthodes : avec le portail Azure, avec Azure PowerShell et avec l’interface de ligne de commande Azure.

Présentation rapide des réseaux virtuels Azure

Un réseau virtuel Azure correspond à votre réseau privé au sein d’Azure. Il est souvent abrégé sous la forme « vnet ». Tout comme les serveurs sur site, les machines virtuelles Azure doivent disposer d’un accès réseau pour communiquer avec d’autres ressources, qu’il s’agisse de machines virtuelles ou de comptes de stockage.

Les réseaux virtuels définis dans le cloud Azure peuvent aussi communiquer avec des ressources Internet et sur site. Par défaut, toutes les ressources des réseaux virtuels peuvent ouvrir un flux sortant vers Internet. Pour autoriser les flux entrants, vous devez en revanche créer des règles autorisant le trafic Internet ou ajouter une adresse IP publique ou encore un équilibreur de charge.

Vous pouvez créer un VPN point à site qui permet à votre ordinateur personnel de se connecter au réseau. Pour configurer une connexion à votre réseau sur site, vous pouvez déployer un VPN site à site. Le réseau virtuel Azure devient alors une extension de votre centre d’hébergement de données sur site. Si vous avez besoin d’une connexion plus sécurisée au cloud Azure, vous pouvez envisager de mettre en place une connexion ExpressRoute de sorte que votre trafic ne passe pas par Internet.

Composants d’un réseau virtuel Azure

Les réseaux virtuels Azure fournissent de nombreux services et fonctionnalités, destinés à connecter des ressources Azure. Microsoft a conçu ces services de sorte que les organisations disposent de tous les outils nécessaires pour mener à bien leurs déploiements dans le cloud. Dans les sections suivantes, nous allons présenter quelques concepts clés du déploiement des réseaux virtuels Azure.

Espace d’adressage

Lorsque vous créez un réseau virtuel, vous devez commencer par indiquer un espace d’adressage IP privé appartenant à la plage définie par la RFC 1918. Cet espace englobe des adresses que vous connaissez bien, par exemple 10.0.0.0, 192.168.0.0 et 172.16.0.0. Un réseau virtuel peut contenir plusieurs de ces plages d’adresses, au sein desquelles vous pouvez créer des subnets.

Les espaces d’adressage des réseaux virtuels Azure ne peuvent pas se chevaucher. Azure affiche un avertissement si vous essayez de créer un réseau virtuel qui utilise un espace d’adressage existant. Vous pouvez passer outre cet avertissement si vous ne prévoyez pas de mettre en peering les deux réseaux virtuels. Il est recommandé de ne pas utiliser d’espaces d’adressage qui chevauchent ceux de votre centre d’hébergement de données sur site si vous comptez créer un réseau hybride.

Subnets

Les subnets sont des segmentations plus petites d’un réseau virtuel. Ils vous permettent d’allouer une partie réduite de son espace d’adressage à des ressources spécifiques. Les subnets optimisent l’allocation des adresses IP en définissant moins d’adresses dans l’espace utilisable des réseaux virtuels.

Groupes de sécurité réseau

Au sein d’un réseau virtuel, les groupes de sécurité réseau protègent chaque subnet en filtrant le trafic entrant et sortant d’un réseau virtuel. Pour chaque règle, vous devez définir une source et une destination, un port et un protocole afin d’identifier le trafic concerné. Un groupe de sécurité réseau contient des règles de sécurité par défaut qui sécurisent automatiquement les ressources en bloquant le trafic Internet, mais autorisent le trafic provenant d’autres réseaux virtuels.

Routage et peering

Azure crée automatiquement des itinéraires entre les subnets, les réseaux virtuels, les réseaux sur site et Internet. Toutefois, vous pouvez utiliser des tables de routage pour déterminer où le trafic est routé par Azure pour chaque subnet. Par exemple, vous pouvez déployer un réseau en étoile et forcer l’ensemble du trafic des subnets à d’abord passer par un nœud central.

Vous pouvez également utiliser vos routes BGP sur site avec vos réseaux virtuels Azure. Elles vous permettent de connecter votre centre d’hébergement de données sur site au cloud Azure par l’intermédiaire d’une passerelle VPN Azure ou d’une connexion ExpressRoute.

Azure connecte automatiquement les subnets dans un même réseau virtuel, mais le routage de réseaux virtuels distincts impose de recourir au peering de réseaux. Le peering de réseaux virtuels connecte plusieurs réseaux virtuels, qui semblent alors ne former qu’un pour tout ce qui a trait à la connectivité. Le trafic entre les réseaux virtuels passe par l’infrastructure principale de Microsoft et non pas par Internet.

Comment créer des réseaux virtuels Azure

Microsoft propose différentes façons de créer des réseaux virtuels Azure. Dans ce tutoriel, nous allons en voir 3 :

Dans ce tutoriel, nous nous appuyons sur un groupe de ressources nommé virtualNetworks-rg pour héberger chaque réseau virtuel. Vous allez créer chaque réseau dans une région différente. Pour suivre ce tutoriel, vous avez besoin des éléments suivants :

Portail Azure

Pour créer un réseau virtuel Azure depuis le portail Azure :

Azure PowerShell

Pour créer un réseau virtuel et des subnets avec Azure PowerShell :

Enregistrez le nouveau réseau virtuel dans une variable nommée $vnet.

Enregistrez le nouveau subnet dans une variable nommée $subnet1.

Pour créer simultanément un réseau virtuel et des subnets, vous devez commencer par créer l’objet subnet. En effet, il est nécessaire de spécifier les objets subnet lors de la création du réseau virtuel.

Interface de ligne de commande Azure

Pour créer un réseau virtuel et des subnets avec l’interface de ligne de commande Azure :

Informations supplémentaires concernant les réseaux virtuels Azure

Maintenant que vous avez créé vos premiers réseaux virtuels Azure, voici quelques informations supplémentaires à prendre en compte. Les réseaux virtuels Azure ouvrent des possibilités avancées, allant au-delà des services réseau centraux.

Tarifs

À la différence d’une machine virtuelle ou d’autres ressources Azure, la création des réseaux virtuels est gratuite. Vous pouvez par ailleurs créer jusqu’à 50 réseaux virtuels par abonnement. En revanche, la mise en place d’une connexion de peering entre différents réseaux virtuels entraîne la facturation par Azure des transferts de données entrants et sortants.

Par exemple, le peering entre deux réseaux virtuels de la région USA Est revient à 0,01 $ par Go entrant ou sortant transféré. La mise en place d’une connexion de peering entre des régions différentes engendre des frais supplémentaires. Pour en savoir plus sur la tarification associée aux régions qui vous intéressent, consultez la page dédiée à la tarification des réseaux virtuels.

Protection des ressources

Azure propose également différentes fonctionnalités pensées pour protéger vos ressources réseau. La première est le pare-feu Azure, un service de sécurité réseau dans le cloud. Le pare-feu Azure protège vos ressources en appliquant des règles de connectivité aux applications et aux réseaux. Il allie haute disponibilité et évolutivité sans limites du cloud.

En plus du pare-feu Azure, le pare-feu d’applications Web Azure (WAF) a été spécifiquement pensé pour les applications Web. Il les protège contre les exploits et vulnérabilités que l’on retrouve fréquemment dans les applications Web, notamment ceux définis dans la liste OWASP Top 10.

Azure inclut également, sans frais supplémentaires, une protection distribuée de base contre les attaques par déni de service (DDoS). Ces services de base comprennent aussi la surveillance du trafic et l’atténuation automatique des attaques. Vous avez la possibilité d’opter pour une protection standard avec assistance rapide, politiques d’atténuation, indicateurs et alertes.

FAQ sur les réseaux virtuels Azure

Qu’est-ce qu’un réseau virtuel dans Azure ?

Un réseau virtuel Azure est un espace d’adressage IP dans lequel vous pouvez déployer des ressources comme des machines virtuelles. Il utilise des adresses IP comprises dans les plages de la RFC 1918.

Quelle est la différence entre un réseau virtuel et un subnet ?

Un réseau virtuel englobe un espace d’adressage IP vaste, comme 10.10.0.0/16. Un subnet représente un plus petit sous-ensemble de cet espace, par exemple 10.10.5.0/24. Les subnets permettent de répartir les ressources du réseau en groupes logiques, comme un groupe Web ou de serveurs de bases de données.

Comment puis-je créer un réseau virtuel Azure ?

Vous pouvez créer des réseaux virtuels Azure par le biais du portail Azure, d’Azure PowerShell ou de l’interface de ligne de commande Azure. De nombreux langages d’infrastructure en tant que code sont capables de créer des réseaux virtuels, comme les modèles ARM, Ansible, Terraform et Azure Bicep.

Combien coûtent les réseaux virtuels Azure ?

La création de réseaux virtuels Azure est gratuite. Toutefois, si vous mettez en place des réseaux virtuels en peering, le trafic entrant et sortant du réseau vous est facturé. Les options supplémentaires, comme les passerelles et pare-feu de réseaux virtuels sont eux aussi soumis à des frais.

Conclusion

Maintenant que vous avez créé votre premier réseau virtuel Azure, vous devriez réfléchir à la sécurisation et à la protection des ressources placées sur ces réseaux. Que vous adoptiez une approche hybride ou 100 % cloud avec un centre d’hébergement de données sur site, les concepts de réseau ne changent pas. Vous devez identifier et sécuriser les ressources qui peuvent accéder à d’autres ressources et vous protéger des menaces externes.

Pour en savoir plus sur la surveillance et la résolution des problèmes liés aux réseaux virtuels, consultez l’article Comment créer et gérer la ressource Azure Network Watcher.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

Essayez Varonis gratuitement.

Se déploie en quelques minutes.

Continuer à lire

Varonis s'attaque à des centaines de cas d'utilisation, ce qui en fait la plateforme idéale pour stopper les violations de données et garantir la conformité.