Emotet, Trickbot, Maze, Ryuk et maintenant Netwalker, le cybercrime s’est développé de manière exponentielle au cours de l’année passée. Les ransomwares ont touché des entreprises de toutes tailles et de tous les secteurs, privées comme publiques, et leur activité ne semble pas ralentir.

Rien qu’en 2019, les attaquants auraient extorqué 11,5 milliards de dollars à leurs victimes, contre 8 milliards en 2018. Les experts estiment que le coût des attaques de ransomwares augmentera de presque 100 % en 2021 pour atteindre 20 milliards de dollars. Netwalker (aussi appelé Mailto) a généré plus de 30 millions de dollars de rançons depuis sa première attaque d’envergure en mars.

Qu’est-ce que le ransomware Netwalker ?

Le ransomware Netwalker a été créé par le groupe cybercriminel Circus Spider en 2019 et connaît une croissance rapide. Le groupe Circus Spider est lui-même un des nouveaux membres du réseau Mummy Spider. En surface, Netwalker se comporte comme la plupart des autres ransomwares : il infecte les systèmes par le biais d’e-mails de phishing, avant d’exfiltrer et de chiffrer des données sensibles, puis de demander une rançon importante.

Malheureusement, Netwalker ne se contente pas de prendre les données de ses victimes en otage. Pour prouver son sérieux, le groupe Circus Spider n’hésite pas à faire fuiter des échantillons des données volées en affirmant que si la victime ne répond pas à ses exigences dans les temps, il diffusera le reste sur le dark web. Le groupe a par exemple dévoilé les données sensibles d’une de ses victimes sur le réseau interlope en les plaçant dans un dossier protégé dont le mot de passe a été publié en ligne.

Le ransomware Netwalker adopte le modèle RaaS

En mars 2020, Circus Spider a décidé qu’il souhaitait faire connaître le nom Netwalker dans le monde entier en étendant son réseau d’affilés, à la manière du ransomware Maze. Le passage à un modèle Ransomware-as-a-service (RaaS) lui a permis de multiplier les attaques, de cibler davantage d’organisations et de demander des rançons plus importantes.

Le RaaS consiste à recruter des affiliés pour aider les groupes cybercriminels à mettre en œuvre leurs activités malveillantes. Comme nous l’avons vu précédemment, Netwalker a commencé à gagner en notoriété avec plusieurs prises d’importance. Toutefois, le ransomware restait relativement modeste par rapport à ses concurrents… jusqu’à l’adoption d’un modèle RaaS.

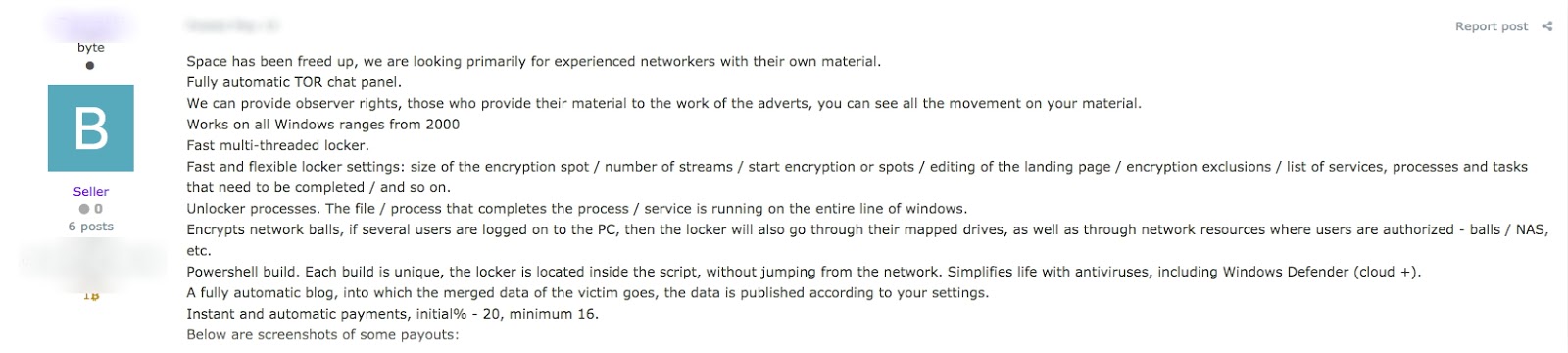

Circus Spider a ainsi publié une sorte d’offre d’emploi, un ensemble de critères auxquels doivent répondre les malandrins souhaitant rejoindre le réseau.

Ses critères principaux sont les suivants :

- Expérience en matière de réseaux

- Maîtrise du russe (les anglophones sont spécifiquement refusés)

- Pas de formation nécessaire

- Accès régulier à des cibles de qualité

- Preuve d’expérience

Pour attirer les meilleurs candidats, Circus Spider a aussi publié une liste des fonctionnalités dont disposeront leurs nouveaux partenaires.

Ces fonctionnalités incluent :

- Panneau de chat via TOR entièrement automatisé

- Droits d’observation

- Compatibilité avec tous les appareils Windows exécutant Windows 2000 et versions supérieures

- Outil rapide de verrouillage multi-thread

- Paramètres de verrouillage rapides et flexibles

- Processus de déverrouillage

- Chiffrement du réseau adjacent

- Builds PowerShell uniques permettant de gérer plus facilement les antivirus

- Paiements instantanés

Quelles sont les cibles de Netwalker ?

Depuis leur premier gros coup en mars, les attaques de Netwalker se multiplient et touchent principalement le secteur de la santé et de l’éducation. Une des attaques les plus médiatisées visait une grande université spécialisée dans la recherche médicale, qui s’est ainsi fait voler des données sensibles. Pour montrer qu’ils ne plaisantaient pas, les attaquants ont diffusé un échantillon de ces données, qui contenaient les candidatures d’étudiants, notamment leurs numéros de sécurité sociale et autres données sensibles. Résultat de l’opération : l’université a déboursé 1,14 million de dollars de rançon pour obtenir le déchiffrement de ses données.

Les utilisateurs de Netwalker ont fait leur maximum pour tirer parti du chaos engendré par la pandémie de COVID-19. Ils ont ainsi envoyé des e-mails de phishing sur ce thème à des établissements de santé déjà débordés. Une des premières victimes de ce secteur a vu l’accès à son site coupé par le ransomware au moment où le public avait besoin de le consulter pour obtenir des conseils sur la pandémie. Cette attaque l’a forcée à lancer un deuxième site, une source de stress et de confusion pour toutes les personnes impliquées. Au fil des mois, Netwalker et d’autres groupes de ransomwares ont poursuivi leurs attaques contre le secteur de la santé, notamment car ses services informatiques sont souvent en sous-effectifs et l’informatique ne constitue pas sa priorité.

En plus de la santé et de l’éducation, Netwalker cible divers autres secteurs, notamment :

- Fabrication

- Solutions de gestions d’entreprise

- Gestion de l’expérience client

- Solutions d’électromobilité et de batterie

- Éducation

- Bien d’autres encore

Comment Netwalker fonctionne-t-il ?

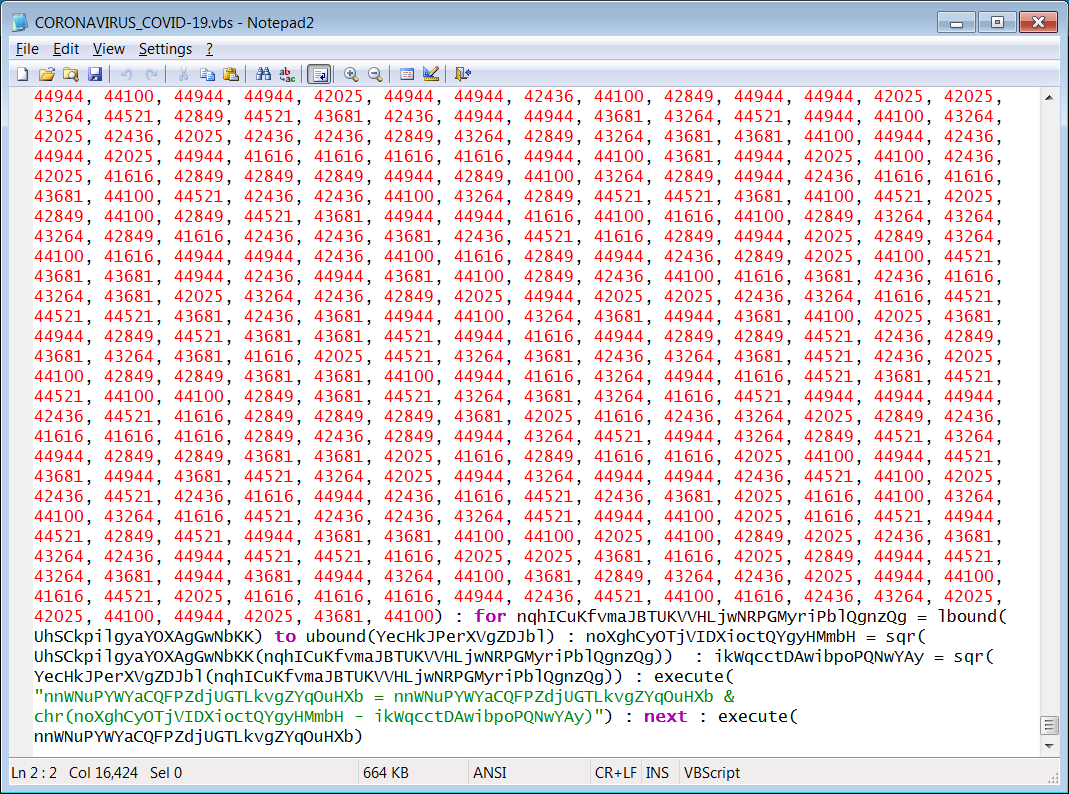

Étape 1 : Phishing et infiltration

La méthode d’infiltration de Netwalker repose principalement sur le phishing et le spear phishing. Le ransomware ne fait pas dans l’originalité et envoie souvent des e-mails semblant provenir de sources légitimes pour tromper ses victimes. Cet e-mail comporte généralement un script VBS intitulé CORONAVIRUS_COVID-19.vbs. Ce script est exécuté lorsque l’utilisateur effectue un double clic sur l’e-mail ou ouvre le document Word joint qui le contient.

Étape 2 : Exfiltration et chiffrement des données

Si le script est ouvert et exécuté sur votre système, Netwalker a officiellement commencé à infiltrer votre réseau et le compte à rebours avant le chiffrement de vos fichiers est lancé. Une fois sur votre système, le ransomware se transforme en processus d’apparence légitime, habituellement un exécutable Microsoft. Pour ce faire, il retire le code d’un exécutable pour y injecter le sien afin de pouvoir accéder à process.exe. Cette stratégie est nommée process hollowing. Le process hollowing donne au ransomware suffisamment de temps pour parcourir le réseau, exfiltrer et chiffrer les données, supprimer les sauvegardes et mettre en place des portes dérobées avant que qui que ce soit ne se rende compte du problème.

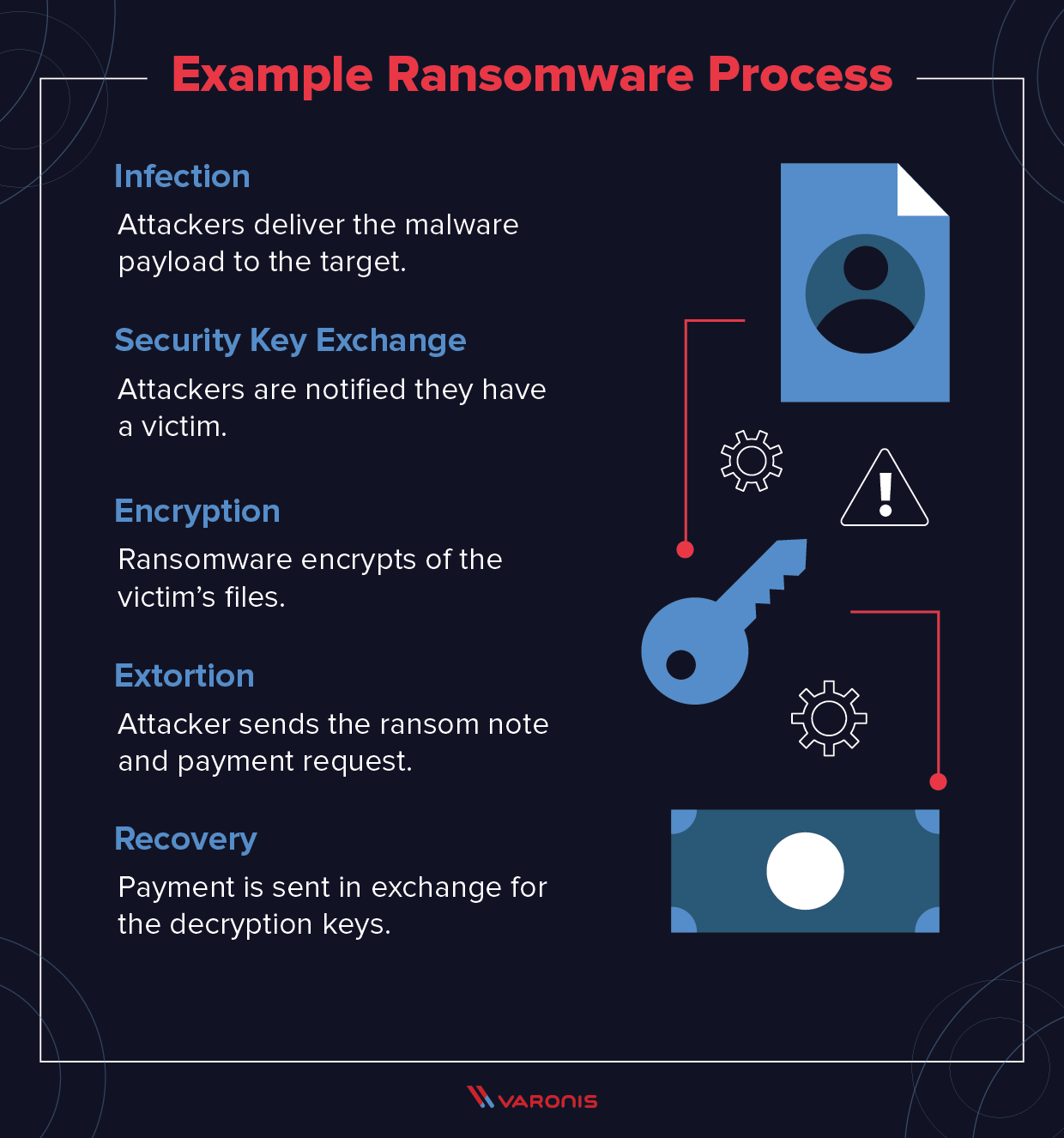

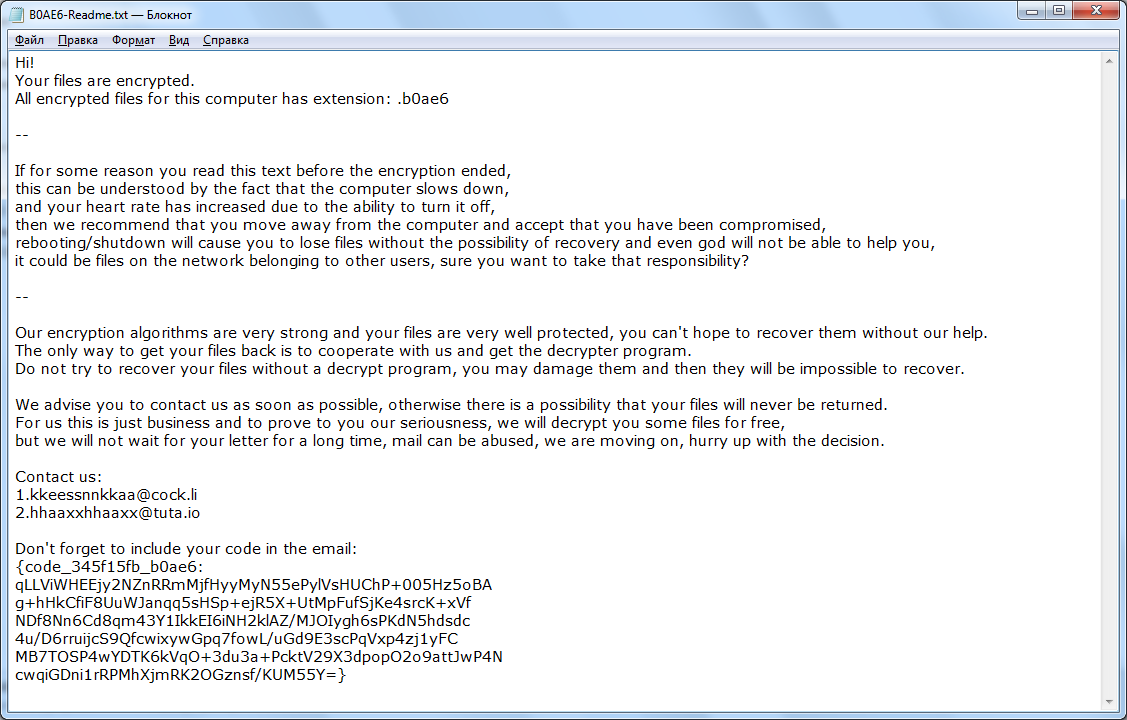

Étape 3 : Extorsion et récupération (ou perte) des données

Une fois que Netwalker a terminé l’exfiltration et le chiffrement des données, sa victime finit par comprendre la situation et tombe sur la tristement célèbre demande de rançon. Cette demande est relativement classique. Elle explique ce qui s’est passé et ce qui doit se passer si l’utilisateur veut récupérer ses données. Circus Spider demande ensuite le paiement d’une certaine somme en bitcoins par le biais d’un portail TOR.

(Source)

Une fois que la victime a satisfait ses exigences, le groupe lui fournit un outil de déchiffrement personnalisé permettant de récupérer les données. Circus Spider augmente la rançon et/ou diffuse une partie ou la totalité des données volées sur le dark web si sa victime traîne les pieds.

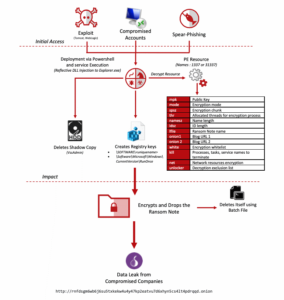

Le diagramme ci-dessous présente le déroulement d’une attaque par Netwalker

(source)

Conseils pour vous protéger du ransomware Netwalker

Netwalker ne cesse de gagner en sophistication et devient de plus en plus difficile à bloquer, notamment car son réseau d’affiliés poursuit son extension. Vous devez donc absolument prendre des mesures pour vous en protéger. Preuve de la gravité de cette menace, le ransomware a déjà attiré l’attention du gouvernement américain. L’unité chargée de la lutte contre la cybercriminalité du FBI a ainsi publié un avertissement (TLP : White) conseillant aux organisations de se méfier des e-mails surfant sur la vague de la pandémie.

Le FBI recommande ainsi de prendre les mesures suivantes :

- Sauvegarder les données stratégiques en ligne.

- S’assurer que des copies des données stratégiques sont enregistrées dans le cloud, ou sur un disque dur ou dispositif de stockage externe.

- Sécuriser les sauvegardes et s’assurer que les données ne peuvent être modifiées ou supprimées depuis le système sur lequel elles résident.

- Installer et mettre à jour régulièrement un système antivirus ou antimalware sur tous les hôtes.

- Utiliser exclusivement des réseaux sécurisés et éviter les réseaux Wi-Fi publics. Envisager l’installation et l’utilisation d’un VPN.

- Utiliser l’authentification à deux facteurs et des mots de passe forts.

- Mettre à jour les ordinateurs, appareils et applications, et installer les correctifs nécessaires. Netwalker, comme les autres ransomwares, tire parti des vulnérabilités de vos systèmes et de votre infrastructure pour prendre le contrôle des ordinateurs de vos utilisateurs et de réseaux entiers, puis tenir vos données en otage jusqu’au paiement de la rançon.

Ces procédures vous aideront à limiter les dégâts des ransomwares qui peuvent infecter votre système, mais elles ne vont pas plus loin. Leur mise en œuvre proactive circonscrira simplement les effets des ransomwares parvenus sur vos systèmes. La sensibilisation sera votre meilleure arme dans la guerre contre Netwalker.

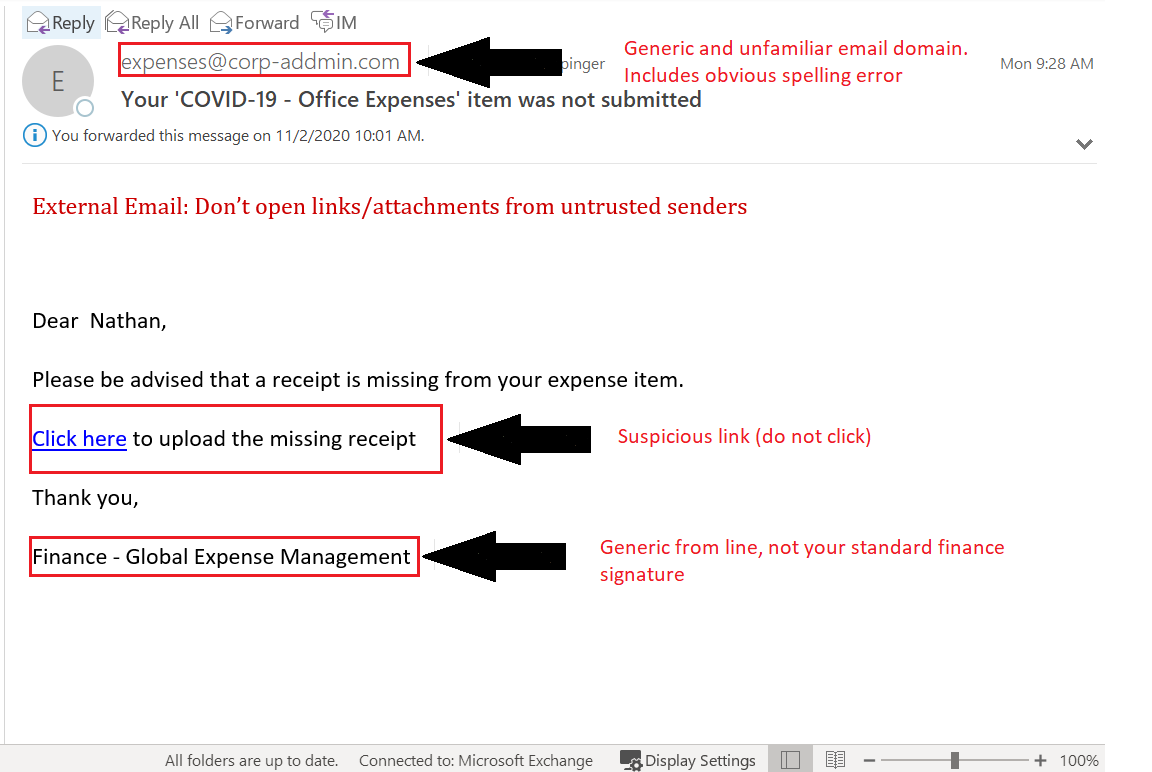

Ne vous faites pas piéger par le phishing

Netwalker recourt principalement à des attaques de phishing comportant des liens et fichiers exécutables malveillants pour infecter les systèmes. Par conséquent, vous devez absolument sensibiliser vos utilisateurs au danger de ces campagnes et leur expliquer comment distinguer les e-mails suspects pour assurer la sécurité de vos données sensibles. Une formation régulière à la sécurité des données constitue une stratégie de prévention très efficace qui aidera les utilisateurs à repérer les indices trahissant les e-mails malveillants. Voici quelques points à vérifier à chaque fois que vous recevez un e-mail vous invitant à cliquer sur un lien, à télécharger un fichier ou à partager vos identifiants.

- Vérifiez le nom et le domaine de l’expéditeur.

- Vérifiez si l’objet et le corps du message contiennent des erreurs d’orthographe grossières.

- Ne communiquez pas vos identifiants : aucun expéditeur légitime ne vous les demandera.

- N’ouvrez aucune pièce jointe et ne téléchargez aucun fichier associé à un lien suspect.

- Signalez les e-mails suspects à la personne chargée de la sécurité informatique.

Pour vous assurer que votre formation à l’ingénierie sociale a eu un impact sur vos mesures de sécurité, nous vous recommandons par ailleurs de procéder à des simulations d’attaques. L’envoi d’e-mails de phishing factices à votre organisation est une méthode très efficace pour évaluer la réussite de votre formation à la sécurité et identifier les personnes qui pourraient avoir besoin d’un coup de pouce supplémentaire. Suivez les indicateurs des interactions des utilisateurs pour savoir qui clique sur les liens et les pièces jointes, envoie ses identifiants ou signale les e-mails malveillants aux personnes adéquates de votre organisation.

Comment Varonis peut vous aider

La formation des utilisateurs de votre organisation aux attaques de phishing associées aux ransomwares renforce considérablement la protection de vos données sensibles. Pour autant, l’adoption d’une solution de sécurité des données capable de détecter les menaces de manière proactive permettra d’aller encore plus loin en matière de défense et limitera encore davantage les conséquences potentielles d’une infection.

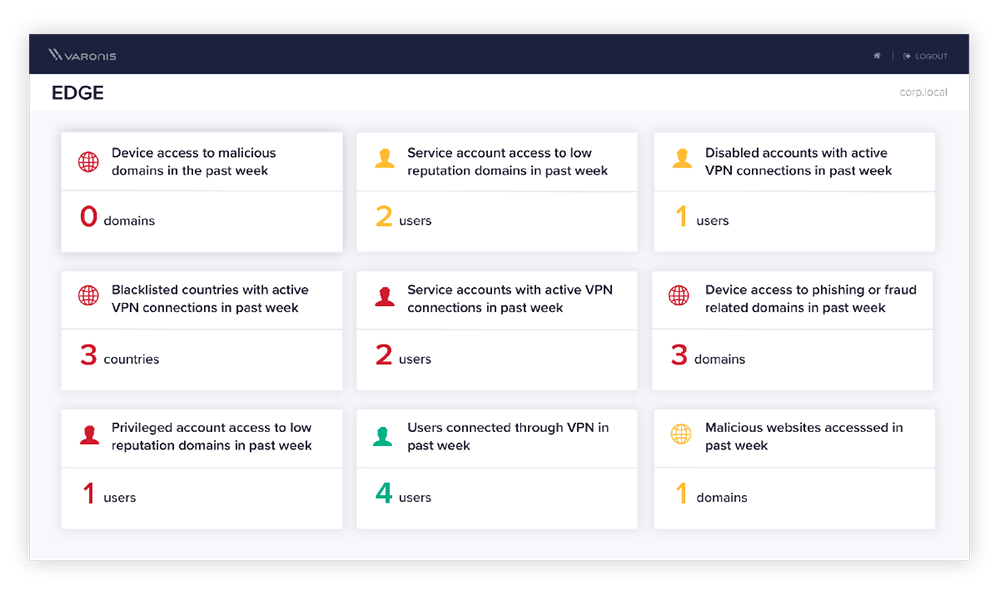

Protégez-vous avec une solution de détection des menaces par analyse comportementale

Varonis est capable de mettre en lumière les premiers signes d’infection par des ransomwares à l’aide de modèles comportementaux pour chaque maillon de la chaîne du cybercrime. Nous établissons des profils utilisateurs sur plusieurs plateformes en combinant de légères déviations dans le comportement lié aux e-mails, ainsi que des ouvertures de session, des connexions réseau et des consultations de données suspectes. Ces combinaisons uniques nous permettent d’intercepter des menaces que les autres solutions ne voient pas et de générer moins de faux positifs.

Varonis peut repérer les tentatives de phishing en surveillant les boîtes aux lettres Microsoft Exchange et Exchange Online, et est en mesure de détecter les pièces jointes malveillantes faisant partie du dictionnaire des modèles connus de spams envoyés par les ransomwares les plus courants.

Avec la détection basée sur proxy d’Edge, les clients peuvent également détecter les clics sur des liens inclus dans le corps d’un e-mail et qui entraînent le téléchargement du loader de Netwalker.

Si un compte utilisateur compromis commence à accéder à des données sensibles, la détection comportementale des menaces de Varonis le saura. Varonis utilise différents modèles comportementaux pour apprendre comment chaque utilisateur accède aux données et peut détecter les accès à des volumes d’information inhabituels. Varonis est également en mesure de faire la différence entre des actions manuelles et automatiques, mais aussi de déterminer si un utilisateur commence à exfiltrer et chiffrer des données de manière anormale. Il devient alors possible de bloquer le ransomware. De nombreux clients automatisent les réponses à apporter à ce type de comportement (désactivation du compte et interruption des connexions actives).

En surveillant l’activité du système de fichiers, Varonis peut détecter rapidement l’enregistrement par un ransomware d’outils d’intrusion connus sur le disque (une stratégie fréquente de Netwalker) ou la recherche par un utilisateur de fichiers contenant des mots de passe ou d’autres données sensibles. Chaque compte utilisateur dispose généralement d’un accès à bien plus de données qu’il ne le devrait, et ces recherches sont le plus souvent fructueuses. Nous verrons un peu plus loin comme atténuer ce problème.

Mettez en place le modèle du moindre privilège et réduisez votre surface d’attaque

La mise en place d’un système de détection approprié constitue une étape essentielle pour protéger votre organisation des ransomwares. Toutefois, il est tout aussi important de s’assurer que si jamais un ransomware passait inaperçu, son impact resterait minimal. Pour y parvenir, les entreprises doivent minimiser les données exposées, limitant ainsi les données pouvant être chiffrées ou dérobées. Varonis révèle quelles données sont trop facilement accessibles et automatise leur verrouillage. Vous pouvez ainsi non seulement limiter votre surface d’attaque, mais aussi limiter les dégâts potentiels causés par un ransomware.

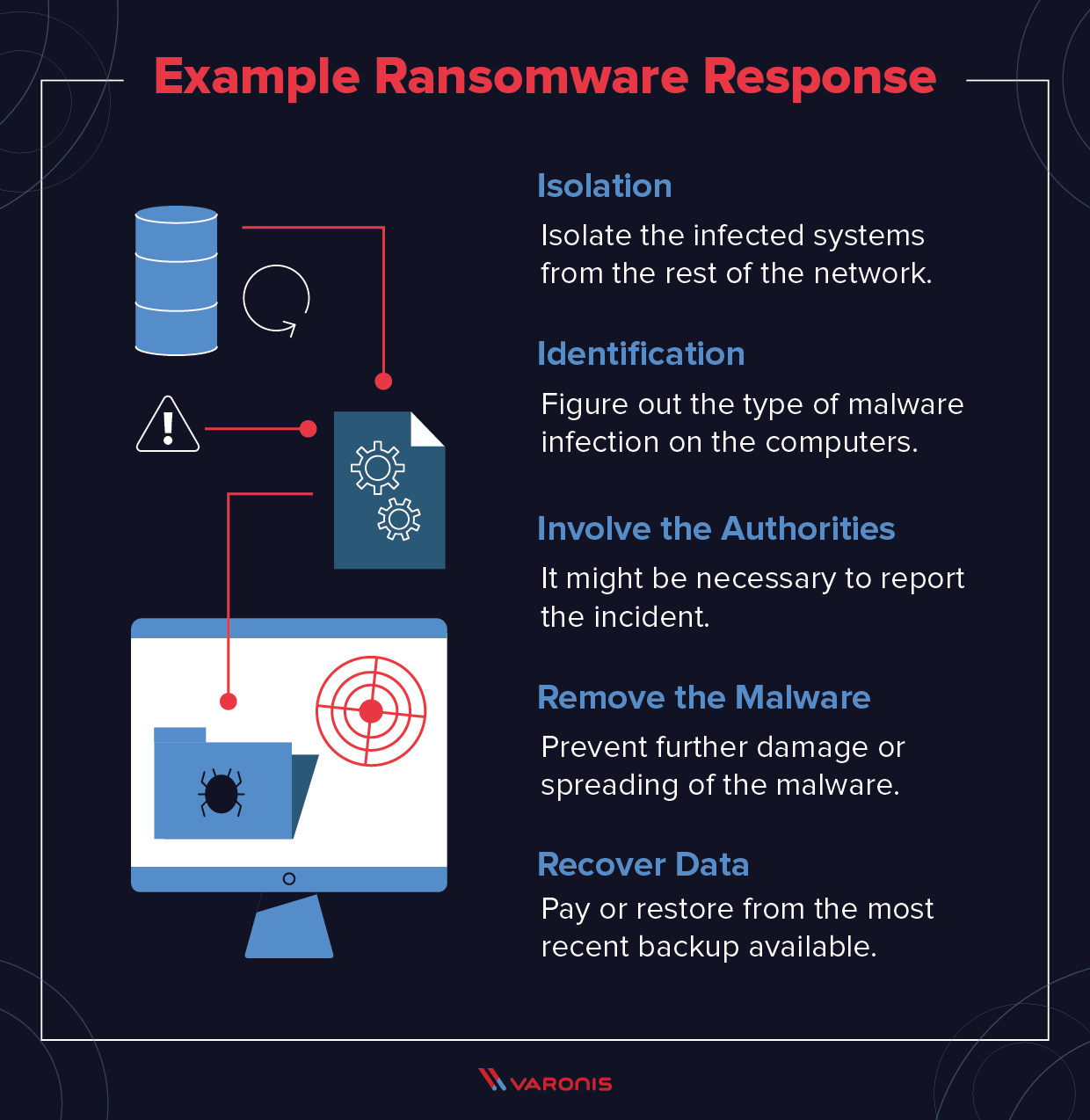

Restez à l’affût, la réactivité est essentielle

Si vous pensez être victime du ransomware Netwalker, réagissez rapidement. Recherchez tous les accès et toutes les modifications intervenus sur une période donnée pour localiser les fichiers affectés et restaurer les bonnes versions. Vous pouvez également appeler notre équipe de réponse aux incidents, qui mettra gratuitement ses experts à votre disposition pour analyser la situation.

Renforcez vos dépenses : demandez une évaluation gratuite de votre état de préparation face aux ransomwares

Les ransomwares ont gagné en sophistication et sont désormais plus difficiles à détecter. Les organisations doivent proactivement limiter leur surface d’attaque et mettre en place des méthodes de détection efficaces pour y faire face. Varonis dispose d’une grande expérience en matière de détection et de prévention des infections par les ransomwares. Pour déterminer quelles sont vos vulnérabilités, demandez une évaluation gratuite de votre état de préparation face aux ransomwares. Nous vous fournirons un rapport détaillé et adapté à votre environnement et pourrons évoquer avec vous les mesures à prendre pour mieux protéger votre organisation des attaques.

Merci à Nathan Coppinger pour cet article d’excellente qualité !

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.