Depuis sa sortie à la fin de l'année 1999 (dans Windows Server 2000), Active Directory (AD) est devenu pour les entreprises le standard de fait en matière de services d'authentification de domaine. Il a depuis bénéficié de plusieurs améliorations et mises à jour, ce qui fait de lui le système d'authentification stable et sûr utilisé actuellement.

À des débuts, AD présentait certains défauts plutôt flagrants. Si votre domaine comportait plusieurs contrôleurs de domaine, les modifications faites par chacun pouvaient provoquer des conflits. Vos modifications étaient parfois conservées, parfois elles ne l'étaient pas... Pour renforcer AD et empêcher les contrôleurs de domaine d'entrer continuellement en conflit, Microsoft a implémenté la stratégie « last writer wins » (dernière version valide). Si cette technique peut s'avérer bénéfique, elle risque néanmoins de donner le dernier mot à la gaffe qui désorganisera toutes les autorisations.

Obtenir l'e-book gratuit sur les tests d'intrusion

dans les environnements Active Directory

À Albuquerque, Microsoft a ensuite changé de direction et présenté un « modèle à maître unique » pour AD. Ce contrôleur de domaine peut modifier le domaine, alors que les autres se limitent à traiter les demandes d'authentification. Malheureusement, lorsque le contrôleur de domaine maître tombe en panne, aucune modification ne peut être apportée au domaine avant sa remise en route.

Pour surmonter ce défaut fondamental, Microsoft a séparé les responsabilités d'un contrôleur de domaine en rôles multiples. Les administrateurs distribuent ces rôles à plusieurs contrôleurs de domaine, et si l'un d'entre eux tombe en rade, un autre assumera les rôles manquants ! Cela signifie que les services de domaine mettent en œuvre un clustering intelligent qui intègre la redondance et la résilience.

Microsoft appelle ce modèle FSMO (Flexible Single Master Operation).

Rôles FSMO : quels sont-ils ?

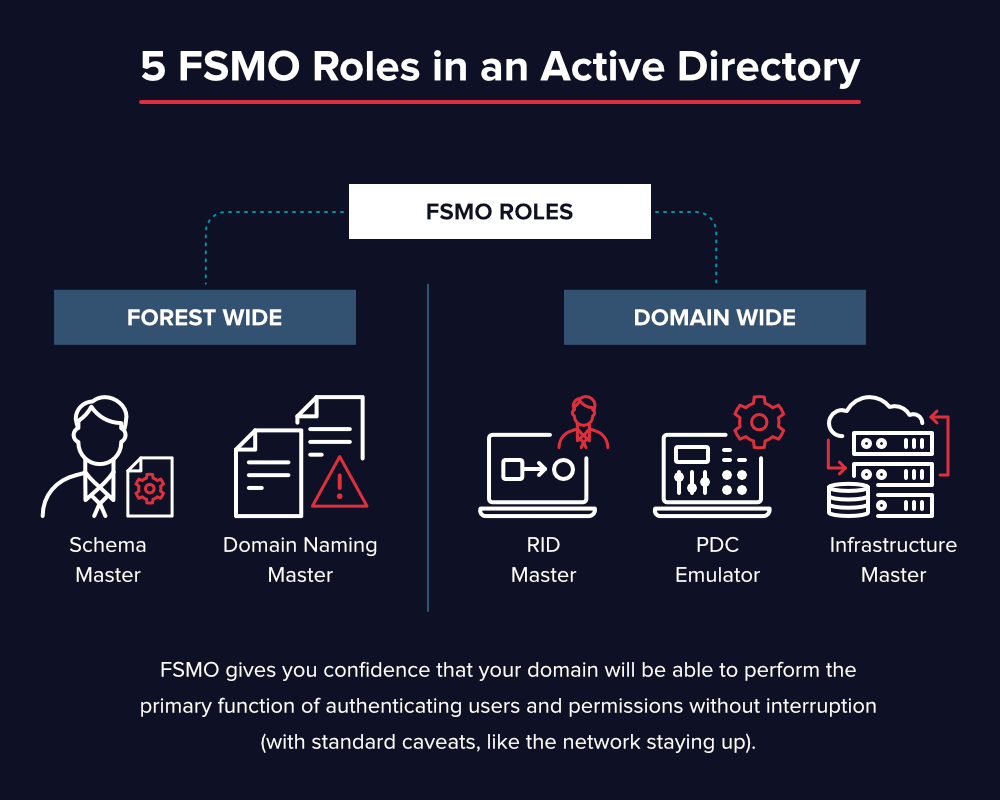

Microsoft répartit les responsabilités d'un contrôleur de domaine en 5 rôles séparés qui, ensemble, constituent un système AD complet.

Les 5 rôles FSMO sont les suivants :

- Maître du schéma – un par forêt

- Maître d'attribution des noms de domaine – un par forêt

- Maître RID (ID relatif) – un par domaine

- Émulateur PDC (contrôleur principal de domaine) – un par domaine

- Maître d'infrastructure – un par domaine

Rôles FSMO : que font-ils ?

Maître du schéma : le rôle du maître du schéma consiste à gérer la copie en lecture-écriture du schéma de votre Active Directory. Le schéma AD définit tous les attributs – tels que l'ID, le numéro de téléphone, l'adresse électronique et l'identifiant de connexion d'un employé – pouvant être associés à un objet dans la base de données de votre AD.

Maître d'attribution des noms de domaine : le maître d'attribution des noms de domaine garantit que vous ne pouvez pas créer dans une même forêt un domaine ayant le même nom qu'un autre. Il s'agit du maître de vos noms de domaine. Comme il n'est pas fréquent de créer de nouveaux domaines, c'est le rôle le plus susceptible d'être tenu par un contrôleur de domaine assumant un autre rôle.

Maître RID : le maître d'ID relatif attribue des blocs d'identifiants de sécurité (SID) à différents contrôleurs de domaine ; ceux-ci peuvent ensuite les utiliser pour les objets nouvellement créés. Dans AD, chaque objet dispose d'un SID, et les derniers chiffres de ce SID correspondent à la partie relative. Pour empêcher que plusieurs objets aient le même SID, le maître RID accorde à chaque contrôleur de domaine le privilège d'attribuer certains SID.

Émulateur PDC : le contrôleur de domaine ayant le rôle d'émulateur de contrôleur principal de domaine est celui qui fait autorité dans le domaine. L'émulateur PDC répond aux demandes d'authentification, modifie les mots de passe et gère les objets de stratégie de groupe. Et l'émulateur PDC donne l'heure à tout le monde ! C'est agréable d'être le PDC...

Maître d'infrastructure : le rôle de maître d'infrastructure consiste à traduire d'un domaine à l'autre les identifiants globalement uniques (GUID), les SID et les noms distinctifs. Si votre forêt comporte plusieurs domaines, le maître d'infrastructure est le Babelfish qui agit entre eux. Si le maître d'infrastructure ne remplit pas correctement son rôle, vous verrez dans vos listes de contrôle d'accès (LCA) des SID au lieu de noms résolus.

Le modèle FSMO vous garantit que votre domaine pourra assurer sans interruption la fonction première consistant à authentifier les utilisateurs et les autorisations (avec les réserves standard, comme le fonctionnement du réseau).

Il est important de surveiller AD afin d'empêcher les attaques par force brute ou les tentatives d'élévation de privilèges – deux vecteurs d'attaques souvent utilisés pour voler des données. Vous voulez voir comment procéder ? Nous allons vous montrer comment faire. Bénéficiez d'une démonstration vous montrant comment Varonis protège AD des menaces internes et externes.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.