La capacité à gérer des listes d’utilisateurs et des groupes constamment à jour est cruciale pour la sécurité d’une entreprise.

Il existe différentes façons de déterminer à quels groupes appartient un utilisateur. On peut d’abord utiliser l’interface graphique-souris standard :

- Sélectionnez « Utilisateurs et ordinateurs Active Directory ».

- Cliquez sur « Utilisateurs » ou sur le dossier contenant le compte de l’utilisateur.

- Faites un clic droit sur le compte et sélectionnez « Propriétés ».

- Sélectionnez l’onglet « Membre de ».

Trop de clics, trop fatigant ? Vous préférez peut-être l’interface Ligne de commande :

- Ouvrez une fenêtre de commande (cmd.exe ou PowerShell).

- Exécutez : gpresult /V

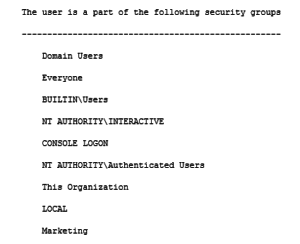

L’affichage résultant aura l’aspect ci-dessous (je l’ai élagué pour que n’y figurent que les informations d’appartenance à des groupes) :

Vous pouvez également exécuter whoami /groups pour obtenir les mêmes informations. Cette commande précise aussi les groupes de listes de distribution et les groupes imbriqués (si vous êtes membre d’un groupe A qui est lui-même membre d’un groupe B, le groupe B est indiqué).

Vous préférez encore une autre méthode ? Essayez net user [nom de l’utilisateur] domain, c’est une autre option possible.

Comme vous le voyez, il existe de nombreuses façons de savoir à quels groupes appartient un utilisateur, aussi bien manuellement qu'à l'aide d'un programme. Mais la question à laquelle il est plus difficile de répondre, est la suivante : « À quoi exactement ce groupe donne-t-il accès ? »

Il est d’autant plus difficile d’y répondre que les groupes sont mal nommés, mais même lorsque leurs noms sont très parlants, des erreurs sont commises et il y aura toujours des groupes donnant trop de privilèges d’accès aux données.

Alors comment en avoir le cœur net et savoir à quels fichiers, dossiers, sites SharePoint et boîtes mail donne accès un groupe AD ?

Inscrivez-vous pour une démonstration personnalisée de Varonis DatAdvantage pour savoir comment nous y parvenons !

Comment retrouver les groupes Active Directory dont je suis membre ?

Contents

La capacité à gérer des listes d’utilisateurs et des groupes constamment à jour est cruciale pour la sécurité d’une entreprise.

Il existe différentes façons de déterminer à quels groupes appartient un utilisateur. On peut d’abord utiliser l’interface graphique-souris standard :

Trop de clics, trop fatigant ? Vous préférez peut-être l’interface Ligne de commande :

L’affichage résultant aura l’aspect ci-dessous (je l’ai élagué pour que n’y figurent que les informations d’appartenance à des groupes) :

Vous pouvez également exécuter whoami /groups pour obtenir les mêmes informations. Cette commande précise aussi les groupes de listes de distribution et les groupes imbriqués (si vous êtes membre d’un groupe A qui est lui-même membre d’un groupe B, le groupe B est indiqué).

Vous préférez encore une autre méthode ? Essayez net user [nom de l’utilisateur] domain, c’est une autre option possible.

Comme vous le voyez, il existe de nombreuses façons de savoir à quels groupes appartient un utilisateur, aussi bien manuellement qu'à l'aide d'un programme. Mais la question à laquelle il est plus difficile de répondre, est la suivante : « À quoi exactement ce groupe donne-t-il accès ? »

Il est d’autant plus difficile d’y répondre que les groupes sont mal nommés, mais même lorsque leurs noms sont très parlants, des erreurs sont commises et il y aura toujours des groupes donnant trop de privilèges d’accès aux données.

Alors comment en avoir le cœur net et savoir à quels fichiers, dossiers, sites SharePoint et boîtes mail donne accès un groupe AD ?

Inscrivez-vous pour une démonstration personnalisée de Varonis DatAdvantage pour savoir comment nous y parvenons !

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

Essayez Varonis gratuitement.

Se déploie en quelques minutes.

Continuer à lire

Varonis s'attaque à des centaines de cas d'utilisation, ce qui en fait la plateforme idéale pour stopper les violations de données et garantir la conformité.