Datenzentrierte UEBA

Schützen Sie Ihre Daten vor Stealth-Angriffen und Insider-Bedrohungen mit Hunderten von Bedrohungsmodellen, die auf maschinellem Lernen basieren, und einem erstklassigen Incident-Response-Team.

- Echtzeit

- Plattformübergreifend

- Hochwertig

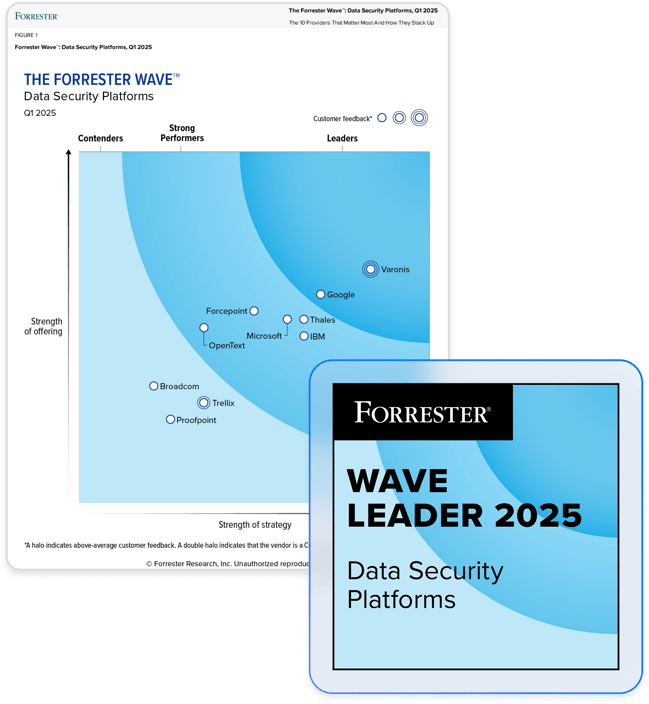

Arbeiten Sie mit dem Marktführer für Datensicherheit zusammen.

Datenzentrierte Bedrohungserkennung in Echtzeit.

Erweitern Sie Ihr Team mit MDDR

- Das Expertenteam von Varonis überwacht Ihre Daten

- Datenerkennung und Reaktion rund um die Uhr

- Branchenführendes 30-Minuten-SLA für Ransomware

Stoppen Sie Insider, Ransomware und APTs

- Hunderte von Bedrohungsmodellen und Verhaltensanalysen

- Umfassende plattformübergreifende Risikoüberwachung

- Verfolgen Sie anormale Zugriffe, laterale Bewegungen und Privilegieneskalation

Verhindern Sie Datenexfiltration

- Datei-Uploads, Downloads und Link-Sharing erkennen

- C2-Traffic im DNS-, Web-Proxy- und VPN-Traffic aufdecken

- Blockieren von Bedrohungsakteuren und Schutz sensitiver Daten

Varonis hat unserer Organisation sehr viel gebracht. Sie waren in der Lage, Vorfälle zu erkennen, die sich in unserer Umgebung ereigneten – im Gegensatz zu anderen Tools, die wir im Einsatz hatten.

Kontinuierliche Datenüberwachung

Varonis überwacht kontinuierlich Ihre Daten, Aktivitäten und Ereignisse, um Bedrohungen wie APTs, böswillige Insider und öffentliche Exposures zu erkennen und den Zugriff zu sperren, bevor es zu einer Sicherheitsverletzung kommt. Unsere einzigartige datenzentrierte Telemetrie und UEBA erkennen Bedrohungen, bevor sie eskalieren.

Datenerkennung und Reaktion

Varonis kombiniert ausgefeilte Bedrohungsmodelle mit einem erstklassigen Incident Response Team, um verdeckte und Insider-Bedrohungen zu erkennen und darauf zu reagieren. Wir bieten auch die Möglichkeit, Ihr Team mit unserem 24x7x365 Managed Data and Detection (MDDR) zu erweitern.

User & Entity Behavior Analytics (UEBA)

Varonis verwendet Machine Learning, um für jeden Benutzer und jedes Gerät in Ihrer Umgebung Profile und Baselines des Benutzerverhaltens zu erstellen. Dadurch können wir ungewöhnliche Benutzeraktivitäten erkennen, wie ungewöhnliche Dateizugriffe, Aktionen zum Senden/Empfangen von E-Mails, Berechtigungsänderungen, Geo-Hopping und mehr.

Bedrohungsverfolgung

Unser globales Team aus Cybersicherheitsexperten überwacht Ihre Daten, Benutzeraktivitäten und Ihr Netzwerk auf Bedrohungen und erkennt echte Vorfälle, die Ihre Aufmerksamkeit erfordern. So spart Ihr Team Zeit und Ihre Sicherheit wird gestärkt – und das alles, ohne dass Ihr Team zusätzliche Ressourcen benötigt.

Managed Data Detection and Response (MDDR)

Im Gegensatz zu herkömmlichen MDR-Diensten, die Endpoint- und netzwerkzentriert sind, konzentriert sich MDDR auf Bedrohungen für Daten. Unser globales Team aus führenden Threat-Hunters, Forensik-Analysten und Incident-Respondern untersucht und reagiert auf Ihre Alerts, rund um die Uhr und 365 Tage im Jahr.

SIEM- und SOAR-Integrationen

Konfigurieren Sie automatische Antwortmaßnahmen in Varonis oder integrieren Sie Varonis mit Ihrem bestehenden SIEM/SOAR über einen unserer Konnektoren (Splunk, QRadar, Palo Alto Cortex XSOAR, Google Chronicle SOAR) oder über Syslog/SNMP.

Eine Plattform für Multi-Cloud-, SaaS- und On-Premise-Daten.

Datenzentrierte Bedrohungserkennung

Gehen Sie über die datenzentrierte Bedrohungserkennung hinaus.

Varonis bewältigt Hunderte von Anwendungsfällen und ist damit die ultimative Plattform, um Data Breaches zu verhindern und Compliance sicherzustellen.

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Direktor für Informationssicherheit, Penguin Random House

„Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“

Al Faella, CTO, Prospect Capital