SIEM-Anwendungen sind ein wichtiger Bestandteil des Datensicherheits-Ökosystems: Sie aggregieren Daten aus mehreren Systemen, normalisieren diese Daten und analysieren sie, um abnormales Verhalten oder Angriffe zu erkennen. Das SIEM ist die zentrale Stelle, an der Ereignisse und Benachrichtigungen zusammengeführt werden – so dass Sie eine Sicherheitsuntersuchung einleiten können.

Aber wie geht es dann weiter?

Das größte Problem beim Verwenden des SIEM, von dem uns unsere Kunden berichten, ist die Schwierigkeit, mit ihm Sicherheitsereignisse zu diagnostizieren und zu erforschen. Die schiere Menge an Low-Level-Daten und die hohe Anzahl an Benachrichtigungen führen zu einem „Nadel im Heuhaufen“-Effekt: Benutzer erhalten eine Warnung, bei denen aber häufig die benötigte Klarheit und der Kontext fehlen, um sofort auf die Warnung zu reagieren.

An dieser Stelle greift Varonis ein. Varonis liefert zusätzlichen Kontext zu den Daten, die ein SIEM sammelt: Es macht es einfacher, mehr Nutzen aus dem SIEM herauszuholen, indem es vertiefenden Kontext, Einblicke und Bedrohungsinformationen für Sicherheitsuntersuchungen und Abwehrmaßnahmen bereitstellt.

Beschränkte Eignung von SIEM-Anwendungen als vollständiges Datensicherheits-Ökosystem

SIEM-Anwendungen liefern begrenzte Kontextinformationen über ihre nativen Ereignisse, und SIEMs sind bekannt für ihre Blindheit im Umgang mit unstrukturierten Daten und E-Mails. Beispielsweise erkennen Sie möglicherweise, dass die Netzwerkaktivität von einer IP-Adresse aus zunimmt, aber sie wissen, welcher Benutzer den Datenverkehr erzeugt hat oder auf welche Dateien zugegriffen wurde.

In diesem Fall kann Kontext entscheidend sein.

Was aussieht wie ein signifikanter Datentransfer, könnte völlig harmlos und gerechtfertigt sein. Oder es könnte sich um den Diebstahl mehrerer Petabyte sensibler und kritischer Daten handeln. Ein Mangel an Kontext in den Sicherheitsbenachrichtigungen führt zu einem Szenario wie bei dem Jungen, der zu häufig „Wolf“ rief: Letztendlich stumpfen Ihre Sicherheitsbeauftragten ab, wenn die Alarmglocken bei jedem Ereignis läuten.

SIEM-Anwendungen können Daten nicht als sensibel oder nicht sensibel klassifizieren und können daher nicht zwischen zulässigen Dateiaktivitäten und verdächtigen Aktivitäten, bei denen Kundendaten, geistiges Eigentum oder die Sicherheit des Unternehmens gefährdet werden, unterscheiden.

Letztlich wird die Leistungsfähigkeit von SIEM-Anwendungen immer von den Daten bestimmt, die sie empfangen. Ohne zusätzlichen Kontext zu diesen Daten wird die IT-Abteilung häufig mit Fehlalarmen oder anderweitig unbedeutenden Problemen zu ringen haben. Kontext ist in der Welt der Datensicherheit der Schlüssel, der uns zeigt, wo wir den Kampf aufnehmen müssen.

Wie Varonis Ihr SIEM ergänzt

Der Kontext, mit dem Varonis das SIEM versorgt, kann den Unterschied zwischen blindem Herumstochern oder der Verhinderung einer eklatanten Datenschutzverletzung ausmachen.

Varonis erfasst Daten über Ereignisse in verschiedenen Datenspeichern – in lokalen Systemen und in der Cloud – und kann Aufschluss über das Wer, Was, Wann und Wo für alle Dateien, auf die im Netzwerk zugegriffen wird, liefern. Bei der Überwachung mit Varonis Edge sammelt Varonis zusätzlich DNS-, VPN- und Web-Proxy-Aktivitätsdaten. Sie können dann die Netzwerkaktivität mit der Aktivität des Datenspeichers korrelieren, um sich ein vollständiges Bild eines Angriffs von der Infiltration über den Dateizugriff bis zur Exfiltration zu verschaffen.

Varonis klassifiziert unstrukturierte Dateien auf der Grundlage der Übereinstimmung mit einem von Hunderten möglicher Muster, einschließlich personenbezogenen Daten, Ausweisnummern, Kreditkartennummern, Adressen und mehr. Diese Klassifikation kann erweitert werden, um nach unternehmensspezifischem geistigem Eigentum zu suchen, gefährdete, sensible Informationen zu entdecken und sich bei der Einhaltung der Vorschriften für regulierte Daten unterstützen zu lassen. Dabei wertet Varonis die Dateien dort aus, wo sie liegen, ohne dass die Endbenutzer beeinträchtigt werden.

Darüber hinaus führt Varonis Analysen des Benutzerverhaltens durch, um aussagekräftige Warnhinweise auf der Grundlage der erlernten Verhaltensmustern der untersuchten Benutzer liefern zu können. Ergänzend wird eine erweiterte Datenanalyse anhand von Bedrohungsmodellen durchgeführt, bei der die Verhaltensmuster auf Insider-Risiken (Exfiltration, Seitwärtsbewegung, Berechtigungseskalation) und Bedrohungen durch Außenstehende (Ransomware) untersucht werden.

So arbeitet Varonis mit dem SIEM zusammen

Varonis integriert sich in SIEM-Anwendungen, um reichhaltigen Datenkontext für die Sicherheitsanalysen zu liefern, so dass Unternehmen sich guten Gewissens auf ihre Datensicherheitsstrategie verlassen können.

Highlights der Integration:

- Sofort einsatzbereite Analysefunktionen

- Optimierung der Untersuchungsmöglichkeiten durch Integration der Dashboards und Benachrichtigungen von Varonis

- Auf den jeweiligen Alarm abgestimmte Untersuchungsseiten

- Hervorhebung der kritischen Informationen auf den ersten Blick, mit Einblicken und Kontext als Entscheidungsgrundlage

- Integration in Ihren SIEM-Workflow

Untersuchen eines Angriffs mit Varonis und SIEM

Diese von Varonis gelieferten Kontextdaten liefern den Sicherheitsteams aussagekräftige auf die Infrastruktur bezogene Analysen und Warnmeldungen, ohne dass zusätzliche Gesamtlasten oder Signalüberflutungen für das SIEM entstehen. SOC-Teams können durch den Einsatz des SIEM mit Varonis ihre Untersuchungen beschleunigen und erhalten Einblick in die wichtigsten Assets, die sie schützen müssen: unstrukturierte Daten und E-Mails.

Die Untersuchung eines Ransomware-Angriffs mit Varonis DatAlert verläuft beispielsweise viel schneller als das Durchsuchen der SIEM-Protokolle, um aus diesen die Geschehnisse abzuleiten.

Mit den zusätzlichen Informationen, die Ihnen DatAlert verschafft, erhalten Sie auch einen extrem übersichtlichen Überblick über das Geschehen in Ihren zentralen Datenspeichern – sowohl vor Ort als auch in der Cloud. Sie können Benutzer, Gefahren und Geräte ganz einfach untersuchen – und sogar automatische Reaktionen einrichten.

Hier liegen für Hijacked Helen offenkundig 21 Benachrichtigungen vor – da stimmt etwas nicht. Mit einigen Klicks können Sie durch die Benachrichtigung von Helen browsen, um dem Geschehen auf den Grund zu gehen – auch wenn es sich um einen Malware-Angriff handeln könnte.

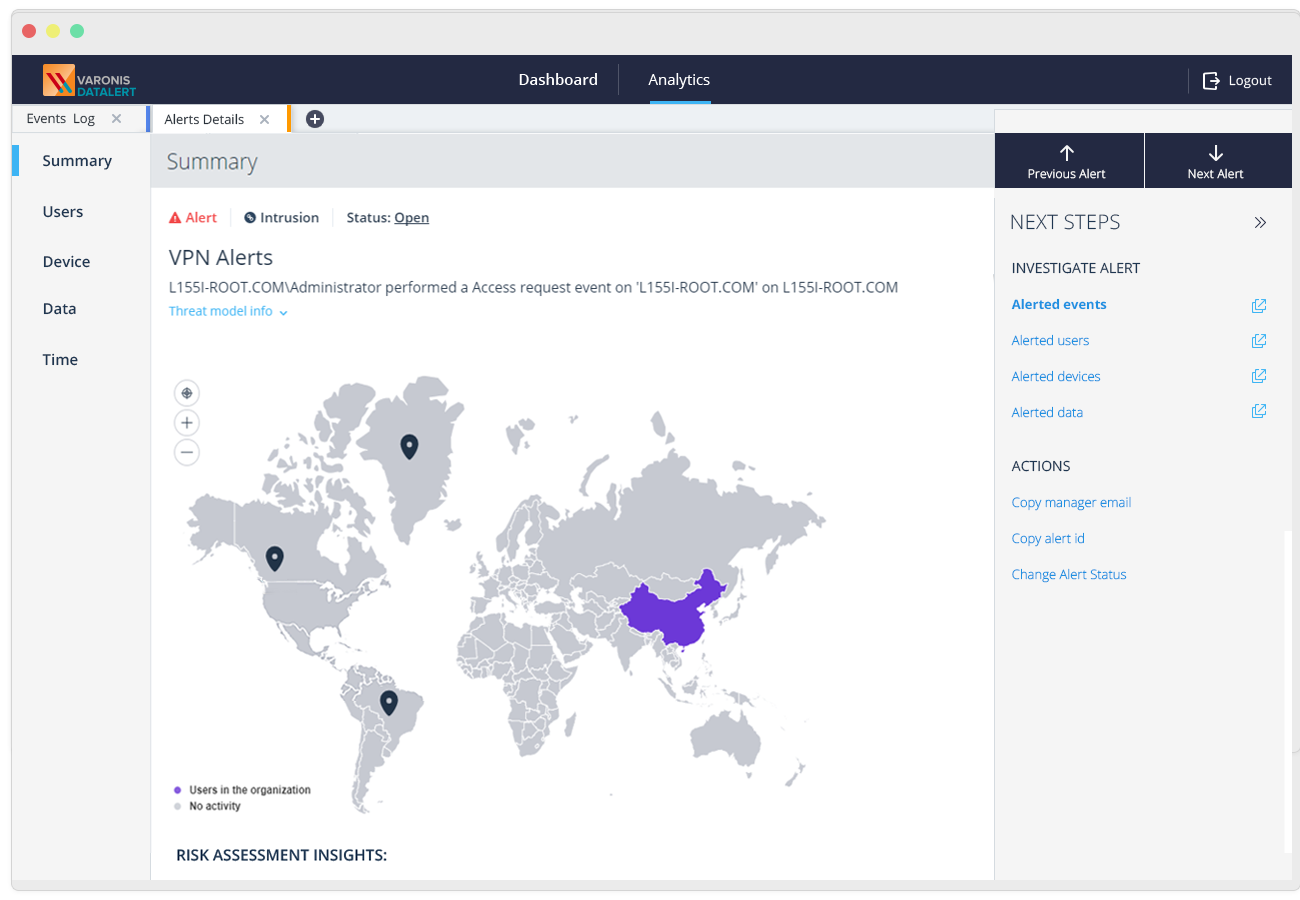

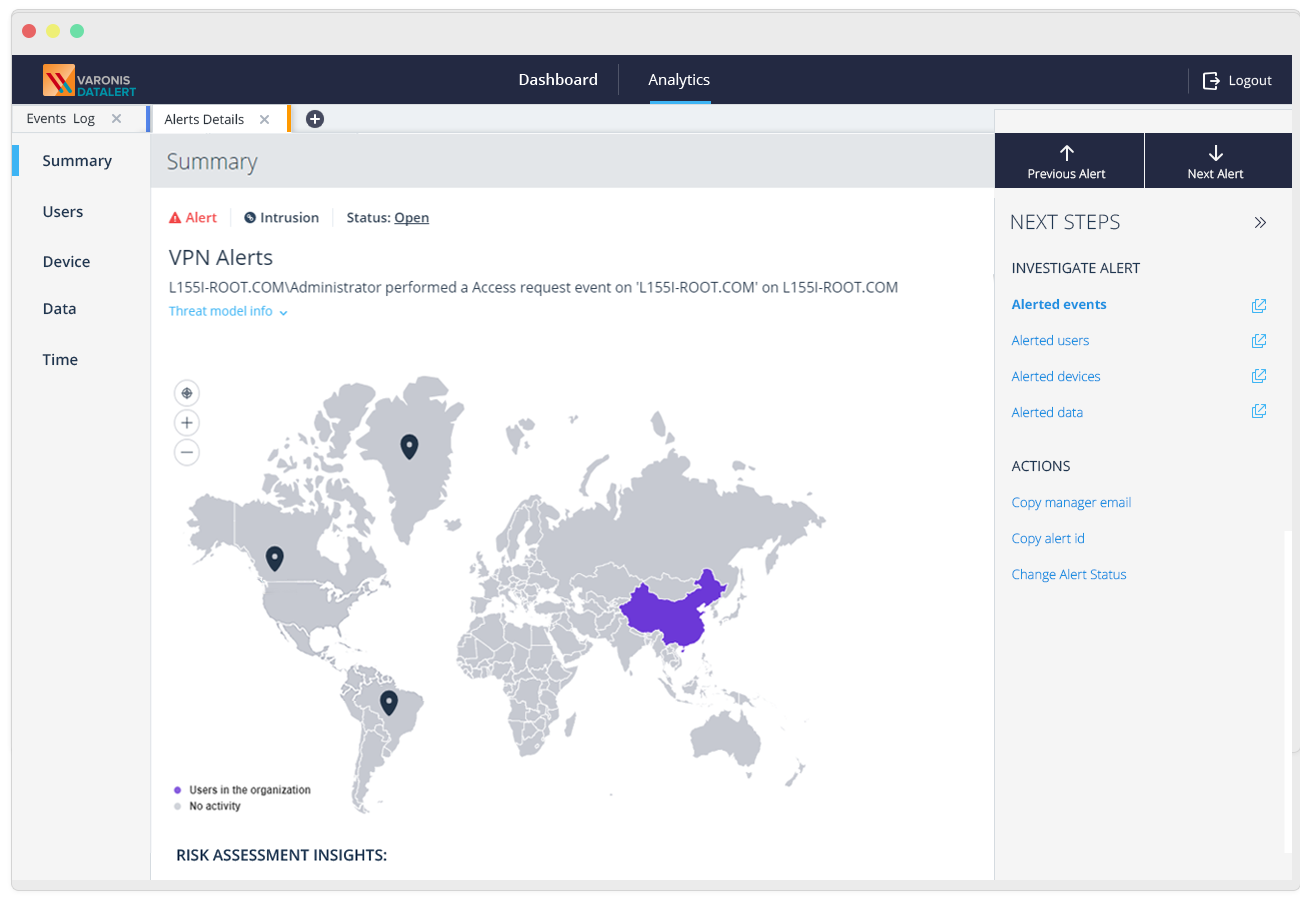

Sie können die Benachrichtigungen auch einzeln genauer betrachten, um die Situation zu erfassen und zu untersuchen. Aus den Benachrichtigungsdetails geht hervor, dass die betroffenen Ereignisse anscheinend von außerhalb des Unternehmen initiiert wurden.

Wenn Sie auf der Benachrichtigungseite nach unten scrollen, wird angezeigt, dass ein Computer beteiligt ist und auf 24 sensible Dateien zugegriffen wurde. Außerdem sind 10 % aller Ereignisse, die mit diesem Computer zusammenhängen, außerhalb der üblichen Arbeitszeit von Helen aufgetreten. Es sieht also ganz danach aus, als würde ein Außenstehender Helens Computer benutzen, um auf Dateien im Netzwerk zuzugreifen.

Auf derselben Benachrichtigungsseite ist zu erkennen, dass Lohntüten Peter der Eigentümer der Dateien ist, auf die von Helens Computer zugegriffen wurde – offenkundig versucht ein Hacker, Zugang zu den Gehaltsdaten zu erlangen.

Das ist erst der Beginn der Untersuchung verdächtiger Verhaltensweisen und Aktivitäten, die Sie mit Varonis und Ihrem SIEM durchführen können. DatAlert kann außerdem ein Skript auslösen, mit dem das Benutzerkonto gesperrt und der Angriff bei der ersten Erkennung im Keim erstickt wird. In diesem Fall wäre es dem Hacker wahrscheinlich gar nicht gelungen, bis zu den Gehaltsdaten vorzudringen!

Mit dem Kontext, der Ihnen zur Verfügung steht, können Sie schnell auf die Benachrichtigungen des SIEM reagieren – und die Lage im Griff behalten. Sicherheitsanalysten verbringen unzählige Stunden mit dem Versuch, durch die Feinabstimmung von Usecases, dem Erstellen von Regeln und der Einbindung zusätzlicher Datenquellen aussagekräftige Warnmeldungen aus dem SIEM abzuleiten. Varonis liefert Ihnen einen Vorsprung durch 120 sofort einsatzbereiten Analysemodelle, intuitive Dashboards und intelligente Benachrichtigungen.

OK, es kann losgehen!

Wenn Sie bereits ein SIEM verwenden, ist es ganz einfach, Varonis hinzuzufügen und mehr aus Ihrer SIEM-Investition herauszuholen. Wenn Sie erst mit der Planung Ihrer Datensicherheit beginnen, fangen Sie mit Varonis an und fügen dann ihr SIEM hinzu.

Wenn Sie erst Varonis eingerichtet haben, können Sie jederzeit Ihr SIEM ergänzen, um Daten zu aggregieren und die Überwachungs- und Benachrichtigungsfunktionen zu erweitern. Varonis bietet Ihnen zunächst eine breiter angelegte Datensicherheit. Und durch das Hinzufügen eines SIEM kann Varonis in Kombination mit dem SIEM die Daten noch besser für Analysen und Audits korrelieren und speichern.

Möchten Sie mehr erfahren? Klicken Sie hier für eine persönliche Demonstration der kombinierten Leistung von Varonis und SIEM.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.