Es gibt viele Gründe, die für eine Karriere im Bereich Cybersecurity sprechen. Cybersecurity-Positionen bieten durchweg ein gutes Gehalt, Wachstumschancen, Arbeitsplatzsicherheit, spannende tägliche Aufgaben und die Chance, mit seiner Arbeit etwas zu bewirken. Karrieren in der Cybersecurity bestehen nicht nur aus White-Hat-Hacking. Stattdessen gibt es eine Vielzahl von verschiedenen Karrierewegen, die für unterschiedliche Persönlichkeitstypen geeignet sind.

Um Ihnen dabei zu helfen, diese Optionen zu erkunden, haben wir Cybersicherheitsexperten gebeten, ihre Erfahrungen, ihren Hintergrund, ihren Tageszeitplan, ihre Ratschläge und die Vor- und Nachteile ihrer Arbeit zu besprechen. Zu den von uns recherchierten Positionen gehören Sicherheitsingenieure, CISOs, Sicherheitsanalytiker und weniger traditionelle Teilbereiche der Cybersecurity wie Cyberrecht und Vertrieb.

Mit einem kostenlosen Sicherheitskurs können Sie CPE-Credits erwerben und ein Verständnis für die verschiedenen Aufgaben erhalten, mit denen man bei der Tätigkeit im Bereich Cybersecurity konfrontiert ist.

- Visueller Leitfaden zur Karriere in der Cybersecurity

- Fragen und Antworten mit Cyberfachkräften

- Empfohlene Ressourcen

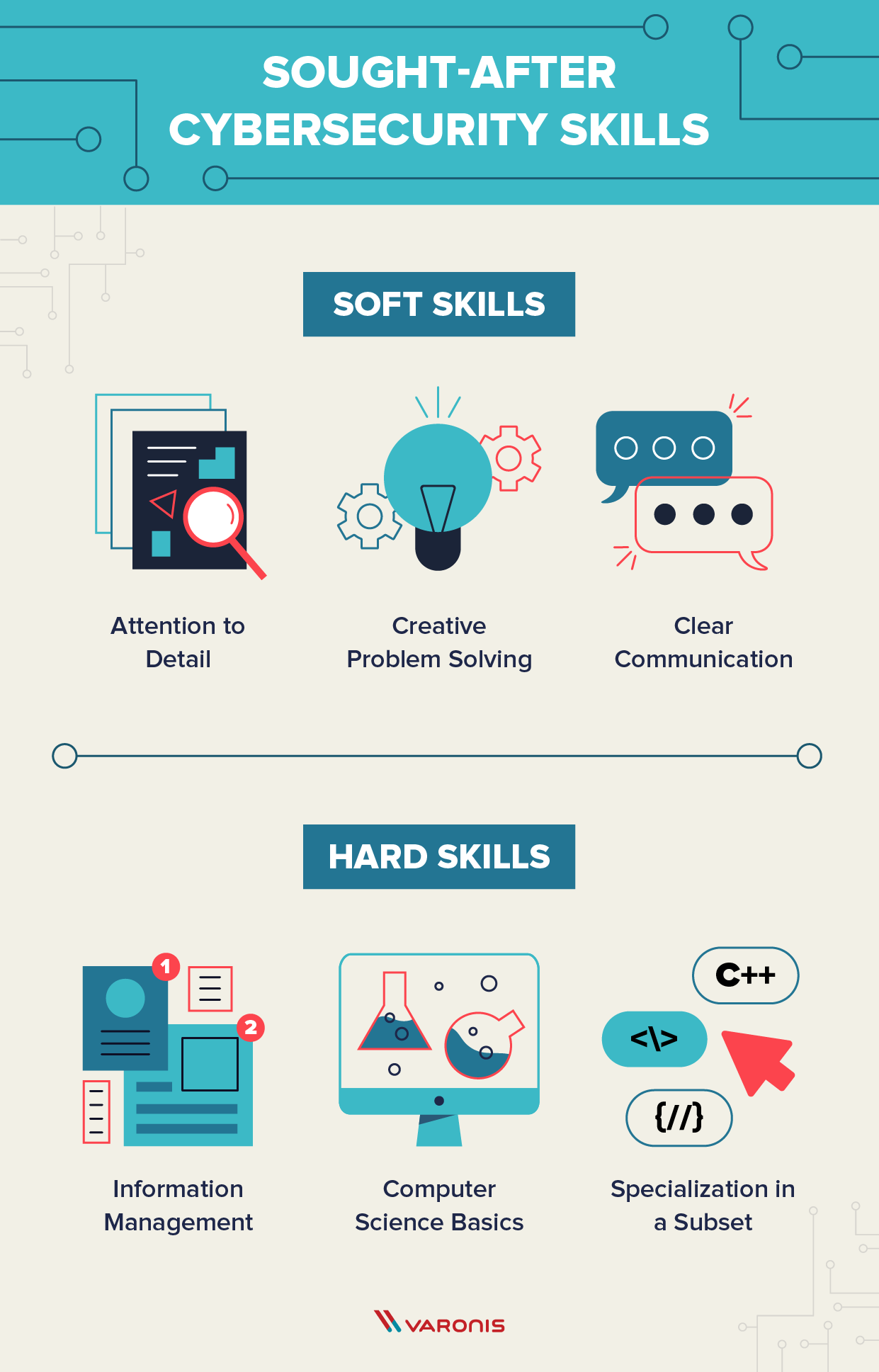

Wichtige Skills laut Profis im Cybersecurity-Bereich

Die Fähigkeiten, die die von uns befragen Cybersecurity-Experten am häufigsten genannt haben, sind unter anderem:

Soft Skills:

- Aktives Zuhören und klare mündliche und schriftliche Kommunikation

- Blick fürs Detail

- Bescheidenheit und Neugier, um neue Fähigkeiten zu erlernen und Informationen aufzunehmen

- Kreative und technische Problemlösung

- Anpassungsfähigkeit und Teamgeist

- Ruhige Ausstrahlung in hektischen Situationen

Hard Skills:

- Technische Zusammenhänge verständlich erklären

- Grundlagen der Informatik

- Fundierte Fachkenntnisse auf einem bestimmten Teilgebiet

- Mindestens eine Programmier- oder Skriptsprache

- Vertraut sein mit den Angriffswerkzeugen und -techniken im Mitre ATT&CK-Framework

- Überwachung komplexer Einsätze und Verwaltung zahlreicher Indizien

- Informationsmanagement und Entscheidungsfindung in Risikosituationen

Ein Tag im Leben eines Cybersecurity-Experten

Wie Sie sehen können, haben wir die Befragten in den unten aufgeführten Positionen kategorisiert und diversifiziert. Dennoch ist zu beachten, dass viele Sicherheitsexperten in verschiedenen Rollen tätig sind und über eine einzige Stellenbeschreibung hinausgehen. Daten zum landesweiten Durchschnittsgehalt, zur Ausbildung und zum Stellenwachstum stammen vom Bureau of Labor Statistics (BLS).

Bitte beachten Sie, dass es sich bei den aufgeführten Gehältern nicht um Einstiegsgehälter, sondern um die Durchschnittsgehälter für diese Position in den gesamten Vereinigten Staaten laut BLS handelt. Die aufgeführten Gehälter entsprechen weder den Gehältern der Befragten noch werden diese Daten von Varonis bereitgestellt. Sie sind nur für Informationszwecke vorgesehen. Sie sollten damit rechnen, dass sich Ihr eigenes Gehalt je nach Erfahrung, Standort und den verschiedenen Aufgaben Ihrer Position ändert.

Klicken Sie auf das Menü unten, um zum Karrierepfad zu gelangen, über den Sie mehr erfahren möchten:

- Sicherheitsingenieur

- Berater und Geschäftsinhaber

- Entwickler und Pentester

- CISO/CISSP

- Security Analyst

- Cybersecurity-Jurist

- Sicherheitsarchitekt

- Vertrieb in der Cybersecurity

Nachfolgend finden Sie einen prägnanten visuellen Leitfaden mit Tipps zum Download:

1. Lösungs- und Sicherheitsingenieur

- Ausbildung: Bachelor-Abschluss

- Landesweites Durchschnittsgehalt: 133.115 $ *

- Wachstum: 12 %

- Wichtigster Skill: Beharrlichkeit und Durchhaltevermögen, um Probleme zu lösen

- Pro: Lösung von Geschäftsproblemen von Kunden

- Contra: Papierkram bei der Erfassung der Ausgaben

- Ein Ratschlag: „Tauchen Sie voll und ganz ein und schauen Sie nicht zurück. Sie werden Fehler machen, aber nehmen Sie die positiven Erfahrungen mit und konzentrieren Sie sich nicht zu sehr auf die negativen.“

Charles Feller, Lösungsingenieur bei Varonis

Wichtigste Erkenntnisse:

- Sie müssen in der Lage sein, komplexe Sachverhalte zu vermitteln und eine vertrauensvolle Beziehung aufzubauen.

- Sie müssen Ihr Portfolio ausbauen und eine Liste vergangener Erfolgsgeschichten und Empfehlungen vorweisen können.

- Sie müssen bereit sein, sich an Veränderungen anzupassen und stets dazuzulernen.

F: Welchen Ratschlag würden Sie jemandem geben, der an Ihrem Karriereweg interessiert ist?

A: „Tauchen Sie voll und ganz ein und schauen Sie nicht zurück. Sie werden Fehler machen, aber nehmen Sie die positiven Erfahrungen mit und konzentrieren Sie sich nicht zu sehr auf die negativen.“

F: Beschreiben Sie kurz, wie Sie dorthin gekommen sind, wo Sie heute sind.

A: „Ich war schon immer von neuen Technologien und den Möglichkeiten dieses sich verändernden Umfelds fasziniert. Ich habe mit einer Anwendungsschulung angefangen und bin dann schnell in Netzwerk- und Infrastrukturpositionen in der Beratung und Ausbildung übergegangen.“

F: Gab es einen bestimmten Moment, der Ihr Interesse an diesem Karrierepfad geweckt hat?

A: „Die Möglichkeit, ständig herausgefordert zu werden, neue und aufkommende Technologien zu meistern. Sie müssen bereit sein, sich an Veränderungen anzupassen und stets dazuzulernen.“

F: Von allem, was Sie unternommen haben, um sich auf diese Position vorzubereiten, was hat am meisten zu Ihrem Erfolg beigetragen?

A: „Man muss bereit sein, alles zu tun, was nötig ist, um das jeweilige Problem zu lösen.“

F: Wie sieht ein typischer Arbeitstag bei Ihnen aus?

A: „Es gibt keinen typischen Arbeitstag. Man muss flexibel, anpassungsfähig und bereit sein, sich stets auf die Kundenanforderungen einzustellen. Ein typischer Tag dauert 8 bis 10 Stunden und besteht aus Kundenentwicklung, technischer Weiterbildung, Beziehungsaufbau und Problemlösung.“

2. Berater/Unternehmer im Cybersecurity-Bereich

- Ausbildung: Bachelor-Abschluss

- Landesweites Durchschnittsgehalt: 92.600 $ *

- Wachstum: 28 %

- Herausragende Fähigkeit: Verständnis für die verschiedenen Geschäftsmärkte

- Pro: Flexible Arbeitszeiten

- Nachteil: Verwaltungsaufgaben

- Ein Ratschlag: „Konzentrieren Sie sich auf das, was im Unternehmen wichtig ist und helfen Sie, es zu schützen … Indem wir die richtigen Fragen stellen, können wir zumindest verstehen, wo potenzielle Bedrohungen liegen.“

Rob Black, Inhaber von Fractional CISO

Wichtigste Erkenntnisse:

- Stellen Sie Fragen, denn für manche scheinbar einfachen Cybersecurity-Probleme gibt es keine guten Antworten.

- Wenn Sie an Cybersecurity interessiert sind, fangen Sie noch heute an! Hören Sie Cybersecurity-Podcasts, folgen Sie Cybersecurity-Leuten auf LinkedIn, kaufen Sie sich ein Cybersecurity-Buch.

- Wählen Sie ein Cybersecurity-Tool wie Nmap, Wireshark, Nessus, BurpSuite oder ein anderes, das Sie interessiert, und werden Sie zum Experten.

- Zertifizierungsempfehlungen: „Cybersecurity-Profis, die seit einem Jahr dabei sind, sollten auf eine SSCP-Zertifizierung hinarbeiten. Diejenigen, die schon fünf Jahre dabei sind, sollten auf eine CISSP-Zertifizierung abzielen. Beides sind hervorragende Zertifizierungen von ISC2.“

F: Welchen Ratschlag würden Sie jemandem geben, der an Ihrem Karriereweg interessiert ist?

A: „Es sind meine Erfahrungen, die mich geprägt haben. Ich würde nichts ändern. Ohne sie wäre ich nicht der, der ich heute bin. Wenn Sie an Cybersecurity interessiert sind, fangen Sie noch heute an! Hören Sie Cybersecurity-Podcasts, folgen Sie Cybersecurity-Leuten auf LinkedIn, kaufen Sie sich ein Cybersecurity-Buch.

Profi-Tipp: Wählen Sie ein Cybersecurity-Tool wie Nmap, Wireshark, Nessus, BurpSuite oder ein anderes, das Sie interessiert, und werden Sie zum Experten. Bloggen Sie über das Tool mit originellen Inhalten, die nirgendwo anders zu finden sind. Bewerben Sie sich für einen Einstiegsjob in der Cybersecurity. Sie werden mit einer interessanten Karriere für die kommenden Jahrzehnte belohnt.

F: Beschreiben Sie kurz, wie Sie dorthin gekommen sind, wo Sie heute sind.

A: „Ich leite ein kleines Beratungsunternehmen für Cybersecurity, in dem wir ein Cybersecurity-Programm für mittelständische Kunden erstellen und verwalten. Mein Einstieg in die Branche erfolgte 2007 bei RSA Security, wo ich an einem Produkt zur Multi-Faktor-Authentifizierung arbeitete. Nachdem ich RSA verlassen hatte, arbeitete ich in Unternehmen, die nicht im Sicherheitsbereich tätig sind. Dort war ich für verschiedene Sicherheitsfunktionen verantwortlich.

Nach mehreren Jobs und vielen gelernten Lektionen wurde mir klar, dass jedes Unternehmen genau das benötigt, als was ich arbeitete – einen Sicherheitsexperten, der gute Cybersecurity-Entscheidungen für das Unternehmen treffen kann. Also habe ich Fractional CISO gegründet.“

F: Gab es einen bestimmten Moment, der Ihr Interesse an diesem Karrierepfad geweckt hat?

A: „Ich interessiere mich schon immer für Technologie und insbesondere für die dunkle Seite der Technologie. Das Thema Sicherheit passte wie die Faust aufs Auge.“

F: Von allem, was Sie unternommen haben, um sich auf diese Position vorzubereiten, was hat am meisten zu Ihrem Erfolg beigetragen?

A: „Die Cybersicherheitsbranche steckt noch in den Kinderschuhen. Am besten geht man mit Unsicherheit um, indem man die richtigen Fragen stellt. Für manche scheinbar einfachen Cybersecurity-Probleme gibt es keine guten Antworten. Indem wir die richtigen Fragen stellen, können wir zumindest verstehen, wo potenzielle Bedrohungen liegen.“

F: Wie sieht ein typischer Arbeitstag bei Ihnen aus?

A: „Ich bin Inhaber eines kleinen Unternehmens, daher ist mein Arbeitstag lang. Es gibt jedoch viele Leute in der Cybersecurity, die von 9 bis 17 Uhr arbeiten. Ich habe so viele Leute kennengelernt, die vielleicht sehr gute Cybersecurity-Fachkräfte wären, aber wegen der langen Arbeitszeiten nicht in der Branche arbeiten wollen. Man kann auch in der Cybersecurity arbeiten und ganz normale Arbeitszeiten haben.

Bei mir ist jeder Tag anders. Normalerweise treffe ich jeden Tag mehrere Kunden. An einem Tag arbeiten wir dann beispielsweise an den Richtlinien. Am nächsten Tag aktualisieren wir ihre Risikobewertung. Und am nächsten Tag schauen wir uns vielleicht die Zugriffskontrollen der wichtigsten Systeme an. Am meisten gefällt mit an der Cybersecurity, dass die Tätigkeit so unterschiedlich ist. Im Laufe des übrigen Tages geht es dann um die Verwaltung des Teams, die Durchführung von Verwaltungsaufgaben und um Gespräche mit potenziellen und zukünftigen Kunden.“

3. Entwickler und Pentester

- Ausbildung: Bachelor-Abschluss

- Landesweites Durchschnittsgehalt: 105.590 $ *

- Wachstum: 21 %

- Herausragende Fähigkeit: Bescheidenheit und die Neugierde, dazuzulernen

- Pro: Zusammenarbeit im Team zur Lösung von Problemen

- Contra: Vorschläge, die ignoriert werden

- Ein Ratschlag: „Die besten Leute in dieser Branche haben großen Respekt davor, wenn jemand weiß, wie wenig er eigentlich weiß. Das unterscheidet auch die Einstiegs- von den Führungspositionen.“

Bryan Becker, DAST-Produktmanager/Anwendungssicherheitsforscher, WhiteHat Security

Wichtigste Erkenntnisse:

- Es ist eine kleine Branche, und wenn man andere respektiert, wird man es in dieser Laufbahn weit bringen.

- Alles, was Sie wissen müssen, finden Sie online, sofern Sie bereit sind, sich die Zeit zum Lesen zu nehmen. Suchen Sie nach Communities von anderen Lernenden.

- Denken Sie unkonventionell, denn die Branche ist relativ jung und für viele Probleme gibt es noch keine Best-Practice-Lösung.

- Das OSCP-Zertifikat ist der Harvard-MBA im Hacking, und es ist wirklich schwer, es zu kriegen. Meiner Erfahrung nach ist es auch die einzige Zertifizierung, die andere Hacker wirklich beeindruckt. Für eine Einstiegsposition ist sie nicht unbedingt erforderlich, aber sie wird definitiv jeden Personalmanager beeindrucken.

F: Welchen Ratschlag würden Sie jemandem geben, der an Ihrem Karriereweg interessiert ist?

A: „Das Internet ist Ihr Freund – fangen Sie einfach an, über das Thema zu lesen und nach Einstiegsjobs zu suchen. Alles, was Sie wissen müssen, finden Sie online, sofern Sie bereit sind, sich die Zeit zum Lesen zu nehmen. Suchen Sie nach Communities von anderen Lernenden.

Halten Sie sich von allem fern, was nicht zu 100 % legal ist. Auch wenn man es vielleicht nicht denken würde, verschaffen einem solche Sachen heutzutage keinen Respekt mehr. Wenn ich neu anfangen würde, wäre ein guter Ratschlag für mich selbst, mir einfach klarzumachen, dass diese Branche existiert. Man kann tatsächlich für das, was man gerne als Hobby macht, bezahlt werden!“

F: Beschreiben Sie kurz, wie Sie dorthin gekommen sind, wo Sie heute sind.

A: „Ich war meine ganze Karriere lang Entwickler und arbeitete fast nur bei Startups. Dieser Hintergrund verschafft mir definitiv einen Vorteil in dieser Branche, aber ich denke trotzdem nicht, dass das eine Voraussetzung ist.“

F: Gab es einen bestimmten Moment, der Ihr Interesse an diesem Karrierepfad geweckt hat?

A: „Ich war mein ganzes Leben lang am Thema Computersicherheit interessiert, habe aber erst vor kurzem herausgefunden, dass es eine ganze Branche dafür gibt. Ich habe mein erstes Computersystem in der Schule „gehackt“, als ich 9 Jahre alt war. Damals gab es keine wirklichen Zugriffskontrollen im System, so dass ich auf allen Computern einfach ändern konnte, was ich wollte. Es war kein richtiges ,Hacken‘, aber für einen Neunjährigen fühlte es sich absolut danach an!“

F: Von allem, was Sie unternommen haben, um sich auf diese Position vorzubereiten, was hat am meisten zu Ihrem Erfolg beigetragen?

A: „Lesen Sie einfach viel, bleiben Sie auf dem Laufenden und holen Sie sich immer Feedback von so vielen Personen wie möglich ein.“

F: Wie lang ist Ihr typischer Arbeitstag? Wie sieht er aus?

A: „In meiner derzeitigen Funktion als Produktmanager gibt es keinen typischen Tag. Ich verbringe meine Woche damit, mich mit verschiedenen Teams zu treffen, um besser zu verstehen, woran sie arbeiten, Ideen mit unseren Forschungsteams & auszutauschen, mehr über die Probleme unserer Kunden zu erfahren und darüber, wie sie diese lösen, und PowerPoints zu erstellen, die alles zusammenfassen, um sie einem breiteren Publikum zu präsentieren."

4. CISSP/CIO: Cybersecurity-Management

- Ausbildung: Bachelor- oder Master-Abschluss

- Landesweites Durchschnittsgehalt: 142.530 $ *

- Wachstum: 6 %

- Herausragende Fähigkeit: Die Grenzen des Möglichen verschieben

- Pro: Wichtige Entscheidungen treffen, um ein Team zu führen

- Contra: Sich wiederholende administrative Aufgaben

- Ein Ratschlag: „Keine noch so gute formale Ausbildung kann praktische Erfahrung ersetzen … Die Ausbildung ist wichtig, aber sie sorgt nicht automatisch für hervorragende Leistungen.

Steve Tcherchian, CISSP bei XYPRO

Wichtigste Erkenntnisse:

- Suchen Sie sich einen Mentor, hören Sie zu und lernen Sie. Die besten Führungskräfte werden motiviert sein, ihre Erfahrungen zu teilen – sowohl die positiven als auch die negativen.

- Scheuen Sie sich nicht, an die Grenzen zu gehen. Respektieren Sie die bereits vorhandenen Prozesse, aber Sie können sie ruhig hinterfragen.

- Anpassungsfähigkeit – Nur weil Sie sich etwas ausgedacht haben, heißt das nicht, dass man darauf nicht etwas Besseres aufbauen könnte. Lassen Sie das zu.

F: Welchen Ratschlag würden Sie jemandem geben, der an Ihrem Karriereweg interessiert ist?

A: „Ich würde jedem, der sich für diesen Beruf entscheidet, empfehlen, sich einen Mentor zu suchen – hören Sie zu und lernen Sie. Die besten Führungskräfte werden motiviert sein, ihre Erfahrungen zu teilen – sowohl die positiven als auch die negativen. Und sie werden aus Ihnen einen besseren Experten machen wollen.

F: Beschreiben Sie kurz, wie Sie dorthin gekommen sind, wo Sie heute sind.

A: „Ich habe 3 Jahre lang für ein Unternehmen namens EarthLink gearbeitet und dort die Supportabteilung für das Hochgeschwindigkeits-Internet geleitet. Nach EarthLink gründete ich mein eigenes Unternehmen, ComputerNine, das Technologie- und Sicherheitsdienstleistungen anbot. Es war aufregend! Ich hatte Kunden in den USA, Kanada, Australien, Hongkong, Korea und Costa Rica.

Im Alter von 22 Jahren wurde mir dringend geraten, einen Hochschulabschluss zu machen, um meine Ausbildung zu formalisieren. Also studierte ich zuerst am Los Angeles Pierce College und ging dann an die Cal State University Northridge, wo ich mich auf Computerwissenschaften spezialisierte. Coding, Entwicklung und Technologie lagen mir schon immer gut … Ich erkannte eine sehr gute Gelegenheit bei einem meiner langjährigen Kunden, XYPRO, und beschloss, dort in Vollzeit anzufangen. Ich habe alle Chancen genutzt, die sich mir boten…“

F: Gab es einen bestimmten Moment, der Ihr Interesse an diesem Karrierepfad geweckt hat?

A: „Ich kann mich nicht auf einen bestimmten Moment festlegen … Ich war immer daran interessiert, Dinge infrage zu stellen und über Grenzen hinauszugehen – ein Charakterzug, der sich dann glücklicherweise in Richtung Technologie entwickelt hat.

Ich habe schon sehr früh mit dem Schreiben von „Programmen“ und „Warez“ begonnen, was auch zu Interaktionen mit Gleichgesinnten führte. Hacking, Datenschutz, Social Engineering und allgemeine Sicherheitsfragen waren in den frühen 90er Jahren noch kein Thema. Diejenigen von uns, die das verstanden und wussten, wie das Internet funktioniert, hatten also einen echten Vorteil.“

F: Von allem, was Sie unternommen haben, um sich auf diese Position vorzubereiten, was hat am meisten zu Ihrem Erfolg beigetragen?

A: „Ich persönlich glaube, dass keine noch so gute formale oder institutionelle Ausbildung die praktischen Erfahrungen und Herausforderungen ersetzen kann, denen ich glücklicherweise ausgesetzt war. Das – zusammen mit einem professionellen Mentor, von dem ich lernen konnte – hat die Weichen gestellt für den Erfolg in meiner aktuellen Position.“

F: Wie lang ist Ihr typischer Arbeitstag? Wie sieht er aus?

A: „Ein typischer Tag geht 10-12 Stunden, um eine ausreichende Versorgung der Kunden in allen Zeitzonen zu gewährleisten.

Ich bin der Inbegriff eines Frühaufstehers. In der Regel wache ich sehr früh auf – gegen 4.30 Uhr – und telefoniere dann mit Kunden in Europa oder Afrika. Ich kümmere mich gern sofort um die wichtigsten Probleme, die über Nacht aufgekommen sind. Dann sorge ich dafür, dass meine Teams rechtzeitig das nötige Feedback erhalten, mit dem sie weiterarbeiten können.

Das dauert in der Regel bis etwa 7 Uhr morgens. Dann verbringe ich meine 90 Minuten Familienzeit damit, meine Tochter für die Schule fertig zu machen, zu frühstücken und sie zur Schule zu bringen. Um 8 Uhr bin ich im Büro für die morgendlichen Meetings und Telefonkonferenzen. Die Nachmittage halte ich mir in der Regel frei für das, was anfällt – und abends habe ich vielleicht noch andere Telefonkonferenzen mit Kunden aus Asien und Indien.“

5. Sicherheitsanalyst

- Ausbildung: Bachelor-Abschluss

- Landesweites Durchschnittsgehalt: 98.350 $ *

- Wachstum: 32 %

- Herausragende Fähigkeit: Umgang mit vielen Indizien und Informationen

- Pro: Unterstützung von Unternehmen bei der Verbesserung ihrer Sicherheit

- Con: Der Zeitplan wird oft Opfer von Cybersicherheitsvorfällen

- Ein Ratschlag: „Es gibt im Bereich Cybersicherheit so viel zu lernen und zu wissen. Versuchen Sie, sich mundgerechte Stücke herauszupicken, die Sie jeweils einzeln verdauen können.“

Ian McEntire, Sicherheitsanalyst bei Varonis

Wichtigste Erkenntnisse:

- Man kann einen „unorthodoxen“ Weg einschlagen und damit erfolgreich sein.

- Podcasts sind eine hilfreiche und praktische Ressource, um zu lernen und auf dem Laufenden zu bleiben.

- Machen Sie sich vertraut mit den Angriffswerkzeugen und -techniken im Mitre ATT&CK-Framework

F: Welchen Ratschlag würden Sie jemandem geben, der an Ihrem Karriereweg interessiert ist?

A: „Es gibt im Bereich Cybersicherheit so viel zu lernen und zu wissen. Versuchen Sie, sich mundgerechte Stücke herauszupicken, die Sie jeweils einzeln verdauen können.“

F: Beschreiben Sie kurz, wie Sie dorthin gekommen sind, wo Sie heute sind.

A: „Ich habe internationale Beziehungen studiert und nach dem Studium in der Beratung gearbeitet. Also ganz und gar nicht im Sicherheitsbereich. Dann hörte ich von Stuxnet und fing an, mich für Cybersecurity zu interessieren, erwarb einen MS in Informationssicherheit, arbeitete als Sicherheitsanalyst für das Department of Defense und wechselte dann auf die Anbieterseite.“

F: Gab es einen bestimmten Moment, der Ihr Interesse an diesem Karrierepfad geweckt hat?

A: „Definitiv als ich zum ersten Mal von Stuxnet gehört habe. Ich wusste, dass Cyberkriminelle Informationen stehlen und betrügen konnten, aber als mir bewusst wurde, dass sie auch komplexer Industriesysteme physisch zerstören konnten, hat mir das richtig Angst gemacht. Da war mir klar, dass ich mehr darüber erfahren musste, was in diesem Bereich möglich war.“

F: Von allem, was Sie unternommen haben, um sich auf diese Position vorzubereiten, was hat am meisten zu Ihrem Erfolg beigetragen?

A: „Ich kann nichts Bestimmtes nennen, aber vielleicht die ständige Suche nach Informationsquellen. Im Sicherheitsbereich gibt es so viel zu wissen (sowohl altes Zeug, das man aufholen muss, als auch neues Zeug, um auf dem Laufenden zu bleiben). Deswegen suche ich ständig nach Blogs, Videos und Podcasts, um meinen Wissensstand zu erweitern.“

F: Wie sieht ein typischer Arbeitstag bei Ihnen aus?

A: „Er ist lang. Meetings sind in der Regel von 8 bis 18 Uhr angesetzt, aber Sicherheitsvorfällen nehmen keine Rücksicht auf die Arbeitszeiten. Daher sind wir zeitlich sehr flexibel.“

An einem typischen Tag passiert alles Mögliche. Eine oder zwei Untersuchungen, dann ein paar Security-Lab-Angriffsdemos mit potenziellen Kunden. Und anschließend führen wir Kunden durch unseren DLS-OPS-Prozess, um sicherzustellen, dass ihre DatAlert-Installation bei ihnen wie vorgesehen funktioniert.“

6. Cybersecurity-Jurist

- Ausbildung: Doktortitel oder Berufsabschluss

- Landesweites Durchschnittsgehalt: 120.910 $ *

- Wachstum: 6 %

- Herausragende Fähigkeit: Leseverständnis zur Analyse von Gesetzen im Cyberbereich und zur Erstellung von Richtlinien

- Pro: In vielen Branchen sehr gefragt und notwendig

- Contra: Verwaltungspapierkram

- Ein Ratschlag: „Die Bereitschaft, sich einzusetzen, die nötigen Fähigkeiten zu entwickeln und die Leute wissen zu lassen, dass man sie hat.“

Anne P. Mitchell, Rechtsanwältin, CEO beim Institute for Social Internet Public Policy (ISIPP)

Wichtigste Erkenntnisse:

- Das Compliance-Recht ist ein tolles Spezialgebiet und ein schnell wachsendes Gebiet, das in allen Unternehmen benötigt wird.

- Die Fähigkeit, technische und Sicherheitssachverhalte in einfacher Sprache für ein weniger technisches Publikum zu erklären.

- Leseverständnis ist wichtig, um Gesetze im Cyberbereich zu analysieren und Cybersecurity-Richtlinien zu verfassen, die damit konform sind.

- Sie sollten in Erwägung ziehen, sich zertifizieren zu lassen oder Kurse über Compliance und Cyberrecht zu belegen, auch wenn Sie nicht Anwalt werden möchten.

F: Welchen Ratschlag würden Sie jemandem geben, der an Ihrem Karriereweg interessiert ist?

A: Studieren Sie Jura – auch wenn das vielleicht nicht wie ein guter Weg zu einem Job in der Cybersecurity wirkt. Es gibt einen riesigen Mangel an Menschen, die einen juristischen mit einem Cyber-Hintergrund kombinieren. Das ist einer der Gründe, aus denen ich eine der wenigen Beraterinnen für die DSGVO-Compliance in den USA bin. Die DSGVO ist ein Gesetz, das über 100 Seiten umfasst und sehr dicht und unübersichtlich ist, das aber von jedem Unternehmen eingehalten werden muss.

F: Beschreiben Sie kurz, wie Sie dorthin gekommen sind, wo Sie heute sind.

A: „Ich habe meinen Abschluss 1992 an der Stanford Law School gemacht. 1998 stellte ich die Arbeit meiner eigenen Kanzlei ein und fing als Syndikusanwältin bei MAPS an, der ersten Anti-Spam-Organisation. Von MAPS wechselte ich zu einem anderen Anti-Spam-Startup und wurde dort CEO.

Als ich dort aufhörte, gründete ich das Institut, wo ich bis heute arbeite. Außerdem war ich Rechtsprofessorin an der Lincoln Law School in San Jose, bis ich aus Kalifornien wegzog. Vor Kurzem hat mich Lincoln als Dekanin der Lincoln-Programme für Cybersecurity und Cyberlaw wieder eingestellt.“

F: Gab es einen bestimmten Moment, der Ihr Interesse an diesem Karrierepfad geweckt hat?

A: „Ehrlich gesagt, die Karriere hat eher mich verfolgt. Es kam ein Punkt, an dem ich erkannte, dass ich eine der wenigen war, die [über das Wissen und die Qualifikationen im Cybersecurity-Recht] verfügten – das war 2003, und da habe ich das Institut gegründet.“

F: Von allem, was Sie unternommen haben, um sich auf diese Position vorzubereiten, was hat am meisten zu Ihrem Erfolg beigetragen?

A: „Die Bereitschaft, mich einzusetzen, meine Fähigkeiten zu entwickeln und die Leute wissen zu lassen, dass ich sie habe.“

F: Wie sieht ein typischer Arbeitstag bei Ihnen aus?

A: „In der Regel habe ich einen 8-Stunden-Tag. Es hängt wirklich davon ab, auf welchen Aspekt meiner Arbeit ich mich konzentriere – manchmal überprüfe ich beispielsweise den ganzen Tag Datenschutzrichtlinien, allgemeine Geschäftsbedingungen, Lizenzen und Verträge für Online-Tech-Unternehmen.

An anderen Tagen muss ich mich dann mit Kollegen bei großen ISPs in Verbindung setzen, um herauszufinden, warum eine bestimmte Organisation blockiert wurde. Und manche Tage verbringe ich damit, dass ich Organisationen über DSGVO-Compliance berate.“

7. Sicherheitsarchitekt

- Ausbildung: Bachelor-Abschluss

- Landesweites Durchschnittsgehalt: 109.020 $ *

- Herausragende Fähigkeit: Kreative Problemlösung

- Pro: Neue Techniken und Methoden entdecken

- Contra: Frustration bei der Arbeit mit dem Management größerer Unternehmen

- Ein Ratschlag: Entwickeln Sie ein gutes Verständnis von menschlichem Verhalten. Bei der Cybersecurity geht es nicht nur um Technologie, sondern auch um Prozesse und die Menschen dahinter.

Jon Rasiko, CEO von DeepCode.ca

Wichtigste Erkenntnisse:

- Entwickeln Sie ein gutes Verständnis von menschlichem Verhalten. Bei der Cybersecurity geht es nicht nur um Technologie, sondern auch um Prozesse und die Menschen dahinter.

- „Ich liebe alle technischen Aspekte meiner Arbeit, ich liebe es zu lernen, wie Dinge funktionieren, Fehler zu finden und Möglichkeiten zu ermitteln, Systeme zum Zielverhalten zu bringen.“

- Nehmen Sie an Capture-the-Flags-Wettbewerben (CTFs) teil und machen Sie Online-Herausforderungen. So entwickeln Sie nicht nur Ihre technischen Fähigkeiten, sondern lernen auch, Rätsel besser zu lösen und fördern Ihre Kreativität. Das ist wertvoller als die meisten Zertifizierungen.

- Kein Cybersicherheitsproblem enthält alle Informationen, die Sie zur Lösung benötigen. Sie müssen wissen, wo und wonach Sie suchen müssen. Und Sie müssen verstehen, wie Sie diese Einzelteile zu einer eigenen Lösung zusammenfügen.

F: Welchen Ratschlag würden Sie jemandem geben, der an Ihrem Karriereweg interessiert ist?

A: „Ich habe es nie bereut, mich für die Cybersecurity entschieden zu haben: Es ist eine dynamische Branche mit einer kreativen internationalen Community von Fachleuten, die ein einfaches Ziel verfolgen: sicherzustellen, dass Technologie und Informationen zum Guten eingesetzt werden – ob durch Code, Hardware oder Richtlinien.

Ich würde es wieder tun, mit mehr Konzentration, mehr Entschlossenheit, aber auch mit mehr Zeit, um mich um meine Gesundheit zu kümmern. Kümmern Sie sich gut um Ihren Verstand und Ihre Fähigkeiten, denn Ihre Gegner werden es auch tun.

F: Beschreiben Sie kurz, wie Sie dorthin gekommen sind, wo Sie heute sind.

A: „Ich habe in der High School angefangen, mich selbst mit Computern zu befassen, nachdem meine Großmutter mir einen 286er-Computer mit einem ganzen Megabyte Speicher gekauft hat. Nach dem Abitur habe ich einen technischen Abschluss in Computerprogrammierung gemacht, mich dann aber für ein Studium der Informatik an einer Universität entschieden.

Ich arbeite kurz als Programmierer, schloss mich aber dann dem Militär als Kommunikationsoffizier an. Dort war ich für mehrere Aufgaben zuständig, von der Netzwerkadministration und -planung über die Cyberaufklärung bis hin zur Schwachstellenbewertung von Waffensystemen.

Während meiner Zeit beim Militär habe ich meinen Master-Abschluss in Computertechnik gemacht und einige Zertifizierungen erworben. Gleichzeitig habe ich sehr wichtige Erfahrungen gesammelt und wertvolle Soft Skills erworben. Dann beschloss ich, mein eigenes Unternehmen zu gründen, um mich auf technische Herausforderungen zu konzentrieren und neuartige Sicherheitsprobleme in neuen Bereichen zu erforschen. Dabei ging es beispielsweise um Adversarial Machine Learning und Quantenprogrammierung.

F: Gab es einen bestimmten Moment, der Ihr Interesse an diesem Karrierepfad geweckt hat?

A: „Als ich zum ersten Mal Wargames (1983) sah, war ich fasziniert von Computern und von ihren Möglichkeiten. Ich wollte schon immer etwas über diese unglaublichen Maschinen lernen, hatte aber nur Taschenrechner und einen Videorekorder zum Rumspielen. Nachdem beide kaputt gegangen waren, haben meine Großeltern eine große Investition gemacht und mir meinen ersten Computer gekauft. Die beste Investition aller Zeiten.“

F: Von allem, was Sie unternommen haben, um sich auf diese Position vorzubereiten, was hat am meisten zu Ihrem Erfolg beigetragen?

A: „Ich habe angefangen, MS-DOS, Batch-Skripting und dann Basic zu lernen. Als ich anfing, Bulletin-Board-Systeme zu besuchen und mich später mit dem Internet zu verbinden, wurde ich süchtig nach Informationen: Ich lernte, wie Computerviren funktionierten und erfuhr mehr über das öffentliche Telefonsystem, über „Phreaking“, wie man das früher nannte. Dann begann ich, die 2600-Zeitschrift Phrack zu lesen. Ich war nicht nur von der Technologie, sondern auch von den Menschen fasziniert, die all diese Techniken entwickelten. Da wusste ich, dass ich Teil dieser Community sein wollte. Seitdem habe ich mich nie mehr gefragt, was ich beruflich machen möchte.“

F: Wie sieht ein typischer Arbeitstag bei Ihnen aus?

A: „Mein Tag ist so lang, wie ich will, denn ich bin selbstständig. Allerdings macht mir meine Arbeit wirklich Spaß, und es ist nicht ungewöhnlich, dass ich 12 bis 15 Stunden am Tag damit verbringe, entweder an einem Projekt zu arbeiten oder für CTFs zu üben. Außerdem entwickle ich Tools zur effizienteren Arbeit oder optimiere meine Infrastruktur, indem ich einen neuen Dienst einrichte oder die Sicherheit meines eigenen Netzwerks verbessere.

Ab und zu nehme ich mir einen Nachmittag in der Woche Zeit, um etwas völlig Neues auszuprobieren. Oft schaue ich mir dann einfach ein zufälliges Video eines akademischen Instituts, eines Technologieunternehmens oder eines Forschers an, um ein wenig aus meiner Komfortzone rauszukommen.“

8. Cybersecurity Sales Engineers

- Ausbildung: Bachelor-Abschluss

- Wachstum: 6 %

- Landesweites Durchschnittsgehalt: 101.420 $ *

- Herausragende Fähigkeit: Aktives Zuhören und Kommunikation

- Pro: Zusammenarbeit mit einer Vielzahl von Branchen

- Contra: Zurückweisung und Kritik von Kunden

- Ein Ratschlag: „Fangen Sie jetzt an – es ist ein Weg, der viel harte Arbeit erfordert, nicht nur eine schnelle Lösung für ein bestimmtes Ziel.“

Chris Hoesly, leitender Vertriebsingenieur bei Varonis, und Paul Browning, Teamleiter Vertriebsingenieure bei Varonis

Wichtigste Erkenntnisse:

- Lernen Sie so viele Branchen wie möglich kennen und fangen Sie so früh wie möglich an.

- Sie haben die Möglichkeit, sich mit Kunden zu treffen, um ihre Probleme zu verstehen, zu lösen und zukünftige Pläne zu besprechen.

- Sie entwickeln Beziehungen durch aktives Zuhören, also indem Sie aufhören zu reden und wirklich zuhören.

- Seien Sie bereit, sich anzupassen. Nicht jedes Unternehmen wird Ihre Ratschläge befolgen, und diese werden sich im Laufe der Zeit ändern, wenn neue Daten verfügbar sind.

F: Ratschlag an jemanden, der an Ihrem Karriereweg interessiert ist: Was würden Sie anders/gleich machen?

A: „Lernen Sie so viele Branchen wie möglich kennen und fangen Sie so früh wie möglich an.“ – Hoesly

„Ich vergleiche Cybersecurity gerne mit der Arbeit eines Personal Trainers.

Jeder möchte gut in Form sein, aber die meisten haben Probleme mit den Grundlagen, also Ernährung, Schlaf und Bewegung über einen langen Zeitraum, um dieses Ziel zu erreichen. Es ist ein Weg, der viel harte Arbeit erfordert, nicht nur eine schnelle Lösung für ein bestimmtes Ziel.

Wenn Sie das verstehen, können Sie die Frustrationen, die mit dieser Aufgabe verbunden sind, auf allen Ebenen überwinden. Nicht jedes Unternehmen wird Ihre Ratschläge befolgen, und diese werden sich im Laufe der Zeit ändern, wenn neue Daten verfügbar sind. Außerdem sind alle der Meinung, dass Ihre Dienste zu teuer sind.“ –Browning

F: Beschreiben Sie kurz, wie Sie dorthin gekommen sind, wo Sie heute sind.

A: „Mein Weg ist definitiv nicht gewöhnlich. Ich habe mein Studium 2008 mit dem Hauptfach Englisch und dem Nebenfach Biologie abgeschlossen. Dann arbeitete ich als Helpdesk-Analyst bei einem Fortune-500-Unternehmen und durchlief verschiedene Integrations- und Projektmanagementpositionen. Anschließend fing ich bei zwei viel kleineren Unternehmen an, um Fähigkeiten in den Bereichen Softwareentwicklung und Management zu entwickeln. Seit 2015 bin ich nun bei Varonis und habe mich parallel zu unserer Herangehensweise an die Cybersicherheit weiterentwickelt.“ –Hoesly

„Mein Weg führte mich durch zwei Bereiche im Militär, eigenständige Studien, Zertifizierungen, einen Bachelor-Abschluss, Netzwerkgruppen, Community-Diskussionen (ISSA, ISACA usw.) und vieles mehr.“ –Browning

F: Gab es einen bestimmten Moment, der Ihr Interesse an diesem Karrierepfad geweckt hat?

A: „Sicherheit und Vertrieb waren Bereiche, die ich in verschiedenen Unternehmen und Positionen immer im Blick hatte, aber auf die ich mich nie konzentriere, bis sich bei Varonis eine Chance bot.“ –Hoesly

„Die Sinnhaftigkeit darin hat mich motiviert. Ich möchte nicht, dass Unternehmen, Volkswirtschaften und letztlich auch die Menschen darunter leiden, dass zu wenige Sicherheitsvorkehrungen getroffen werden. –Browning

F: Von allem, was Sie unternommen haben, um sich auf diese Position vorzubereiten, was hat am meisten zu Ihrem Erfolg beigetragen?

A: „Aktives Zuhören in meiner allerersten Position hat viel zu meinem Erfolg beigetragen. Wenn jemand wegen eines Problems anrief, führte das meistens zu überaus langen Telefongesprächen. Durch sehr aktives Zuhören baut man Beziehungen auf. Dadurch kann man wirklich aufhören zu reden, richtig zuhören (und nicht darauf warten, zu sprechen) und die Person wirklich verstehen. Seitdem habe ich daran gearbeitet, das immer besser zu machen. –Hoesly

„In einem Elternhaus aufzuwachsen, das keine Faulheit verziehen hat, und meine Zeit bei der Marine hat mich am meisten auf alles im Leben vorbereitet.“ –Browning

F: Wie sieht ein typischer Arbeitstag bei Ihnen aus?

A: „Zuerst räume ich mein E-Mail-Postfach und interne Tracking-Systeme auf und setze Prioritäten. Der Großteil meines Tages besteht dann aus Kundenmeetings, internen Planungsmeetings, Tests/Schulungen, Teamgesprächen usw. Am Ende des Tages gehe ich meinen Kalender durch und plane den nächsten Tag/die nächste Woche.“ –Hoesly

„Ein typischer Tag bei mir besteht aus viel Multi-Tasking, um die Anforderungen an Vertriebsingenieure seitens meiner potenziellen und bestehenden Kunden zu bearbeiten und, als Hauptaktivität, das Geschäft zu planen. Außerdem gehe ich Probleme an, die sich auf mich oder mein Team auswirken, kommuniziere, um alle auf dem gleichen Stand zu halten, und dokumentiere so viel wie möglich für Folgemaßnahmen, nächste Schritte usw.“ –Browning

Die am häufigsten empfohlenen Zertifizierungen und Ressourcen

Obwohl viele der Befragten angaben, dass IT- und Sicherheitszertifizierungen keine Voraussetzung sind, wurden die folgenden Zertifizierungen am häufigsten von Cybersecurity-Fachkräften empfohlen:

- Ressourcen: Podcasts, Blogs, Newsletter, Online-Gruppen, Capture-the-Flags-Wettbewerbe (CTFs) und Online-Herausforderungen.

- Einstieg: Sicherheit+ CompTIA

- Allgemein: Certified Information Systems Security Professional (CISSP)

- Interessiert an Risiken: Certified in Risk and Information Systems Control (CRISC)

- Interessiert an Compliance: Master in Cyber- und Datenschutzrecht

- Sehr fortschrittliches Pentesting: Offensive Security Certified Professional (OSCP)

Wie Sie sehen, gibt es unzählige Wege, die Sie in einer Vielzahl von Unternehmen einschlagen können, wenn Sie am Bereich Cybersecurity interessiert sind. Es ist auch klar, dass man nicht den gängigsten Weg wählen muss, sondern dass es viele Möglichkeiten gibt, um an sein Ziel zu gelangen.

Fühlen Sie sich bereit, neue Herausforderungen bei einem Top-Cybersicherheitsunternehmen anzunehmen? Schauen Sie sich unsere IT- und Cybersecurity-Karriereangebote an, um zu sehen, ob diese Ihr Interesse wecken.

*Die aufgeführten Gehälter stellen weder die Gehälter der Befragten noch Gehaltsschätzungen von Varonis dar. Diese Gehaltsangaben stammen vom Bureau of Labor Statistics (BLS) entnommen und dienen nur zu Informationszwecken.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.