Am 3. Juli um 10:00 Uhr EST, wurde ein bösartiger Hotfix veröffentlicht und von Kaseya VSA-Servern gepusht, der sich auf von Kaseya verwalteten Servern ausbreitete, was zur Kompromittierung und Verschlüsselung von Tausenden von Netzwerkknoten in Hunderten von verschiedenen Unternehmen führte.

Dieser bösartige Hotfix enthielt eine Ransomware-Nutzlast namens Sodinokibi. Es ist bekannt, dass diese von einer berüchtigten Gruppe namens REvil veröffentlicht wurde. Dies führte zur Verschlüsselung des Servers und der freigegebenen Ordner.

Kaseya VSA ist eine beliebte Software für das Remote-Netzwerkmanagement, die von vielen Managed Security Providern (MSPs) genutzt wird, also von Unternehmen, die IT-Services für andere Unternehmen anbieten. Netzwerkmanagementsoftware ist ein perfekter Ort, um eine Backdoor zu verstecken, da diese Systeme in der Regel über umfassenden Zugriff verfügen und viele Aufgaben ausführen, wodurch sie schwer zu überwachen sind.

Im Gegensatz zu dem Angriff auf die Supply Chain von SolarWinds, bei dem die Update-Server von SolarWinds kompromittiert wurden, gibt es keine Hinweise darauf, dass die Infrastruktur von Kaseya kompromittiert wurde.

Die Angreifer nutzten anfällige, mit dem Internet verbundene VSA-Server aus, die üblicherweise upstream vor vielen Opfern in MSP-Netzwerken laufen, und verwendeten sie als Backdoors. Dadurch war es für die Opfer schwierig oder unmöglich, die Infektion zu erkennen oder zu verhindern, während die Ransomware sich „downstream“ verbreitete.

Da die Updates in der Regel auf viele Nodes verteilt werden, kann die Wiederherstellung für infizierte Organisationen mühsam sein. Das Ausmaß des Schadens durch einen einzelnen kompromittierten Benutzer oder Endpoint ist in der Regel riesig, da der durchschnittliche Benutzer oft Zugriff auf Millionen von Dateien hat, die er nicht benötigt. Das Ausmaß des Schadens durch Administratoren oder administrative Server ist enorm.

Mehrere Unternehmen in ganz Europa und APAC waren gezwungen, ihren Geschäftsbetrieb komplett einzustellen, während sie die Probleme behoben.

Wer ist verantwortlich?

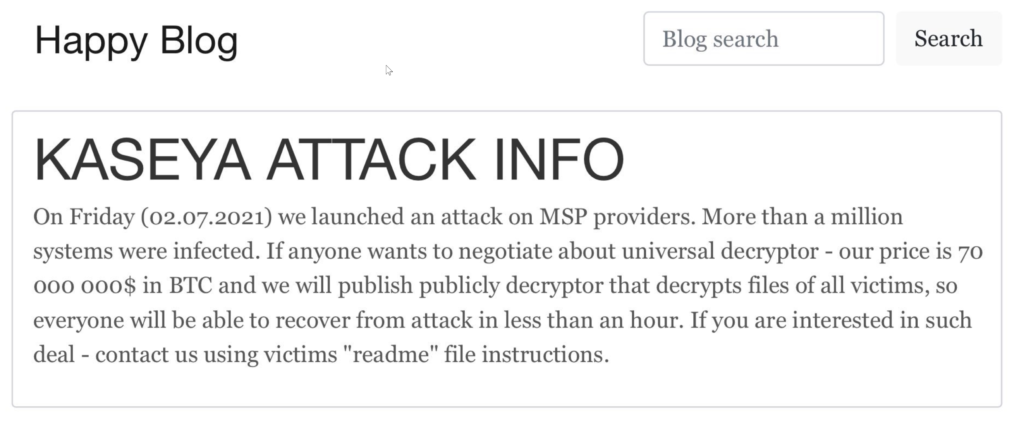

REvil, eine der aktivsten Ransomware-Banden der Welt, hat den Angriff in seinem Blog für sich beansprucht. Ihr Zahlungsportal ist online und sie verhandeln aktiv mit den Opfern.

REvil gibt an, mehr als eine Million Systeme infiziert zu haben, aber laut Berichten von Bleeping Computer scheinen mit Stand vom 6. Juli etwa 60 der direkten Kunden von Kaseya betroffen zu sein. Dies führt zu etwa 800 bis 1.500 kompromittierten Unternehmen.

Wo hat der Angriff begonnen?

Es scheint, dass die Kaseya VSA-Server für einen SQL-Injection-Angriff anfällig waren, wodurch die Bedrohungsakteure die Schwachstelle aus der Ferne ausnutzen konnten. Für die verwendete Schwachstelle wurde ein CVE zugewiesen: CVE-2021–30116.

Im Gegensatz zu früheren Angriffen durch REvil, bei denen die Verweildauer sehr lang war und die Daten vor der Detonation der Ransomware sorgfältig exfiltriert wurden, scheint dieser Angriff sehr schnell abgelaufen zu sein.

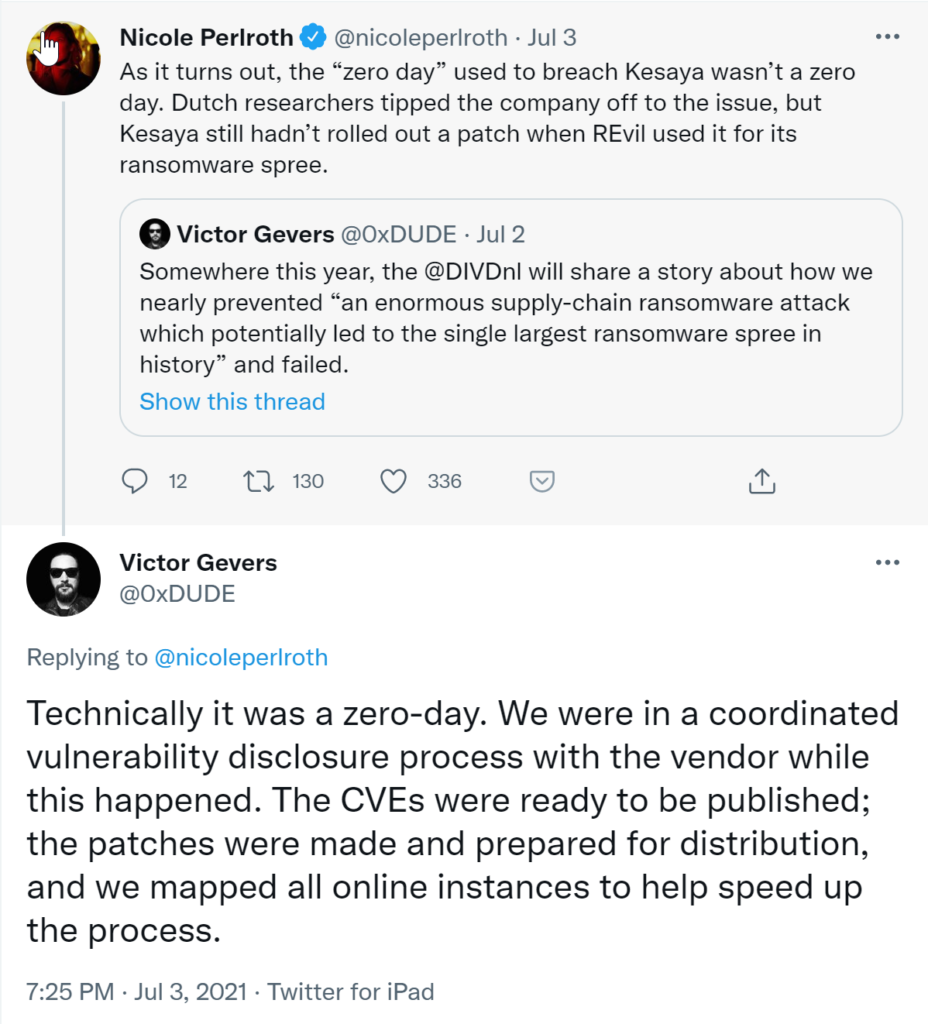

Anscheinend wussten die Bedrohungsakteure, dass sie nur so lange Zeit hätten, bis ein Patch entwickelt wäre. Der Sicherheitsforscher Victor Gevers (@0xDUDE) und das Team von DIVD.nl haben die Schwachstelle gegenüber Kaseya offengelegt und mit ihnen an einem Patch gearbeitet, aber REvil kam ihnen zuvor :

Wusste REvil von dem anstehenden Patch? Wurde die Kommunikation zwischen dem DIVD.nl-Team und Kaseya abgefangen? Zurzeit bleiben diese Fragen unbeantwortet.

Minderung

- Falls Sie in Ihrem Unternehmen einen VSA-Server von Kaseya einsetzen, schalten Sie ihn sofort aus und isolieren Sie ihn.

- Verwenden Sie das Kaseya-Erkennungstool.

- Überprüfen Sie die Liste der Hashs und IPs im Anhang. Falls sie in den Protokollen auftauchen, gehen Sie von einer Sicherheitsverletzung aus und führen Sie so schnell wie möglich Vorfallreaktionsprozesse durch.

- Wenn Sie VSA in Ihrer Umgebung verwenden, überprüfen Sie zunächst Schritt eins und suchen Sie dann nach Aufzeichnungen/Warnungen für ungewöhnlichen Verbindungszugriff vom VSA-Server oder den Konten, die mit diesem Server verbunden sind.

Zustellung

Basierend auf verschiedenen Quellen wurde der Payload als Teil eines Hotfixes an die Kunden von Kaseya verteilt.

Nach der Veröffentlichung erstellte der Hotfix einen Ordner auf Laufwerk C: mit dem Namen kworking, was dem Verhalten eines Hotfixes entspricht.

Der Ordner enthielt 2 Dateien:

- agent.txt

- agent.crt

Sobald der Hotfix das Schreiben auf die Festplatte beendet hatte, löste er mehrere Schritte aus, um den Rechner für die Infektion vorzubereiten:

Dieses lange PowerShell-Skript (das mit hohen Berechtigungen als Teil des Update-Prozesses von Kaseya ausgeführt wird) führt die folgenden Schritte aus:

- Es beendet die Echtzeitüberwachung von Windows Defender, die Netzwerküberwachung, den Ordnerschutz, die Live-Skript- und Dateiprüfung, das hostbasierte IPS, die automatische Cloud-Übertragung und schaltet den Prüfmodus (Audit Mode) ein.

- Es entschlüsselt das abgelegte Zertifikat für die zu verwendende Nutzlast, unter Verwendung des in Windows eingebauten „certutil“.

- Es löscht die Artefakte.

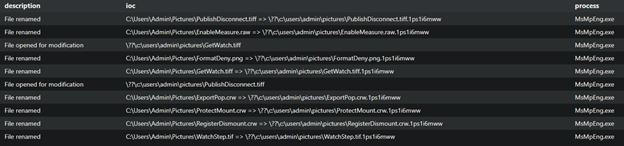

Nach Abschluss des Vorgangs überschreibt die Nutzlast die ursprüngliche MsMpEng.exe mit einer alten und veralteten Version der legitimen Datei. So ist die ausführbare Datei zwar „sauber“, weist jedoch eine Schwachstelle auf, mit der sich der Encryptor (DLL) quer laden lässt. Dieser wird dann aufgerufen und mit höheren Berechtigungen ausgeführt, um den Rechner zu verschlüsseln.

Infektion

Bei Ausführung durch die bösartige Datei „MsMpEng.exe“ zählt die Nutzlast die Netzwerklaufwerke, die physischen Laufwerke und die Prozesse auf und beginnt dann mit dem Verschlüsselungsprozess auf dem Server.

Die Ransomware fügt die folgenden Erweiterungen zu einer Whitelist hinzu und verschlüsselt sie

nicht:

Dateien:

Ordner:

Außerdem wird die Ransomware versuchen, die folgenden Prozesse zu beenden und die folgenden Dienste zu entfernen:

Prozesse:

Dienste:

Basierend auf der „Sodinokibi“-Konfiguration dieser Kampagne wurde die Netzwerkkommunikation zurück zu den Bedrohungsakteuren tatsächlich deaktiviert.

Und das, obwohl die Konfiguration 1.223 eindeutige C2-Domains enthielt, die nicht Teil der Kampagne waren.

Es wurden weder Wurmfunktionen (in Anlehnung an das „PrintNightmare“-Exploit-Leak) noch Versuche beobachtet, während des Infektionsprozesses ein „Beacon“ abzusetzen und mit dem C2-Server zu kommunizieren, was auf die Ziele und Prioritäten der Bedrohungsakteure schließen lässt.

Im Allgemeinen wird die C2-Kommunikation mit dieser Art von Angriffen in Verbindung gebracht, vor allem mit solchen, die unentdeckt und langsam erfolgen und/oder im Rahmen von „Doppelerpressungs“-Ransomware Daten exfiltrieren. Dieser Angriff scheint bisher eher ein reiner Verschlüsselungsangriff mit einfacher Erpressung zu sein, um maximale Wirkung zu erzielen.

Angesichts der Anzahl der betroffenen Unternehmen können wir jedoch davon ausgehen, dass das Beaconing während der Hotfix-Bereitstellung im Rahmen der Sammlung von Telemetriedaten mit stattfand.

Im Rahmen dieser Kampagne wurden zwei einzigartige MUTEX beobachtet:

- „HKLM\SOFTWARE\Wow6432Node\BlackLivesMatter“

- „HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon” -> “DefaultPassword”=”DTrump4ever“

„BlackLivesMatter“ war Teil der REvil-Software Sodinokibi, das in früheren Kampagnen ab Januar 2019 zu sehen war, während das zweite MUTEX als neu gilt.

Darüber hinaus versucht die Nutzlast, die Firewall auszuschalten und die Netzwerkerkennung mit Defender später als redundanten Schritt zu aktivieren (FW und Defender sind bereits beendet und deaktiviert):

- netsh advfirewall firewall set rule group=”Network Discovery” new enable=Yes

Auswirkungen

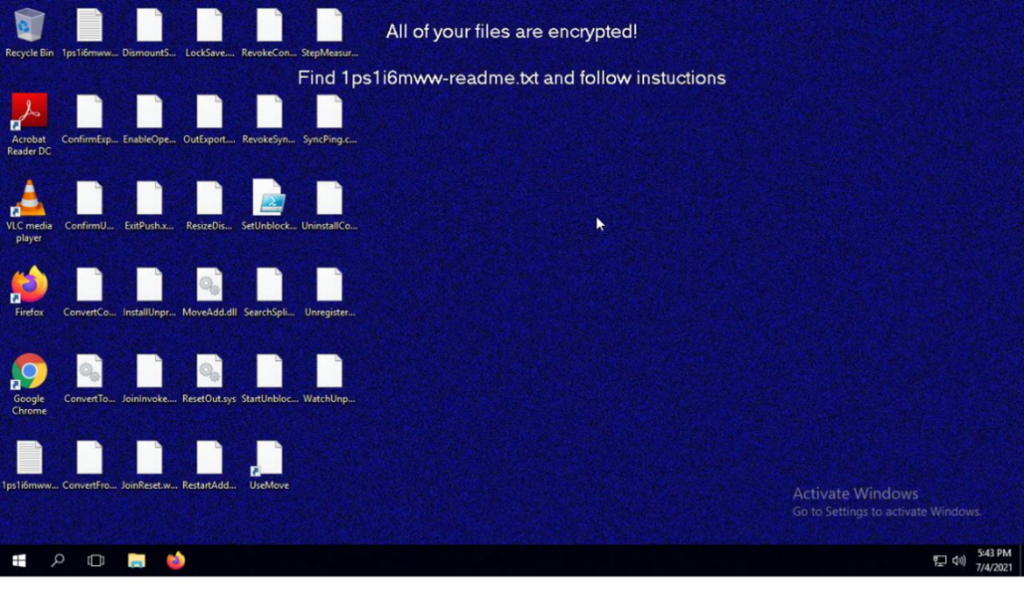

Sobald alle Dateien auf dem Server verschlüsselt sind, wird das Hintergrundbild des Servers geändert:

Es wird eine Lösegeldforderung sowohl auf dem Desktop als auch auf dem Laufwerk C:\ angelegt, die den String zum Abgleich mit der Lösegeldverhandlungsseite enthält (zu sehen im Anhang).

Kompromittierungsindikatoren

IP-Adressen

- 18[.]223[.]199[.]234

- 161[.]35[.]239[.]148

- 193[.]204[.]114[.]232

Datei-Hashes (SHA-256)

Allgemeine Proben, keine eindeutigen Namen:

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.