Ransomware Prevention

- Threat detection

- Forensics

- Incident response

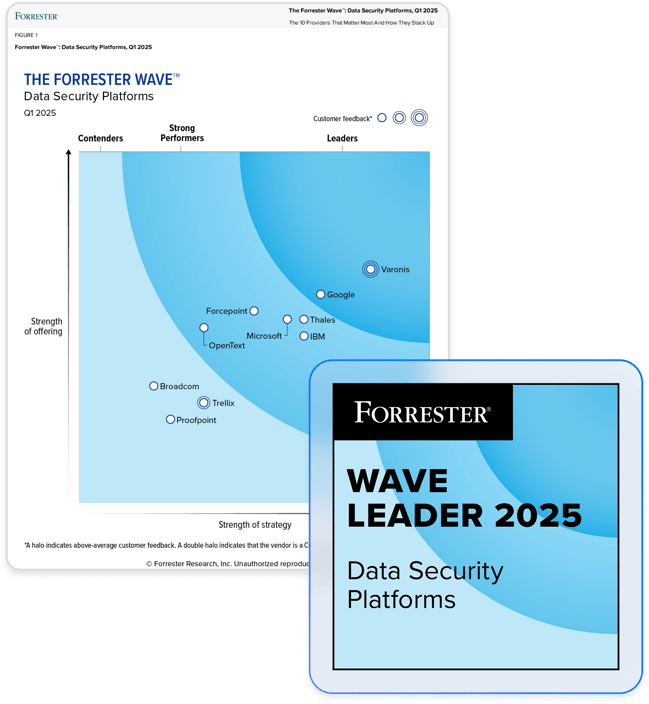

Partner with a leader in data security.

Data-centric UEBA

Behavioral-based threat models detect abnormal data activity in real time — stopping threats before they become breaches. Our analytics learn and adapt to your data to detect ransomware and insider threats.

Industry-leading identity security

Monitor identities across cloud data stores and applications to detect posture risks, privilege escalation, and policy changes that proceed ransomware attacks with the most advanced identity threat detection and response capabilities on the market.

World-class incident response

Protect your business from ransomware with 24x7x365 incident response and alert monitoring from our data security experts backed by Varonis' proprietary data insights and an AI analysis engine.

Industry-best SLA

Our Managed Data Detection and Response (MDDR) service offers a 30-minute response for ransomware attacks, proactive threat hunting, and monthly security assessments to ensure your data security posture is always improving.

Automated remediation

With instant, automated responses, Varonis performs meticulous interventions to stop an attack in its tracks and limit the damage. Connect Varonis to the SOAR tools in your tech stack via API-based integrations for automated, efficient incident recovery.

Our customers have spoken

One platform for multi-cloud, SaaS, and on-premises data.

Varonis protects enterprise data where it lives — in the largest and most important data stores and applications across the cloud and behind your firewall.

Ransomware Prevention Resources

Go beyond Ransomware Prevention.

Ready to see the #1 Data Security Platform in action?

Ready to see the #1 Data Security Platform in action?

“I was amazed by how quickly Varonis was able to classify data and uncover potential data exposures during the free assessment. It was truly eye-opening.”

Michael Smith, CISO, HKS

"What I like about Varonis is that they come from a data-centric place. Other products protect the infrastructure, but they do nothing to protect your most precious commodity — your data."

Deborah Haworth, Director of Information Security, Penguin Random House

“Varonis’ support is unprecedented, and their team continues to evolve and improve their products to align with the rapid pace of industry evolution.”

Al Faella, CTO, Prospect Capital