Detenga la intrusión en la red y la exfiltración de datos. Monitoree la actividad de VPN, DNS, firewall y web para rastrear amenazas desde el perímetro hasta sus datos.

- En tiempo real

- Sin agentes

- Automatizado

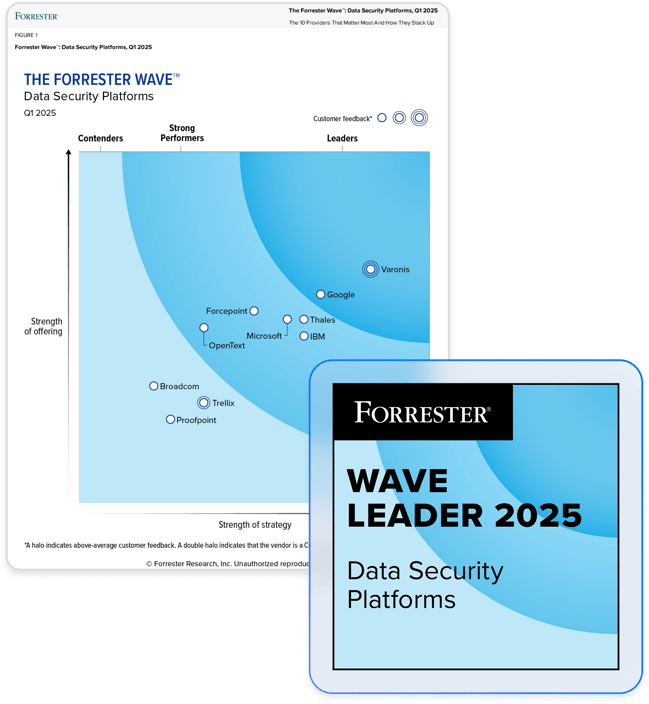

Partner with the leader in data security.

Detenga las amenazas antes de que le roben sus datos.

Detecte amenazas en el perímetro

Varonis supervisa la actividad utilizando la detección de amenazas del comportamiento impulsadas por IA para identificar actividad anormal en el perímetro de la red, como tráfico a sitios maliciosos, acceso anormal a VPN o túneles DNS.

Rastree incidentes desde el perímetro hasta sus datos

Varonis analiza la actividad de VPN, DNS, firewall y web en el contexto de los datos, el correo electrónico y el tejido de identidades para proporcionar una trazabilidad de auditoría completa de la actividad que rastrea las amenazas desde el perímetro hasta sus datos. Con este campo de visión ampliado, podrá responder fácilmente a la pregunta crucial: “¿Nuestros datos están seguros?”.

Amplíe su equipo de seguridad con MDDR

Nuestro equipo global de expertos en ciberseguridad vigila sus datos, la actividad de los usuarios y la red las 24 horas del día, los 7 días de la semana, los 365 días del año para detectar amenazas, lo que ahorra tiempo a su equipo y fortalece la seguridad de sus datos, todo sin necesidad de recursos adicionales.

Automatice la respuesta a amenazas

Con respuestas instantáneas y automatizadas, Varonis detiene los ataques y limita el daño potencial. Conecte Varonis a sus herramientas SOAR para una respuesta y recuperación de incidentes automatizada y eficiente.

Necesitábamos proteger nuestros datos y asegurarnos de tener los permisos adecuados. Si son públicos y sensibles, quiero saberlo. Y si alguien hace algo considerado malicioso, quiero detenerlo”.

Tony Hamil

Ingeniero de ciberseguridad, importante empresa inmobiliaria

Read case studyVaronis resuelve los desafíos comunes de seguridad de la red

Exfiltración de datos

- Detecte cargas y descargas anormales de archivos y el uso compartido de enlaces con modelos de amenazas integrados impulsados por IA.

- Identifique el tráfico C2 en el tráfico de DNS, proxy web y VPN.

- Active respuestas automatizadas a amenazas y envíe alertas a su SIEM/SOC/SOAR.

Logs con información innecesaria, fuera de orden y dispares

- Monitoree la actividad de DNS, proxy web y VPN y obtenga logs de eventos limpios, normalizados y cronológicos.

- Correlacione la actividad de la red con los datos, el correo electrónico y la actividad de identidad para proporcionar una imagen completa de los eventos.

- Enriquezca los logs con contexto valioso como la reputación de la URL, el tipo de cuenta y la confidencialidad de los datos.

Ransomware, amenazas internas y APT

- Detecte ransomware, amenazas internas y APT con modelos de amenazas conductuales creados por expertos antes de que roben sus datos.

- Configure alertas para recibir notificaciones de acceso anormal, cifrado, movimiento lateral y escalada de privilegios.

- No se requieren reglas personalizadas ni detecciones estáticas.

Recursos de seguridad de redes

¿Está listo para ver la Plataforma de seguridad de datos número uno en acción?

¿Está listo para ver la Plataforma de seguridad de datos número uno en acción?

“Me sorprendió la rapidez con la que Varonis pudo clasificar los datos y descubrir posibles exposiciones de datos durante la evaluación gratuita. Fue realmente revelador”.

Michael Smith, CISO, HKS

“Lo que me gusta de Varonis es que se centra en los datos. Otros productos protegen la infraestructura, pero no hacen nada para proteger los datos, que son su bien más preciado”.

Deborah Haworth, directora de Seguridad de la Información, Penguin Random House

“El servicio de asistencia de Varonis no tiene precedentes, y su equipo continúa evolucionado y mejorando sus productos para alinearse con una industria que se encuentra en constante evolución”.

Al Faella, CTO, Prospect Capital