Data Loss Prevention (DLP)

Notre DLP cloud native sans agent découvre et classifie automatiquement les données sensibles au repos, empêche leur exposition, surveille l’activité sur les données et stoppe les exfiltrations.

- Cloud-native

- En continu

- Automatisé

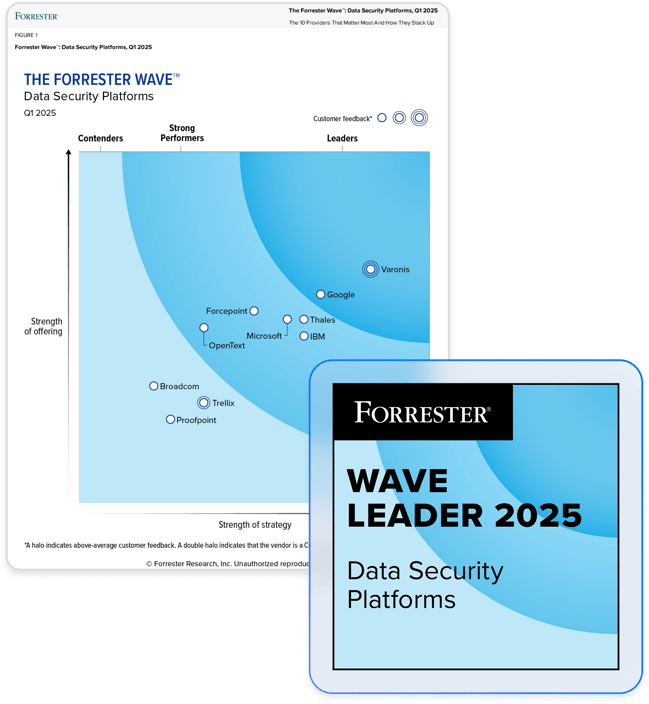

Collaborez avec le leader de la sécurité des données.

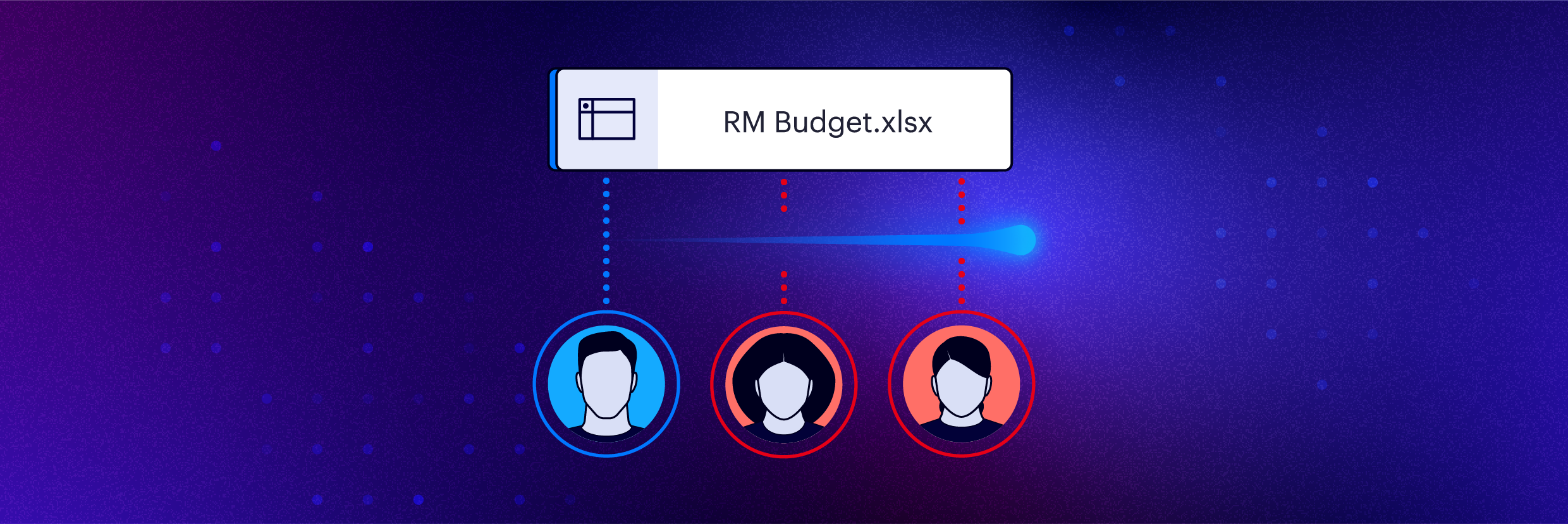

Une DLP sans agent qui stoppe les fuites de données dans le cloud.

Découvrez tout, partout

- Bases de données structurées et entrepôts de données

- Données non structurées dans les fichiers, les dossiers et les compartiments

- Données semi-structurées dans les applications SaaS et les e-mails

Sécurisez automatiquement les données sensibles exposées

- Réduisez votre rayon d’exposition

- Détectez les expositions publiques

- Détectez les erreurs de configuration

Détectez et empêchez l’exfiltration de données

- Recevez une alerte en cas de comportement anormal

- Automatisez la réponse

- Obtenez une couverture MDDR 24 h/24, 7 j/7, 365 j/an

« La plupart des solutions se concentrent sur la prévention des pertes de données. Mais la détection, la prévention et l’investigation sont étroitement liées. Aucune autre solution ne fait les trois aussi bien que Varonis. »

Un ingénieur senior en sécurité

Un fournisseur d’énergie américain

Lire l'étude de casMise en œuvre de politiques inter-cloud

Varonis s’intègre parfaitement à vos plateformes SaaS et IaaS pour créer des politiques applicables à l’ensemble de votre environnement cloud, corriger automatiquement votre posture de sécurité, ainsi que créer et appliquer un nouveau labeling aux fichiers à mesure que vos données changent, pour une efficacité accrue des contrôles DLP en aval.

Automatisation du contrôle de la posture de sécurité

Les organisations axées sur le cloud doivent maintenir de solides contrôles de sécurité des données et des identités sur chaque service cloud. Varonis gère continuellement la posture de sécurité associée à chaque dépôt de données grâce à des fonctions de détection et de remédiation automatisées.

Automatisation du cycle de vie des données

Varonis gère les données de leur création à leur suppression, et conserve une analyse constante tout au long de leur conservation. Varonis vous permet de copier et déplacer les données de manière fluide – entre les domaines et les plateformes, sans risquer de faire dysfonctionner les permissions d'accès ou d’interrompre l’activité.

Automatisation de la confidentialité des données

Testé sur le terrain dans des environnements complexes de plusieurs pétaoctets, Varonis offre une classification contextuelle, complète, et en continu de la confidentialité des données. Limitez la visibilité des données sensibles grâce au masquage dynamique des données et marquez les fichiers surexposés à corriger.

Nos clients se sont exprimés.

Consultez quelques-uns de nos derniers témoignages clients et découvrez comment notre plateforme de sécurité des données aide les entreprises à identifier et à classifier en permanence les données critiques, à éliminer les expositions et à stopper les menaces en temps réel grâce à l'automatisation alimentée par l'IA.

Une seule plateforme pour les données multicloud, SaaS et on-premises

Ressources DLP

Allez au-delà de la DLP

Varonis s’adapte à des centaines de cas d’utilisation, ce qui en fait la plateforme idéale pour empêcher les fuites de données et assurer la conformité.

Êtes-vous prêt à voir la plateforme de sécurité des données n° 1 en action ?

Êtes-vous prêt à voir la plateforme de sécurité des données n° 1 en action ?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

« Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux : vos données. »

Deborah Haworth, Directeur de la sécurité de l'information, Penguin Random House

« L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur. »

Al faella, DSI, Prospect capital