Salesforce détient une grande quantité de données client. Les audits de Salesforce deviennent une priorité pour les entreprises qui veulent s’assurer que ces informations sont conservées en toute sécurité et dans le respect de la législation sur la confidentialité.

Les audits sont des affaires sérieuses, vous aurez donc besoin d’élaborer un plan. Dans cet article, je vais vous indiquer en quoi consiste un audit Salesforce, vous expliquer comment fonctionnent les autorisations et vous donner des conseils pour vous préparer.

Quel est l’objectif d’un audit des autorisations de Salesforce ?

Un audit Salesforce permet à des auditeurs internes et indépendants d’obtenir une vue complète de l’instance Salesforce d’une organisation à des fins de sécurité et de conformité.

Si des auditeurs procèdent à un audit des autorisations de Salesforce, c’est généralement dans le cadre d’un projet plus vaste et continu visant à garantir la mise en place effective de politiques de gouvernance et de sécurité appropriées pour protéger les informations stratégiques financières et celles des consommateurs. Les audits peuvent également faire partie des exigences de déclaration obligatoires en vertu des réglementations RGPD, HIPAA, PCI-DSS et SOX.

Autorisations Salesforce : un aperçu

Salesforce propose un modèle de partage de données robuste qui vous permet d’en contrôler deux aspects principaux :

- Quels utilisateurs peuvent accéder à quelles données dans votre instance Salesforce

- Comment les utilisateurs peuvent interagir avec les données auxquelles ils ont accès

Pour vous expliquer comment fonctionnent les autorisations Salesforce dans ce modèle de partage de données, imaginez une approche à trois volets composée de profils, d’autorisations et d’ensembles d’autorisations.

Profils

Les profils permettent de définir ce qu’un utilisateur Salesforce peut faire. Lorsque vous créez un utilisateur Salesforce, vous lui attribuez également un profil. Ce dernier fournit un ensemble packagé de paramètres d’accès et d’autorisations. Selon l’édition de Salesforce que vous utilisez, vous pouvez avoir à votre disposition plusieurs profils standard prêts à l’emploi, ou vous pouvez créer des profils personnalisés en fonction de vos besoins.

Chaque utilisateur Salesforce ne peut être associé qu’à un profil. Les profils définissent généralement des autorisations pour les utilisateurs en fonction de leur rôle principal, par exemple, le marketing ou la vente.

Droits

Les autorisations déterminent ce qu’un utilisateur peut afficher et modifier dans votre instance Salesforce. Chaque profil utilisateur dispose d’une ou de plusieurs autorisations qui contrôlent les informations auxquelles l’utilisateur a accès et ce qu’il est autorisé à faire (créer, lire, mettre à jour, supprimer, etc.). Vous pouvez configurer des autorisations pour les applications Salesforce standard et les applications personnalisées.

La gestion de ces autorisations pour chaque profil et scénario dans Salesforce peut devenir fastidieuse, c’est là que les ensembles d’autorisations entrent en jeu.

Ensembles d’autorisations

Puisque chaque utilisateur ne peut se voir attribuer qu’un seul profil, Salesforce offre des ensembles d’autorisations qui peuvent étendre les accès d’un utilisateur sans modifier son profil. Salesforce fournit plusieurs ensembles d’autorisations prêts à l’emploi, ou vous pouvez créer les vôtres en clonant un ensemble standard.

Pour contrôler l’accès des utilisateurs aux données, Salesforce recommande l’utilisation d’une combinaison de profils et d’ensembles d’autorisations. Commencez par fournir aux utilisateurs les autorisations minimales nécessaires pour faire leur travail. Ensuite, étendez les accès de l’utilisateur au besoin en utilisant un ou plusieurs ensembles d’autorisations.

Supposons par exemple qu’un utilisateur ait besoin d’accéder à des stratégies de mot de passe gérées et que cette autorisation ne soit pas activée dans son profil, mais que cet accès soit possible dans un ensemble d’autorisations. Si cet ensemble d’autorisations est attribué au profil de l’utilisateur, il sera toujours en mesure de gérer les stratégies de mot de passe.

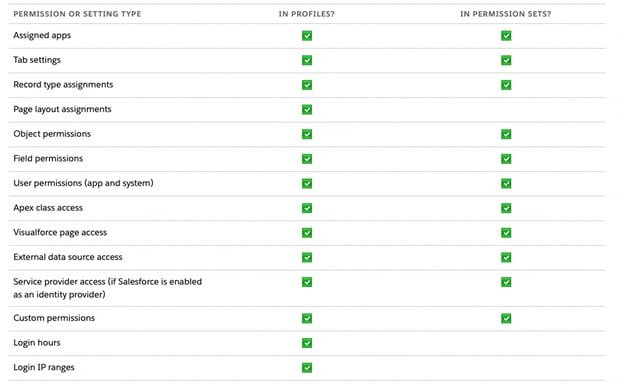

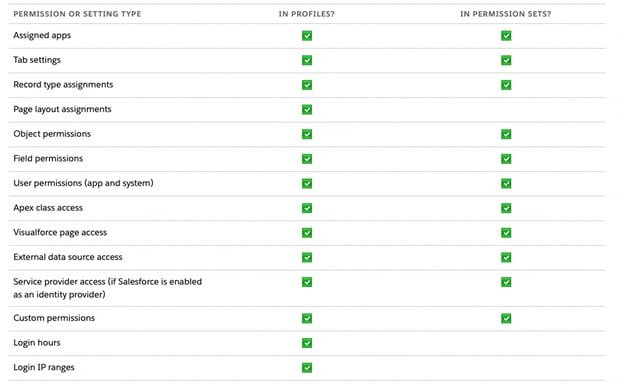

Ce tableau contient des exemples des types d’autorisations et de paramètres d’accès disponibles et des domaines dans lesquels ils peuvent être activés. Pour un guide plus complet sur la protection de vos données à différents niveaux de votre organisation Salesforce, consultez ce Guide de protection des données Salesforce.

Source

Voyons maintenant ce qui se passe lors d’un audit Salesforce standard et comment vous pouvez vous y préparer.

Composantes d’un audit Salesforce

1. Audit des objets et des développements Apex personnalisés

Les audits Salesforce peuvent nécessiter plus de temps si votre entreprise a réalisé de nombreux développements personnalisés. Si vous avez créé de nombreux objets personnalisés et consacré beaucoup d’efforts à la modification des workflows, des approbations ou des mises en page, ces personnalisations pourraient faire l’objet d’un examen minutieux. La quantité d’éléments détectés augmentera si vous utilisez beaucoup de règles de validation et de déclencheurs Apex. Ajoutez cela à des rapports personnalisés, et vous risqueriez de devoir passer un certain temps à expliquer et à justifier ces ajustements lors de votre audit.

2. Audit de suivi des métadonnées et des données de configuration

Chaque équipe d’audit passera en revue l’historique enregistré de toutes les modifications apportées à votre instance Salesforce. Salesforce vous permet d’afficher les pistes d’audit à plusieurs niveaux, de l’historique de connexion aux modifications de la configuration d’administration, en passant par le suivi de l’historique des champs pour les objets standard et personnalisés. Les fonctionnalités d’audit des champs travaillent en arrière-plan avec l’API de métadonnées pour définir les politiques de conservation correspondant à plusieurs exigences de reporting.

Salesforce vous permet également de définir une piste d’audit de configuration pour les modifications apportées au niveau administrateur au cours des 180 derniers jours dans les profils, les ensembles d’autorisations et le développement.

3. Audit des modèles de sécurité

Les auditeurs pourraient passer beaucoup de temps à examiner la configuration de vos profils et de vos ensembles d’autorisations pour comprendre quelles données les utilisateurs peuvent consulter et modifier. Les auditeurs compilent généralement un rapport d’autorisations visant à comparer les profils et les ensembles d’autorisations de votre instance pour déterminer à quoi chaque utilisateur Salesforce a accès.

Les auditeurs compilent ces informations en exportant toutes les données des profils et des ensembles d’autorisations, notamment en interrogeant les données et l’API de métadonnées. Préparez-vous à passer du temps avec l’équipe d’audit pour l’aider à générer des artefacts liés aux profils, autorisations et ensembles d’autorisations de votre instance Salesforce.

Préparer un audit Salesforce

Selon le niveau de développement personnalisé de votre instance Salesforce, la simple mention d’un audit Salesforce pourrait vous préoccuper. Les étapes suivantes peuvent vous aider à vous préparer à un audit.

Garder à l’esprit le principe de moindre privilège

Selon le principe de moindre privilège, les utilisateurs (ou processus) ne doivent avoir accès qu’aux informations et ressources minimales nécessaires pour faire leur travail. Dans Salesforce, l’approche du moindre privilège impose aux entreprises de s’assurer qu’un utilisateur particulier ne peut accéder aux enregistrements que lorsque cela est nécessaire, dans des conditions spécifiques, afin de réduire le risque de surexposition.

Pour commencer avec l’approche du moindre privilège :

- Bloquez tous les chemins d’accès aux données selon les besoins des API, de la communauté Salesloft et des applications tierces, et ouvrez-les de manière sélective pour des profils et des ensembles d’autorisations spécifiques.

- Utilisez à la fois des ensembles d’autorisations basés sur les sessions et des contrôles supplémentaires au niveau des enregistrements pour renforcer la sécurité en fonction des besoins des utilisateurs internes.

Organiser les profils par ensembles d’autorisations

Les paramètres de profil peuvent nuire à la convivialité, il peut donc être nécessaire de combiner les profils associés à plusieurs ensembles d’autorisations. L’objectif pour l’entreprise est de gérer le moins d’ensembles d’autorisations possible dans leurs instances. Avec l’expansion de votre instance, il est facile de perdre de vue le motif initial de la création de certains ensembles d’autorisations. Surveillez en permanence vos ensembles d’autorisations et nettoyez les profils et les ensembles inutilisés dans votre instance pour limiter les accès et combler les failles.

Utiliser judicieusement les groupes d’ensembles d’autorisations

Les groupes d’ensembles d’autorisations réunissent les ensembles d’autorisations en fonction des rôles partagés. Par exemple, votre équipe marketing exécute peut-être différentes activités, notamment la création de rapports, la gestion des prospects et la mise en œuvre de campagnes. Chaque activité peut être associée à son propre ensemble d’autorisations, mais celui-ci peut être affecté à des utilisateurs marketing de votre organisation afin qu’ils puissent exécuter toutes lesdites activités.

Pour gagner du temps à long terme, assurez-vous que vous avez réellement besoin de créer de nouveaux groupes d’ensembles d’autorisations et réduisez les groupes existants à une liste gérable.

Effectuer une auto-évaluation du contrôle d’accès

Les bonnes pratiques imposent des auto-évaluations périodiques de l’ensemble de la configuration de votre modèle de sécurité. Salesforce propose une évaluation de référence de la sécurité avec Health Check, une fonction de contrôle d’intégrité. Cette évaluation de référence ne se limite pas aux autorisations, mais s’applique à la configuration globale de l’ensemble des politiques de votre organisation. Supposons que vous cherchiez uniquement à analyser la configuration de vos autorisations. Dans ce cas, cette évaluation pourrait être excessive. Néanmoins, il est sage d’utiliser l’évaluation de référence dans votre instance Salesforce de temps en temps pour explorer certains canaux de manière plus approfondie et en corriger les vulnérabilités éventuelles.

Avec le développement de votre organisation et l’évolution des réglementations, il peut être difficile de se préparer aux audits. Continuez à évaluer régulièrement vos ensembles d’autorisations et vos profils. Une fois cela fait, vous serez prêt à passer tous les audits avec brio.

👋Lorsqu’il s’agit de protéger vos données sensibles, savoir où elles se trouvent, qui peut y accéder et ce que ces personnes en font sont autant de questions cruciales auxquelles vous devez pouvoir répondre. Seul Varonis intègre toutes ces fonctionnalités stratégiques de sécurité des données sur une seule plateforme.

Si vous souhaitez connaître les risques existants dans votre environnement SaaS, contactez-nous pour obtenir votre version d’essai. En quelques minutes, nous pouvons vous rendre opérationnel.

Comment se préparer à un audit des autorisations de Salesforce ?

Contents

Salesforce détient une grande quantité de données client. Les audits de Salesforce deviennent une priorité pour les entreprises qui veulent s’assurer que ces informations sont conservées en toute sécurité et dans le respect de la législation sur la confidentialité.

Les audits sont des affaires sérieuses, vous aurez donc besoin d’élaborer un plan. Dans cet article, je vais vous indiquer en quoi consiste un audit Salesforce, vous expliquer comment fonctionnent les autorisations et vous donner des conseils pour vous préparer.

Quel est l’objectif d’un audit des autorisations de Salesforce ?

Un audit Salesforce permet à des auditeurs internes et indépendants d’obtenir une vue complète de l’instance Salesforce d’une organisation à des fins de sécurité et de conformité.

Si des auditeurs procèdent à un audit des autorisations de Salesforce, c’est généralement dans le cadre d’un projet plus vaste et continu visant à garantir la mise en place effective de politiques de gouvernance et de sécurité appropriées pour protéger les informations stratégiques financières et celles des consommateurs. Les audits peuvent également faire partie des exigences de déclaration obligatoires en vertu des réglementations RGPD, HIPAA, PCI-DSS et SOX.

Autorisations Salesforce : un aperçu

Salesforce propose un modèle de partage de données robuste qui vous permet d’en contrôler deux aspects principaux :

Pour vous expliquer comment fonctionnent les autorisations Salesforce dans ce modèle de partage de données, imaginez une approche à trois volets composée de profils, d’autorisations et d’ensembles d’autorisations.

Profils

Les profils permettent de définir ce qu’un utilisateur Salesforce peut faire. Lorsque vous créez un utilisateur Salesforce, vous lui attribuez également un profil. Ce dernier fournit un ensemble packagé de paramètres d’accès et d’autorisations. Selon l’édition de Salesforce que vous utilisez, vous pouvez avoir à votre disposition plusieurs profils standard prêts à l’emploi, ou vous pouvez créer des profils personnalisés en fonction de vos besoins.

Chaque utilisateur Salesforce ne peut être associé qu’à un profil. Les profils définissent généralement des autorisations pour les utilisateurs en fonction de leur rôle principal, par exemple, le marketing ou la vente.

Droits

Les autorisations déterminent ce qu’un utilisateur peut afficher et modifier dans votre instance Salesforce. Chaque profil utilisateur dispose d’une ou de plusieurs autorisations qui contrôlent les informations auxquelles l’utilisateur a accès et ce qu’il est autorisé à faire (créer, lire, mettre à jour, supprimer, etc.). Vous pouvez configurer des autorisations pour les applications Salesforce standard et les applications personnalisées.

La gestion de ces autorisations pour chaque profil et scénario dans Salesforce peut devenir fastidieuse, c’est là que les ensembles d’autorisations entrent en jeu.

Ensembles d’autorisations

Puisque chaque utilisateur ne peut se voir attribuer qu’un seul profil, Salesforce offre des ensembles d’autorisations qui peuvent étendre les accès d’un utilisateur sans modifier son profil. Salesforce fournit plusieurs ensembles d’autorisations prêts à l’emploi, ou vous pouvez créer les vôtres en clonant un ensemble standard.

Pour contrôler l’accès des utilisateurs aux données, Salesforce recommande l’utilisation d’une combinaison de profils et d’ensembles d’autorisations. Commencez par fournir aux utilisateurs les autorisations minimales nécessaires pour faire leur travail. Ensuite, étendez les accès de l’utilisateur au besoin en utilisant un ou plusieurs ensembles d’autorisations.

Supposons par exemple qu’un utilisateur ait besoin d’accéder à des stratégies de mot de passe gérées et que cette autorisation ne soit pas activée dans son profil, mais que cet accès soit possible dans un ensemble d’autorisations. Si cet ensemble d’autorisations est attribué au profil de l’utilisateur, il sera toujours en mesure de gérer les stratégies de mot de passe.

Ce tableau contient des exemples des types d’autorisations et de paramètres d’accès disponibles et des domaines dans lesquels ils peuvent être activés. Pour un guide plus complet sur la protection de vos données à différents niveaux de votre organisation Salesforce, consultez ce Guide de protection des données Salesforce.

Source

Voyons maintenant ce qui se passe lors d’un audit Salesforce standard et comment vous pouvez vous y préparer.

Composantes d’un audit Salesforce

1. Audit des objets et des développements Apex personnalisés

Les audits Salesforce peuvent nécessiter plus de temps si votre entreprise a réalisé de nombreux développements personnalisés. Si vous avez créé de nombreux objets personnalisés et consacré beaucoup d’efforts à la modification des workflows, des approbations ou des mises en page, ces personnalisations pourraient faire l’objet d’un examen minutieux. La quantité d’éléments détectés augmentera si vous utilisez beaucoup de règles de validation et de déclencheurs Apex. Ajoutez cela à des rapports personnalisés, et vous risqueriez de devoir passer un certain temps à expliquer et à justifier ces ajustements lors de votre audit.

2. Audit de suivi des métadonnées et des données de configuration

Chaque équipe d’audit passera en revue l’historique enregistré de toutes les modifications apportées à votre instance Salesforce. Salesforce vous permet d’afficher les pistes d’audit à plusieurs niveaux, de l’historique de connexion aux modifications de la configuration d’administration, en passant par le suivi de l’historique des champs pour les objets standard et personnalisés. Les fonctionnalités d’audit des champs travaillent en arrière-plan avec l’API de métadonnées pour définir les politiques de conservation correspondant à plusieurs exigences de reporting.

Salesforce vous permet également de définir une piste d’audit de configuration pour les modifications apportées au niveau administrateur au cours des 180 derniers jours dans les profils, les ensembles d’autorisations et le développement.

3. Audit des modèles de sécurité

Les auditeurs pourraient passer beaucoup de temps à examiner la configuration de vos profils et de vos ensembles d’autorisations pour comprendre quelles données les utilisateurs peuvent consulter et modifier. Les auditeurs compilent généralement un rapport d’autorisations visant à comparer les profils et les ensembles d’autorisations de votre instance pour déterminer à quoi chaque utilisateur Salesforce a accès.

Les auditeurs compilent ces informations en exportant toutes les données des profils et des ensembles d’autorisations, notamment en interrogeant les données et l’API de métadonnées. Préparez-vous à passer du temps avec l’équipe d’audit pour l’aider à générer des artefacts liés aux profils, autorisations et ensembles d’autorisations de votre instance Salesforce.

Préparer un audit Salesforce

Selon le niveau de développement personnalisé de votre instance Salesforce, la simple mention d’un audit Salesforce pourrait vous préoccuper. Les étapes suivantes peuvent vous aider à vous préparer à un audit.

Garder à l’esprit le principe de moindre privilège

Selon le principe de moindre privilège, les utilisateurs (ou processus) ne doivent avoir accès qu’aux informations et ressources minimales nécessaires pour faire leur travail. Dans Salesforce, l’approche du moindre privilège impose aux entreprises de s’assurer qu’un utilisateur particulier ne peut accéder aux enregistrements que lorsque cela est nécessaire, dans des conditions spécifiques, afin de réduire le risque de surexposition.

Pour commencer avec l’approche du moindre privilège :

Organiser les profils par ensembles d’autorisations

Les paramètres de profil peuvent nuire à la convivialité, il peut donc être nécessaire de combiner les profils associés à plusieurs ensembles d’autorisations. L’objectif pour l’entreprise est de gérer le moins d’ensembles d’autorisations possible dans leurs instances. Avec l’expansion de votre instance, il est facile de perdre de vue le motif initial de la création de certains ensembles d’autorisations. Surveillez en permanence vos ensembles d’autorisations et nettoyez les profils et les ensembles inutilisés dans votre instance pour limiter les accès et combler les failles.

Utiliser judicieusement les groupes d’ensembles d’autorisations

Les groupes d’ensembles d’autorisations réunissent les ensembles d’autorisations en fonction des rôles partagés. Par exemple, votre équipe marketing exécute peut-être différentes activités, notamment la création de rapports, la gestion des prospects et la mise en œuvre de campagnes. Chaque activité peut être associée à son propre ensemble d’autorisations, mais celui-ci peut être affecté à des utilisateurs marketing de votre organisation afin qu’ils puissent exécuter toutes lesdites activités.

Pour gagner du temps à long terme, assurez-vous que vous avez réellement besoin de créer de nouveaux groupes d’ensembles d’autorisations et réduisez les groupes existants à une liste gérable.

Effectuer une auto-évaluation du contrôle d’accès

Les bonnes pratiques imposent des auto-évaluations périodiques de l’ensemble de la configuration de votre modèle de sécurité. Salesforce propose une évaluation de référence de la sécurité avec Health Check, une fonction de contrôle d’intégrité. Cette évaluation de référence ne se limite pas aux autorisations, mais s’applique à la configuration globale de l’ensemble des politiques de votre organisation. Supposons que vous cherchiez uniquement à analyser la configuration de vos autorisations. Dans ce cas, cette évaluation pourrait être excessive. Néanmoins, il est sage d’utiliser l’évaluation de référence dans votre instance Salesforce de temps en temps pour explorer certains canaux de manière plus approfondie et en corriger les vulnérabilités éventuelles.

Avec le développement de votre organisation et l’évolution des réglementations, il peut être difficile de se préparer aux audits. Continuez à évaluer régulièrement vos ensembles d’autorisations et vos profils. Une fois cela fait, vous serez prêt à passer tous les audits avec brio.

👋Lorsqu’il s’agit de protéger vos données sensibles, savoir où elles se trouvent, qui peut y accéder et ce que ces personnes en font sont autant de questions cruciales auxquelles vous devez pouvoir répondre. Seul Varonis intègre toutes ces fonctionnalités stratégiques de sécurité des données sur une seule plateforme.

Si vous souhaitez connaître les risques existants dans votre environnement SaaS, contactez-nous pour obtenir votre version d’essai. En quelques minutes, nous pouvons vous rendre opérationnel.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

Essayez Varonis gratuitement.

Se déploie en quelques minutes.

Continuer à lire

Varonis s'attaque à des centaines de cas d'utilisation, ce qui en fait la plateforme idéale pour stopper les violations de données et garantir la conformité.