Operative Planung

Unser Expertenteam führt Sie durch einen erprobten operativen Plan, der in 15 Jahren und in Tausenden von komplexen IT-Umgebungen entwickelt und ausgebaut wurde.

Aktivieren

Lassen Sie Varonis -automatisch- die wichtigsten Risikoerkenntnisse für Ihr Unternehmen aufdecken.

-

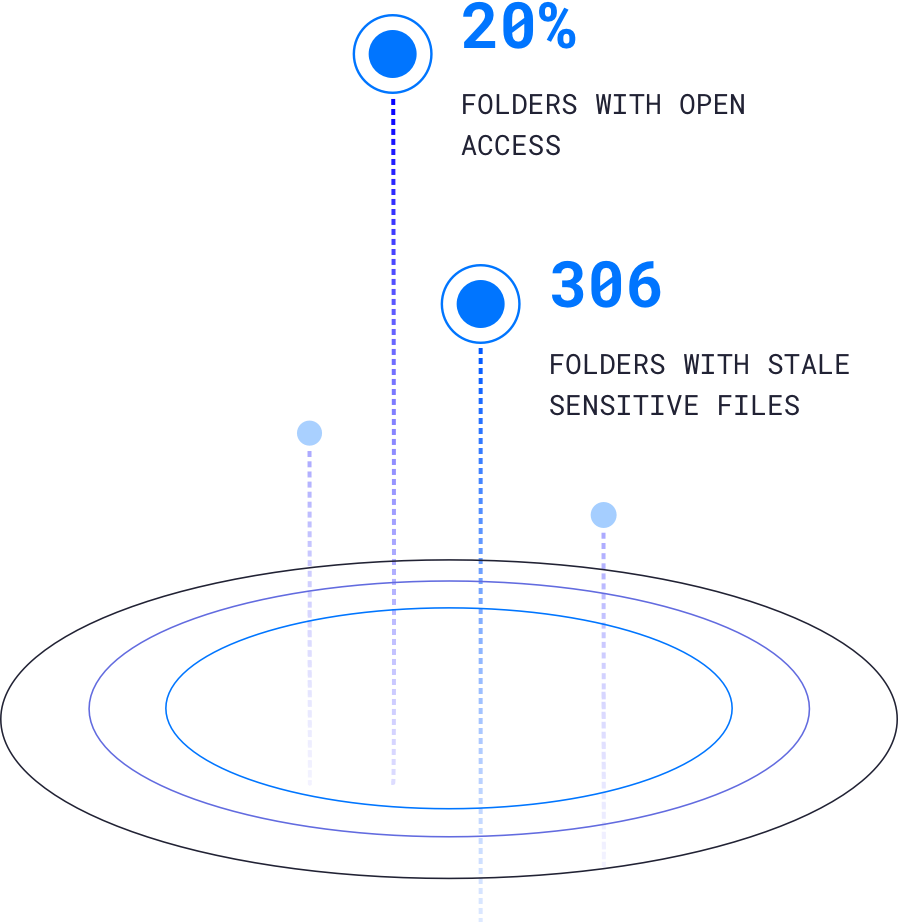

Eine vollständige "Map of Permissions"

-

Sensible Daten automatisch klassifizieren

-

Erstellen von Baselines für User-, Device- und Datenaktivität

-

Bewerten und Priorisieren der Risiken

-

Regelmäßige Business Value Reviews

Lernen und Feinjustieren

Die Varonis-KI lernt Ihre Umgebung kennen, unsere Teams helfen Ihnen bei der Feinabstimmung und Anpassung.

-

Anpassung der Dashboards für einzelne Benutzer und Automatisieren der Berichterstattung

-

Angepasste UBA-Alarme mit dem Knowledge des Varonis Incident Response Teams

-

Integration mit SIEM, DLP, IAM, ITSM und anderen Technologien

-

Automatisieren der DSAR Prozesse, etwa für die DSGVO

Kostenfreie Unterstützung durch das Incident Response Team

Unsere Experten helfen Ihnen -kostenlos- beim Untersuchen von Vorfällen.

Gegen -maßnahmen ergreifen

Automatisierungsfunktionen um Risiken, welche z.B. durch Mitarbeiterinnen und Mitarbeiter entstehen, selbstständig zu reparieren,

-

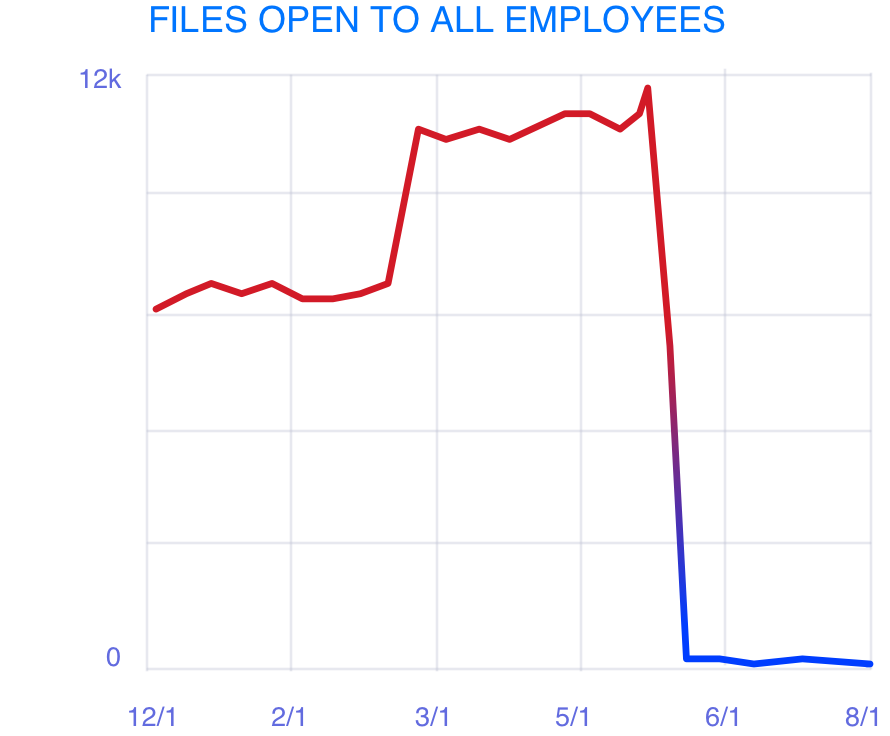

Eliminieren von Datenexpositionen

-

"Abhärten" der Active Directory

-

Automatisieren von Richtlinien für Datenaufbewahrung und Quarantäne

-

Entfernen von veralteten Berechtigungen und Daten

Ausrichten

Verhindern von Daten-Expositionen, um Dateneigentümer die Verantwortung für ihre jeweiligen Daten übertragen.

-

Identifizieren und Zuteilen von Daten-Eigentümern

-

Implementieren von Self-Services für die Data Owner

-

Automatisieren von Berechtigungsüberprüfungen

Echte Ergebnisse:

Verbessern

Arbeiten Sie mit Ihrem Varonis-Team, um den Nutzen Ihrer Investitionen zu maximieren und Risiken zu reduzieren.

-

Regelmäßig Überprüfung der Risikoindikatoren und des ROI

-

Kostenlose Produktschulungen: Live oder on-premise

-

Aktivieren der Live-Updates, um neue Produktfunktionen und Bugfixes zu erhalten, ohne Upgrades vornehmen zu müssen

„Varonis bietet den besten Support von allen Softwarelösungen, mit denen ich je gearbeitet habe. Varonis ist immer da, um zu helfen – ohne Extra-Kosten.“

Verringern Sie Ihr Risiko, ohne neue Risiken einzugehen.

Setzen Sie sich mit uns in Verbindung, um zu erfahren, was in Ihrer kostenlosen Datenrisikobeurteilung enthalten ist.