Découvrez vos points faibles et renforcez votre résilience : Effectuez un Test de Préparation à la Ransomware Gratuit

- MITRE ATT&CK aujourd’hui

- Matrice MITRE ATT&CK : les 5 meilleures techniques

- Utilisations de MITRE ATT&CK

- Défis et solutions MITRE ATT&CK

- Avantages d’ATT&CK pour atténuer les menaces

- Principaux outils et ressources ATT&CK

MITRE ATT&CK aujourd’hui

La matrice ATT&CK est l’une des ressources actuelles les plus complètes et les plus fiables en matière de techniques de piratage informatique. Voici quelques-uns des plus récents changements et développements du cadre ATT&CK :- Amélioration et extension de la couverture Linux et Mac

- Ajout de sources de données pour contribuer au développement de la matrice

- Consolidation des plateformes cloud et amélioration des données cloud

- Affinement et développement de la base de données des attaques sur mobile

- Investigation des techniques d’attaque axées sur les conteneurs

Matrice MITRE ATT&CK : les 5 meilleures techniques

L’objectif principal du cadre ATT&CK est d’améliorer la détection post-compromission des acteurs malveillants qui ciblent les réseaux, systèmes et données des entreprises. En utilisant ATT&CK, les organisations obtiennent des informations sur les actions qu’un hacker pourrait entreprendre. La façon dont l’attaquant a pénétré dans le système, comment il se déplace et les secteurs qu’il cible deviennent apparents. La base de connaissances est conçue pour répondre à des questions fondamentales sur la manière dont les hackers peuvent cibler une entreprise spécifique, et pour contribuer à la posture globale de sécurité de ces dernières. L’utilisation d’ATT&CK permet d’identifier les failles et les vulnérabilités, et aide les organisations à les classer par ordre de priorité en fonction du risque global. Il existe un trop grand nombre de techniques spécifiques pour les énumérer toutes (plus de 290). Néanmoins, nous vous présentons certaines des principales tactiques ATT&CK qu’utilisent les entreprises pour améliorer leur posture globale de cybersécurité.1. Injection de processus

L’injection de processus est l’une des formes les plus courantes d’attaque de malware qui figurent dans la matrice. Elle consiste à insérer du code actif ou des applications dans un système à des fins malveillantes. Le code induit alors différentes actions, comme la désactivation des systèmes afin d’exécuter un ransomware ou le vol automatique de données. Simuler une injection de processus est un excellent point de départ pour les nouveaux utilisateurs d’ATT&CK.2. Attaques PowerShell

Les attaques PowerShell sont très prisées des hackers, car c’est l’interface que les administrateurs système utilisent pour gérer et configurer les systèmes d’exploitation. PowerShell est un shell de ligne de commande et un langage de script installé par défaut sur Windows. Toute entreprise exploitant Windows devrait donc sérieusement envisager d’utiliser les exercices PowerShell proposés par MITRE ATT&CK.3. Authentification forcée

Aujourd’hui, les hackers disposent d’outils extrêmement puissants, comme Mimikatz, conçus pour deviner les mots de passe ou contourner complètement les processus de connexion et d’authentification. Les hackers collectent des données d’identification en incitant ou en obligeant un utilisateur à fournir automatiquement des informations d’authentification par le biais de méthodes telles que le phishing ou l’ingénierie sociale.4. Masquage

Les hackers modifient souvent les fonctionnalités de leur code malveillant ou d’autres artefacts afin qu’ils semblent légitimes et fiables. Cela peut concerner les signatures de code, les noms et l’emplacement des fichiers de malware, le nom des tâches et les services, par exemple. En réalisant des exercices MITRE ATT&CK, vous pouvez découvrir comment les hackers peuvent se dissimuler dans votre système et comment les éliminer plus efficacement.5. Vidage des données d’identification

Une fois que vos attaquants ont accès à un système, l’un de leurs principaux objectifs est de trouver des données d’identification pour accéder à d’autres ressources et systèmes dans cet environnement. La récupération des données d’identification par vidage est un mécanisme clé pour obtenir les informations de connexion et de mot de passe du compte, ce qui en fait l’une des principales tactiques à utiliser dans la matrice ATT&CK pour vous protéger contre les accès non autorisés.Utilisations de MITRE ATT&CK

Une fois que vous avez choisi les tactiques, techniques et vecteurs à tester, vous êtes prêt à mettre en application la matrice MITRE ATT&CK. Voici les principales façons d’utiliser ATT&CK :- Planifier votre stratégie de cybersécurité : élaborez votre défense face aux techniques connues et ajustez votre surveillance de manière à détecter les indices d’utilisation des techniques ATT&CK dans votre réseau.

- Informer vos équipes de réponse aux incidents (IR) : ces équipes peuvent utiliser ATT&CK pour déterminer la nature des menaces potentielles et les méthodes nécessaires pour les atténuer.

- Référentiel de planification future de l’IR : votre équipe de réponse aux incidents peut utiliser ATT&CK comme référentiel des nouvelles menaces de cybersécurité pour s’y préparer.

- Évaluation globale de la cyberdéfense : ATT&CK peut vous aider à évaluer votre stratégie globale de cybersécurité et à combler les lacunes que vous découvrez.

Défis et solutions MITRE ATT&CK

En utilisant le cadre ATT&CK, vous devez garder à l’esprit plusieurs défis uniques qui pourraient se présenter. Heureusement, il existe des tactiques et des solutions pour distinguer les attaques de l’activité normale ou prendre en compte de multiples vecteurs, à titre d’exemple.

1. Distinguer les attaques de l’activité normale

Les comportements qui correspondent à une technique MITRE ATT&CK ne sont pas tous malveillants. Ainsi, la suppression de fichiers est une technique répertoriée dans la rubrique Évasion défensive, ce qui est tout à fait logique. Mais comment distinguer les suppressions de fichiers normales des tentatives d’un hacker pour échapper à la détection ? La première étape consiste à discuter et à adopter les techniques MITRE ATT&CK en tant que langage commun pour vos équipes de sécurité. Vous devriez également travailler avec un partenaire expérimenté en cybersécurité qui connaît bien le cadre ATT&CK pour vous aider à distinguer les activités normales des activités malveillantes.2. Détecter les attaques difficiles à découvrir

Certaines techniques décrites par ATT&CK sont également difficiles à détecter, même en étant très attentif. Les attaques par force brute sont faciles à découvrir si vous connaissez les indices à repérer. L’exfiltration via un protocole alternatif, comme un tunnel DNS, peut être très difficile à détecter même si vous le recherchez. La capacité à découvrir des techniques difficilement détectables est essentielle dans une optique de stratégie de sécurité des données à long terme. Vous devez utiliser des logiciels pratiques et des scénarios de la liste de groupes. Si vous ne pouvez même pas vous protéger contre les menaces connues, vous n’avez aucun moyen de stopper les menaces inconnues et difficiles à repérer.3. Prendre en compte de multiples vecteurs d’attaque

Le fait que vous puissiez vous défendre contre une technique donnée d’une certaine manière ne signifie pas que vous pourrez faire de même face à une implémentation différente de cette technique contre les mêmes cibles. Ce n’est pas parce que votre antivirus détecte l’outil Mimikatz qu’il détectera également tnykttns, ou toute autre variante ultérieure de Mimikatz. C’est pourquoi il est essentiel d’identifier les lacunes dans vos défenses à l’aide des matrices de MITRE ATT&CK et de mettre en œuvre des solutions pour les combler. L’un des avantages clés de MITRE ATT&CK, c’est qu’il permet de voir où et comment les piratages peuvent se produire, selon différents angles, sources et vecteurs d’attaque.Avantages d’ATT&CK pour atténuer les menaces

L’utilisation du cadre ATT&CK aide non seulement les organisations à repérer les faiblesses potentielles, mais également à comprendre comment les pirates sont susceptibles de se comporter en cas d’attaque. De plus, vous reconnaîtrez les tactiques et techniques spécifiques qu’ils sont susceptibles d’utiliser et déterminerez comment vous protéger au mieux.| REPÉRAGE | Accès initial | Augmentation de privilèges | Évasion défensive | Déplacement latéral | COMMANDE ET CONTRÔLE | Exfiltration | Impact |

| Balayage actif | Compromission de la supply chain | Détournement du flux d’exécution | Manipulation de jetons d’accès | Piratage de session à distance | Codage et obfuscation des données | Exfiltration automatisée | Destruction ou manipulation des données |

| Recherche d’informations par phishing | Exploitation des applications destinées au public | Injection de processus | Dégradation des défenses globales | Spear phishing interne | Signalisation du trafic | Transfert de données vers des comptes cloud | Déni de service réseau |

| Recueil d’informations sur la victime | Compromission indirecte (drive-by) | Création ou modification de processus système | Masquage | Utilisation d’une authentification alternative | Tunneling de protocole | Transfert de données programmé | Effacement du disque ou défacement |

Comparaison entre MITRE ATT&CK et la chaîne du cybercrime

La principale différence entre ATT&CK et la chaîne du cybercrime classique est que cette dernière se concentre sur un ordre d’opérations spécifique, tandis qu’ATT&CK est axé sur les techniques et les tactiques. Néanmoins, tous deux cherchent à comprendre comment les hackers tentent d’infiltrer et d’affecter les systèmes sans se faire prendre. La chaîne du cybercrime progresse selon une séquence bien définie. La Red Team, qui représente les hackers lors d’un test d’intrusion, passe de la reconnaissance à l’intrusion et aux étapes suivantes. À l’inverse, la Red Team utilise des techniques ATT&CK selon différentes tactiques à différents moments du scénario en fonction de la situation. Un scénario ATT&CK peut commencer par un ajout matériel à partir de la tactique d’accès initial, passer au contournement des contrôles du compte utilisateur à partir de la tactique d’augmentation de privilèges, puis revenir à la tactique d’exécution pour exécuter PowerShell. ATT&CK définit les tactiques suivantes utilisées dans une cyberattaque :- Accès initial

- Exécution

- Persistance

- Augmentation de privilèges

- Évasion défensive

- Accès aux données d’identification

- Découverte

- Déplacement latéral

- Collecte

- Exfiltration

- COMMANDE ET CONTRÔLE

- REPÉRAGE

- Intrusion

- EXPLOITATION

- Augmentation de privilèges

- Déplacement latéral

- Obfuscation/anti-analyse

- DÉNI DE SERVICE

- Exfiltration

Comment utiliser MITRE ATT&CK pour aider votre entreprise

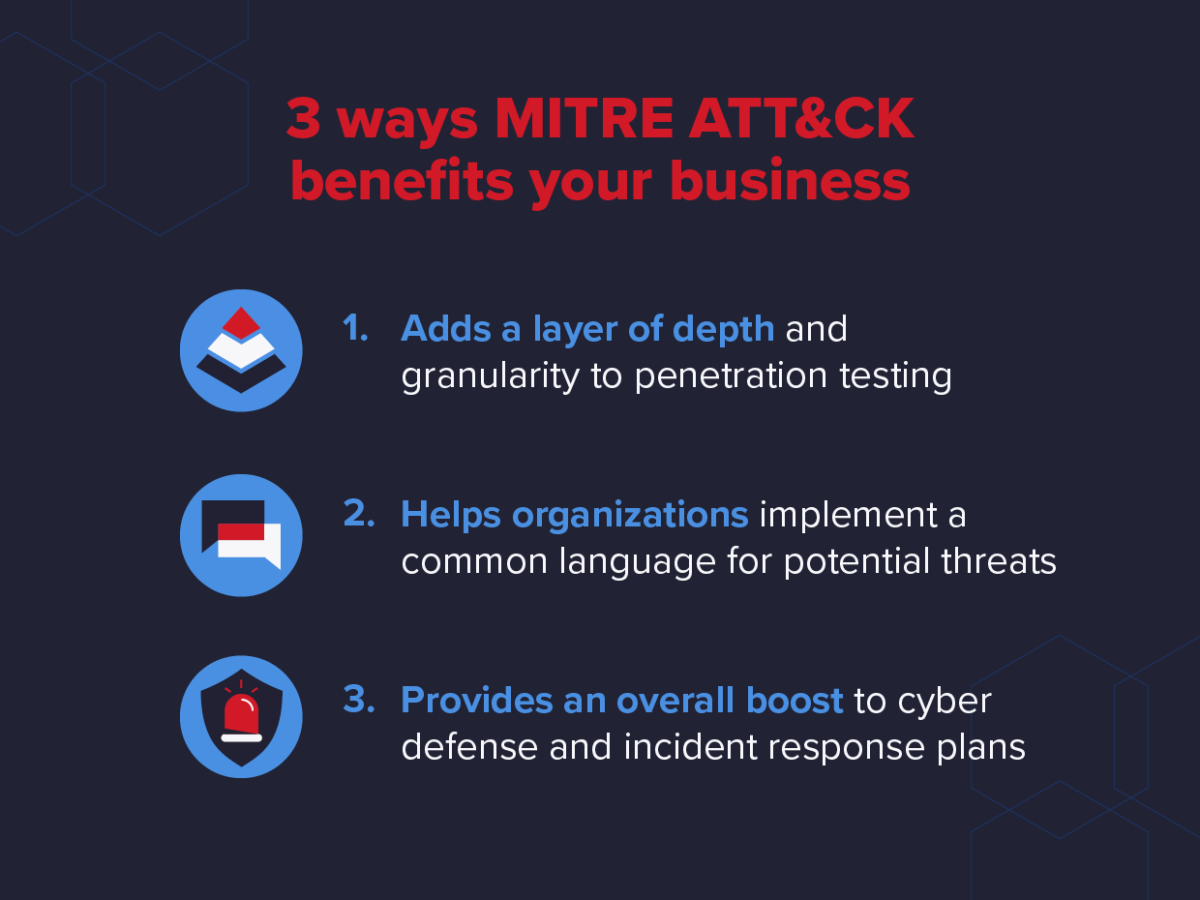

L’utilisation d’ATT&CK présente plusieurs avantages uniques et essentiels pour les entreprises. Tout d’abord, le cadre ajoute un niveau de profondeur et de granularité aux tests d’intrusion. Les red teams peuvent se concentrer sur diverses techniques, tactiques et vecteurs au cours de différents tests, couvrant ainsi un vaste éventail de surfaces d’attaque potentielles. ATT&CK aide également les entreprises à mettre en œuvre un langage commun et à comprendre les cybermenaces potentielles au sein de l’organisation. Par conséquent, lorsque des équipes échangent sur des techniques telles que l’exfiltration ou le mouvement latéral, leurs membres savent précisément de quelles tactiques elles relèvent et peuvent mieux coordonner leurs actions à des fins d’atténuation et de prévention. Enfin, ATT&CK donne une impulsion considérable à la cyberdéfense globale et aux plans de réponse aux incidents. La connaissance des tactiques spécifiques auxquelles leur organisation est la plus vulnérable aide les entreprises à mettre en place les bonnes mesures de protection. À titre d’exemple, si vos tests d’intrusion à l’aide d’ATT&CK révèlent que l’ingénierie sociale est peut-être votre principale vulnérabilité, vous pouvez élaborer vos plans autour de ce vecteur spécifique.

Principaux outils et ressources ATT&CK

Voici une liste d’outils et de ressources utiles lors de l’utilisation du cadre ATT&CK :- Caldera – Outil automatisé d’émulation de techniques d’attaque de MITRE

- DatAlert – Solution de détection des menaces centrée sur les données de Varonis

- Cascade – Jeu d’outils d’automatisation pour Blue Team de MITRE

- DatAdvantage – Audit, et protection des environnements hybrides

- Oilrig – Playbook d’adversaires basé sur le modèle ATT&CK

Conclusion

L’une des meilleures façons de maximiser les avantages d’ATT&CK est de l’utiliser en tandem avec une plateforme de protection des données et un partenaire comme Varonis. La réalisation de vos tests d’intrusion à l’aide du cadre ATT&CK vous permettra également de connaître les techniques et tactiques spécifiques que les hackers sont le plus susceptibles d’utiliser, ainsi que leur comportement probable. Le cadre MITRE ATT&CK est rigoureux, complet, et ne cesse d’évoluer. Alors, si vous souhaitez en savoir plus sur la façon d’améliorer vos tests d’intrusion, votre politique de cybersécurité ou votre plan de réponse aux incidents à l’aide d’ATT&CK, contactez un expert Varonis dès aujourd’hui.Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.