Varonis vous aide à repérer et corriger les erreurs de configuration AD communément exploitées par les hackers pour s'infiltrer, se déplacer latéralement dans l'infrastructure, s'y installer durablement et à terme dérober vos données.

- Erreurs de configuration

- Surveillance

- Alertes

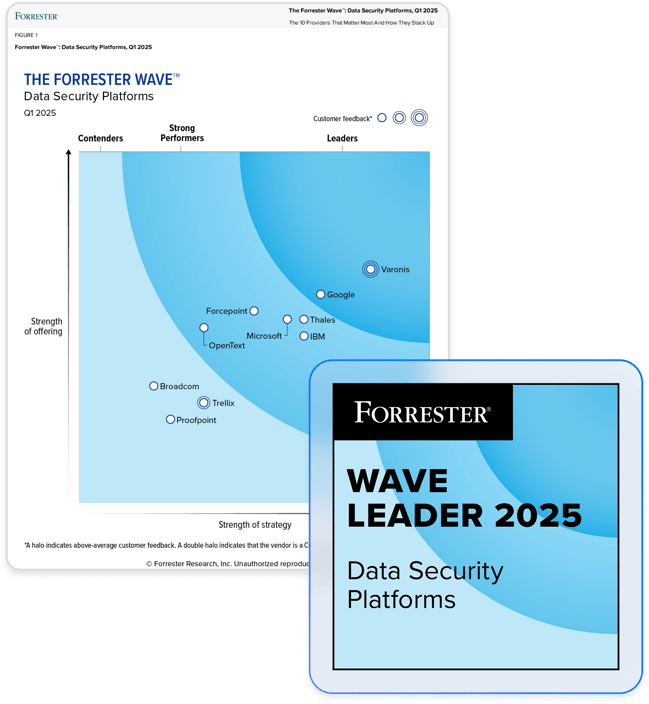

Collaborez avec le leader de la sécurité des données.

Suivez et améliorez votre posture de sécurité AD.

Bénéficiez d’informations en temps réel sur les principaux risques auxquels est exposée votre structure AD et sur vos chemins d’attaque : par exemple les administrateurs avec SPN et les comptes vulnérables aux attaques « pass-the-ticket ». Clarifiez les domaines complexes, comblez vos lacunes et réduisez les risques.

Surveillez les événements Active Directory et Entra ID.

En corrélant les événements AD avec les activités d'accès aux données et l'activité réseau, Varonis peut repérer les anomalies de comportement, par exemple un compte de service accédant à des données sensibles pour la première fois.

Bénéficiez d'une détection des menaces alimentée par l'IA avec une couverture 24h/24 et 7j/7.

Varonis utilise l’apprentissage automatique pour développer des profils comportementaux des utilisateurs et déterminer les habitudes de chaque utilisateur et chaque appareil de votre environnement. Ajoutez le MDDR pour profiter des services d’une équipe qui enquêtera et répondra à vos alertes 24h/24, 7j/7 et 365 jours par an.

« Varonis nous alerte sur les anomalies d'authentification, les modifications d'autorisations, les changements dans les groupes d'administrateurs : toutes les opérations suspectes qui ont lieu dans Active Directory. »

Administrateur de sécurité au sein d'un fournisseur de technologies de santé

Lire l'étude de casVaronis résout les problèmes de sécurité courants de l'Active Directory.

Kerberoasting, attaques pass-the-ticket, pulvérisations de mots de passe

- Varonis dispose de nombreux modèles de menaces élaborés par des experts qui permettent de détecter les attaques les plus courantes contre l'Active Directory

- Détectez les attaques Kerberoasting et les attaques par délégations et répondez-y

- Identifiez et corrigez les comptes et les configurations qui vous rendent vulnérable aux pulvérisations de mots de passe, au credential stuffing et à d’autres attaques par force brute

Attaques DCSync et DCShadow

- Varonis a intégré des modèles de menaces conçus pour détecter les attaques DCSync et DCShadow

- Aucune écriture de règles personnalisées ni capacité de détection statique requise

- Déclenchez des actions automatisées en réponse aux attaques contre AD et/ou envoyez des alertes à votre système SIEM/SOC/SOAR

Modifications apportées aux GPO et aux paramètres DC

- Varonis suit toutes les modifications apportées aux stratégies de groupe, aux utilisateurs, aux comptes d'ordinateurs, aux paramètres des mots de passe et bien plus encore

- Journal d'audit complet de toutes les modifications effectuées dans AD : qui, quoi, quand et où

- Définissez des alertes pour être informé des changements effectués en dehors des fenêtres de contrôle des modifications, des changements apportés aux comptes et groupes à privilèges, des réinitialisations de mots de passe, etc.

Ressources de sécurité d'Active Directory

Êtes-vous prêt à voir la plateforme de sécurité des données n° 1 en action ?

Êtes-vous prêt à voir la plateforme de sécurité des données n° 1 en action ?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

« Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux : vos données. »

Deborah Haworth, Directeur de la sécurité de l'information, Penguin Random House

« L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur. »

Al faella, DSI, Prospect capital