La sécurité des données est un terme général touchant à de nombreux domaines. Elle recouvre les processus et technologies destinés à protéger les fichiers, les bases de données, les applications, les comptes utilisateur, les serveurs, les connexions au réseau et le réseau lui-même. Mais si on creuse un peu la question, il est facile de voir que la sécurité des données consiste au final à protéger un fichier se trouvant quelque part sur votre système, qu’il s’agisse d’un ordinateur de bureau ou un serveur. Si la sécurité des données constitue un bon terme générique, il nous faut cependant plus entrer dans les détails pour comprendre la sécurité des fichiers.

Téléchargez un Livre-Blanc sur les 5 menaces pesant sur le télétravail, et comment s'en protéger

Sécurité des fichiers et droits

Comme nous le rappelle Microsoft, les fichiers (et les dossiers ou répertoires) sont des objets sécurisables. Par l’intermédiaire de listes de contrôle d’accès (ACL), on leur associe des droits d’accès ou permissions afin de contrôler à un niveau très fin, qui peut lire, écrire ou exécuter un fichier. Et dans le monde Linux, nous disposons d’un système de droits similaire, bien que nettement moins granulaire.

Pourquoi avoir un concept de droits exactement ?

Vous pouvez voir l’environnement informatique d’une entreprise comme un endroit semi-public : un espace de données que vous ne partagez avec personne, si ce n’est avec les autres employés de l’entreprise. Un fichier n’est donc pas l’équivalent d’une boîte équipée d’une serrure interdisant son accès à toute personne ne disposant pas de la bonne clé ou combinaison. Il y a bien la question du chiffrement, mais nous l’aborderons plus loin. En fait, le principe sous-jacent à un environnement de système d’exploitation Windows, Linux ou autre, c’est que vous voulez partager des ressources.

Les droits du système de fichiers du système d’exploitation existent pour fournir un moyen approfondi de limiter ce qui peut être fait. Par exemple, je veux que les membres d’un autre groupe puissent lire nos présentations, mais je ne veux certainement pas qu’ils les modifient. Dans ce cas (voir plus loin), nous avons attribué des droits en lecture et écriture aux utilisateurs qui appartiennent à mon groupe, et uniquement des droits en lecture à tous les autres.

Au commencement, nous avions les droits Unix-Linux

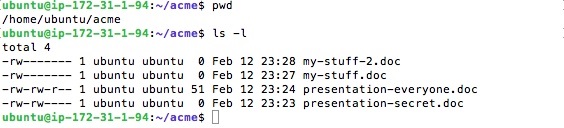

Penchons-nous sur un système de droits très simple. Il s’agit du modèle Unix-Linux classique, qui fournit des droits basiques en lecture-écriture-exécution et une méthode très simple pour décider à qui ces droits s’appliquent. On parle du modèle utilisateur-groupe-autre. Celui-ci divise en effet la communauté des utilisateurs en trois catégories : le propriétaire du fichier (utilisateur), tous les utilisateurs appartenant aux groupes dont est membre le propriétaire (groupe), et enfin tous les autres (autre). Vous pouvez voir cette structure de droits lorsque vous exécutez une commande ls -l :

Comment ajoutez-vous ou retirez-vous un droit à un utilisateur-groupe-autre ? Vous avez la commande Linux chmod. Supposons que je souhaite que les utilisateurs des groupes auxquels j’appartiens puissent accéder au fichier my-stuff-2.doc, que j’avais jusque là gardé privé. Je pourrais faire :

chmod g+r my-stuff-2.doc

Ou alors, si je souhaite revenir en arrière et rendre privé le fichier presentation-secret.doc, pour lequel j’avais attribué un accès en lecture et écriture à d’autres groupes :

chmod g-rw presentation-secret.doc

Le modèle de droits Unix-Linux est simple et bien adapté à la sécurité d’un serveur, où l’on trouve des applications de niveau système auxquelles accèdent un petit nombre d’utilisateurs privilégiés. Mais il n’est pas destiné à un environnement utilisateur général. Pour cela, il vous faut des ACL.

Qu’appelle-t-on listes de contrôle d’accès (ACL) ?

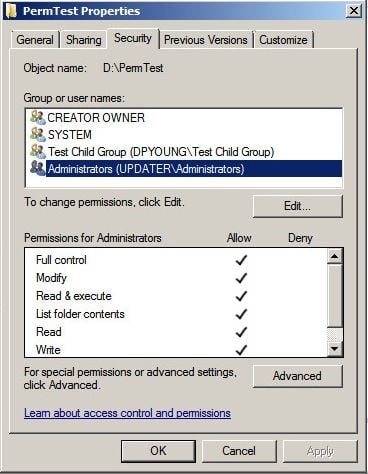

Windows propose un système de droits beaucoup plus complexe que celui de Linux. Il permet aux utilisateurs de définir un droit pour tout utilisateur ou groupe Active Directory, qui est représenté en interne par un numéro unique appelé SID (identifiant de sécurité). Les ACL Windows sont constitués d’un SID et d’un autre nombre représentant le droit associé : lecture, écriture, exécution et plus encore. C’est ce qu’on appelle un masque d’accès. L’association du SID et du masque est appelée Entrée de contrôle d’accès ou ACE (Access Control Entry).

Nous avons déjà tous vu la représentation conviviale de l’ACE lorsque nous avons affiché les propriétés d’un fichier ou d’un dossier :

Évidemment, les ACL peuvent rendre assez complexe la gestion des droits. En théorie, vous pouvez avoir des ACE pour chaque utilisateur devant avoir accès à un fichier ou à un dossier. Mais vous ne devez pas procéder ainsi ! On favorise plutôt une méthode consistant à affecter des utilisateurs à un groupe, puis à regrouper dans un groupe plus important tous les groupes devant avoir accès à un dossier. Ce groupe générique est ensuite utilisé dans la ACL. J’ai justement décrit quelque chose portant le nom d’AGLP pour Account, Global, Local Permissioning, qui est la méthode recommandée par Windows pour gérer de façon efficace les droits d’accès aux fichiers et dossiers.

Si un employé passe sur un autre projet (ou quitte l’entreprise) et n’a donc plus besoin d’y accéder, il suffit donc de le retirer du groupe Active Directory sans avoir à modifier l’ACE pour le dossier ou fichier concerné.

En termes de gestion de la sécurité des fichiers, on peut dire que c’est facile comme bonjour. Et que c’est une façon raisonnable de réduire les risques dans un environnement informatique d’entreprise.

Puis vint le chiffrement des fichiers

Si vous êtes paranoïaque, vous pouvez utiliser le chiffrement, qui est certainement une technique valide, mais extrême, pour résoudre les problèmes liés à la sécurité des fichiers. Le chiffrement peut être sûr, mais il s’agit d’une solution très peu pratique pour sécuriser les données contenues dans un fichier. Windows prend en charge le chiffrement, et vous pouvez l’activer de façon sélective sur certains dossiers.

Techniquement, Windows utilise à la fois le chiffrement asymétrique et symétrique. La partie asymétrique déchiffre la clé symétrique qui réalise le réel travail de chiffrement/déchiffrement par bloc du fichier. L’utilisateur a accès à la partie privée de la paire de clés asymétriques qui lance le processus complet. Et seul le propriétaire du dossier peut voir les fichiers déchiffrés.

Évidemment, avec un seul utilisateur contrôlant le chiffrement, ce système n’est pas vraiment adapté pour permettre à plusieurs utilisateurs d’avoir un accès partagé à des fichiers et des dossiers. À cela s’ajoute le risque de perdre l’accès à la clé de chiffrement asymétrique, qui est conservée dans un certificat. Vous pourriez alors vous retrouver avec l’équivalent d’une attaque par ransomware dont vous seriez à la fois l’auteur et la victime. Et oui, vous devez sauvegarder les certificats de chiffrement !

Comme nous l’avons déjà dit, le système de fichiers est un espace où les employés conservent et partagent du contenu (feuilles de calcul, documents, présentation) sur lequel ils travaillent maintenant. Il s’agit de leur bureau virtuel, et ajouter une couche de chiffrement revient à tout déranger sur leur bureau et à y mettre encore plus de désordre, ce que personne n’apprécie ! Ce procédé est d’autre part difficile à administrer.

La pseudonymisation : un chiffrement sélectif des fichiers

Et cela nous amène à la pseudonymisation.

Il s’agit d’une technique de chiffrement des données personnelles approuvée par le GDPR et destinée à alléger les contraintes imposées par cette loi.

L’idée est de remplacer les identifiants personnels par un code aléatoire. C’est un peu similaire à l’utilisation de pseudonymes par les écrivains désirant cacher leur identité. Le GDPR précise que vous pouvez le faire à plus grande échelle afin d’alléger certaines des dispositions qu’il impose.

En règle générale, il faut un système d’admission traitant les identifiants de données bruts et les convertissant en codes spéciaux. Et il faut aussi une table principale assurant la correspondance entre ces codes et les identifiants réels, pour les cas nécessitant de disposer des informations originales.

En utilisant cette approche, les employés peuvent travailler avec des fichiers pseudonymisés dans lesquels les identités des personnes concernées seront cachées. Le reste du fichier restera naturellement lisible.

Cette technique peut être vue comme un chiffrement partiel.

Comme le chiffrement, la pseudonymisation est considérée comme une mesure de protection de la sécurité (voir l’article 32 du GDPR) et elle est également mentionnée en tant que « Protection des données dès la conception et par défaut » ou technique PbD (voir article 25). Elle est également considérée comme une technique de minimisation des données personnelles, un aspect très important pour le GDPR et les futures réglementations similaires.

Les meilleures pratiques en matière de sécurité des fichiers

Les environnements informatiques d’entreprise sont conçus pour aider les employés à faire leur travail. C’est sûr, il existe des systèmes d’exploitation conçus dès le départ pour être sécurisés, mais ils sont destinés aux projets ultrasecrets du gouvernement (ou à un quelconque projet sur lequel travaille Apple). Pour nous autres mortels, il faut apprendre à travailler avec les actuels systèmes d’exploitation du commerce, et trouver des moyens pour minimiser les risques de faille de sécurité touchant les données.

Voici trois conseils faciles à mettre en œuvre pour améliorer la sécurité de votre système de fichiers.

- Éliminez « Tout le monde » – Dans Windows, le groupe par défaut “Tout le monde” accorde un accès global à un dossier ou un fichier. Vous pourriez penser que les entreprises s’assurent de bien supprimer ce groupe de la ACL d’un dossier.

Mais dans notre dernier Rapport annuel sur les risques liés aux données, nous avons découvert que 58 % des entreprises de notre échantillon avaient plus de 100 000 dossiers ouverts à tous les employés !

Il est certain que vous aurez besoin d’accorder un accès à “Tout le monde” si vous partagez le dossier sur le réseau, mais il faut vous assurer de le retirer de la ACL puis de réaliser l’analyse RBAC suivante. - Confectionnez vos propres Contrôles d’accès basé sur les rôles (RBAC) – Dans une organisation, tout le monde a un poste et un rôle, et chaque rôle est associé à un ensemble de droits d’accès aux ressources. Naturellement, vous attribuez des rôles similaires au même groupe, vous y associez les droits appropriés, puis vous appliquez la méthode AGLP décrite plus haut. Appliquée correctement, cette méthode permet une maintenance simple tout en réduisant les risques. Mais cette maintenance impose un peu plus qu’un petit travail d’administration supplémentaire.

- Droits minimaux de moindre privilège – Lié à la méthode RBAC, ce modèle met l’accent sur des droits « appropriés ». Avec le modèle de moindre privilège, vous réduisez les accès au minimum nécessaire pour le rôle. Il se peut que les membres du marketing aient à accéder en lecture à un dossier contrôlé par la direction financière, mais il ne faut pas les autoriser à y modifier un fichier, ou éventuellement à exécuter tel ou tel logiciel financier. Lorsqu’ils utilisent cette approche, les administrateurs doivent accorder des droits avec la parcimonie la plus extrême.

Ces conseils sont très faciles à comprendre, mais pas vraiment faciles à mettre en œuvre ! Il vous faudra de l’aide…

Il se trouve que nous avons une solution qui facilitera la mise en pratique de ces excellents conseils.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.