Les éléments de registre endommagés ont été la bête noire de nombreux administrateurs informatiques presque depuis le jour où Microsoft a instauré le concept de Registre dans Windows 3.1. Les versions modernes de Windows ont tendance à bien gérer le registre par elles-mêmes, mais il peut encore y avoir des cas isolés où des éléments de registre endommagés sont à l’origine de problèmes. Si vous vous demandez « comment réparer les éléments de registre endommagés », lisez le reste de ce guide pour savoir ce qu’est un élément de registre endommagé, quels symptômes il peut provoquer et comment le réparer.

Comment identifier les éléments de registre endommagés et leur cause

Le registre Windows est une base de données hiérarchique de paramètres utilisés par les composants, les pilotes et les applications de Windows. Il a été instauré en 1992 pour remplacer la pratique désordonnée consistant à utiliser des fichiers de configuration distincts pour chaque utilisateur et chaque application sur la machine. Le registre se compose de ruches, de clés et de valeurs. Les ruches consistent en une collection de clés et sont généralement établies autour d’un concept unificateur tel qu’un utilisateur ou un ordinateur particulier. Les clés correspondent à peu près à des dossiers, tandis que les valeurs sont en quelque sorte semblables à des fichiers individuels. Tous ces éléments sont organisés en une structure hiérarchique de type arborescence.

Bien que l’implémentation ait changé au fil du temps, chaque version de Windows depuis la version 3.1 comprend un registre. Les développeurs tiers utilisent également fréquemment le registre, bien qu’il n’y ait aucune obligation à le faire. L’agent Varonis, par exemple, stocke certains paramètres de configuration de niveau inférieur sous forme de valeurs de registre. Comme pour d’autres composants internes de Windows, Microsoft a ajouté un certain nombre de fonctionnalités au fil des ans pour rendre le registre à la fois plus fiable et plus sûr. Le registre moderne ne nécessite pas de nettoyage ou de maintenance régulière.

Présentation rapide : Que sont les éléments de registre endommagés ?

Un élément de registre « endommagé » est simplement un ou plusieurs fichiers du registre Windows qui diffèrent de l’état souhaité par un utilisateur, un système ou une application donnés. Il peut s’agir de l’absence d’une clé particulière, d’une paire de valeurs dans une clé différente de celle attendue, de fichiers de registre en double ou de fichiers de registre résiduels d’un programme qui a été désinstallé. Étant donné qu’une grande partie du registre est spécifique à un utilisateur, une configuration et une machine en particulier, il n’existe pas de registre « exact ». On dit que le registre est corrompu ou endommagé lorsqu’un ou plusieurs fichiers commencent à provoquer un comportement anormal ou indésirable.

Quelles en sont les causes ?

Un élément de registre endommagé peut être causé par une variété de scénarios différents, allant d’un matériel défaillant à un ransomware. Le registre est généralement stocké sur le disque local de l’ordinateur, de sorte que tout dommage ou toute modification sur le disque peut également entraîner la corruption d’éléments du registre. Par exemple, une panne de courant au milieu d’une mise à jour Windows peut entraîner une modification incomplète du registre, entraînant des résultats inattendus. Il arrive que la désinstallation d’un programme ou d’un pilote ne supprime pas les clés de registre associées, ce qui entraîne la présence de fichiers « orphelins ».

Dans certains cas, les logiciels nuisibles et malveillants et les hackers peuvent même abuser du registre. De nombreux types de logiciels malveillants ajoutent un fichier de démarrage dans le registre pour y lancer leurs chargements malveillants chaque fois qu’un ordinateur démarre. Certains utilisent même le registre exactement dans le but pour lequel il a été conçu, à savoir le stockage des paramètres de configuration qui contrôlent le fonctionnement du logiciel malveillant. La modification du registre est une technique d’attaque qui a été utilisée par un certain nombre de Menaces persistantes avancées (APT) pour échapper aux défenses, effectuer une reconnaissance sur une machine cible ou maintenir la persistance d’une compromission initiale. Le groupe REvil ransomware, par exemple,est connu pour stocker les clés de chiffrement utilisées pour verrouiller un ordinateur victime dans le registre Windows.

Même un matériel mal identifié ou endommagé peut entraîner la corruption d’éléments de registre. Les versions les plus récentes de Windows peuvent créer dynamiquement des éléments de registre au moment du démarrage, voire après, pour prendre en charge des fonctions telles que le Plug and Play. Si le système ne parvient pas à identifier précisément le matériel, cela peut entraîner des fichiers de registre inexacts.

Comment corriger les éléments de registre endommagés

Avant de tenter de réparer des éléments de registre endommagés, vous devez vous assurer qu’il existe une raison impérieuse de le faire. Les modifications apportées au registre peuvent rendre un ordinateur totalement inutilisable et nécessiter une réinstallation complète de Windows. Parmi les autres possibilités citons les opérations instables, les applications non fonctionnelles, la perte de données, etc.

Microsoft a développé le registre en tant que composant interne de Windows et ne l’a pas conçu pour que les utilisateurs puissent accéder à son contenu ou le modifier. Il n’est pas recommandé de modifier le registre dans un but d’optimisation ou de gain de performances, car cela risque d’occasionner plus de tort que de bien. La vitesse des processeurs, la capacité de la mémoire et l’espace de stockage ont tous augmenté à un rythme beaucoup plus rapide que la taille ou la complexité du registre. Même avec les millions de clés présentes dans les nouvelles versions de Windows, la taille totale du registre ne représente qu’une petite fraction de la taille d’un seul film HD. Retirer des éléments endommagés de la base de registre pour libérer de l’espace de stockage revient donc à gérer un sous-sol inondé en utilisant une bouteille d’eau de la taille d’un avion à la fois.

Si vous êtes totalement certain que des éléments de registre endommagés doivent être traités, plusieurs méthodes s’offrent à vous :

Méthode 1 : Point de restauration du système

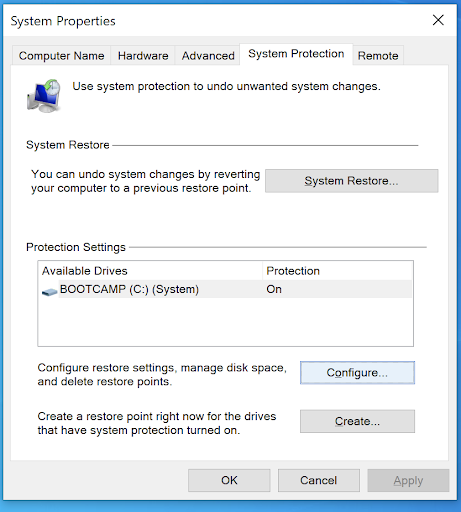

Au moment de la rédaction du présent document, l’approche recommandée par Microsoft pour traiter tout type d’erreur de registre, y compris les éléments de registre endommagés consiste à utiliser la fonctionnalité de point de restauration du système intégrée à Windows. Cette fonctionnalité permet de restaurer une version antérieure de l’ensemble du système, y compris le registre. Cette méthode est souvent efficace pour résoudre les problèmes, mais elle n’est envisageable que si des points de restauration antérieurs existent déjà. Certaines versions de Windows créent automatiquement des points de restauration avant des événements majeurs tels que les mises à niveau du système, mais vous pouvez également créer des points de restauration manuellement à tout moment. Dans les deux cas, la Protection du système doit être activée pour le disque en question. Pour cela, cliquez sur « Configurer » dans l’onglet « Protection du système » des Propriétés du système :

Cette méthode n’aura pas d’impact sur les fichiers personnels et peut corriger les éléments de registre endommagés pour des applications tierces. Les fichiers ajoutés par des logiciels malveillants ou des hackers peuvent également être supprimés, à condition que le point de restauration date d’une période antérieure à l’infection.

Méthode 2 : Modifier le registre via GPO

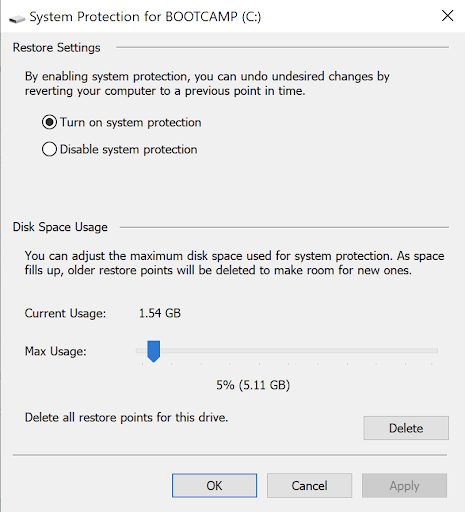

Dans un environnement professionnel où vous pouvez être confronté à la perspective d’éléments de registre endommagés sur plusieurs machines du réseau, l’utilisation d’objets de stratégie de groupe (GPO) peut être une option viable. Les GPO permettent à un administrateur de spécifier un groupe commun de paramètres et de les appliquer à un ensemble d’ordinateurs. L’Éditeur de gestion des stratégies de groupe qui se trouve dans le gestionnaire de serveur de Windows peut être utilisé pour ajouter, modifier ou supprimer de façon centralisée les clés de registre. Un éditeur de registre a également été intégré pour simplifier ces tâches.

Les paramètres du registre se trouvent dans la section Préférences -> Paramètres Windows des éléments de configuration de l’ordinateur et de l’utilisateur pour une GPO donnée :

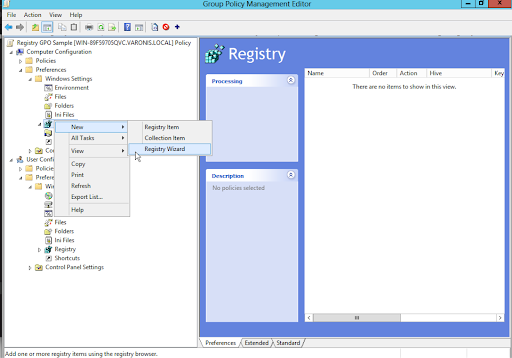

Pour ajouter une nouvelle clé ou lancer l’assistant de registre, faites un clic droit sur « Registre » :

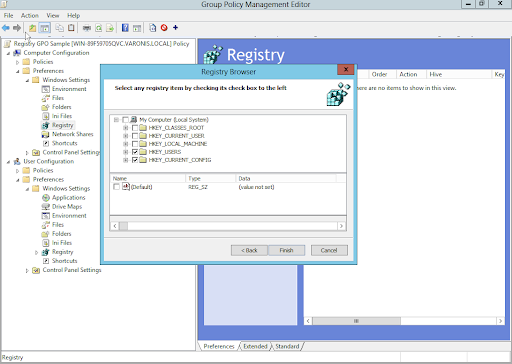

L’assistant de registre peut être utilisé à toutes sortes de fins, y compris pour appliquer des ruches de registre entières d’un ordinateur au reste du réseau :

Étant donné que l’application de paramètres de registre incorrects via cette méthode peut potentiellement rendre tout un groupe d’ordinateurs inutilisables, vous devez faire preuve d’une extrême prudence lorsque vous utilisez des GPO pour traiter des éléments de registre endommagés.

Méthode 3 : DISM.exe

Abréviation de Deployment Imaging and Servicing Management (DISM), l’outil DISM est généralement utilisé par les administrateurs pour assurer la maintenance des fichiers d’images de déploiement Windows sur des parcs entiers d’ordinateurs. Cependant, certaines fonctionnalités de l’outil DISM peuvent être utilisées pour diagnostiquer et corriger les problèmes liés au registre de Windows. L’outil compare l’état actuel du système sur lequel il est exécuté avec une image système Windows fonctionnelle (généralement avec Windows Update), et peut ensuite être utilisé pour corriger toute anomalie.

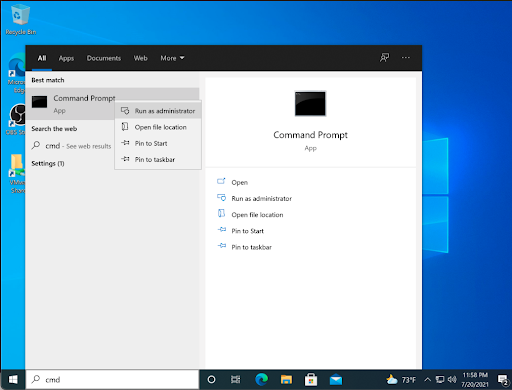

DISM est intégré à Windows, il vous suffit donc de disposer d’un compte d’administrateur et de savoir utiliser un outil de ligne de commande. Pour commencer, cliquez sur le menu Démarrer et entrez « cmd » dans la barre de recherche. Faites un clic droit sur « Exécuter en tant qu’administrateur » et entrez votre mot de passe :

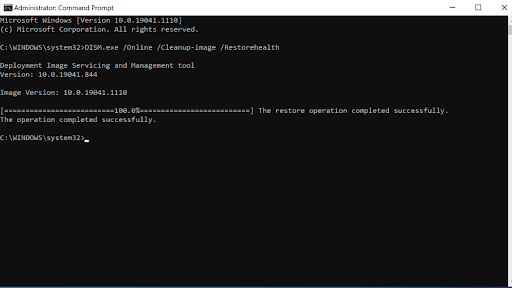

L’outil DISM dispose d’un grand nombre de commutateurs différents, mais du point de vue du registre, trois d’entre eux se révèlent particulièrement utiles. « Dism.exe /Online /Cleanup-Image /ScanHealth » analysera la corruption des composants critiques de Windows tels que le registre. Si une corruption est détectée, vous pouvez utiliser la commande « Dism.exe /Online /Cleanup-Image /CheckHealth » pour déterminer si la corruption peut être corrigée. Si elle peut être corrigée, la commande « Dism.exe /Online /Cleanup-Image /RestoreHealth » restaurera tous les fichiers endommagés à partir de copies fiables via Windows Update. Notez que vous aurez besoin d’une connexion Internet pour que cela fonctionne.

Méthode 4 : Modifier manuellement le registre

Dans certains cas inhabituels, vous pouvez avoir connaissance d’une clé de registre spécifique qui ne correspond pas à un paramètre souhaité connu. Les intervenants peuvent également être amenés à supprimer manuellement des fichiers créés par des logiciels malveillants ou des acteurs de menaces. Cette méthode présente un fort potentiel d’effets indésirables, car même une simple erreur de frappe dans une valeur du registre peut modifier radicalement le comportement de la machine. Il est conseillé de créer un point de restauration du système ou même d’exporter le registre actuel avant d’effectuer toute modification.

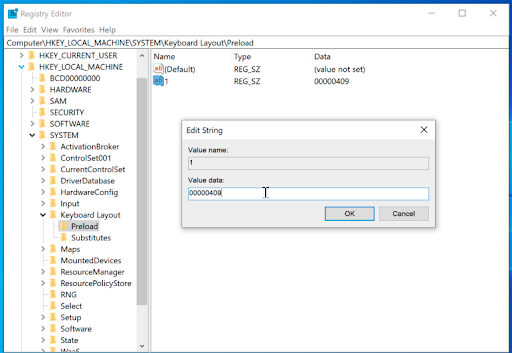

Pour accéder à l’éditeur de registre, cliquez sur le menu Démarrer et saisissez regedit.exe dans la barre de recherche. Vous pouvez être invité à saisir un mot de passe administrateur. L’interface utilisateur de l’éditeur de registre vous permet de parcourir les différentes ruches et clés et d’ajouter ou de modifier des valeurs spécifiques. Dans cet exemple, nous modifions la valeur qui contrôle la disposition par défaut du clavier pour une machine donnée :

Il existe d’autres méthodes pour modifier manuellement le registre, notamment par le biais de PowerShell ou de l’interface Windows Management Instrumentation (WMI), mais si vous n’avez jamais utilisé l’une ou l’autre de ces fonctions, il est préférable de ne pas se lancer dans la modification du registre.

Méthode 5 : Nettoyeurs de registre tiers (non recommandée)

Un grand nombre de sociétés vendent des produits présentés comme des « nettoyeurs de registre ». La position officielle de Microsoft sur ces types d’utilitaires est qu’ils sont inutiles, qu’ils peuvent entraîner des problèmes irréparables ou des pertes de données et qu’ils peuvent même contenir des logiciels espions ou des virus. Contrairement au moteur de votre voiture, le registre n’a pas besoin d’une maintenance régulière pour continuer à fonctionner. En tant que compilation de paramètres spécifiques à l’utilisateur et au périphérique, il n’existe souvent pas de valeur « exacte » pour une clé de registre donnée. En reprenant notre exemple de HKEY_LOCAL_MACHINE\SYSTEM\Keyboard Layout\Preload , un nettoyeur de registre n’a aucun moyen de savoir si la valeur pour Anglais américain est appropriée pour moi, ou si elle doit être remplacée par Allemand.

Un problème que les nettoyeurs de registre peuvent potentiellement résoudre est celui des fichiers « orphelins » laissés par les programmes désinstallés. Il ne s’agit pas vraiment d’éléments de registre « endommagés », mais de tels fichiers restants ont rarement un impact sur le comportement du système. Comme indiqué précédemment, le registre occupe tellement peu d’espace que la suppression des anciennes clés et valeurs n’aura aucun impact significatif sur l’espace de stockage disponible. Si, pour une raison ou une autre, vous décidez d’installer un nettoyeur de registre, veillez à ce qu’il provienne d’un fournisseur réputé ayant fait ses preuves.

Méthode 6 : Réinitialiser votre PC ou Réinstaller Windows

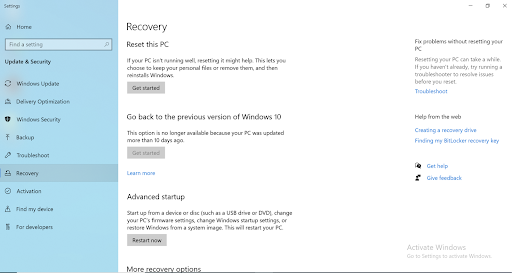

Bien que ce ne soit pas la solution la plus pratique, l’utilisation de l’option Réinitialiser ce PC dans Windows 8.1 et versions ultérieures effacera le registre existant et installera une nouvelle copie. Cette opération garantira la réparation de tous les éléments de registre endommagés puisque toutes les fichiers erronés, malveillants ou en double seront supprimés. Il vous faudra donc réinstaller toutes les applications fournies avec votre PC, mais sous Windows 10 et les versions ultérieures, vous avez la possibilité de préserver vos fichiers personnels. La fonction Réinitialiser ce PC se trouve dans la section Récupération de l’application Paramètres de Windows 10 et des versions ultérieures. Vous pouvez également y accéder facilement en tapant « Réinitialiser » dans la barre de recherche du menu Démarrer.

Si vous êtes confronté à une erreur de registre si grave que votre machine ne démarre même pas, il est probable que la seule solution consiste à réinstaller complètement le système d’exploitation Windows. Pour cela, vous pouvez télécharger une image ISO depuis Microsoft et copier l’image sur une clé USB ou un disque optique.

Conclusion

Bien que rares, les éléments de registre endommagés peuvent avoir un impact significatif sur la stabilité d’un PC. Par chance, un registre corrompu n’est pas un indicateur automatique de la compromission du système ou de l’activité d’un logiciel malveillant. Si vous êtes préoccupé par la possibilité qu’un hacker manipule le registre, vous pouvez vous tourner vers une solution UEBA (User and Entity Behavior Analytics) comme Varonis DatAlert. Ces types de solutions surveillent les signes d’activité suspecte, tels que les modifications apportées au registre, et alertent les équipes de sécurité en temps réel afin que des mesures immédiates puissent être prises.

Comment corriger les éléments de registre endommagés : Guide visuel et solutions

Contents

Les éléments de registre endommagés ont été la bête noire de nombreux administrateurs informatiques presque depuis le jour où Microsoft a instauré le concept de Registre dans Windows 3.1. Les versions modernes de Windows ont tendance à bien gérer le registre par elles-mêmes, mais il peut encore y avoir des cas isolés où des éléments de registre endommagés sont à l’origine de problèmes. Si vous vous demandez « comment réparer les éléments de registre endommagés », lisez le reste de ce guide pour savoir ce qu’est un élément de registre endommagé, quels symptômes il peut provoquer et comment le réparer.

Comment identifier les éléments de registre endommagés et leur cause

Le registre Windows est une base de données hiérarchique de paramètres utilisés par les composants, les pilotes et les applications de Windows. Il a été instauré en 1992 pour remplacer la pratique désordonnée consistant à utiliser des fichiers de configuration distincts pour chaque utilisateur et chaque application sur la machine. Le registre se compose de ruches, de clés et de valeurs. Les ruches consistent en une collection de clés et sont généralement établies autour d’un concept unificateur tel qu’un utilisateur ou un ordinateur particulier. Les clés correspondent à peu près à des dossiers, tandis que les valeurs sont en quelque sorte semblables à des fichiers individuels. Tous ces éléments sont organisés en une structure hiérarchique de type arborescence.

Bien que l’implémentation ait changé au fil du temps, chaque version de Windows depuis la version 3.1 comprend un registre. Les développeurs tiers utilisent également fréquemment le registre, bien qu’il n’y ait aucune obligation à le faire. L’agent Varonis, par exemple, stocke certains paramètres de configuration de niveau inférieur sous forme de valeurs de registre. Comme pour d’autres composants internes de Windows, Microsoft a ajouté un certain nombre de fonctionnalités au fil des ans pour rendre le registre à la fois plus fiable et plus sûr. Le registre moderne ne nécessite pas de nettoyage ou de maintenance régulière.

Présentation rapide : Que sont les éléments de registre endommagés ?

Un élément de registre « endommagé » est simplement un ou plusieurs fichiers du registre Windows qui diffèrent de l’état souhaité par un utilisateur, un système ou une application donnés. Il peut s’agir de l’absence d’une clé particulière, d’une paire de valeurs dans une clé différente de celle attendue, de fichiers de registre en double ou de fichiers de registre résiduels d’un programme qui a été désinstallé. Étant donné qu’une grande partie du registre est spécifique à un utilisateur, une configuration et une machine en particulier, il n’existe pas de registre « exact ». On dit que le registre est corrompu ou endommagé lorsqu’un ou plusieurs fichiers commencent à provoquer un comportement anormal ou indésirable.

Quelles en sont les causes ?

Un élément de registre endommagé peut être causé par une variété de scénarios différents, allant d’un matériel défaillant à un ransomware. Le registre est généralement stocké sur le disque local de l’ordinateur, de sorte que tout dommage ou toute modification sur le disque peut également entraîner la corruption d’éléments du registre. Par exemple, une panne de courant au milieu d’une mise à jour Windows peut entraîner une modification incomplète du registre, entraînant des résultats inattendus. Il arrive que la désinstallation d’un programme ou d’un pilote ne supprime pas les clés de registre associées, ce qui entraîne la présence de fichiers « orphelins ».

Dans certains cas, les logiciels nuisibles et malveillants et les hackers peuvent même abuser du registre. De nombreux types de logiciels malveillants ajoutent un fichier de démarrage dans le registre pour y lancer leurs chargements malveillants chaque fois qu’un ordinateur démarre. Certains utilisent même le registre exactement dans le but pour lequel il a été conçu, à savoir le stockage des paramètres de configuration qui contrôlent le fonctionnement du logiciel malveillant. La modification du registre est une technique d’attaque qui a été utilisée par un certain nombre de Menaces persistantes avancées (APT) pour échapper aux défenses, effectuer une reconnaissance sur une machine cible ou maintenir la persistance d’une compromission initiale. Le groupe REvil ransomware, par exemple,est connu pour stocker les clés de chiffrement utilisées pour verrouiller un ordinateur victime dans le registre Windows.

Même un matériel mal identifié ou endommagé peut entraîner la corruption d’éléments de registre. Les versions les plus récentes de Windows peuvent créer dynamiquement des éléments de registre au moment du démarrage, voire après, pour prendre en charge des fonctions telles que le Plug and Play. Si le système ne parvient pas à identifier précisément le matériel, cela peut entraîner des fichiers de registre inexacts.

Comment corriger les éléments de registre endommagés

Avant de tenter de réparer des éléments de registre endommagés, vous devez vous assurer qu’il existe une raison impérieuse de le faire. Les modifications apportées au registre peuvent rendre un ordinateur totalement inutilisable et nécessiter une réinstallation complète de Windows. Parmi les autres possibilités citons les opérations instables, les applications non fonctionnelles, la perte de données, etc.

Microsoft a développé le registre en tant que composant interne de Windows et ne l’a pas conçu pour que les utilisateurs puissent accéder à son contenu ou le modifier. Il n’est pas recommandé de modifier le registre dans un but d’optimisation ou de gain de performances, car cela risque d’occasionner plus de tort que de bien. La vitesse des processeurs, la capacité de la mémoire et l’espace de stockage ont tous augmenté à un rythme beaucoup plus rapide que la taille ou la complexité du registre. Même avec les millions de clés présentes dans les nouvelles versions de Windows, la taille totale du registre ne représente qu’une petite fraction de la taille d’un seul film HD. Retirer des éléments endommagés de la base de registre pour libérer de l’espace de stockage revient donc à gérer un sous-sol inondé en utilisant une bouteille d’eau de la taille d’un avion à la fois.

Si vous êtes totalement certain que des éléments de registre endommagés doivent être traités, plusieurs méthodes s’offrent à vous :

Méthode 1 : Point de restauration du système

Au moment de la rédaction du présent document, l’approche recommandée par Microsoft pour traiter tout type d’erreur de registre, y compris les éléments de registre endommagés consiste à utiliser la fonctionnalité de point de restauration du système intégrée à Windows. Cette fonctionnalité permet de restaurer une version antérieure de l’ensemble du système, y compris le registre. Cette méthode est souvent efficace pour résoudre les problèmes, mais elle n’est envisageable que si des points de restauration antérieurs existent déjà. Certaines versions de Windows créent automatiquement des points de restauration avant des événements majeurs tels que les mises à niveau du système, mais vous pouvez également créer des points de restauration manuellement à tout moment. Dans les deux cas, la Protection du système doit être activée pour le disque en question. Pour cela, cliquez sur « Configurer » dans l’onglet « Protection du système » des Propriétés du système :

Cette méthode n’aura pas d’impact sur les fichiers personnels et peut corriger les éléments de registre endommagés pour des applications tierces. Les fichiers ajoutés par des logiciels malveillants ou des hackers peuvent également être supprimés, à condition que le point de restauration date d’une période antérieure à l’infection.

Méthode 2 : Modifier le registre via GPO

Dans un environnement professionnel où vous pouvez être confronté à la perspective d’éléments de registre endommagés sur plusieurs machines du réseau, l’utilisation d’objets de stratégie de groupe (GPO) peut être une option viable. Les GPO permettent à un administrateur de spécifier un groupe commun de paramètres et de les appliquer à un ensemble d’ordinateurs. L’Éditeur de gestion des stratégies de groupe qui se trouve dans le gestionnaire de serveur de Windows peut être utilisé pour ajouter, modifier ou supprimer de façon centralisée les clés de registre. Un éditeur de registre a également été intégré pour simplifier ces tâches.

Les paramètres du registre se trouvent dans la section Préférences -> Paramètres Windows des éléments de configuration de l’ordinateur et de l’utilisateur pour une GPO donnée :

Pour ajouter une nouvelle clé ou lancer l’assistant de registre, faites un clic droit sur « Registre » :

L’assistant de registre peut être utilisé à toutes sortes de fins, y compris pour appliquer des ruches de registre entières d’un ordinateur au reste du réseau :

Étant donné que l’application de paramètres de registre incorrects via cette méthode peut potentiellement rendre tout un groupe d’ordinateurs inutilisables, vous devez faire preuve d’une extrême prudence lorsque vous utilisez des GPO pour traiter des éléments de registre endommagés.

Méthode 3 : DISM.exe

Abréviation de Deployment Imaging and Servicing Management (DISM), l’outil DISM est généralement utilisé par les administrateurs pour assurer la maintenance des fichiers d’images de déploiement Windows sur des parcs entiers d’ordinateurs. Cependant, certaines fonctionnalités de l’outil DISM peuvent être utilisées pour diagnostiquer et corriger les problèmes liés au registre de Windows. L’outil compare l’état actuel du système sur lequel il est exécuté avec une image système Windows fonctionnelle (généralement avec Windows Update), et peut ensuite être utilisé pour corriger toute anomalie.

DISM est intégré à Windows, il vous suffit donc de disposer d’un compte d’administrateur et de savoir utiliser un outil de ligne de commande. Pour commencer, cliquez sur le menu Démarrer et entrez « cmd » dans la barre de recherche. Faites un clic droit sur « Exécuter en tant qu’administrateur » et entrez votre mot de passe :

L’outil DISM dispose d’un grand nombre de commutateurs différents, mais du point de vue du registre, trois d’entre eux se révèlent particulièrement utiles. « Dism.exe /Online /Cleanup-Image /ScanHealth » analysera la corruption des composants critiques de Windows tels que le registre. Si une corruption est détectée, vous pouvez utiliser la commande « Dism.exe /Online /Cleanup-Image /CheckHealth » pour déterminer si la corruption peut être corrigée. Si elle peut être corrigée, la commande « Dism.exe /Online /Cleanup-Image /RestoreHealth » restaurera tous les fichiers endommagés à partir de copies fiables via Windows Update. Notez que vous aurez besoin d’une connexion Internet pour que cela fonctionne.

Méthode 4 : Modifier manuellement le registre

Dans certains cas inhabituels, vous pouvez avoir connaissance d’une clé de registre spécifique qui ne correspond pas à un paramètre souhaité connu. Les intervenants peuvent également être amenés à supprimer manuellement des fichiers créés par des logiciels malveillants ou des acteurs de menaces. Cette méthode présente un fort potentiel d’effets indésirables, car même une simple erreur de frappe dans une valeur du registre peut modifier radicalement le comportement de la machine. Il est conseillé de créer un point de restauration du système ou même d’exporter le registre actuel avant d’effectuer toute modification.

Pour accéder à l’éditeur de registre, cliquez sur le menu Démarrer et saisissez regedit.exe dans la barre de recherche. Vous pouvez être invité à saisir un mot de passe administrateur. L’interface utilisateur de l’éditeur de registre vous permet de parcourir les différentes ruches et clés et d’ajouter ou de modifier des valeurs spécifiques. Dans cet exemple, nous modifions la valeur qui contrôle la disposition par défaut du clavier pour une machine donnée :

Il existe d’autres méthodes pour modifier manuellement le registre, notamment par le biais de PowerShell ou de l’interface Windows Management Instrumentation (WMI), mais si vous n’avez jamais utilisé l’une ou l’autre de ces fonctions, il est préférable de ne pas se lancer dans la modification du registre.

Méthode 5 : Nettoyeurs de registre tiers (non recommandée)

Un grand nombre de sociétés vendent des produits présentés comme des « nettoyeurs de registre ». La position officielle de Microsoft sur ces types d’utilitaires est qu’ils sont inutiles, qu’ils peuvent entraîner des problèmes irréparables ou des pertes de données et qu’ils peuvent même contenir des logiciels espions ou des virus. Contrairement au moteur de votre voiture, le registre n’a pas besoin d’une maintenance régulière pour continuer à fonctionner. En tant que compilation de paramètres spécifiques à l’utilisateur et au périphérique, il n’existe souvent pas de valeur « exacte » pour une clé de registre donnée. En reprenant notre exemple de HKEY_LOCAL_MACHINE\SYSTEM\Keyboard Layout\Preload , un nettoyeur de registre n’a aucun moyen de savoir si la valeur pour Anglais américain est appropriée pour moi, ou si elle doit être remplacée par Allemand.

Un problème que les nettoyeurs de registre peuvent potentiellement résoudre est celui des fichiers « orphelins » laissés par les programmes désinstallés. Il ne s’agit pas vraiment d’éléments de registre « endommagés », mais de tels fichiers restants ont rarement un impact sur le comportement du système. Comme indiqué précédemment, le registre occupe tellement peu d’espace que la suppression des anciennes clés et valeurs n’aura aucun impact significatif sur l’espace de stockage disponible. Si, pour une raison ou une autre, vous décidez d’installer un nettoyeur de registre, veillez à ce qu’il provienne d’un fournisseur réputé ayant fait ses preuves.

Méthode 6 : Réinitialiser votre PC ou Réinstaller Windows

Bien que ce ne soit pas la solution la plus pratique, l’utilisation de l’option Réinitialiser ce PC dans Windows 8.1 et versions ultérieures effacera le registre existant et installera une nouvelle copie. Cette opération garantira la réparation de tous les éléments de registre endommagés puisque toutes les fichiers erronés, malveillants ou en double seront supprimés. Il vous faudra donc réinstaller toutes les applications fournies avec votre PC, mais sous Windows 10 et les versions ultérieures, vous avez la possibilité de préserver vos fichiers personnels. La fonction Réinitialiser ce PC se trouve dans la section Récupération de l’application Paramètres de Windows 10 et des versions ultérieures. Vous pouvez également y accéder facilement en tapant « Réinitialiser » dans la barre de recherche du menu Démarrer.

Si vous êtes confronté à une erreur de registre si grave que votre machine ne démarre même pas, il est probable que la seule solution consiste à réinstaller complètement le système d’exploitation Windows. Pour cela, vous pouvez télécharger une image ISO depuis Microsoft et copier l’image sur une clé USB ou un disque optique.

Conclusion

Bien que rares, les éléments de registre endommagés peuvent avoir un impact significatif sur la stabilité d’un PC. Par chance, un registre corrompu n’est pas un indicateur automatique de la compromission du système ou de l’activité d’un logiciel malveillant. Si vous êtes préoccupé par la possibilité qu’un hacker manipule le registre, vous pouvez vous tourner vers une solution UEBA (User and Entity Behavior Analytics) comme Varonis DatAlert. Ces types de solutions surveillent les signes d’activité suspecte, tels que les modifications apportées au registre, et alertent les équipes de sécurité en temps réel afin que des mesures immédiates puissent être prises.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

Essayez Varonis gratuitement.

Se déploie en quelques minutes.

Keep reading

Varonis tackles hundreds of use cases, making it the ultimate platform to stop data breaches and ensure compliance.