La plataforma unificada de seguridad de datos.

Asegure su activo más valioso y vulnerable con la plataforma de seguridad de datos más completa de la industria. Reduzca su radio de ataque potencial y detenga las brechas de datos.

- Nativo de la nube

- Preciso

- Automatizado

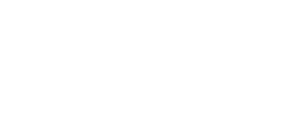

Asóciese con el líder en seguridad de datos.

Importantes resultados de seguridad sin esfuerzo manual.

Visibilidad en tiempo real

- Descubra y clasifique datos confidenciales

- Asigne y visualice su superficie de ataque.

- Monitoree y consulte toda la actividad de los datos.

Prevención automatizada

- Elimine permisos excesivos.

- Corrija las configuraciones erróneas riesgosas.

- Aplique etiquetas y haga cumplir las políticas de DLP.

Detección proactiva

- Alerte de un comportamiento anormal.

- Automatice las acciones de respuesta a amenazas.

- Soporte de respuesta a incidentes 24x7x365.

Estamos mucho más preparados, no solo por la automatización, sino también por la respuesta a incidentes que esta conlleva. Nuestro riesgo de seguridad es 10 veces menor.

La plataforma unificada de seguridad de datos

Detección y clasificación precisas de datos

Analice continuamente sus datos confidenciales almacenados en todo su entorno, lo que incluye la nube, SaaS y centros de datos. La combinación de clasificación sofisticada basada en reglas e IA logra una precisión del 99 % a escala y proporciona análisis profundos de riesgo y exposición.

Remediación automatizada

Corrija automáticamente los permisos riesgosos, los errores de configuración, los usuarios fantasma, los enlaces compartidos y mucho más. Varonis incluye políticas de remediación listas para usar que se pueden personalizar para su organización.

Detección de amenazas centrada en datos

Cientos de políticas de detección creadas por expertos detectan automáticamente anomalías, y emiten alertas sobre actividades inusuales de acceso a archivos, acciones de envío/recepción de correo electrónico, cambios de permisos, salto de ubicación y mucho más.

Preparado para empresas

Varonis satisface las necesidades de los clientes empresariales con servicios de primer nivel, soporte para marcos como RBAC, multitenancy y estándares de la industria, como FedRAMP, ISO/IEC, SOC e HIPAA.

Capa forense poderosa

Una capa forense poderosa ayuda a las investigaciones y al cumplimiento. Normaliza y enriquece los logs de sus sistemas para crear una trazabilidad de auditoría con capacidad de búsqueda para responder a las preguntas de seguridad de los datos.

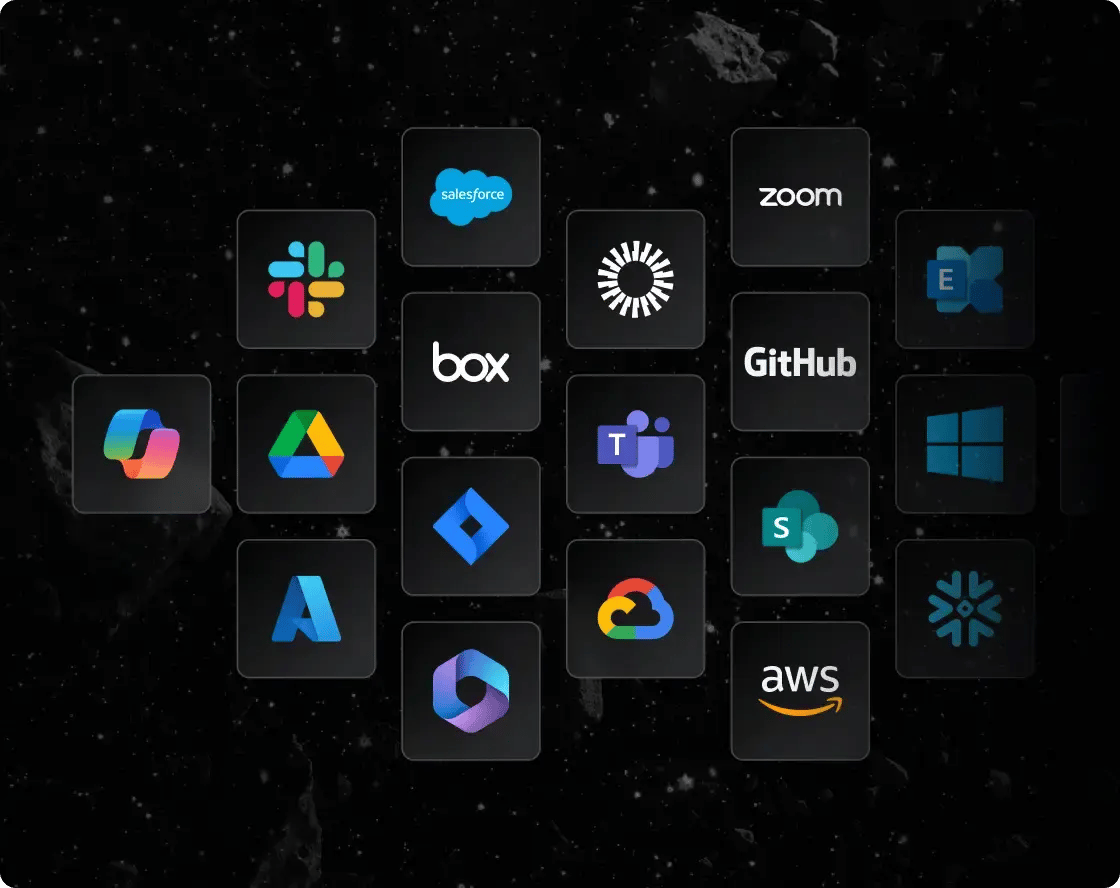

Cobertura amplia y profunda

Varonis cubre datos estructurados, no estructurados y semiestructurados en todos los dominios. Mapee y monitoree rutas de ataque que proporcionan acceso a datos, incluidos servicios de directorio, tráfico de red, VPN, DNS y firewalls, y conexiones API/OAuth.

Vigilamos sus datos para que usted no tenga que hacerlo.

Recursos destacados

BOLETÍN SECURITY STACK

Reciba las últimas investigaciones sobre amenazas y simulaciones de ataques directamente en su bandeja de entrada.

BOLETÍN SECURITY STACK

Reciba las últimas investigaciones sobre amenazas y simulaciones de ataques directamente en su bandeja de entrada.

¿Está listo para ver la Plataforma de seguridad de datos número uno en acción?

¿Está listo para ver la Plataforma de seguridad de datos número uno en acción?

“Me sorprendió la rapidez con la que Varonis pudo clasificar los datos y descubrir posibles exposiciones de datos durante la evaluación gratuita. Fue realmente revelador”.

Michael Smith, CISO, HKS

Deborah Haworth, directora de seguridad de la información, Penguin Random House

Deborah Haworth, CISO, Penguin Random House

“El servicio de asistencia de Varonis no tiene precedentes, y su equipo continúa evolucionado y mejorando sus productos para alinearse con una industria que se encuentra en constante evolución”.

Al Faella, CTO, Prospect Capital