Die einheitliche

Datensicherheitsplattform.

Sichern Sie Ihr wertvollstes und verwundbarstes Asset mit der umfassendsten Datensicherheitsplattform der Branche. Reduzieren Sie Ihren Explosionsradius und verhindern Sie Data Breaches.

- Cloud-nativ

- Präzise

- Automatisiert

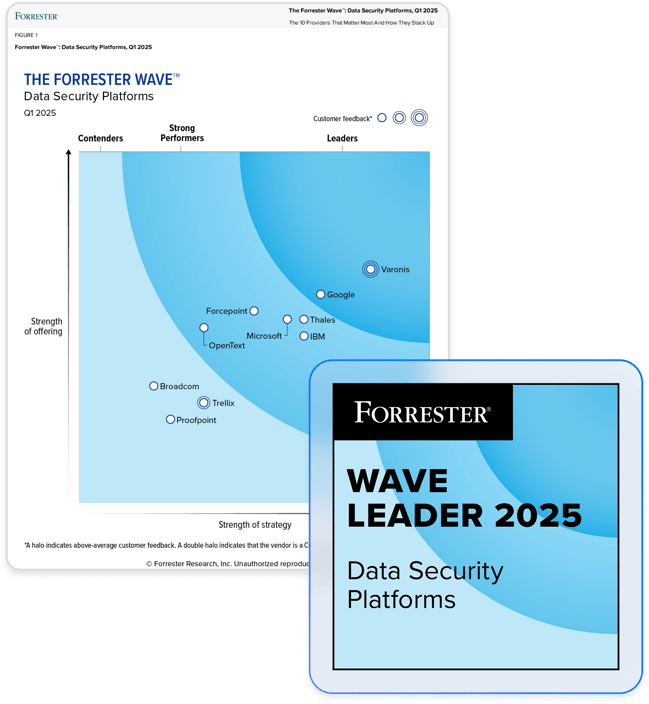

Arbeiten Sie mit dem Marktführer für Datensicherheit zusammen.

Effektive Sicherheitsergebnisse ohne manuellen Aufwand.

Sichtbarkeit in Echtzeit

- Sensible Daten entdecken und klassifizieren

- Potenziellen Schaden kartieren und visualisieren

- Alle Datenaktivitäten überwachen und abfragen

Automatisierte Vorbeugung

- Übermäßige Berechtigungen widerrufen

- Riskante Fehlkonfigurationen beheben

- Anwenden von Labels und Durchsetzen von DLP-Richtlinien

Proaktive Erkennung

- Alerts bei abnormalem Verhalten

- Automatisieren von Maßnahmen zur Reaktion auf Bedrohungen

- 24x7x365 Vorfallsreaktions-Unterstützung

Wir sind viel besser vorbereitet … nicht nur durch die Automatisierung, sondern auch durch die damit verbundene Vorfallsreaktion. Unser Sicherheitsrisiko ist zehnmal geringer.

Die einheitliche Datensicherheitsplattform.

Genaue Ermittlung und Klassifizierung von Daten

Scannen Sie kontinuierlich Ihre sensitiven Daten, die in Ihrer gesamten Umgebung gespeichert sind, einschließlich Cloud, SaaS und Rechenzentren. Die Kombination aus ausgeklügelter regelbasierter und KI-Klassifizierung erreicht eine Genauigkeit von 99 % im großen Maßstab und bietet eine tiefgreifende Risiko- und Expositionsanalyse.

Automatische gegenmassnahmen

Beheben Sie automatisch riskante Berechtigungen, Fehlkonfigurationen, Ghost-Nutzer, freigegebene Links und mehr. Varonis bietet vorgefertigte Sanierungsrichtlinien, die für Ihr Unternehmen angepasst werden können.

Datenzentrierte Bedrohungserkennung

Hunderte von fachkundig erstellten Bedrohungs-Erkennungsrichtlinien erkennen automatisch Anomalien und warnen Sie vor ungewöhnlichen Dateizugriffen, E-Mail-Sende-/Empfangsvorgängen, Berechtigungsänderungen, Geo-Hopping und vielem mehr.

Unternehmensfähig

Varonis erfüllt die Anforderungen von Unternehmenskunden mit erstklassigen Services, Unterstützung für Frameworks wie RBAC, Multi-Tenancy und Industriestandards wie FedRAMP, ISO/IEC, SOC und HIPAA.

Leistungsstarke Forensik-Ebene

Eine leistungsstarke forensische Ebene unterstützt Ermittlungen und die Compliance. Es normalisiert und bereichert Logs aus Ihren Systemen, um einen durchsuchbaren Audit-Trail zur Beantwortung von Fragen zur Datensicherheit zu erstellen.

Umfassende und tiefgehende Abdeckung

Varonis deckt strukturierte, unstrukturierte und halbstrukturierte Daten in allen Bereichen ab. Kartieren und überwachen Sie Angriffspfade, die den Zugriff auf Daten ermöglichen, einschließlich Verzeichnisdienste, Netzwerkverkehr, VPNs, DNS und Firewalls sowie API/OAuth-Verbindungen.

Wir überwachen Ihre Daten, damit Sie das nicht tun müssen.

Ausgewählte Ressourcen

SECURITY STACK NEWSLETTER

Lassen Sie sich die neuesten Bedrohungsanalysen und Angriffssimulationen direkt in Ihr Postfach schicken.

SECURITY STACK NEWSLETTER

Lassen Sie sich die neuesten Bedrohungsanalysen und Angriffssimulationen direkt in Ihr Postfach schicken.

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Director of Information Security, Penguin Random House

„Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“

Al Faella, CTO, Prospect Capital