Datenermittlung und -klassifizierung

Profitieren Sie von einer präzisen und skalierbaren Datenklassifizierung. Varonis findet, klassifiziert, kennzeichnet und sperrt automatisch sensitive Daten in Ihren Cloud- und On-Premise-Datenspeichern.

- Vollständig

- Aktuell

- Kontextuell

Nr. 1 DSPM-Anbieter bei Gartner Peer Insights

Präzise Ermittlung und Klassifizierung im großen Maßstab.

Scannen Sie alles, überall

- Strukturierte Datenbanken und Data Warehouses

- Unstrukturierte Daten in Dateien, Ordnern und Buckets

- Halbstrukturierte Daten in SaaS-Apps und E-Mails

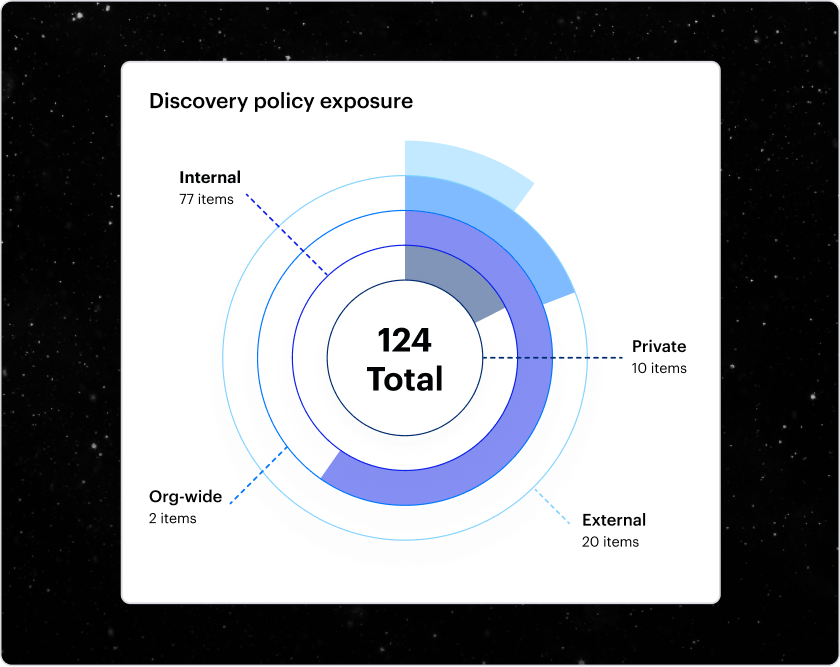

Reduzieren Sie Ihr Datenrisiko

- Offengelegte Daten finden und beheben

- Veraltete sensitive Daten eliminieren

- Überwachung und Alerts bei verdächtigen Aktivitäten

Automatische Durchsetzung von Labeling- und DLP-Richtlinien

- Fehlende Labeling automatisch anwenden

- Falsche Beschriftungen automatisch korrigieren

- Verschlüsselung und Maskierung aktivieren

Ich habe großes Vertrauen in die Data Classification Engine und ihre Fähigkeit, sensitive Daten zu erkennen.

Julia Bruce

Automatische Datenermittlung

Der erste Schritt zur Sicherung Ihrer sensitiver Daten besteht darin, zu wissen, wo sie gespeichert sind. Varonis erkennt automatisch Ihre sensitive Daten in Ihrer gesamten Umgebung, einschließlich Cloud, SaaS und Rechenzentren. Unsere Richtlinien und Regeln sind sofort einsatzbereit und erfordern keine Konfiguration.

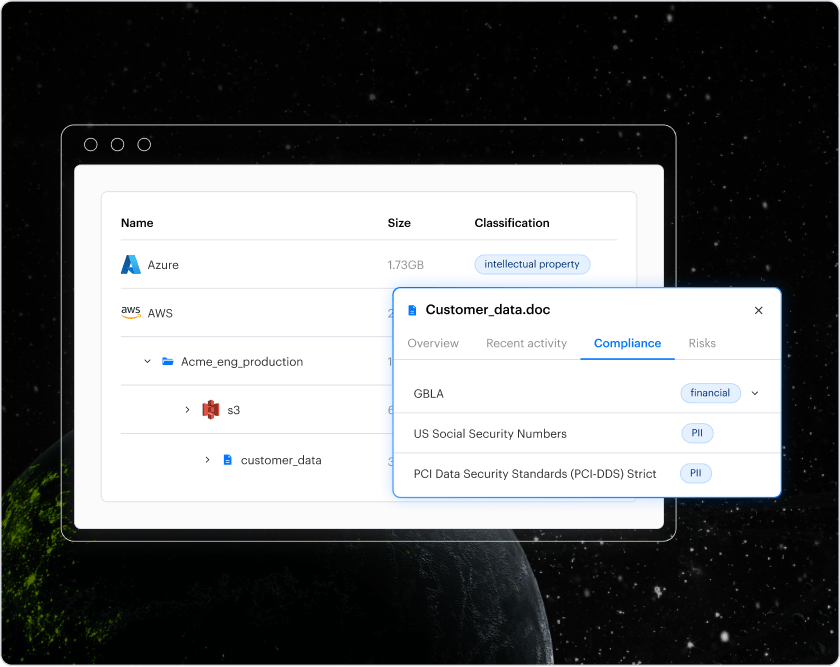

Genaue Datenklassifizierung

Klassifizieren Sie Ihre Daten im großen Maßstab mit 99% Genauigkeit durch die Kombination aus ausgefeiltem Musterabgleich und künstlicher Intelligenz. Klassifizieren Sie PII, PCI, PHI, Passwörter, Geheimnisse und Token mit weniger False-Negative UND False-Positive Fehlalarmen und minimalem Training. Bestätigen Sie die Ergebnisse anhand der Dateianalyse, um genau zu zeigen, wo die Klassifizierungsergebnisse in einem Dokument erscheinen.

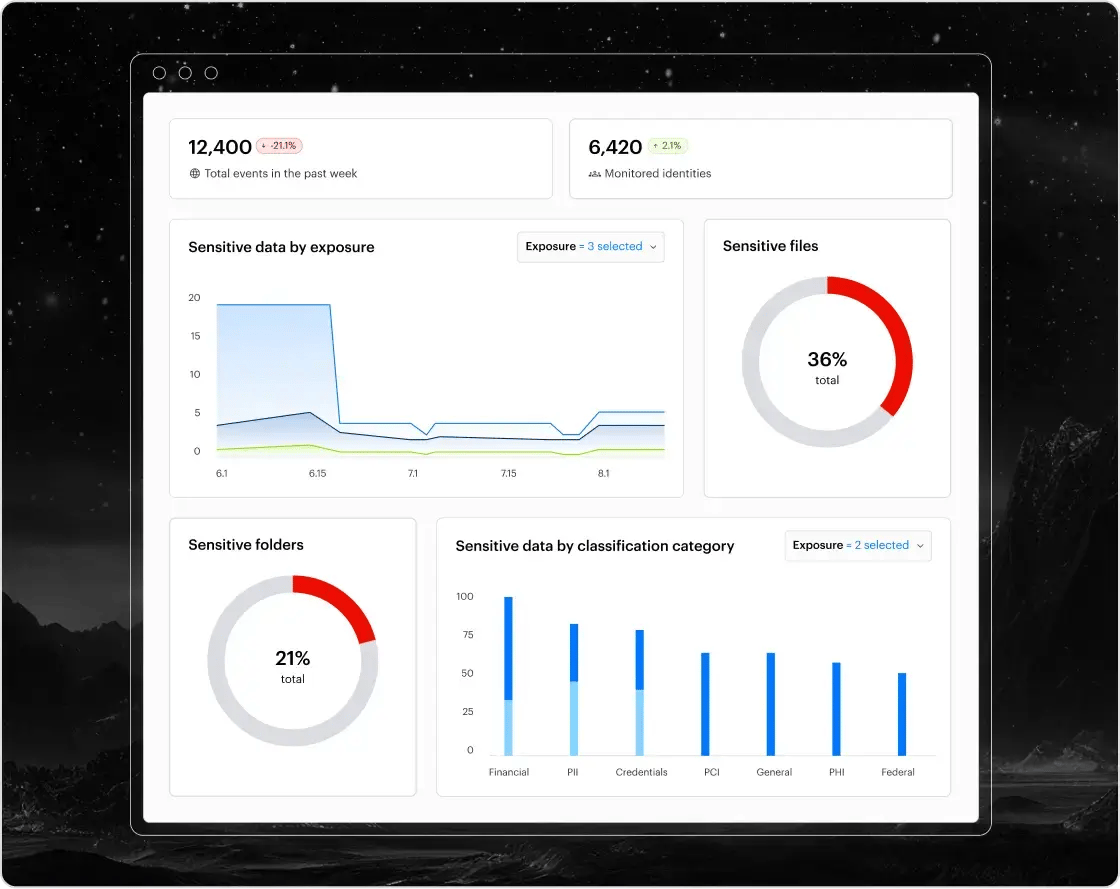

Verbessern Sie die Labels für einen verbesserten DLP

Erstellen Sie granulare Richtlinien, beheben Sie automatisch manuelle Lücken und kennzeichnen Sie Dateien neu, wenn sich Ihre Daten ändern, um die nachgelagerten DLP-Kontrollen mit präzisen und umsetzbaren Labeling effektiver zu machen. Varonis lässt sich vollständig in MPIP integrieren, um die nativen Klassifizierungen von Microsoft zu verbessern.

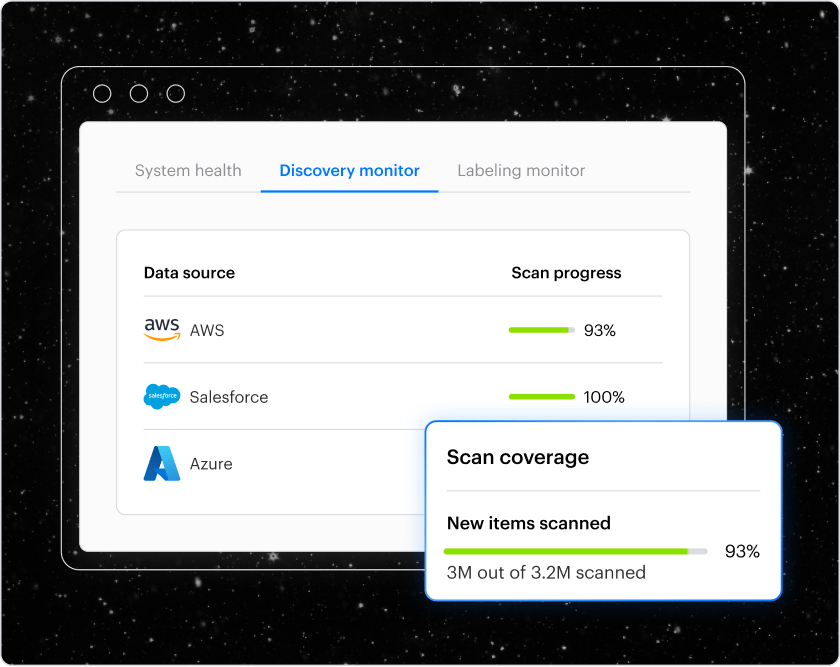

Ein umfassendes Verzeichnis des Datenbestands

Varonis erstellt eine umfassende Aufzeichnung Ihrer sensitiven Daten, die bis auf die Dateiebene reicht. Verstehen Sie ganz einfach Ihre Konzentrationen von sensitiven Daten nach Typ, wie PII, PCI, PHI, und priorisieren Sie basierend auf Exposure, Aktivität, Dichte, Metadaten, Größe und Verbrauchtheit.

Effiziente e-Discovery

Unsere Datenschutzautomatisierungsfunktionen, die von einer spezialisierten Suchmaschine unterstützt werden, ermöglichen es Ihnen, Dateien mit personenbezogenen Informationen in Cloud- und On-Premise-Datenspeichern effizient zu finden. Einfaches Filtern und Teilen mit Rechts- oder Compliance-Teams.

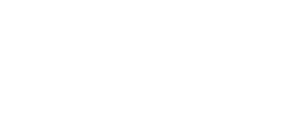

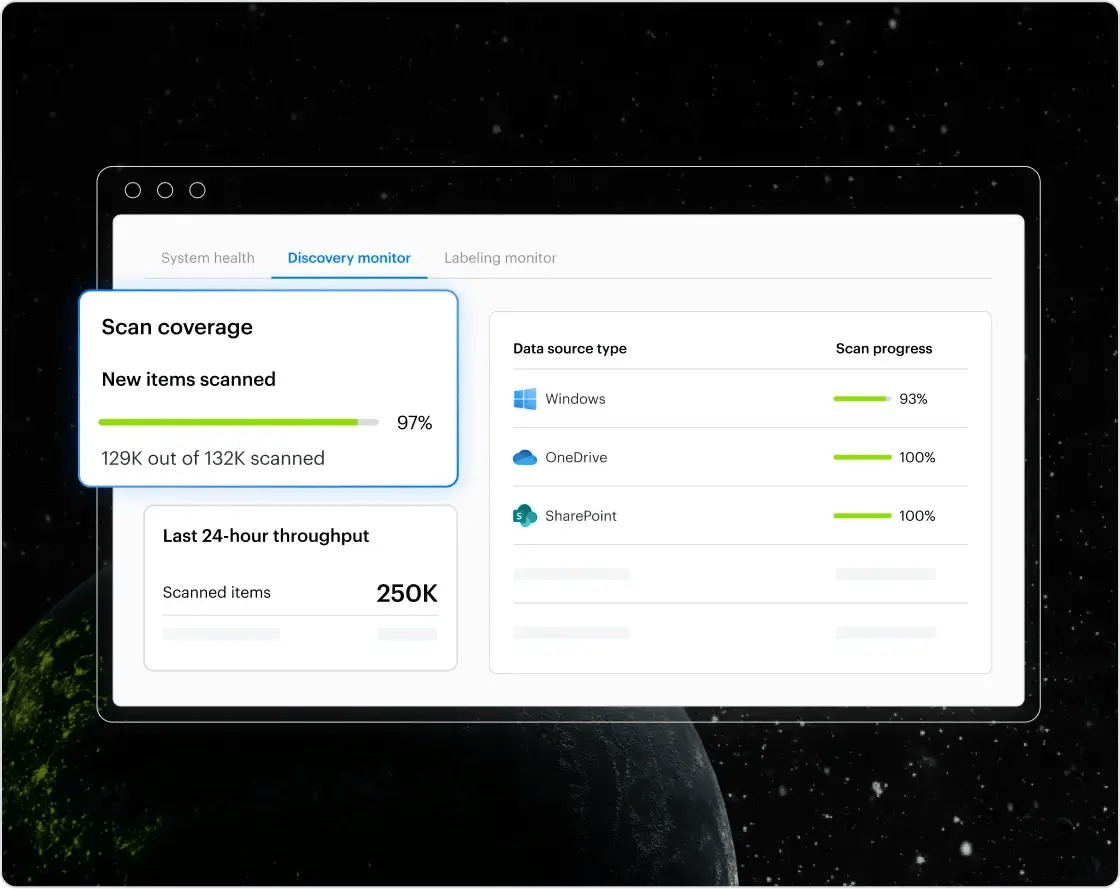

Skalierbares Scannen

Varonis Discovery Scans sind immer aktuell, egal wie viele Daten Sie haben. Beim inkrementellen Scannen erkennen wir, wenn Dateien erstellt oder geändert werden, und scannen genau das, was gescannt werden muss.

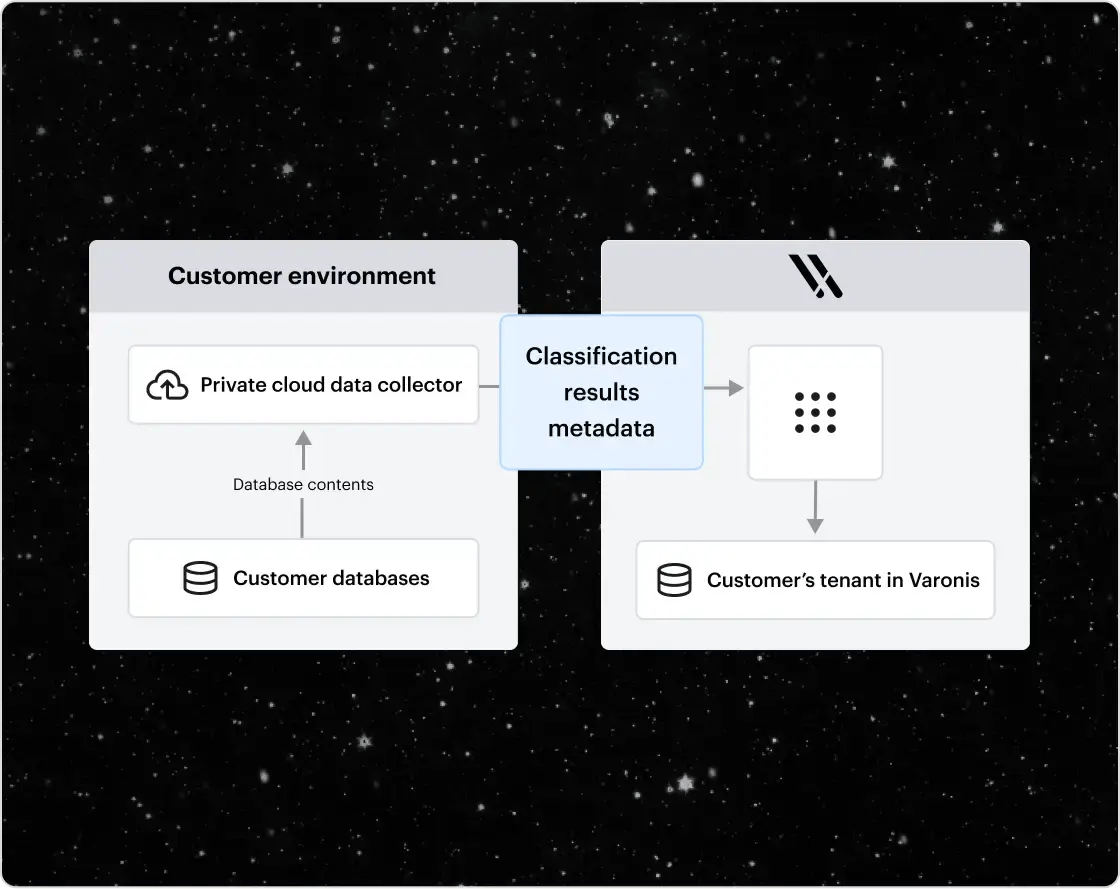

Lokales Scannen und Datenhoheit

Die KI-Modelle von Varonis sind rechenintensiv genug, um auf lokalen Rechnern zu laufen. Das senkt die Kosten und sorgt dafür, dass Ihre Daten Ihre Umgebung nicht verlassen müssen, um gescannt zu werden.

Eine Plattform für Multi-Cloud-, SaaS- und On-Premise-Daten.

Ressourcen zur Datenermittlung und -klassifizierung

Gehen Sie über Datenermittlung und Klassifizierung hinaus.

Varonis bewältigt Hunderte von Anwendungsfällen und ist damit die ultimative Plattform, um Data Breaches zu verhindern und Compliance sicherzustellen.

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Director of Information Security, Penguin Random House

„Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“

Al Faella, CTO, Prospect Capital