Data Loss Prevention

Unsere agentenlose, Cloud-native DLP entdeckt und klassifiziert automatisch sensitive Daten im Ruhezustand, verhindert die Exposure, überwacht Datenaktivitäten und stoppt die Datenexfiltration.

- Cloud-nativ

- Kontinuierlich

- Automatisiert

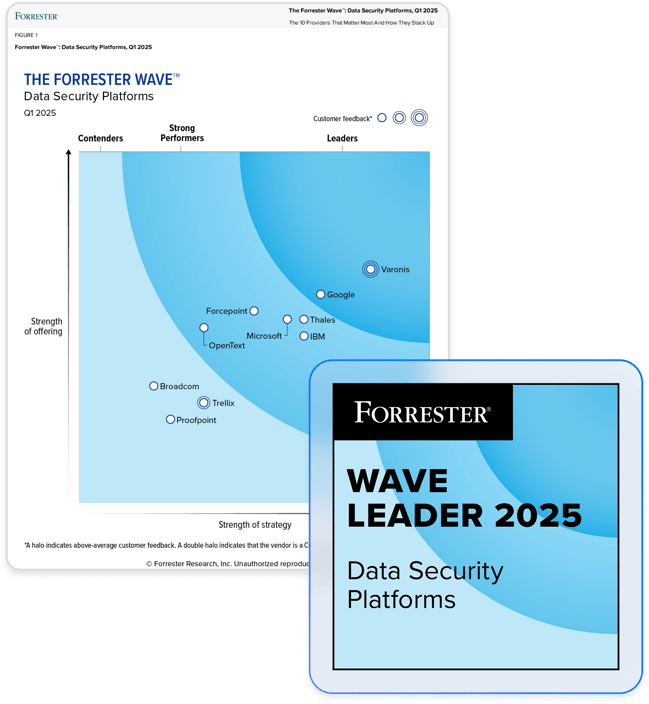

Arbeiten Sie mit dem Marktführer für Datensicherheit zusammen.

Agentenloses DLP, das Datenschutzverletzungen in der Cloud verhindert.

Entdecken Sie alles, überall

- Strukturierte Datenbanken und Data Warehouses

- Unstrukturierte Daten in Dateien, Ordnern und Buckets

- Halbstrukturierte Daten in SaaS-Apps und E-Mails

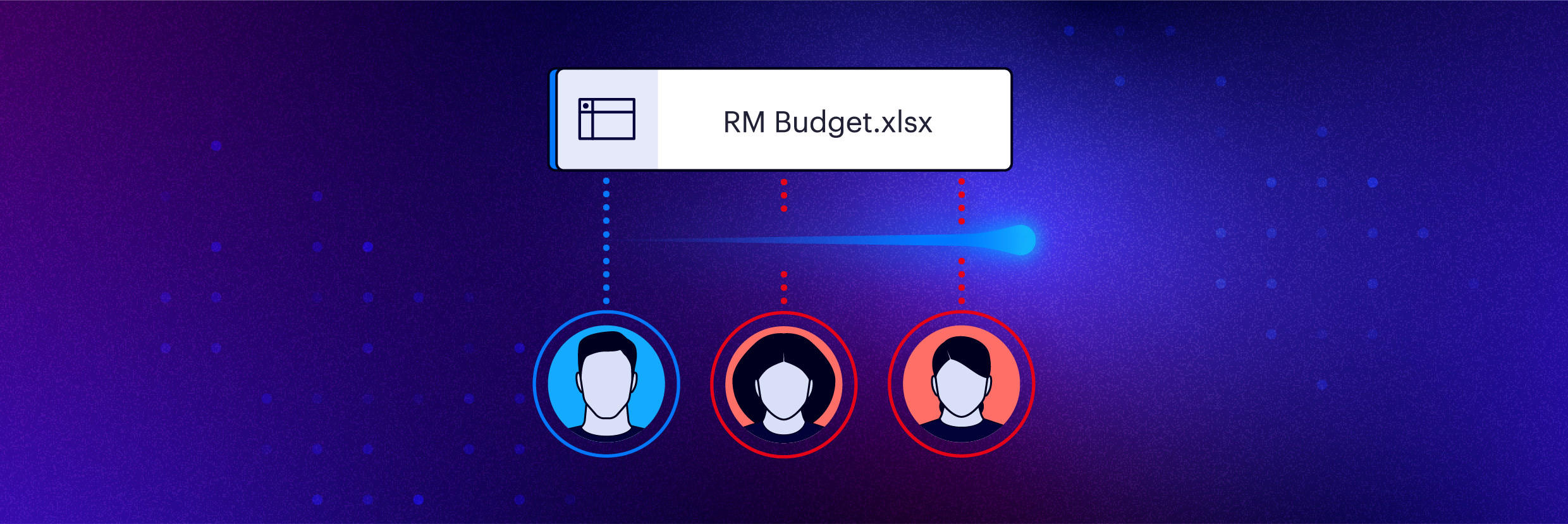

Offengelegte sensitive Daten automatisch sichern

- Reduzieren Sie den möglichen Schaden

- Öffentliche Exposure erkennen

- Fehlkonfigurationen erkennen

Datenexfiltration erkennen und stoppen

- Alerts bei abnormalem Verhalten

- Automatisierung von Reaktionen

- MDDR-Abdeckung 24 Stunden am Tag, 365 Tage im Jahr

„Die meisten Lösungen konzentrieren sich auf Data Loss Prevention. Aber Erkennung, Prävention und Untersuchung hängen alle miteinander zusammen. Keine andere Lösung macht alle drei so gut wie Varonis.“

Senior Security Engineer

US Energy Provider

Zur FallstudieCross-cloud Policy Enforcement

Varonis lässt sich vollständig in Ihre SaaS- und IaaS-Plattformen integrieren, um Richtlinien zu erstellen, die in Ihrer gesamten Cloud-Umgebung funktionieren, den Status automatisch korrigieren und Dateien erstellen und neu benennen, wenn sich Ihre Daten ändern – wodurch nachgelagerte DLP-Kontrollen effektiver werden.

Posture Control Automation

Cloud-First-Unternehmen müssen robuste Daten- und Identitätssicherheitskontrollen für jeden Cloud-Dienst aufrechterhalten. Varonis verwaltet den Status jedes Datenspeichers durch automatische Erkennung und Sanierung konsistent.

Automatisierung des Datenlebenszyklus

Varonis verwaltet die Daten von der Erstellung bis zur Aufbewahrung und Entfernung. Varonis ermöglicht es Ihnen, Daten nahtlos zu kopieren und zu verschieben – domänen- oder plattformübergreifend – ohne das Risiko einzugehen, Zugriffsrechte zu verletzen oder den Geschäftsbetrieb zu unterbrechen.

Data Privacy Automation

Varonis hat sich in komplexen Multi-Petabyte-Umgebungen bewährt und bietet eine vollständige, aktuelle und kontextbezogene Datenschutzklassifizierung. Schränken Sie die Sichtbarkeit von sensitiven Daten durch dynamische Datenmaskierung ein und kennzeichnen Sie übermäßig exponierte Dateien für die Sanierung.

Eine Plattform für Multi-Cloud-, SaaS- und On-Premise-Daten.

DLP-Ressourcen

Mehr als nur DLP

Varonis bewältigt Hunderte von Anwendungsfällen und ist damit die ultimative Plattform, um Data Breaches zu verhindern und Compliance sicherzustellen.

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Director of Information Security, Penguin Random House

„Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“

Al Faella, CTO, Prospect Capital