Schützen Sie Ihre wichtigen Microsoft 365-Daten mit Least Privilege-Automatisierung, datenzentrierten UEBA und erstklassiger Datenklassifizierung.

- Ohne Agenten

- Automatisiert

- Azure Marketplace

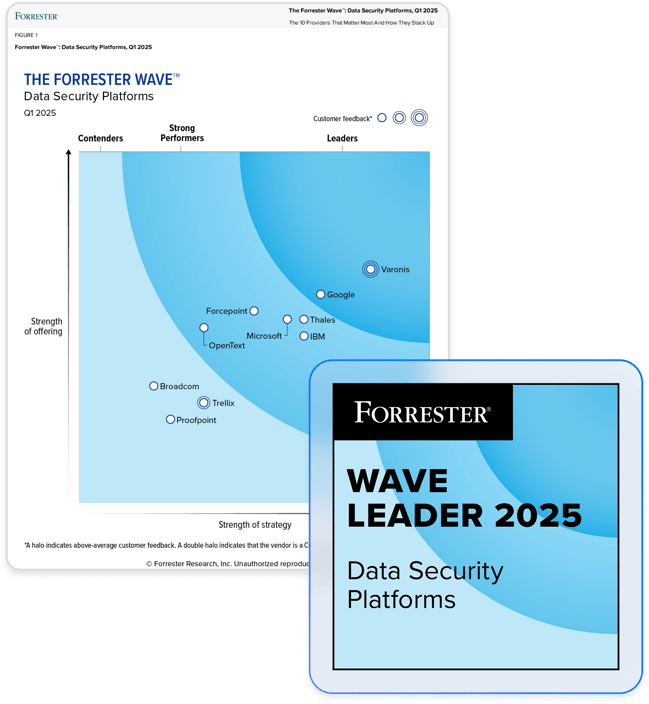

Arbeiten Sie mit dem Marktführer für Datensicherheit zusammen.

Sichere Bereitstellung von Microsoft 365 Copilot.

Sensible Daten in Microsoft 365 finden und klassifizieren.

Klassifizieren Sie sensible Daten, die in Ihrer Umgebung geteilt werden, automatisch und präzise. Varonis durchsucht jede Datei und jeden Ordner, um sensible Informationen zu finden und Ihnen genau zu zeigen, wo sie sich befinden und wer Zugriff darauf hat – und das alles in einer leicht zu lesenden Dateistruktur.

Wenden Sie präzise und umsetzbare MPIP-Label an.

Varonis lässt sich vollständig in Microsoft Purview integrieren, um die native Klassifizierung von Microsoft in E3 und E5 zu verbessern. Erstellen Sie granulare Richtlinien, die auf Ihre Bedürfnisse zugeschnitten sind, beheben Sie automatisch manuelle Lücken und kennzeichnen Sie Dateien neu, wenn sich Ihre Daten ändern – so werden nachgelagerte DLP-Kontrollen noch effektiver.

Durchsetzen des Least-Privilege-Prinzips in Microsoft 365.

Beseitigen Sie mühelos die Datenexposition durch freigegebene Links und übermäßige Berechtigungen. Varonis trifft intelligente Entscheidungen darüber, wer Zugriff auf Daten benötigt und wer nicht, und behebt dann automatisch risikoreiche Berechtigungen in großem Umfang.

Datenexposition mit einer umfassenden Berechtigungsanalyse aufdecken.

Zeigen Sie die Berechtigungsstrukturen Ihrer Microsoft-Umgebung auf einer zentralen Oberfläche an und stellen Sie sicher, dass nur die richtigen Personen Zugriff auf wichtige Dateien, Ordner und Postfächer haben. Wir berechnen effektive Berechtigungen, damit Sie die Sanierung nach dem Risiko priorisieren können.

Halten Sie Angreifer und bösartige Insider auf.

Optimierung cloudübergreifender Untersuchungen

Varonis überwacht die Datenzugriffsaktivitäten in Microsoft 365 und Unternehmensdateifreigaben und protokolliert einen vollständigen Prüfpfad, um Bedrohungen, die sich seitlich über Ihre Cloud- und On-Premise-Umgebungen bewegen, schnell zu untersuchen.

Kritische Identitäten mit Entra ID schützen.

„Die Integration mit Varonis bietet Kunden die zusätzlichen Sicherheits- und Compliance-Kontrollen, die für eine schnelle und sichere Einführung von Microsoft Copilot für Microsoft 365 erforderlich sind.“

Anat Gil, Partners Lead

Microsoft Südosteuropa

Mehr erfahrenVaronis löst häufige Datensicherheitsherausforderungen für Microsoft 365 und Entra ID.

Offenlegung sensibler Daten durch riskante Berechtigungen

- Identifizieren Sie freigegebene Links und übermäßige Berechtigungen.

- Korrigieren Sie automatisch organisationsweite Berechtigungen und löschen Sie veraltete Benutzer.

- Beschränken Sie die Zugriffsrechte auf eine kleine Gruppe von Administratoren.

Durcheinander bei Microsoft Teams

- Verwenden Sie dynamische Dashboards, um die Auswirkungen der Teams-Zusammenarbeit klar zu visualisieren.

- Lokalisieren und beheben Sie veraltete, riskante oder übermäßige Zugriffe.

- Überwachen Sie die Aktivitäten, um verdächtiges Freigabeverhalten oder ungewöhnliche Änderungen von Berechtigungen zu erkennen.

Offengelegte Postfächer und Kalender in Exchange

- Mailboxen identifizieren, die Gästen und externen Benutzern, Nicht-Mailbox-Inhabern oder Delegierten zugänglich sind.

- Den Umfang des Zugriffs auf vertrauliche Postfächer und Kalender anpassen.

- Datenschutzverstöße oder unsachgemäßen Umgang mit Daten Erkennen und markieren.

Sicherheitsressourcen für Microsoft 365

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Director of Information Security, Penguin Random House

„Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“

Al Faella, CTO, Prospect Capital

.png)