Trotz der Warnung des US-CERT und weiteren Hacker-Angriffen im Sommer dieses Jahres, die entsprechend durch die Medien gingen, fallen immer mehr Unternehmen der Malware „Backoff“ zum Opfer.

Auch der auf Sicherheitsthemen spezialisierte Journalist Brian Krebs hat sich damit beschäftigt und weitere Informationen zu den jüngsten Attacken auf zwei bekannte Marken veröffentlicht. Die US-Regierung weist darauf hin, dass Hersteller von Antiviren-Software möglicherweise nicht über die neuesten Signaturen für Backoff und seine Varianten verfügten und folglich keinen zuverlässigen Schutz böten.

Gibt es also gegebenenfalls weitere Strategien, um diese so genannten RAM-Scraper daran zu hindern, sich die Kreditkartendaten Ihrer Kunden unter den Nagel zu reißen?

Indikatoren für einen Malware-Befall

Hoch entwickelte Malware ist so konzipiert, dass sie sich klammheimlich in Netzwerke einschleicht und sich nur schwer aufspüren lässt. Backoff wird dahingehend zwar als weniger raffiniert eingestuft, hat jedoch ein paar ganz eigene Tricks auf Lager.

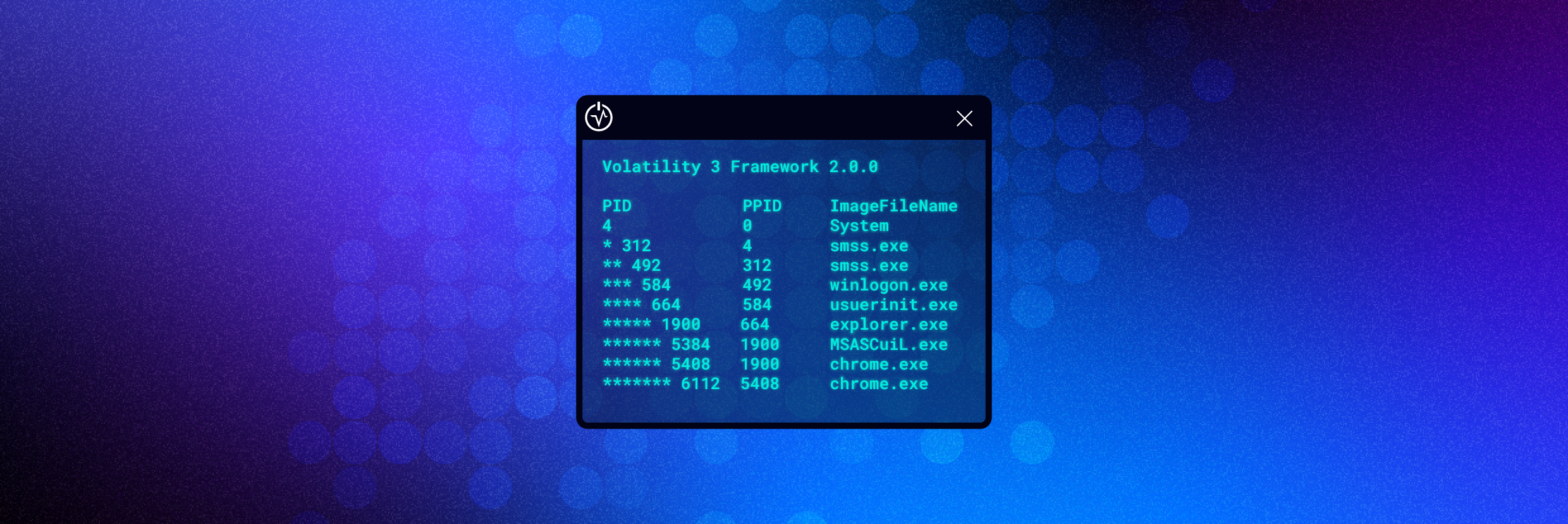

So ergab eine vom US-CERT in Auftrag gegebene Analyse durch den Sicherheitsdienstleister Trustwave, dass die Malware mit einer Wiederbelebungs-Funktion ausgestattet ist. Sobald sie in ein System gelangt, injiziert sie einen bestimmten Code in die Datei explorer.exe, den Standard-Prozess des Windows-File-Browsers.

Mit diesem Code wird regelmäßig überprüft, ob die Backoff-Funktion zum Aufspüren von Kreditkartendaten derzeit aktiv ist. Dazu dient ein bestimmter Mutex-Lock-Mechanismus, der auf intelligente Weise überwacht wird. Ist das Lock-Objekt nicht auffindbar, weiß Backoff, dass der Scraper-Prozess, der den Lock-Mechanismus überhaupt erst aktiviert hat, nicht ausgeführt wird, Und startet ihn daraufhin neu.

Das heißt, während sich ein IT-Sicherheitsteam bereits beglückwünscht Backoff erfolgreich beseitigt zu haben, bedient sich die Malware möglicherweise schon wieder munter an Ihren Kundendaten. Selbstverständlich installiert Backoff auch Registrierungseinträge, so dass man es selbst nach einem Neustart nicht loswird.

In seiner Warnung nennt das US-CERT die aktuellen MD5-Hashes, Registrierungsschlüssel, Dateinamen, statische Zeichenfolgen, Mutex-Locks sowie weitere Indikatoren für einen Malware-Befall (indicators of compromise, IOCs). Wenn Sie die Sache selbst in die Hand nehmen und sich nicht ausschließlich auf die Antiviren- oder Penetrationstest-Software irgendeines Herstellers verlassen möchten, sind die Backoff-IOCs ein guter Ansatzpunkt.

Malware-Erkennung auf eigene Faust

Eine mögliche Strategie ist es, selbst Malware-Scans mit Pattern-Matching-Software wie dem Open-Source-Tool yara durchzuführen. Dabei kann Ihr IT-Team die statischen Zeichenfolgen aus den Backoff-IOCs in die Engine für reguläre Ausdrücke von yara eingeben.

Sofern Sie zusätzliche Charakteristika der Malware kennen, stehen Ihnen weitere Möglichkeiten zur Verfügung. Im Fall von Backoff und anderen RAM-Scrapern wissen wir, dass bestimmte Windows-Systemaufrufe ausgeführt werden, um den PoS-Prozess auszuspionieren und die Kreditkartennummern abzugreifen. Anschließend wird der Heap-Speicher mithilfe der Funktion CreateToolhelp32Snapshot und einer Reihe von Heap32-Abfragen durchforstet.

Es gibt sowohl Drittanbieter-Software als auch Windows-Dienstprogramme, die Systemaufrufe auf dem PoS-Server überwachen und die IT-Administratoren benachrichtigen, sobald diese verdächtigen APIs genutzt werden.

Ja, es stimmt, dass auch zulässige Prozesse den Speicher mithilfe dieser APIs durchsuchen – allen voran die Überwachungssoftware selbst –, so dass dadurch falsche Alarme ausgelöst werden. Doch dafür gibt es eine Lösung: Wenn Sie diese Anwendungen auf die Whitelist setzen, wird nur dann Alarm geschlagen, wenn ein Prozess, der nicht dem Standard entspricht, versucht, auf den Speicher eines anderen Prozesses zuzugreifen.

Dieser Systemaufruf-Ansatz hat einen entscheidenden Vorteil beim Aufspüren von Malware: MD5-Signaturen, statische Zeichenfolgen und Dateinamen können sich jederzeit ändern, doch RAM-Scraper werden immer dieselben Windows-APIs verwenden, um an Daten zu gelangen.

Allerdings ist hier der Wandel das einzig Beständige: Bestehende Schadprogramme entwickeln immer ausgeklügeltere Tarnfunktionen, während neue Malware sich bisher unbekannte Schwachstellen zunutze macht.

Im Idealfall sollten Eindringlinge erst gar nicht ins System gelangen. In der Praxis ist Risikobegrenzung jedoch das weitaus realistischere Ziel. In meinem nächsten Blog-Eintrag stelle ich Ihnen Techniken vor, die es Hackern erschweren Backoff und andere Schadprogramme einzuschleusen.

The post Machen Sie Backoff & Co. einen Strich durch die Rechnung appeared first on Varonis Deutsch.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.