Das Varonis-Forschungsteam hat eine Möglichkeit entdeckt, die Multi-Faktor-Authentifizierung für Box-Konten zu umgehen, die Authentifizierungs-Apps wie den Google Authenticator verwenden.

Mit der unten gezeigten Technik könnte ein Angreifer mit gestohlenen Anmeldeinformationen das Box-Konto eines Unternehmens kompromittieren und vertrauliche Daten exfiltrieren, ohne ein Einmalpasswort anzugeben.

Wir haben dieses Problem am 3. November über HackerOne an Box weitergeleitet. Ihr Team hat seitdem einen Fix veröffentlicht.

Hintergrund

Ab Januar 2021 bietet Box die Möglichkeit, für Konten TOTP-basierte Authentifizierungs-Apps wie Google Authenticator, Okta Verify, Authy, Duo und andere zu benutzen.

Aus offensichtlichen Gründen empfiehlt Box, eher über TOTP statt über SMS zu authentifizieren. SMS-Nachrichten können durch SIM-Swapping, Port-Out-Betrug und andere bekannte Techniken abgefangen werden.

Authentifizierungs-Apps, die mit dem TOTP-Algorithmus (zeitbasiertes Einmalkennwort) arbeiten, sind nicht nur einfacher für den Endbenutzer, sondern auch viel sicherer als SMS. Normalerweise.

Wie funktioniert die MFA von Box?

Wenn ein Benutzer eine Authentifizierungs-App zu seinem Box-Konto hinzufügt, wird der App im Hintergrund eine Faktor-ID zugewiesen. Jedes Mal, wenn der Benutzer versucht, sich anzumelden, fordert Box den Benutzer zur Eingabe seiner E-Mail und seines Passworts auf, gefolgt von einem Einmalkennwort aus seiner Authentifizierungs-App.

Wenn der Benutzer den zweiten Faktor nicht eingibt, kann er nicht auf die Dateien und Ordner in seinem Box-Konto zugreifen. Das dient als zweite Verteidigungslinie für den Fall, dass der Benutzer ein schwaches Passwort verwendet (bzw. eines, das bereits geleakt wurde).

Was ist das Problem?

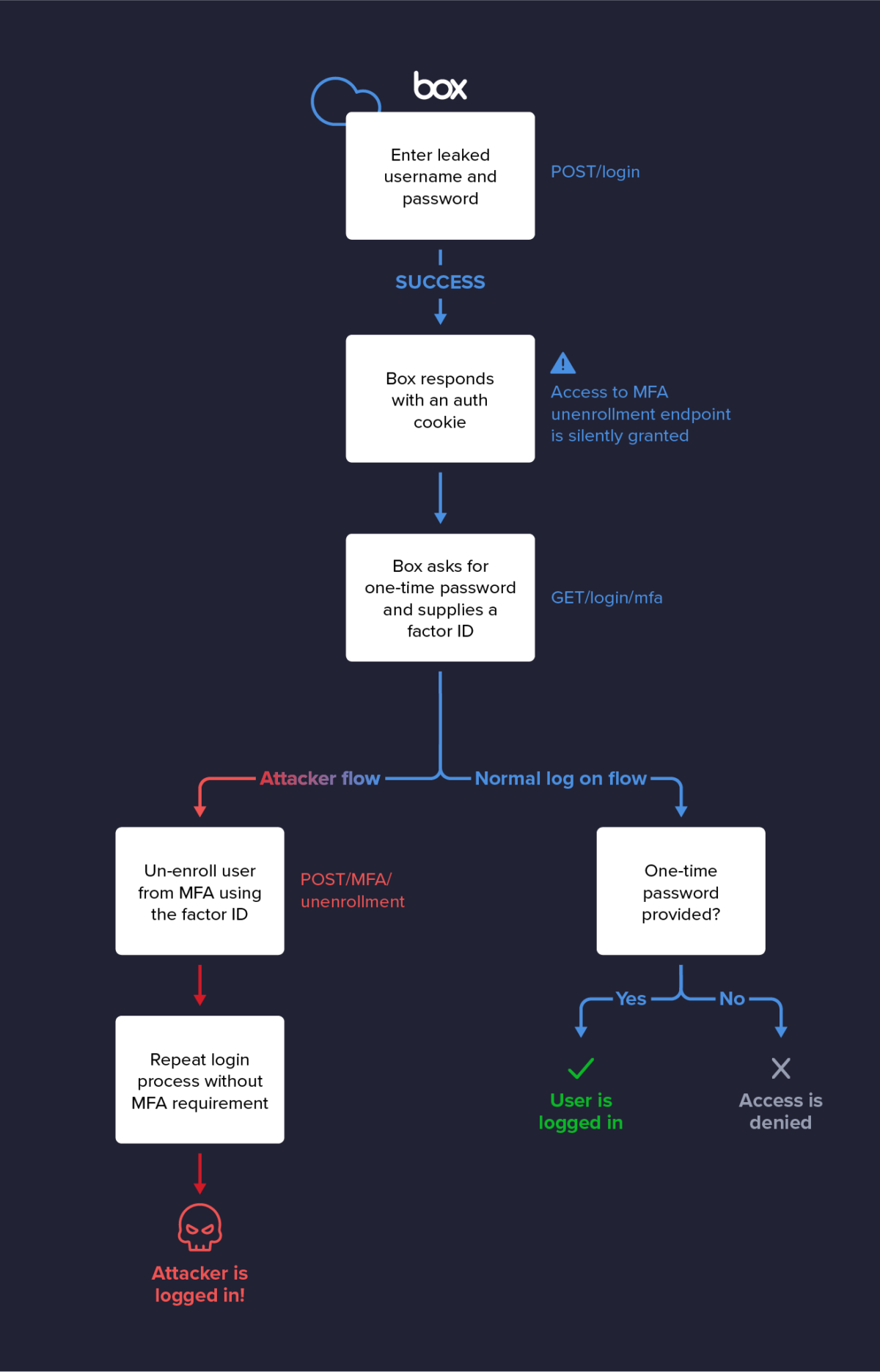

Unser Team hat festgestellt, dass der Benutzer für den Endpoint /mfa/unenrollment unenrollment nicht vollständig authentifiziert sein musste, um ein TOTP-Gerät von einem Benutzerkonto zu entfernen. Daher konnten wir einen Benutzer mithilfe des Benutzernamens und des Passworts erfolgreich abmelden - noch bevor der zweite Faktor angegeben werden musste.

Nachdem wir die Abmeldung durchgeführt hatten, konnten wir uns ohne MFA-Anforderungen anmelden und erhielten vollen Zugriff auf das Box-Konto des Benutzers, einschließlich aller Dateien und Ordner. Vor dem Fix durch Box konnten die Angreifer Benutzerkonten durch Credential Stuffing, Brute Force usw. kompromittieren.

Sehen Sie den Angriff in Aktion:

Angriffsverlauf

1. Der Angreifer gibt die E-Mail-Adresse und das Passwort des Benutzers unter account.box.com/login

2. Ist das Passwort korrekt, erhält der Browser des Angreifers ein neues Authentifizierungs-Cookie, das ihm Zugang zu einer begrenzten Anzahl von Endpoints gewährt, darunter der Endpoint /mfa/unenrollment

3. Anstatt ein gültiges Einmalkennwort von einer Authentifizierungs-App an den Endpoint / /mfa/verification zu übergeben, POSTet der Angreifer die Faktor-ID des Geräts an den Endpoint /mfa/unenrollment und meldet erfolgreich diese Geräte/Benutzerkonto-Kombination von der TOTP-basierten MFA ab.

4. Der Angreifer kann sich nun erneut mit der Ein-Faktor-Authentifizierung anmelden und erhält vollen Zugriff auf das Benutzerkonto und dessen Daten.

Wichtige Lektionen

MFA ist ein Schritt in Richtung eines sichereren Internets und einer zuverlässigeren Authentifizierung für die SaaS-Anwendungen, auf die wir uns verlassen, aber MFA ist nicht perfekt. Die Umstellung auf TOTP-basierte MFA wurde mit massivem Druck vorangetrieben, aber wenn bei der Implementierung Fehler gemacht werden, kann sie durchaus umgangen werden.

Obwohl niemand gegen Bugs und Schwachstellen gefeit ist, ist es sehr empfehlenswert, Ihre MFA-Implementierung an einen Drittanbieter (z. B. Okta) zu delegieren, der auf Authentifizierung spezialisiert ist. So lässt sich die Wahrscheinlichkeit minimieren, dass ein Authentifizierungsfehler in Ihrer Anwendung entsteht.

Das obige Beispiel ist lediglich eine Umgehungstechnik für eine SaaS-Plattform. Es gibt noch viele weitere, von denen wir einige bald veröffentlichen werden. Eine solide Authentifizierung ist nur ein Teil einer effektiven Verteidigungsstrategie. Es ist wichtig, einen Defense-in-Depth-Ansatz zu verfolgen, bei dem Verletzungen von vornherein angenommen werden – insbesondere, wenn Sie sich Sorgen um Insider-Bedrohungen machen.

Schließlich ist Ihre Sicherheit nur so gut wie Ihr schwächstes Glied. Verwenden Sie zusätzlich zu MFA nach Möglichkeit SSO, setzen Sie strenge Passwortrichtlinien durch, überwachen Sie Websites wie HaveIBeenPwnd auf Konten, die mit Ihrer Domäne verbunden sind, und vermeiden Sie leicht zu knackende Antworten („Wie lautet der Mädchenname Ihrer Mutter?“) im Rahmen Ihrer Authentifizierungsabläufe.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.