La piattaforma di sicurezza dei dati unificata.

Proteggi il tuo asset più prezioso e vulnerabile con la piattaforma di sicurezza dei dati più completa del settore. Riduci il blast radius e blocca i data breach.

- Cloud native

- Accurata

- Automatizzata

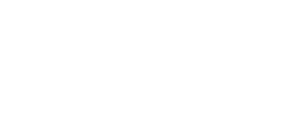

Collabora con il leader nella sicurezza dei dati.

Risultati di sicurezza significativi senza impegno manuale.

Visibilità in tempo reale

- Scopri e classifica i dati sensibili

- Mappa e visualizza il blast radius

- Monitora e interroga tutte le attività dei dati

Prevenzione automatica

- Rimuovi le autorizzazioni eccessive

- Correggi le configurazioni errate rischiose

- Applica etichette e i criteri DLP

Rilevamento proattivo

- Ricevi alert in caso di comportamento anomalo

- Automatizza le azioni di risposta alle minacce

- Assistenza per la risposta agli incidenti 24 ore su 24, 7 giorni su 7, 365 giorni all'anno

Siamo molto più preparati... non solo per quanto riguarda l'automazione, ma anche per la risposta agli incidenti che ne deriva. Il nostro rischio per la sicurezza è 10 volte inferiore.

La piattaforma di sicurezza dei dati unificata

Individuazione e classificazione accurate dei dati

Scansiona costantemente i dati sensibili archiviati nell'intero ambiente, inclusi cloud, SaaS e data center. La combinazione di una sofisticata classificazione basata su regole e AI raggiunge una precisione del 99% su larga scala e consente un'analisi approfondita del rischio e dell'esposizione.

Correzione automatica

Effettua la remediation automatica di autorizzazioni rischiose, configurazioni errate, utenti fantasma, collegamenti di condivisione e altro ancora. Varonis è dotato di criteri di remediation già pronti, personalizzabili per la tua organizzazione.

Rilevamento delle minacce incentrato sui dati

Centinaia di criteri di rilevamento delle minacce creati da esperti rilevano automaticamente le anomalie, inviando alert su attività insolite di accesso ai file, azioni di invio o ricezione di e-mail, modifiche delle autorizzazioni, geo-hopping e molto altro.

Pronto per le aziende

Varonis soddisfa le esigenze dei clienti aziendali con servizi di prim'ordine, assistenza per framework come RBAC, multi-tenancy e standard di settore, come FedRAMP, ISO/IEC, SOC e HIPAA.

Livello di indagine estremamente efficace

Un livello di indagine efficace agevola le indagini e la conformità. Normalizza e arricchisce i log dei tuoi sistemi per creare un audit trail ricercabile allo scopo di rispondere alle domande sulla sicurezza dei dati.

Copertura ampia e approfondita

Varonis copre dati strutturati, non strutturati e semi strutturati tra domini. Mappa e monitora i percorsi di attacco che consentono accesso ai dati, inclusi i servizi di directory, il traffico di rete, le VPN, i DNS, i firewall e le connessioni API/OAuth.

Sorvegliamo i tuoi dati, così non devi farlo tu.

Risorse in evidenza

Newsletter Security Stack

Ricevi le ultime ricerche sulle minacce e le simulazioni di attacco direttamente nella tua casella di posta elettronica.

Newsletter Security Stack

Ricevi le ultime ricerche sulle minacce e le simulazioni di attacco direttamente nella tua casella di posta elettronica.

Vuoi vedere la piattaforma di sicurezza dei dati n. 1 in azione?

Vuoi vedere la piattaforma di sicurezza dei dati n. 1 in azione?

"Sono rimasto sorpreso dalla rapidità con cui Varonis è riuscita a classificare i dati e scoprire potenziali esposizioni di dati durante la valutazione gratuita. È stato davvero illuminante".

Michael Smith, CISO, HKS

"Quello che mi piace di Varonis è che è incentrato sui dati. Altri prodotti proteggono l'infrastruttura, ma non fanno nulla per proteggere il tuo bene più prezioso: i tuoi dati".

Deborah Haworth, Direttore della sicurezza informatica, Penguin Random House

"L'assistenza di Varonis non ha eguali e il suo team continua a evolversi e a migliorare i prodotti per allinearsi alla continua evoluzione del settore."

Al Faella, CTO, Prospect Capital