Le SIEM représente aujourd’hui un marché de 2 milliards de dollars, mais une étude récente montre que seules 21,9 % des entreprises concernées en retirent de la valeur.

Les outils de gestion des événements et informations de sécurité (SIEM) sont un pan important de l’écosystème de la sécurité des données : ils agrègent les données de plusieurs systèmes et les analysent pour identifier tout comportement anormal ou cyberattaque potentielle. Les outils de SIEM ont un rôle essentiel pour collecter des événements et des alertes, mais ils peuvent être onéreux et exiger beaucoup de ressources. Les clients indiquent qu’il leur est souvent difficile de résoudre leurs problèmes avec les données de SIEM.

Qu’est-ce qu’un SIEM ?

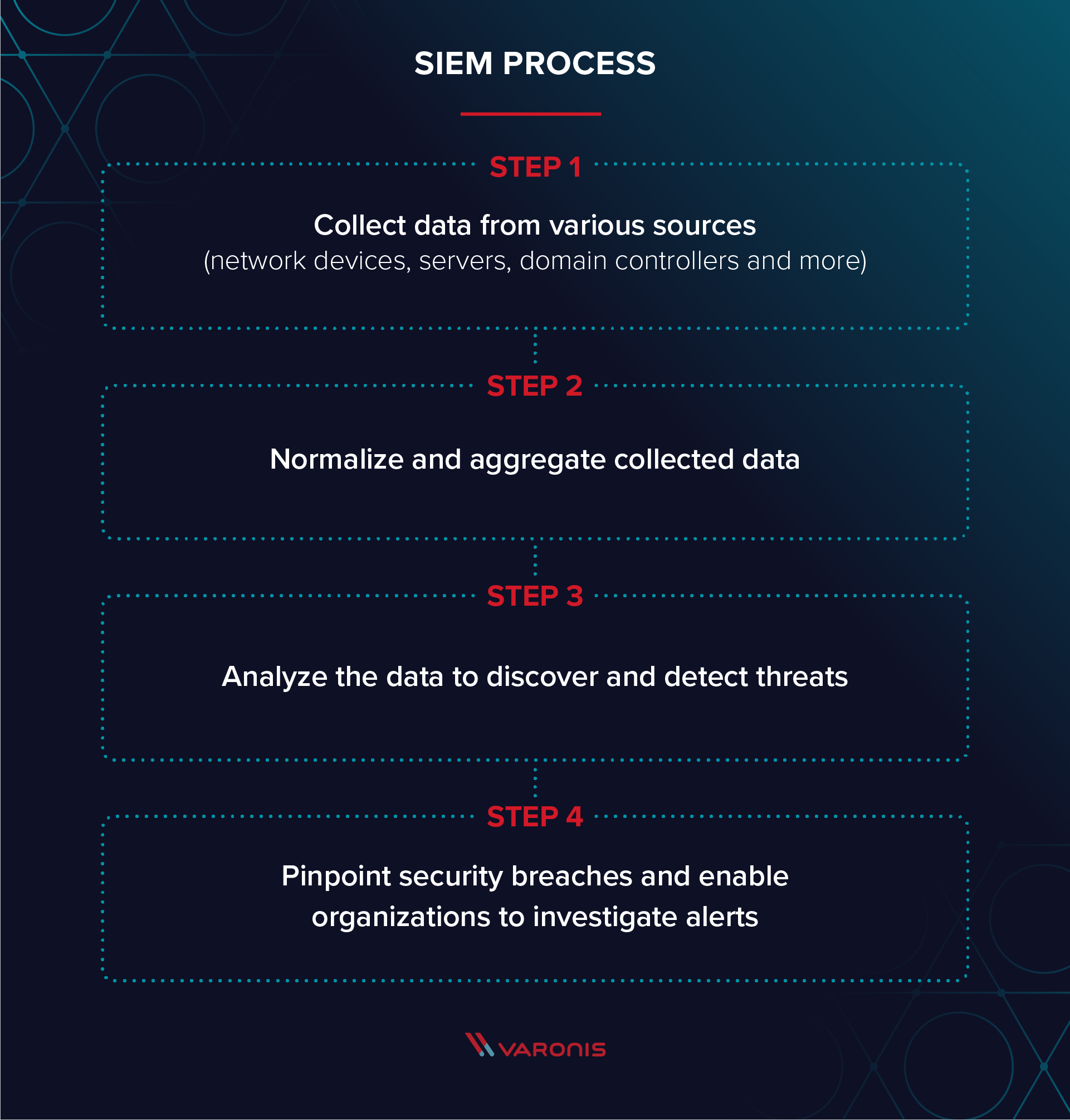

| PROCESSUS SIEM |

| ÉTAPE 1 Collecter des données issues de diverses sources (appareils réseau, serveurs, contrôleurs de domaine etc.) |

| ÉTAPE 2 Normaliser et agréger les données collectées |

| ÉTAPE 3 Analyser les données pour découvrir et détecter les menaces |

| ÉTAPE 4 Identifier les failles de sécurité et permettre à l’organisation d’enquêter sur les alertes |

La gestion des événements et informations de sécurité (SIEM) est une solution logicielle qui agrège et analyse l’activité de nombreuses ressources différentes dans toute votre infrastructure informatique.

Le SIEM collecte des données de sécurité à partir des appareils réseau, serveurs, contrôleurs de domaine et plus encore. Le SIEM stocke, normalise, agrège et analyse ces données pour identifier les tendances, détecter les menaces et permettre aux organisations d’enquêter sur toutes les alertes.

Comment un SIEM fonctionne-t-il ?

Le SIEM fournit deux fonctions essentielles à une équipe de réponse aux incidents :

-

- Signalement et analyse légale des incidents de sécurité

- Alertes basées sur des analyses répondant à un ensemble déterminé de règles et indiquant un problème de sécurité

À la base, le SIEM est un système d’agrégation des données, de recherche et de signalement. Le SIEM collecte d’immenses quantités de données sur l’intégralité de votre environnement réseau, puis consolide ces données et les rend compréhensibles pour un humain. En disposant de ces données classées, vous pouvez enquêter sur les violations de données avec le niveau de détail nécessaire.

Fonctions d’informations de sécurité et de gestion des événements

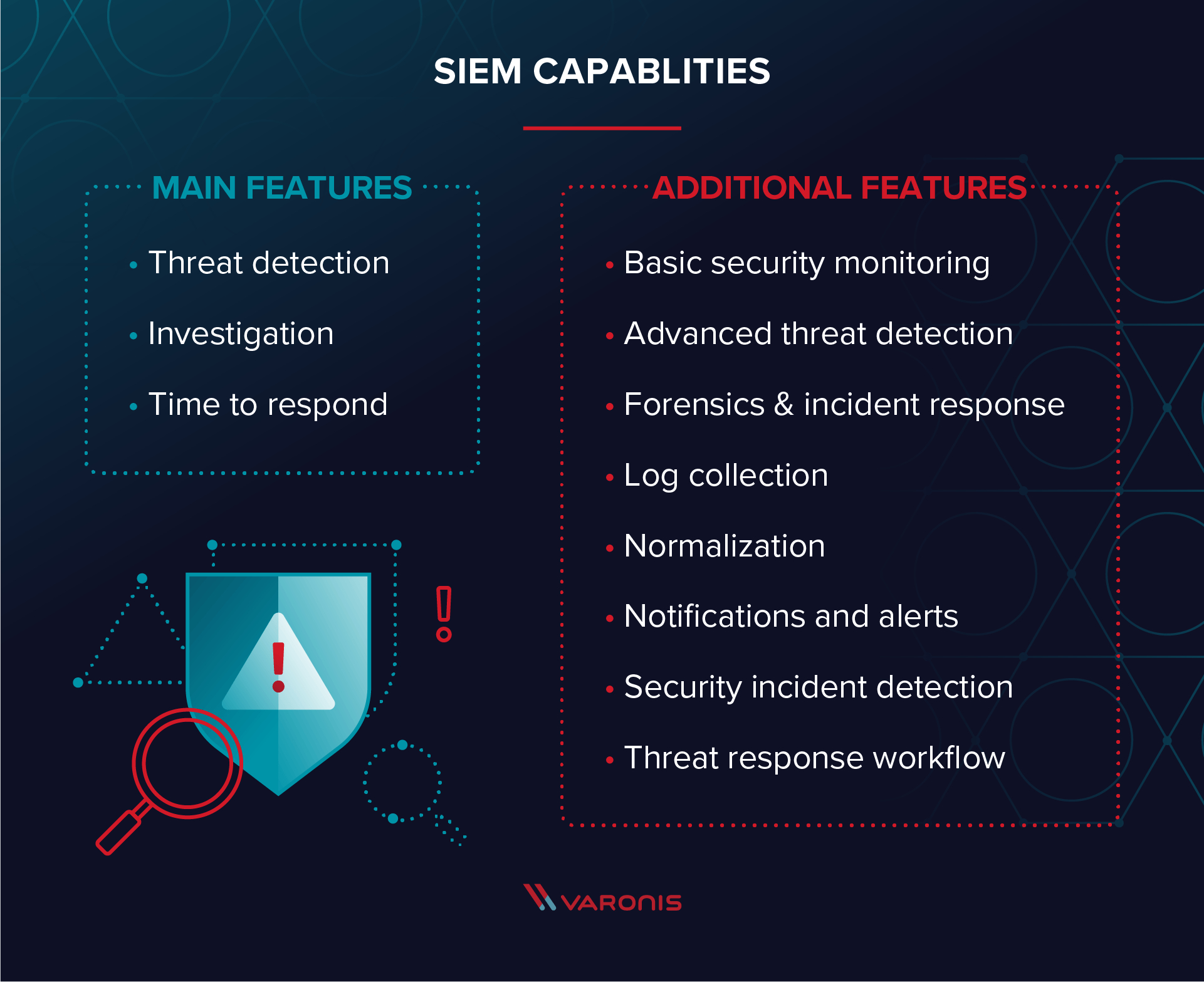

| CAPACITÉS DU SIEM | |

| PRINCIPALES FONCTIONNALITÉS Détection des menaces Enquêtes Temps de réponse |

FONCTIONNALITÉS SUPPLÉMENTAIRES Surveillance de base de la sécurité Détection avancée des menaces Analyse légale et réponse aux incidents Collecte de journaux Normalisation Notifications et alertes Détection des incidents de sécurité Workflow de réponse aux menaces |

Gartner identifie trois fonctionnalités essentielles du SIEM (détection des menaces, enquête et temps de réponse) — mais d’autres caractéristiques et fonctionnalités sont souvent mises en avant sur le marché du SIEM, dont :

-

- Surveillance de base de la sécurité

- Détection avancée des menaces

- Analyse légale et réponse aux incidents

- Collecte de journaux

- Normalisation

- Notifications et alertes

- Détection des incidents de sécurité

- Workflow de réponse aux menaces

Principaux outils de SIEM

Voici quelques-uns des principaux acteurs du marché du SIEM :

Splunk

Splunk est une solution complète de SIEM sur site que Gartner classe comme leader dans le domaine. Splunk prend en charge la surveillance de la sécurité et peut fournir des fonctions avancées de détection des menaces.

Varonis s’intègre à Splunk grâce à Varonis DatAlert App for Splunk.

IBM QRadar

QRadar est une autre solution répandue de SIEM que vous pouvez déployer sous forme de dispositif matériel, de dispositif virtuel ou de logiciel, en fonction des besoins et de la capacité de votre organisation.

QRadar peut s’intégrer avec Varonis pour bénéficier de fonctions avancées de détection des menaces. Découvrez Varonis App for QRadar

LogRhythm

LogRhythm est une bonne solution de SIEM pour les petites organisations. Vous pouvez intégrer LogRhythm avec Varonis pour obtenir des fonctions de détection et de réponse aux menaces.

Le SIEM dans l’entreprise

Le SIEM peut être incroyablement perturbant et consommateur de ressources, et certains clients ont fait le constat qu’ils devaient utiliser deux solutions de SIEM séparés. En général, ils en utilisent une pour la sécurité des données et l’autre pour la conformité.

Au-delà de l’utilisation principale du SIEM pour la journalisation et la gestion des journaux, les entreprises utilisent leur SIEM à d’autres fins. Un autre cas d’utilisation consiste ainsi à démontrer la conformité à des réglementations telles que HIPAA, PCI, SOX, et RGPD.

Les outils de SIEM agrègent aussi des données que vous pouvez utiliser pour des projets de gestion des capacités. Dans une perspective de croissance et de budgétisation, vous pourrez ainsi suivre l’accroissement dans le temps de la bande passante et des données. Dans le monde de la planification des capacités, les données sont essentielles et le fait de comprendre l’utilisation que vous en faites actuellement et les tendances dans le temps vous permet de gérer la croissance et d’éviter les importantes dépenses en capital liées à des mesures de réaction plutôt que de prévention.

Les limites des applications de SIEM en tant qu’écosystème complet de sécurité des données

Les applications SIEM fournissent des informations contextuelles limitées sur leurs événements natifs et sont connues pour présenter des angles morts au niveau des données non structurées et e-mails. Par exemple, vous pourrez constater une augmentation de l’activité réseau depuis une adresse IP, mais sans voir l’utilisateur qui a généré ce trafic ou quels fichiers ont été consultés.

Dans ce cas, le contexte fait toute la différence.

Ce qui a tout l’air d’être un important transfert de données pourrait être un comportement totalement anodin et justifié ou un vol de plusieurs pétaoctets de données sensibles et critiques. Le manque de contexte dans les alertes de sécurité donnera à votre équipe de sécurité l’impression que le système de surveillance « crie au loup » à tout bout de champ et finira par ne plus faire attention aux alertes qui seront émises.

Les applications SIEM ne sont pas capables de faire la différence entre les données sensibles et non sensibles et donc de faire la distinction entre une activité de fichier autorisée et une activité suspecte pouvant entraîner un risque pour les données des clients, la propriété intellectuelle ou la sécurité de l’entreprise.

Au final, ce sont les données que les applications SIEM reçoivent qui déterminent leur degré d’efficacité. Faute de disposer de contexte pour ces données, l’équipe informatique gaspille souvent du temps à suivre la piste de fausses alarmes ou d’autres problèmes insignifiants. Dans le domaine de la sécurité des données, le contexte est l’élément clé qui permet de déterminer les batailles qui doivent être livrées.

La principale difficulté signalée par les clients qui utilisent le SIEM est qu’il est extrêmement difficile de procéder au diagnostic et à la recherche des événements de sécurité. Face au volume de données de bas niveau et au nombre élevé d’alertes, cela revient pour les utilisateurs à trouver une « aiguille dans une botte de foin » : ils reçoivent une alerte mais ne disposent pas de la clarté et du contexte nécessaires pour réagir immédiatement à cette alerte.

Comment Varonis complète un SIEM

Le contexte apporté par Varonis à un SIEM peut faire la différence entre un jeu de colin-maillard et le blocage d’un piratage de données de grande ampleur.

Et c’est là que Varonis entre en scène, en apportant un contexte supplémentaire aux données collectées dans le cadre d’un SIEM. Celui-ci devient plus fructueux grâce à la création d’un contexte détaillé, de connaissances et de renseignements sur les menaces, utilisés pour mener des enquêtes de sécurité et mettre en place des systèmes de défense.

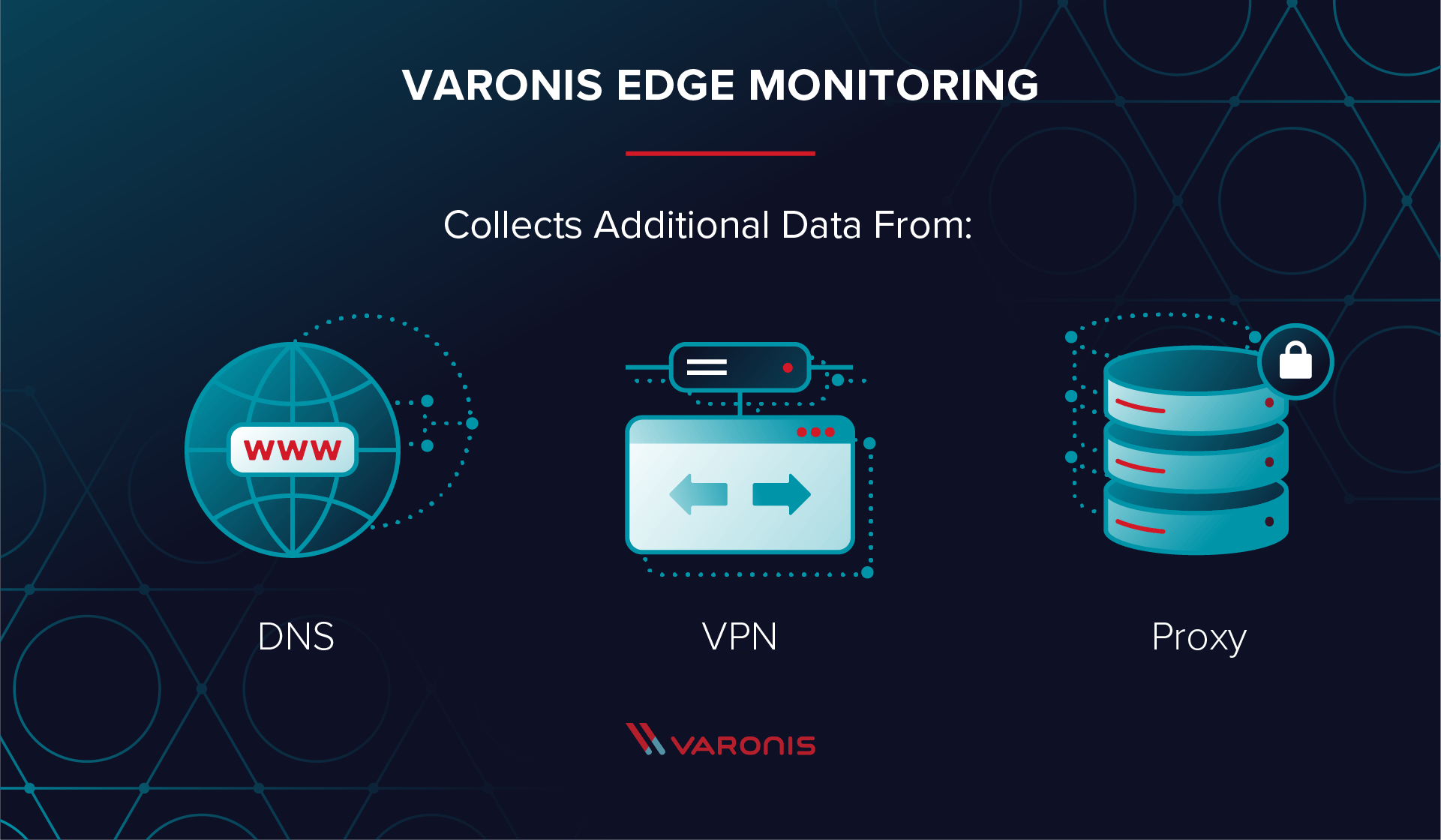

| SURVEILLANCE PAR VARONIS EDGE | ||

| Collecte des données supplémentaires à partir du : | ||

| DNS | VPN | Proxy |

Varonis recueille des données sur les événements des fichiers à partir de différents dépôts de données (sur site et dans le cloud), afin de répondre aux questions qui, quoi, quand et où pour chaque fichier du réseau. Avec la surveillance Varonis Edge, Varonis collectera également les activités de DNS, VPN et de proxy Web. Vous pourrez établir une correspondance entre l’activité du réseau et celle du dépôt de données afin de dresser le tableau complet d’une attaque, depuis l’infiltration jusqu’à l’accès aux fichiers et l’exfiltration.

Varonis classifie les fichiers non structurés à partir de centaines de correspondances de schémas possibles, notamment les données à caractère personnel, numéros d’identification délivrés par l’État, numéros de carte de crédit, adresses, etc. Cette classification peut être étendue pour rechercher la propriété intellectuelle spécifique à l’entreprise, découvrir des informations sensibles vulnérables et répondre aux besoins de conformité relatifs aux données réglementées. Varonis lit les fichiers sans occasionner la moindre gêne aux utilisateurs.

Varonis analyse également le comportement des utilisateurs pour fournir des alertes pertinentes basées sur les schémas comportementaux identifiés pour les utilisateurs (UBA). Il procède également à une analyse avancée des données en fonction de modèles de menace qui inspectent les schémas de menaces internes (exfiltration, déplacement latéral, augmentation des droits des comptes) et de menaces externes (ransomware).

Points clés de l’intégration

Varonis s’intègre aux applications SIEM pour apporter une capacité d’analyse de la sécurité renforcée par l’identification du contexte précis des données afin que les organisations puissent avoir toute confiance en leur stratégie de sécurité des données. Parmi ses avantages :

-

- Analyse prête à l’emploi

- Tableaux de bord et alertes Varonis intégrés pour une investigation simplifiée

- Pages d’investigation spécifiques aux alertes

- Récapitulatif des informations critiques, avec des renseignements exploitables et un contexte riche

- Intégration à votre workflow SIEM

Comment enquêter sur une attaque avec un SIEM et Varonis

Ces données contextuelles fournies par Varonis apportent aux équipes de sécurité des capacités d’analyse et d’alerte pertinentes concernant l’infrastructure, sans pour autant surcharger ou parasiter le SIEM. Les équipes du centre d’opérations de sécurité (SOC) peuvent enquêter plus rapidement en exploitant le SIEM avec Varonis et obtenir des informations sur les actifs les plus critiques qu’elles doivent protéger : les données non structurées et les e-mails. Grâce à la visibilité supplémentaire apportée par Varonis, vous disposez d’une vue d’ensemble de ce qui se passe dans vos dépôts de données centraux, aussi bien sur site que dans le cloud. Vous pouvez facilement enquêter sur les utilisateurs, les menaces et les appareils, et même automatiser les réponses.

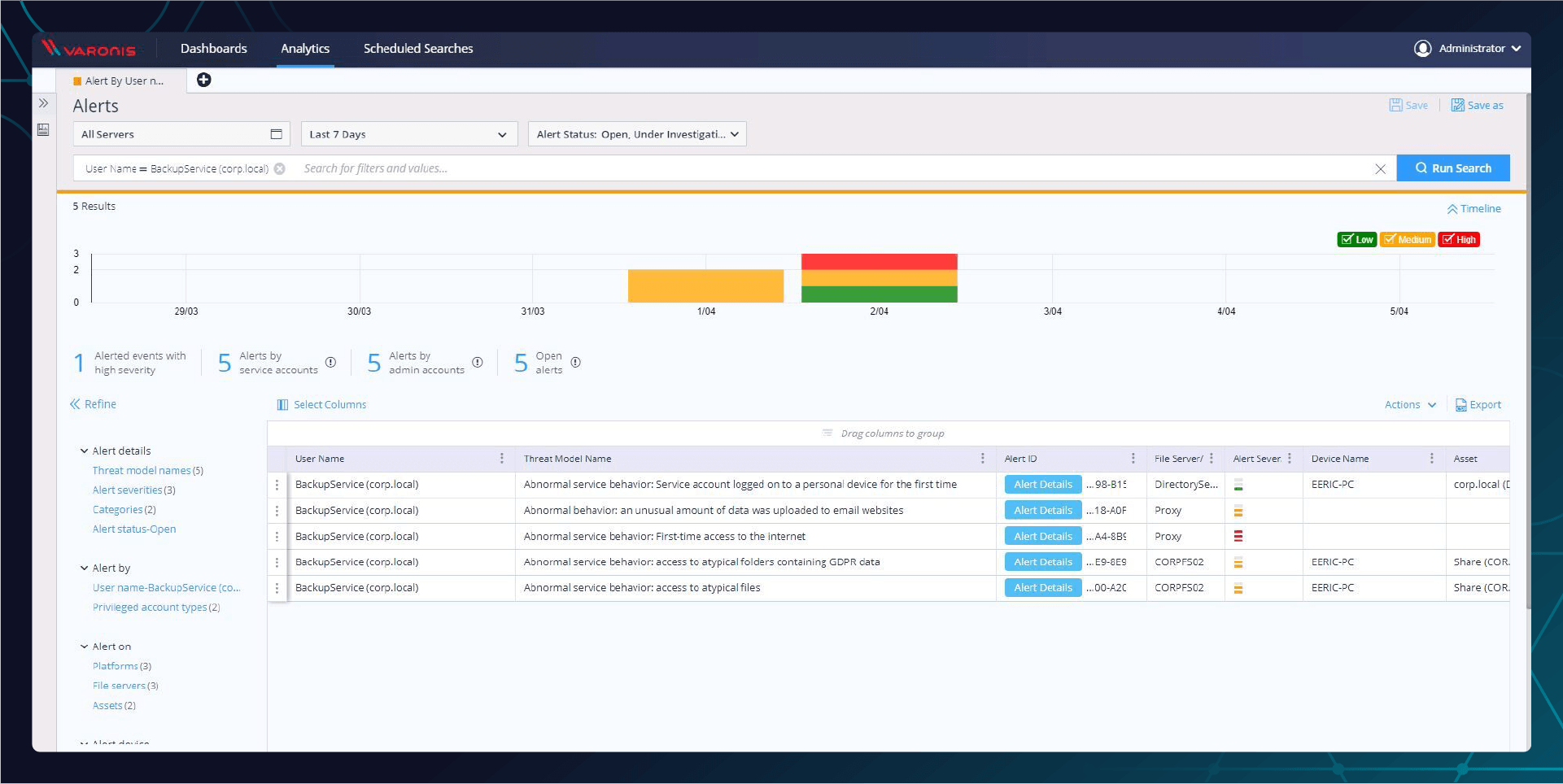

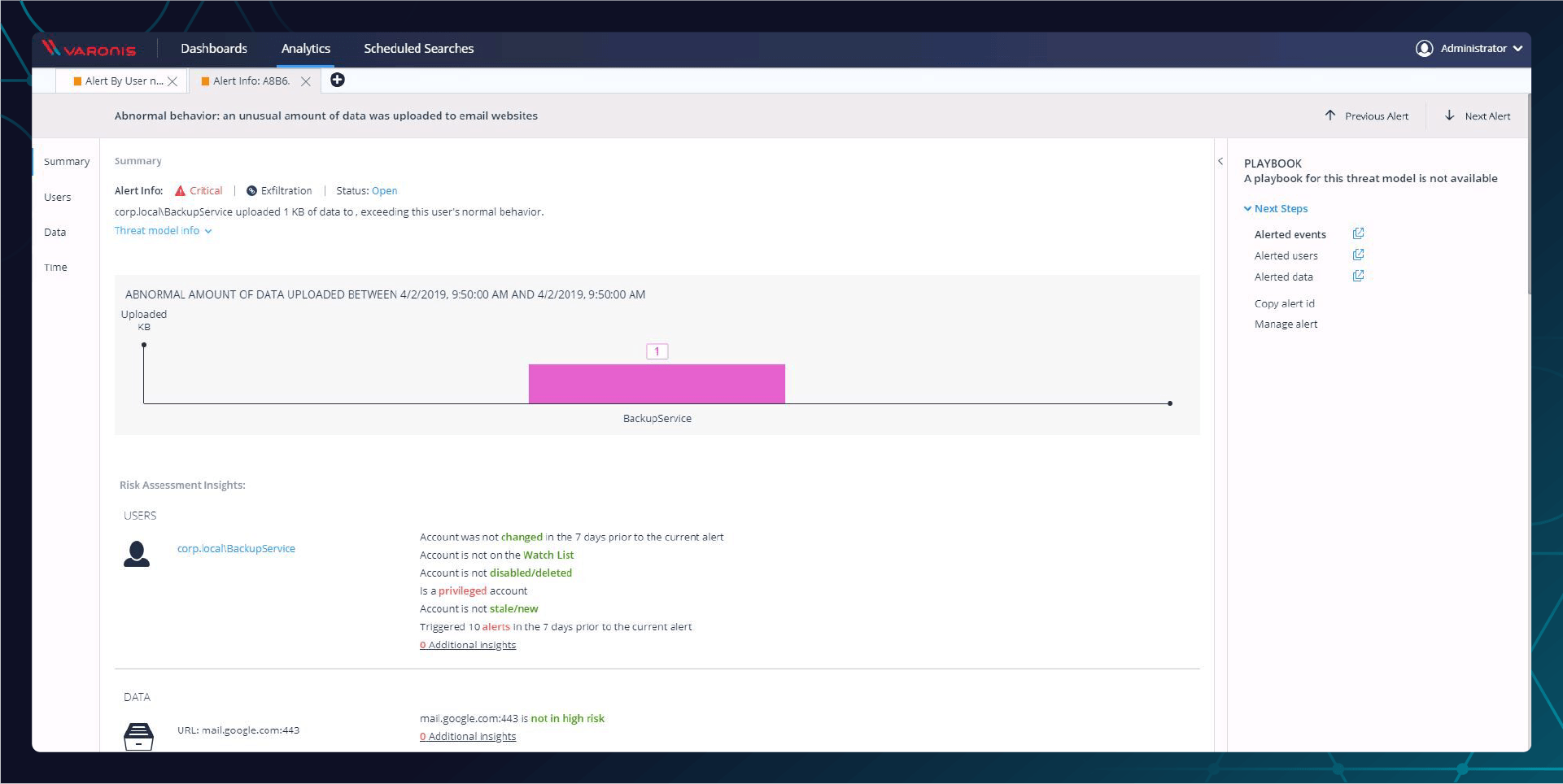

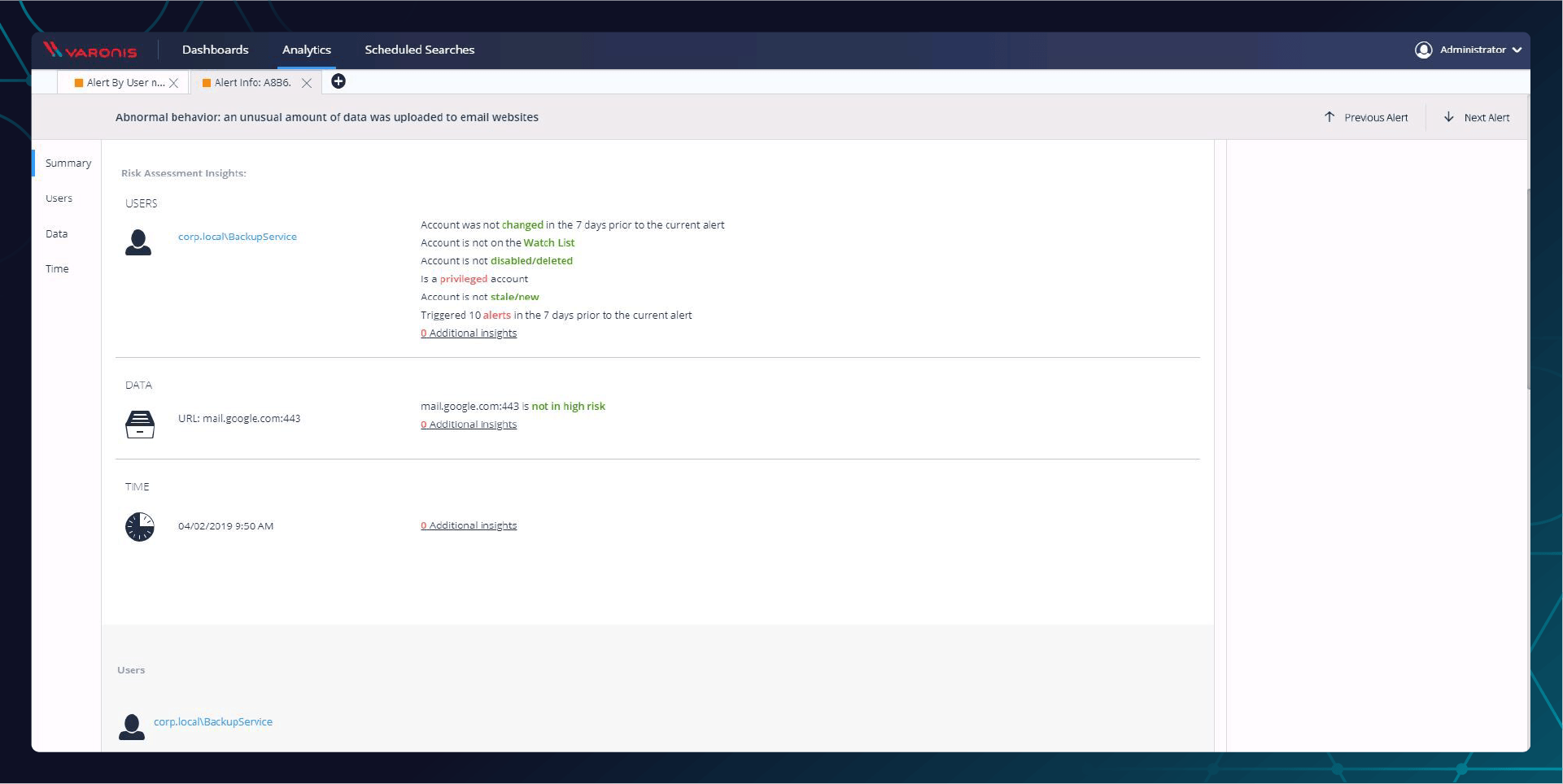

Dans votre SIEM, lorsque vous cliquez sur Varonis Alert Event, le tableau de bord des alertes Varonis s’affiche pour l’alerte sur laquelle vous voulez enquêter. À partir de là, vous pouvez constater que cette alerte est liée à quatre autres alertes. Chacune d’entre elles est gênante, mais le fait qu’elles soient liées entre elles donne une indication claire et détaillée d’une cyberattaque.

Cette alerte nous informe que ce compte BackupService a téléchargé des données vers un site Web externe de courrier électronique.

Cette alerte nous informe que le compte BackupService n’avait auparavant jamais accédé à Internet, ce qui rend encore plus louche le fait que ce compte ait envoyé des données par e-mail.

Ce n’est que le début de l’enquête sur les alertes de cybersécurité menée par Varonis et votre SIEM. Varonis peut déclencher l’exécution d’un script pour désactiver le compte utilisateur et bloquer l’attaque immédiatement après sa détection – dans ce cas, le hacker pourrait bien ne pas accéder du tout aux fichiers de paie !

Grâce au contexte dont vous disposez, vous pouvez rapidement répondre aux alertes que vous recevez de votre SIEM (et les gérer).

Les analystes en sécurité passent un nombre incalculable d’heures pour obtenir des alertes pertinentes de la part du SIEM : affinement des cas d’utilisation, création de règles et ajout de sources de données. Varonis vous donne une longueur d’avance avec des modèles d’analyse prêts à l’emploi, des tableaux de bord intuitifs et des alertes intelligentes.

OK, je suis prêt à me lancer !

Si vous utilisez déjà un SIEM, rien de plus simple que d’y ajouter Varonis pour optimiser votre investissement dans votre SIEM. Si vous souhaitez mettre en place un plan de sécurité des données, commencez par Varonis et ajoutez ensuite un SIEM.

Une fois Varonis en place, vous pouvez ajouter votre SIEM pour procéder à l’agrégation des données et bénéficier d’autres capacités de surveillance et d’alerte. Varonis vous apporte une meilleure protection initiale des données et l’ajout d’un SIEM facilitera la mise en correspondance et le stockage des données à des fins d’analyse et d’audit.

Assistez à un webinaire sur une cyberattaque en direct et voyez comment Varonis apporte du contexte à vos données SIEM.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Michael Buckbee

Michael a travaillé en tant qu'administrateur système et développeur de logiciels pour des start-ups de la Silicon Valley, la marine américaine, et tout ce qui se trouve entre les deux.

-1.png)