La sécurité des DNS doit être considérée comme un point incontournable de tout plan de sécurité d’une entreprise. Les services de résolution des noms, qui traduisent les noms d’hôtes en adresses IP, sont en effet utilisés par la quasi-totalité des applications et services d’un réseau.

Si un attaquant parvenait à prendre le contrôle des DNS d’une organisation, il n’aurait ainsi aucun mal à :

-

- prendre définitivement le contrôle du domaine public ;

- détourner les e-mails entrants, les requêtes Web et les tentatives d’authentification ;

- générer et approuver des certificats SSL/TLS sans que l’organisation puisse y faire quoi que ce soit.

Ce guide s’intéresse à la sécurité des DNS sur deux plans :

- Le maintien de la propriété des DNS et de leur contrôle

- La manière dont les nouveaux protocoles DNS comme DNSSEC, DOH et DoT peuvent contribuer à préserver l’intégrité et la confidentialité des requêtes DNS en transit

Qu’est-ce que la sécurité des DNS ?

- Le maintien de la propriété de vos services DNS (traduction des noms d’hôtes en adresses IP) et de leur contrôle

- La surveillance de l’activité des DNS pour repérer les éventuels problèmes de sécurité pouvant survenir à un autre endroit de votre réseau

Téléchargez un Livre-Blanc sur l'analyse de la sécurité

Pourquoi les DNS sont-ils vulnérables aux attaques ?

Les DNS ont été créés lors de l’avènement d’Internet, bien avant que quiconque se soit penché sur l’intérêt de bonnes pratiques de sécurité. Ils fonctionnent sans système d’authentification et de chiffrement, et répondent aveuglément à toutes les requêtes, quel que soit le client.

Cette caractéristique explique pourquoi il existe de nombreuses méthodes d’usurpation, de manipulation et de falsification permettant de tromper les clients quant au système sur lequel intervient réellement la résolution des noms.

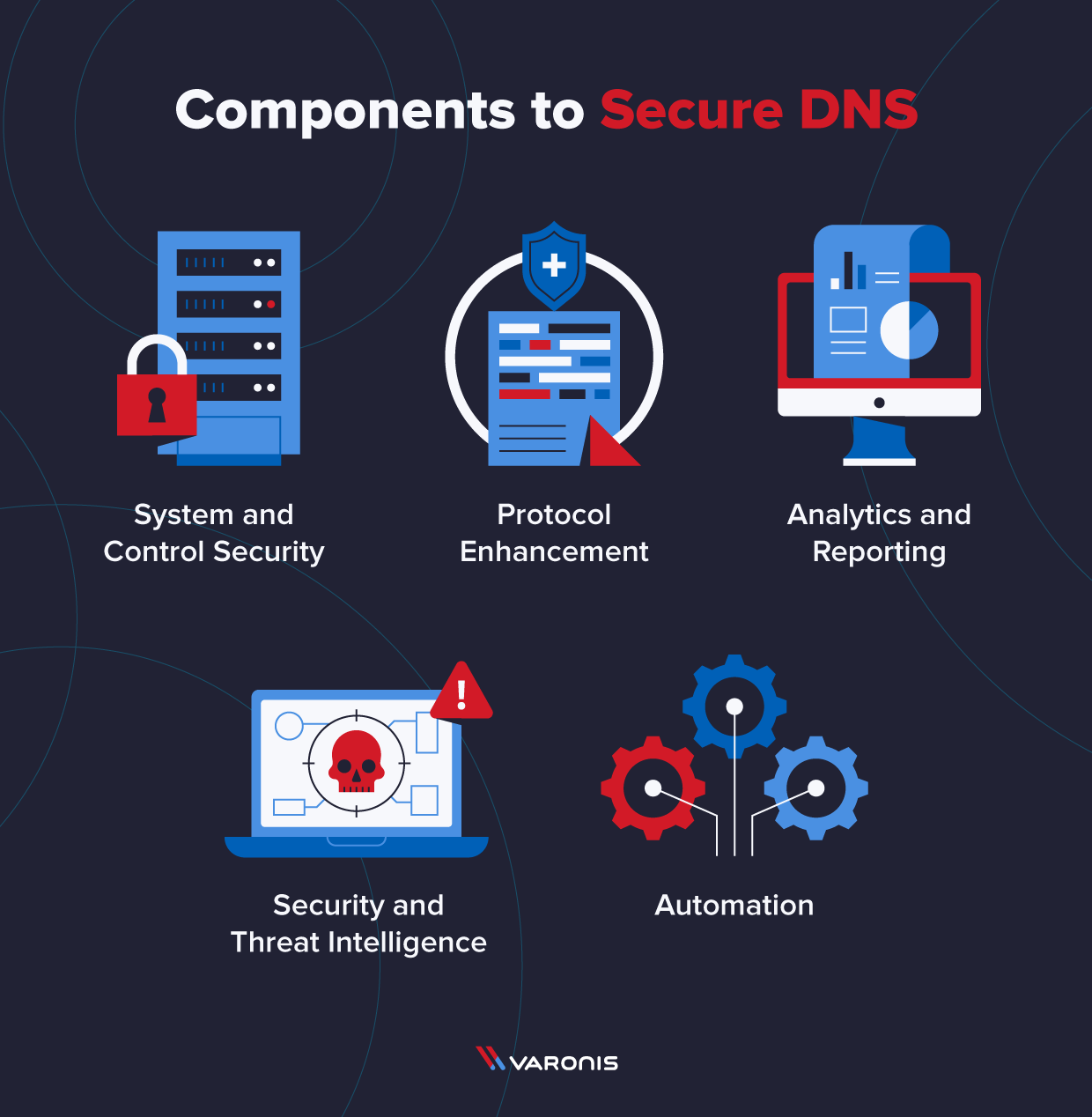

Considérations relatives à la sécurité des DNS et composants

- Sécurité des systèmes et contrôles : renforcez les serveurs et créez un modèle de mise en service par défaut.

- Amélioration des protocoles : déployez les protocoles DNSSEC, DoT ou DoH.

- Analyses et rapports : transférez les journaux d’événements des DNS à une solution SIEM pour obtenir du contexte lors des enquêtes de sécurité.

- Informations sur la sécurité et les menaces : souscrivez à un flux d’informations sur les menaces fournissant des indicateurs exploitables.

- Automatisation : créez autant de scripts que possible pour pleinement exploiter le temps dédié à la sécurité.

Les mesures générales ci-dessus ne constituent qu’une infime partie des activités nécessaires à la sécurité des DNS. Dans la section suivante, nous allons étudier plus en détail des scénarios et bonnes pratiques que vous devez connaître.

Attaques DNS

- Usurpation de DNS/empoisonnement du cache : attaque consistant à tirer parti d’une vulnérabilité du système pour prendre le contrôle du cache d’un DNS afin de rediriger les utilisateurs vers une autre destination que celle demandée.

- DNS Tunneling : méthode principalement utilisée pour contourner les contrôles de sécurité réseau régissant les connexions à distance.

- Manipulation de l’espace des noms de domaine : redirection du trafic DNS standard mise en place en demandant au registraire de nom de domaine de procéder à une redirection vers un autre serveur DNS.

- Attaque NXDOMAIN : processus consistant à lancer une attaque par déni de service contre un serveur DNS faisant autorité à l’aide de requêtes de domaines non légitimes pour forcer une réponse.

- Attaque par domaines fantômes : action consistant à forcer le résolveur du DNS à attendre une réponse de domaines qui n’existent pas, ce qui entraîne une dégradation des performances.

- Attaque par sous-domaines aléatoires : des hôtes compromis et des botnets attaquent un domaine légitime par déni de service, mais concentrent leur action sur de faux sous-domaines pour forcer des recherches d’enregistrements DNS et surcharger le service.

- Attaque par saturation des domaines : action consistant à multiplier les réponses non valides pour monopoliser les résolveurs et engorger les ressources.

- Attaque CPE par un botnet : ensemble d’ordinateurs, de modems, de routeurs, etc. utilisés pour concentrer une grande puissance de calcul sur un site Web ou une ressource spécifique et la submerger de demandes de trafic.

Attaques exploitant les DNS

Ces attaques utilisent les DNS d’une manière ou d’une autre pour s’en prendre à d’autres systèmes (la modification des entrées DNS n’est pas le but ultime de l’attaquant).

- Fast flux

- Single flux

- Double flux

- DNS tunneling

Attaques sur les DNS

Attaques aboutissant au renvoi par un serveur DNS de l’adresse IP voulue par l’attaquant et non de celle prévue par les administrateurs légitimes du serveur.

- Usurpation des DNS/empoisonnement de cache

- DNS Hijacking

Qu’est-ce que le protocole DNSSEC ?

Il utilise des paires de clés de signature numérique pour confirmer si la réponse à une requête DNS provient ou non de la source appropriée.

La mise en œuvre de ce protocole est une bonne pratique sectorielle exigée par le NIST, mais il s’agit aussi d’un moyen efficace de compenser la naïveté du fonctionnement des DNS et d’éviter la plupart des attaques susceptibles de les concerner.

Fonctionnement du protocole DNSSEC

Le fonctionnement du protocole DNSSEC est similaire à celui de TLS/HTTPS. Il utilise des paires de clés publique/privée pour signer numériquement les enregistrements DNS. Voici une présentation très générale du processus :

- Les enregistrements DNS sont signés à l’aide de la paire de clés privée/publique.

- Les réponses à la requête DNSSEC contiennent l’enregistrement demandé, ainsi que la signature et la clé publique.

- La clé publique est ensuite utilisée pour comparer l’enregistrement et la signature afin d’en établir l’authenticité.

Sécurité des DNS avec DNSSEC

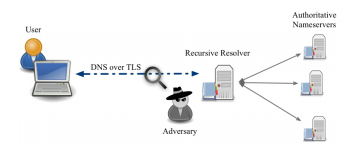

DNS Over TLS

Transport Layer Security est un algorithme de chiffrement conçu pour sécuriser des informations pendant leur transmission via une connexion réseau. Une fois qu’une connexion TLS sécurisée est établie entre un client et un serveur, aucun intermédiaire ne peut consulter les données transmises, car elles sont chiffrées.

TLS est le plus souvent utilisé dans le cadre du protocole HTTPS (« SSL ») dans votre navigateur Web, lorsque des requêtes sont envoyées à des serveurs HTTP sécurisés.

DNS Over TLS (DoT) utilise TLS pour chiffrer le trafic UDP des requêtes DNS classiques.

Le chiffrement de ces requêtes habituellement transmises en texte clair contribue à protéger les utilisateurs ou applications effectuant des requêtes de différentes attaques.

- Attaque de l’homme du milieu : sans chiffrement, un système intermédiaire placé entre le client et le serveur DNS faisant autorité pourrait potentiellement répondre au client en lui envoyant des informations fausses ou susceptibles de créer des dégâts.

- Espionnage et suivi : sans chiffrement des requêtes, il est très simple pour des systèmes intermédiaires de voir à quels sites un utilisateur ou une application accède. Bien qu’on ne puisse déduire directement la page précise consultée à partir du serveur DNS, le simple fait de connaître les domaines demandés est suffisant pour établir un profil du système ou de la personne.

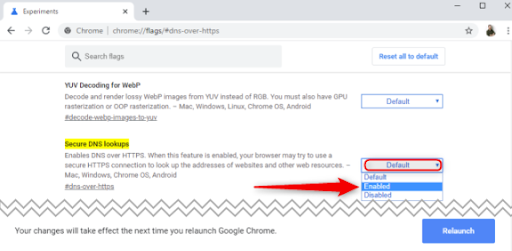

DNS Over HTTPS

DNS over HTTPS (DoH) est un protocole expérimental promu par Mozilla et Google. Son objectif est très proche de celui de DoT : renforcer la confidentialité des internautes en chiffrant les requêtes et réponses DNS.

Les requêtes DNS standard sont transmises via UDP, et les demandes et réponses peuvent être visualisées à l’aide d’outils tels que Wireshark. Le protocole DoT chiffre certes ces requêtes, mais elles restent néanmoins identifiables, car elles représentent du trafic UDP particulier sur le réseau.

Le protocole DoH adopte une approche différente en transmettant les demandes de résolution DNS chiffrées via des connexions HTTPS qui ressemblent ainsi à n’importe quelle autre demande Web.

Cette différence a des conséquences importantes pour les administrateurs système et l’avenir de la résolution des noms.

- Le filtrage DNS constitue en effet un moyen fréquemment utilisé pour filtrer le trafic Web et protéger les utilisateurs du réseau de l’entreprise des attaques de phishing, des sites de distribution de malwares ou d’autres activités Internet potentiellement dangereuses. DoH contourne ces filtres et expose ainsi potentiellement utilisateurs et réseaux à un risque plus élevé.

- Selon le modèle actuel de résolution des noms, chaque appareil d’un réseau reçoit majoritairement les requêtes DNS d’un seul et même endroit (un serveur DNS défini). DoH et plus particulièrement l’implémentation qui en est faite dans Firefox, montrent que ce paradigme risque de changer. Chaque application d’un ordinateur pourrait interroger une source DNS différente, ce qui complexifie la résolution des problèmes, la sécurisation et la modélisation du risque.

Quelle est la différence entre les protocoles DNS over TLS et DNS over HTTPS ?

Commençons par DNS over TLS (DoT). La principale caractéristique de cette solution réside dans le fait que le protocole DNS d’origine n’est pas modifié : les informations sont simplement transmises via un canal sécurisé. A contrario, DoH encapsule le trafic DNS au format HTTP avant que les requêtes ne soient effectuées.

Alertes de surveillance DNS

La surveillance des évolutions dans les modifications des DNS, de la localisation des comptes, des premières utilisations, des accès aux données sensibles et des activités au-delà des heures ouvrables donne des indicateurs pouvant être mis en corrélation pour disposer d’une vision plus large.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Michael Buckbee

Michael a travaillé en tant qu'administrateur système et développeur de logiciels pour des start-ups de la Silicon Valley, la marine américaine, et tout ce qui se trouve entre les deux.

-1.png)