Une attaque par force brute est une cyberattaque revenant à essayer d’ouvrir une porte en essayant une à une toutes les clés d’un trousseau. 5 % des violations de données avérées de 2017 s’appuyaient sur des attaques de ce type.

Les attaques par force brute sont simples et fiables. Le hacker laisse un ordinateur faire le travail, c’est-à-dire essayer différentes combinaisons de noms d’utilisateur et de mots de passe, par exemple, jusqu’à ce qu’il en trouve une qui marche. Intercepter et neutraliser une attaque par force brute en cours constitue la meilleure parade : une fois que les hackers ont réussi à s’infiltrer dans le réseau, ils sont bien plus difficiles à attraper.

Types d’attaques par force brute

L’attaque par force brute la plus simple est une attaque par dictionnaire, qui consiste pour le hacker à essayer tous les mots du dictionnaire pour trouver le bon mot de passe. Les attaques par dictionnaire partent de certaines suppositions sur les mots de passe courants pour essayer de les deviner à partir de la liste du dictionnaire. Ces attaques sont un peu dépassées, compte tenu des techniques plus récentes et plus efficaces aujourd’hui disponibles.

Les ordinateurs fabriqués au cours des dix dernières années peuvent craquer par force brute un mot de passe alphanumérique à 8 caractères constitué de lettres en majuscules et minuscules, chiffres et caractères spéciaux, en environ deux heures. Les ordinateurs sont si rapides qu’ils peuvent déchiffrer par force brute le hachage d’un chiffrement faible en seulement quelques mois. Ces attaques par force brute sont en fait des recherches exhaustives durant lesquelles l’ordinateur essaie toutes les combinaisons possibles de tous les caractères imaginables pour trouver la bonne combinaison.

Le recyclage de données d’identification est un autre type d’attaque par force brute qui réutilise les noms d’utilisateur et les mots de passe issus d’autres violations de données pour essayer de s’infiltrer dans d’autres systèmes.

L’attaque par force brute inversée utilise un mot de passe courant comme « password » et tente de faire usage de la force brute pour trouver un nom d’utilisateur allant avec ce mot de passe. Vu que « password » était le mot de passe le plus utilisé en 2017, cette technique a plus de succès qu’on ne pourrait le penser.

Les motivations derrière les attaques par force brute

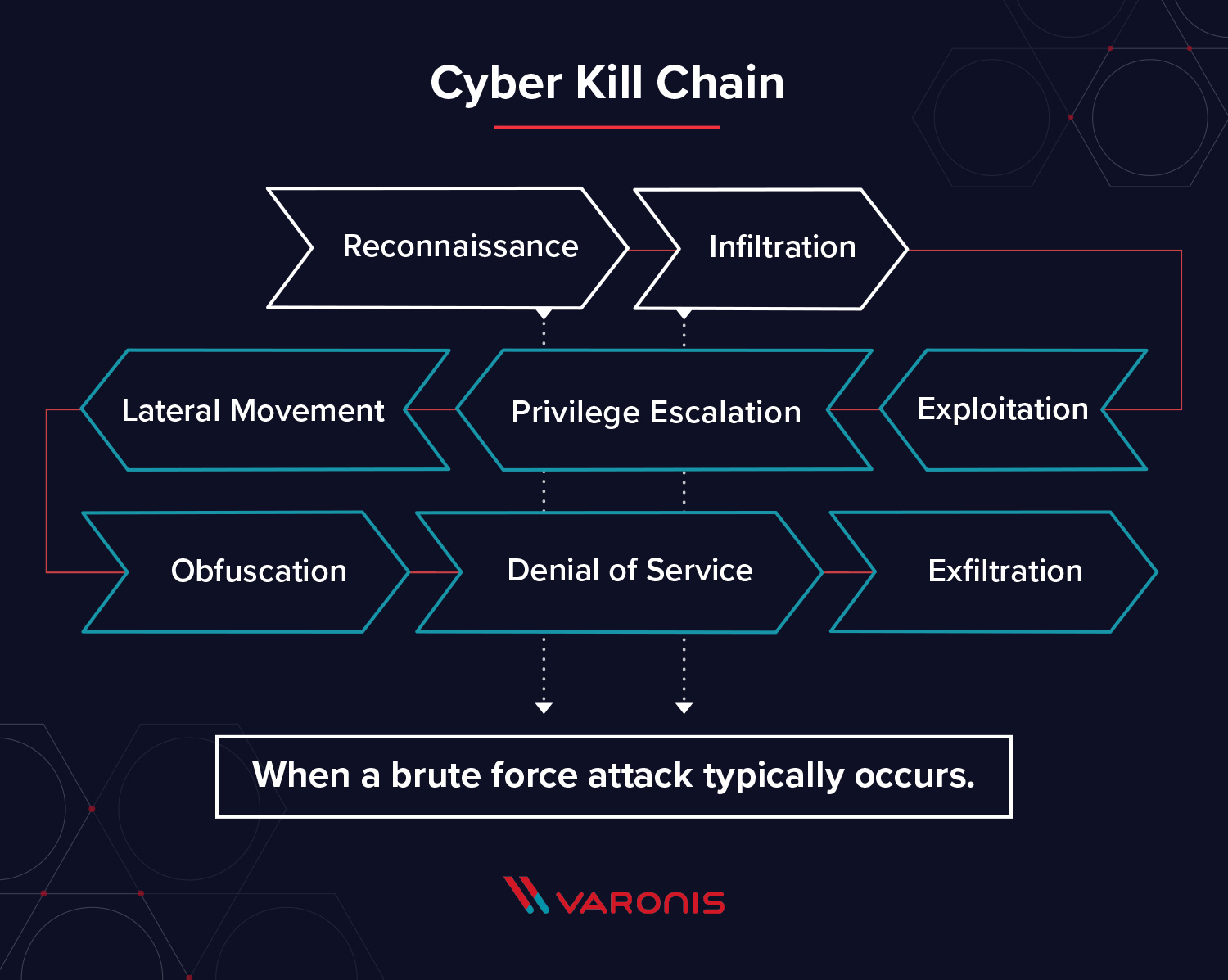

Les attaques par force brute ont lieu aux premières étapes de la chaîne du cybercrime, généralement au cours des phases de repérage et d’infiltration. Les hackers ont besoin d’un accès ou d’un point d’entrée dans les systèmes visés, et les techniques de force brute constituent une méthode basée sur le principe de « configurer et oublier » qui permet d’obtenir cet accès. Une fois qu’ils ont accès au réseau, les hackers peuvent faire usage de la force brute pour augmenter leurs droits ou lancer des attaques d’affaiblissement du chiffrement.

Les hackers lancent aussi des attaques par force brute pour rechercher des pages Web masquées. Les pages Web masquées sont des sites Web qui sont sur Internet mais qui ne sont liés à aucune autre page. Une attaque par force brute teste les différentes adresses pour voir si elles exécutent une page Web valide, et cherche une page à exploiter. Des éléments tels qu’une vulnérabilité du logiciel dans le code, qu’ils pourraient utiliser pour s’infiltrer, comme la vulnérabilité utilisée pour infiltrer Equifax, ou une page Web contenant une liste de noms d’utilisateur et de mots de passe exposée au monde entier.

Dans une attaque par force brute, la finesse n’a pas sa place : les hackers peuvent donc automatiser plusieurs attaques lancées en parallèle afin d’augmenter leur chances d’obtenir un résultat positif (pour eux).

Comment se protéger des attaques par force brute

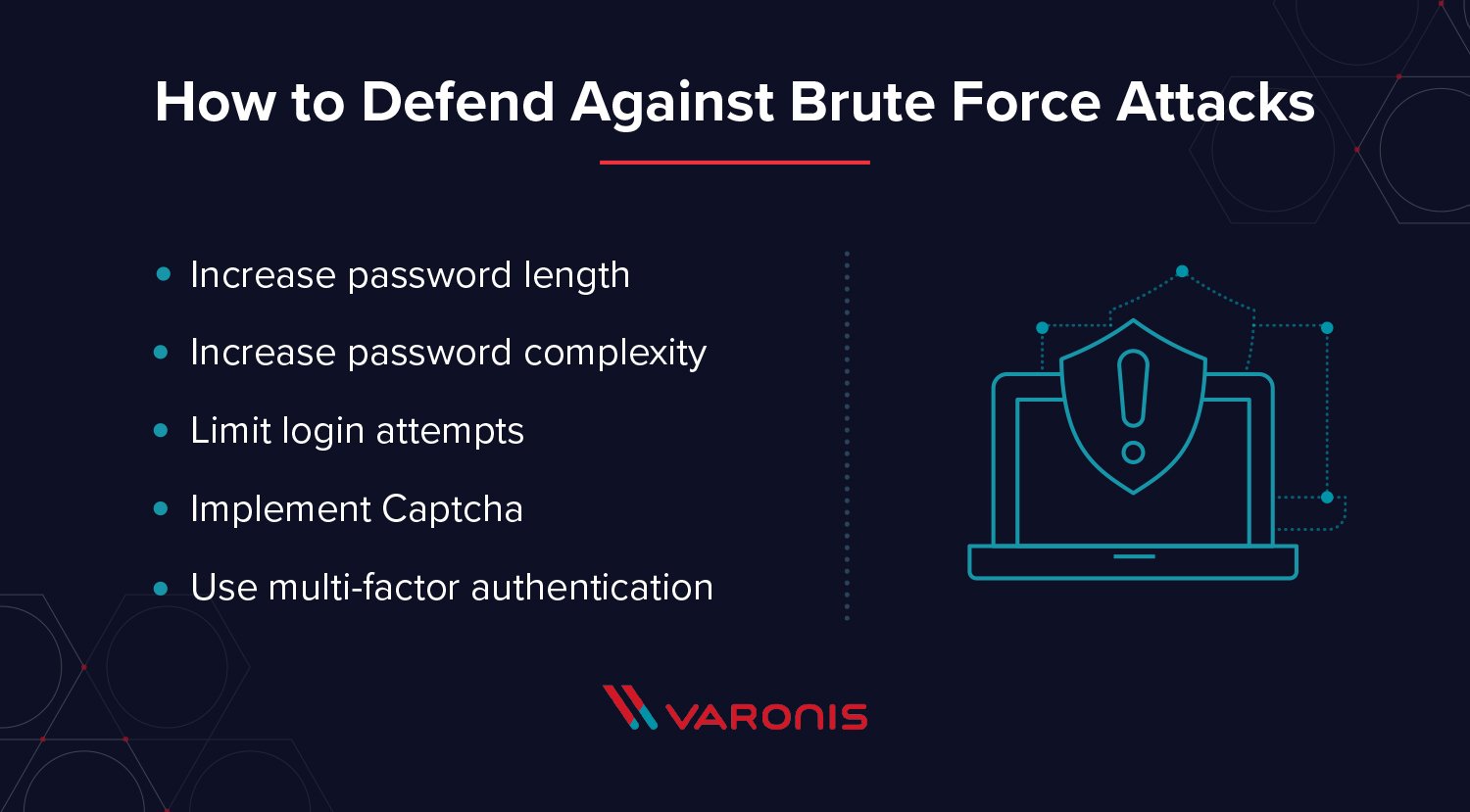

Les attaques par force brute prennent du temps. Certaines attaques durent des semaines, voire des mois, avant d’aboutir à quelque chose d’exploitable. La plupart des lignes de défense contre les attaques par force brute consistent à augmenter le temps nécessaire pour obtenir un résultat au-delà de ce qui est techniquement possible, mais ce ne sont pas les seules.

- Utiliser des mots de passe plus longs : plus ils contiennent de caractères, plus ils sont longs à déchiffrer

- Utiliser des mots de passe plus complexes : plus il y a de possibilités pour chacun des caractères, plus le craquage par force brute prend de temps

- Limiter les tentatives de connexion : les attaques par force brute incrémentent un compteur de tentatives de connexion manquées dans la plupart des services d’annuaire. Une défense efficace contre les attaques par force brute consiste à verrouiller un utilisateur au bout d’un certain nombre d’échecs, tuant dans l’œuf toute tentative d’attaque par force brute

- Mettre en place un captcha : le captcha est un système couramment utilisé sur les sites Web pour vérifier qu’un humain est bien ce qu’il prétend être, et non une machine, et qui peut arrêter les attaques par force brute en cours

- Utiliser une authentification à plusieurs facteurs : l’authentification à plusieurs facteurs ajoute une seconde couche de sécurité à chaque tentative de connexion en exigeant une intervention humaine, stoppant ainsi toute attaque par force brute

Une manière de se prémunir des attaques par force brute est de mettre en place une surveillance. Varonis surveille l’activité d’Active Directory et le trafic du VPN pour détecter les attaques par force brute en cours. Nos modèles de menaces surveillent les comportements justifiant un verrouillage (qui sont souvent le signe qu’une attaque par force brute est en cours), ainsi que des modèles de menaces qui détectent les attaques de credential stuffing, etc. Tous sont conçus pour détecter et prévenir les attaques par force brute avant qu’elles n’aboutissent.

Mieux vaut détecter et stopper une attaque en cours que de croiser les doigts pour que vos mots de passe ne puissent être devinés. Une fois que vous avez détecté et stoppé l’attaque, vous pouvez même blacklister les adresses IP, et éviter que d’autres attaques ne visent le même ordinateur.

Prêt à faire échec aux attaques par force brute ? Obtenez une démonstration individuelle pour savoir comment Varonis détecte les attaques et stoppe les hackers avant qu’ils n’arrivent à leurs fins.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Michael Buckbee

Michael a travaillé en tant qu'administrateur système et développeur de logiciels pour des start-ups de la Silicon Valley, la marine américaine, et tout ce qui se trouve entre les deux.

-1.png)