Une nouvelle méthode de phishing

Le phishing, cette pratique qui consiste à pousser les internautes à dévoiler des informations importantes sur eux-mêmes et leurs comptes sans même qu’ils s’en aperçoivent, est presque aussi ancienne qu’Internet. Ces attaques sont si fréquentes que les fournisseurs de services de messagerie comme Gmail ont d’eux-mêmes mis en place des systèmes destinés à filtrer ces courriels malveillants dans un dossier dédié. Au cours des dernières années, ces systèmes ont fait des progrès considérables.

Pour que leurs liens malveillants continuent à arriver jusqu’à leurs victimes, les hackers ont donc dû déployer des trésors de créativité, comme en témoigne la nouvelle stratégie que nous allons étudier. Les scammers ont donc constaté que les filtres de messagerie interceptent très efficacement les courriels de phishing classiques, qui ne parviennent ainsi plus que rarement à leurs destinataires.

Pour les contourner, certains ont commencé à envoyer des documents directement sur le Google Drive de leurs victimes. Ces documents incluent une note demandant de cliquer sur le lien inclus pour s’identifier et démarrer la collaboration sur un projet ou renseigner des formulaires de RH.

À l’heure actuelle, Google Drive ne bénéficie pas des fonctions anti-spam de Gmail et ne peut pas faire la différence entre ces documents et les documents légitimes envoyés par des sources de confiance. De plus, ces attaques peuvent viser des particuliers comme des entreprises. D’après Wired, un même document issu d’une source russe a par exemple été copié et modifié à plusieurs reprises pour tromper de nouvelles victimes à chaque version.

Tout comme dans les tentatives de phishing habituelles, les pirates créent un faux courriel, se présentant comme un membre ou un département de l’entreprise de la personne ciblée ; mais au lieu d’envoyer un message classique qui sera capturé par les filtres anti-spam, ils créent et partagent des documents frauduleux contenant leur message de phishing à l’aide de Google Docs. Les fraudes moins sophistiquées visant des gens ordinaires se contentent d’envoyer des formulaires à partir de n’importe quel ancien compte Gmail, avec des messages demandant aux utilisateurs de participer à des enquêtes pour gagner des lots, ou autres demandes similaires.

Le phishing dans la pratique

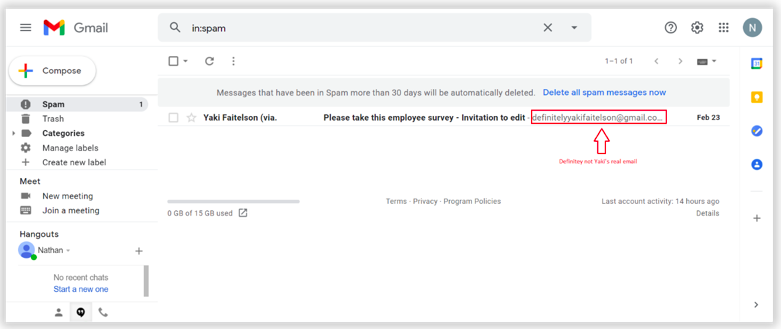

Pour cette démonstration, nous allons nous faire passer pour Yaki Faitelson, le PDG de Varonis, pour demander à un employé de se connecter à son compte professionnel afin de nous aider sur un projet important.

Lorsqu’il partage ces faux documents, l’imposteur désactive généralement la fonction de partage de courriels et ne partage le courriel directement que via Google Drive, afin de dissimuler son domaine et son adresse électronique véritables. Si le document était partagé par courrier électronique, l’adresse électronique manifestement fausse apparaîtrait dans le message, ce qui permettrait à la cible de découvrir la ruse. Gmail capture également ces notifications avec son filtre anti-spam, si bien que la cible ne verra même pas dans le courriel si les notifications sont actives.

Les hackers n’optant pas pour le partage de courriels, ils doivent se montrer patients et espérer que leur victime tombe sur leur document la prochaine fois qu’elle consultera son dossier Google Drive. Dans notre exemple, nous pouvons voir que le document frauduleux est apparu directement dans le dossier My Drive de la victime et que seul le nom de l’expéditeur apparaît : son adresse électronique n’est visible nulle part.

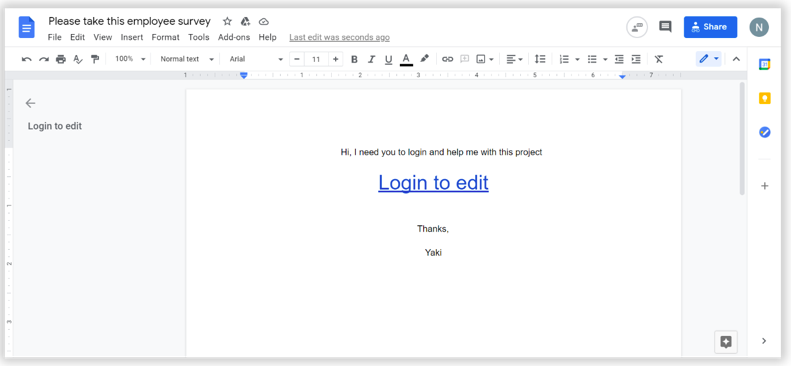

Une fois que l’utilisateur a ouvert le document partagé, un lien bleu lui saute aux yeux : il permet d’accéder à un document important créé par Yaki en personne (et redirige l’utilisateur vers un site ou vers un document externe).

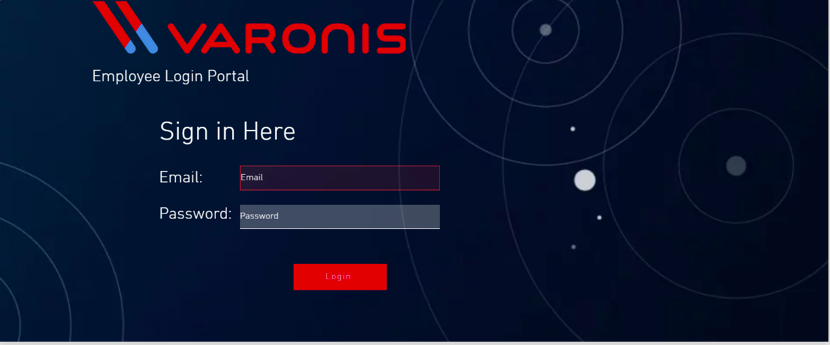

Dans cet exemple, le lien de Yaki redirigera l’utilisateur vers une page ressemblant trait pour trait à une page issue du site de Varonis et demandant à l’utilisateur de saisir ses identifiants pour accéder au document partagé. Dans les courriels de ce type en circulation, les liens inclus dans ces formulaires peuvent rediriger les utilisateurs vers différents endroits en fonction de l’objectif du hacker. Les utilisateurs peuvent ainsi voir s’afficher une page imitant un service connu et demandant de se connecter, ou encore un formulaire Google leur demandant de répondre à un sondage pour tenter d’obtenir des informations sensibles, comme les réponses à des questions de sécurité courantes.

Une fois que les utilisateurs ont cliqué sur le bouton de connexion, leurs identifiants sont enregistrés et le bouton les renvoie ensuite vers la page d’accueil Varonis (ou vers n’importe quelle page que le pirate a liée au bouton de connexion). Le compte de notre victime est désormais compromis, et celle-ci ne comprend pas pourquoi elle n’a pas été conduite au document important pour lequel Yaki avait besoin de son aide.

Ne vous faites pas avoir, protégez-vous

Actuellement, se défendre contre cette tentative de fraude peut s’avérer difficile. Si Google fait de son mieux pour régler le problème, il n’a pas encore réussi à mettre en œuvre un filtre anti-spam dans Google Drive pour capturer ces documents ; il incombe donc aux individus et aux organisations ciblés de se protéger. Comme pour toutes tentatives de phishing, traditionnelles ou autres, la première ligne de défense est l’éducation. Il est indispensable de former vos collaborateurs afin qu’ils puissent identifier les signes d’une fraude par phishing sur Google Drive, et ainsi s’en protéger et protéger leurs informations sensibles. Les utilisateurs devraient savoir qu’il ne faut cliquer sur aucun lien suspect, ni saisir des informations personnelles qui ne proviennent pas des lignes de contact officielles de votre organisation.

Les entreprises peuvent également adopter une approche proactive contre ces fraudeurs en contrôlant plus strictement les types de fournisseurs et d’utilisateurs externes qui peuvent envoyer des courriels et des documents par courriel à des utilisateurs internes. En autorisant uniquement les fournisseurs externes de confiance à le faire, vous contribuerez à empêcher ces documents d’apparaître dans les dossiers Drive des utilisateurs. Les équipes de sécurité peuvent également établir des listes blanches pour autoriser seulement certains contacts externes à envoyer des messages aux utilisateurs de votre réseau. Mais la mise en place d’une liste blanche exhaustive peut s’avérer complexe, et sa maintenance, difficile. Les listes blanches peuvent avoir un effet négatif sur votre activité si des fournisseurs externes légitimes ne figurant pas sur votre liste tentent de vous contacter, mais que les filtres ne le permettent pas.

Du point de vue de la sécurité, il est essentiel d’adopter ces mesures pour protéger votre organisation, mais cela a des limites. La mise en œuvre d’un logiciel de détection et de réponse aux menaces de tierces parties pour se protéger et surveiller les comptes Google Drive des utilisateurs peut être très efficace en matière de phishing. Des solutions telles que Polyrize et Varonis peuvent vous alerter en cas d’activité suspecte, tant sur site que dans le cloud, en signalant les adresses électroniques et les documents suspects partagés, ainsi qu’en informant les équipes de sécurité pour qu’elles prennent des mesures si le moindre élément a été compromis. Supposons qu’un utilisateur tombe malheureusement dans le piège de l’une de ces fraudes et saisisse ses identifiants ou ses informations sensibles : Varonis peut surveiller l’activité inhabituelle sur le réseau et signaler automatiquement les comportements sortant de l’ordinaire, tout en fermant les sessions des utilisateurs et en changeant les mots de passe pour aider à atténuer tout dommage potentiel causé par un attaquant.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Nathan Coppinger

Nathan a toujours aimé apprendre les technologies de pointe, mais n'avait pas la patience de coder. Il a donc trouvé sa niche en tant que porte-parole pour les personnes talentueuses qui codent dans l'ombre.

-1.png)